Кодът за отключване на уебсайта на Dr.Web, както и ESET, не беше намерен. Наскоро успях да премахна такъв банер от приятел, използвайки диска за възстановяване на системата LiveCD ESET NOD32, но в моя случай не помага. Dr.Web LiveCD също се опита. Сложих часовника в BIOS напред за една година, банерът не изчезна. На различни форуми в Интернет се препоръчва да се коригират параметрите UserInit и Shell в клона на системния регистър HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon. Но как да стигна до там? Използвате LiveCD? Почти всички дискове LiveCD не се свързват с операционната система и такива операции като редактиране на системния регистър, преглед на стартиращи обекти, както и дневници на събития от такъв диск не са налични или греша.

По принцип има информация за това как да премахнете банер в Интернет, но в общи линии той не е пълен и ми се струва, че много хора копират и публикуват тази информация някъде на своя уебсайт, така че тя просто съществува, но ги попитайте как работи всичко свиват рамене. Мисля, че това не е вашият случай, но като цяло наистина искам сам да намеря и премахна вируса, уморен съм да преинсталирам системата. И последният въпрос е дали има фундаментална разлика в начините за премахване на банера за откупуване в операционните системи Windows XP и Windows 7.?

Сергей.

Как да премахнете банер

Приятелите идват с много писма и аз избрах най-интересното. Между другото, за тези, които често се сблъскват с банер за извличане на софтуер, има три нови статии: Как да се отървете от банер, той също описва стъпка по стъпка начин за премахване на истински банер, който се среща наскоро и друг Как да премахнете банер от работния плот, в него ще премахнем банера с помощта на диска AntiWinLockerLiveCD. Е, съвсем наскоро публикувана статия - Как да се гарантира, че Windows няма да бъде заразена с вирус, докато сърфирате в Интернет, дори ако нямате антивирус и всичко това е безплатно!

Има доста начини да ви помогне да се отървете от вируса, той също се нарича Trojan.Winlock, но ако сте начинаещ потребител, всички тези методи ще изискват търпение, издръжливост и разбиране, че опонентът ви е сериозен, ако не се страхувате, нека започнем.

- Статията се оказа дълга, но всичко казано наистина работи както в операционната система Windows 7, така и в Windows XP, ако има разлика някъде, определено ще отбележа тази точка. Знайте най-важното, премахнете банер и връщането на операционната система е бързо, далеч не винаги е възможно, но е безполезно да влагате пари в акаунта за рансъмуер, няма да получите код за отключване, така че има стимул да се борите за вашата система.

- Приятели, в тази статия ще работим с средата за възстановяване Windows 7 или по-скоро с средата за възстановяване на командния ред. Ще ви дам необходимите команди, но ако ви е трудно да ги запомните, можете да създадете мамят лист - текстов файл със списък на необходимите команди за реанимация и да го отворите директно в средата за възстановяване. Това значително ще улесни работата ви..

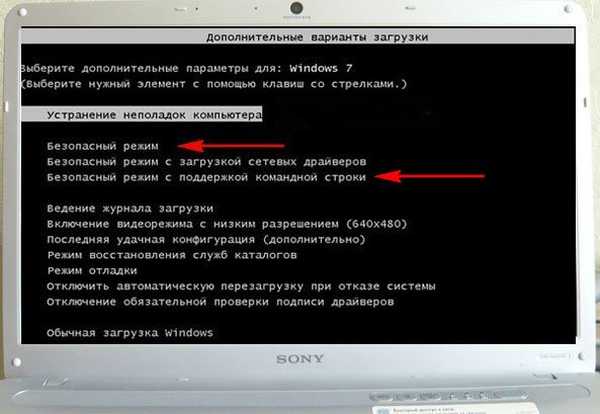

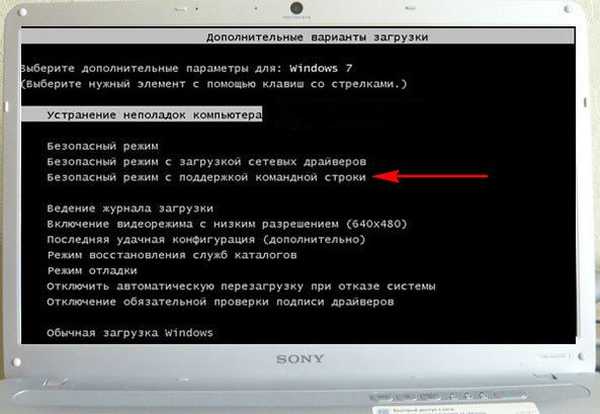

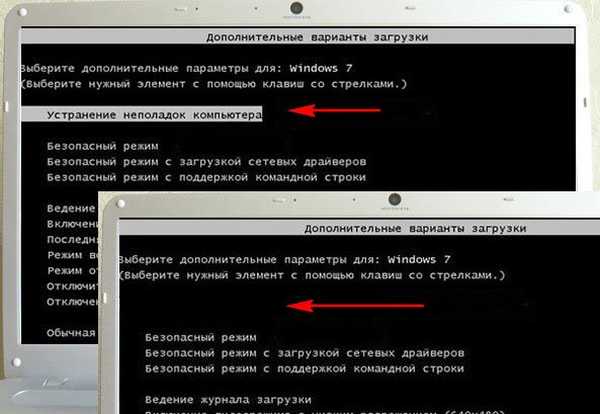

Да започнем с най-простото и да завършим с трудното. Как да премахнете банер, използвайки безопасен режим. Ако сърфирането ви в Интернет се провали и неволно сте инсталирали злонамерен код за себе си, тогава трябва да започнете с най-простото нещо - опитайте се да влезете в безопасен режим (за съжаление в повечето случаи няма да успеете, но си струва да опитате), но определено ще можете да влезете до безопасен режим с поддръжка на команден ред (повече шансове), трябва да направите едно и също в двата режима, нека анализираме и двете опции.

В началната фаза на зареждане на компютъра натиснете F-8, след това изберете Safe mode, ако успеете да го въведете, тогава можете да кажете, че имате голям късмет и задачата е опростена за вас. Първото нещо, което трябва да опитате, е да се върнете назад, използвайки точки за възстановяване известно време назад. Кой не знае как да използва възстановяване на системата, прочете подробно тук - точки за възстановяване на Windows 7. Ако възстановяването на системата не работи, опитайте друго.

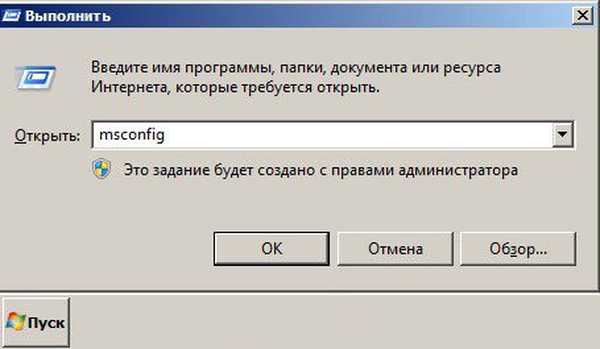

В реда Изпълнете въведете msconfig,

В реда Изпълнете въведете msconfig,

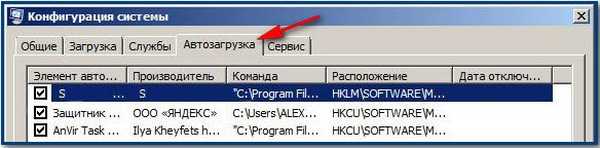

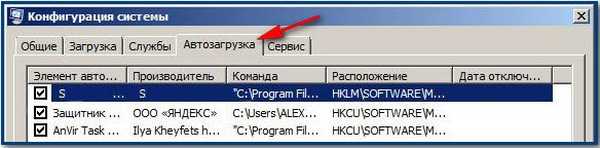

след това премахнете от стартиране всички непознати програми, регистрирани там, но по-скоро изтрийте всичко.

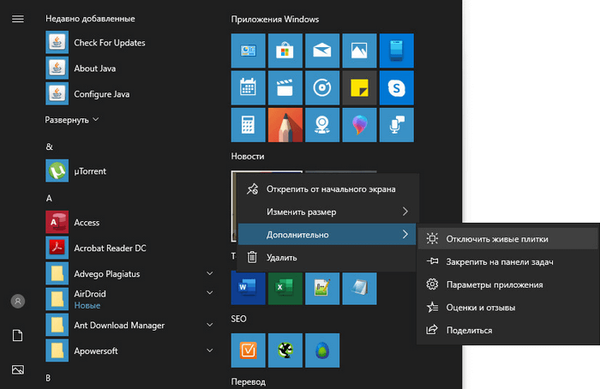

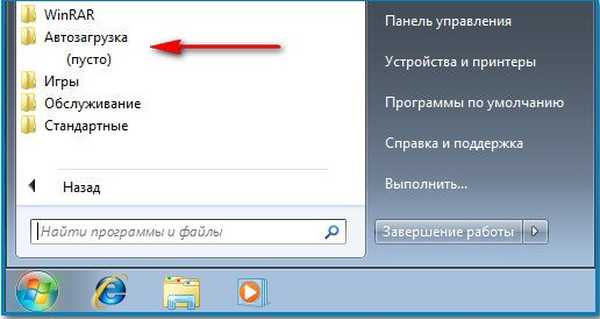

Не трябва да имате нищо и в папката Startup, Старт-> Всички програми-> Стартиране. Или се намира в

C: \ Потребители \ Потребителско име \ AppData \ Роуминг \ Microsoft \ Windows \ Старт меню \ Програми \ Стартиране.

Важна забележка: Приятели, в тази статия ще трябва да се занимавате главно с папки, които имат атрибута „Скрит“ (например AppData и т.н.), следователно веднага щом влезете в безопасен режим или безопасен режим с поддръжка на командния ред, незабавно включете дисплея на скрития файлове и папки, в противен случай необходимите папки, в които е скрит вирусът, просто няма да видите. Това е много лесно да се направи..

Windows XP

Отворете всяка папка и щракнете върху менюто "Инструменти", изберете "Опции на папката" там, след това отидете на раздела "Преглед". След това изберете "Показване на скрити файлове и папки" в долната част и щракнете върху ОК

Windows 7

Старт-> Контролен панел-> Преглед: Икони с малки категории-> Опции на папките-> Преглед Отдолу поставете отметка в „Показване на скрити файлове и папки“.

Така че обратно към статията. Гледаме папката Startup, не трябва да имате нищо в нея.

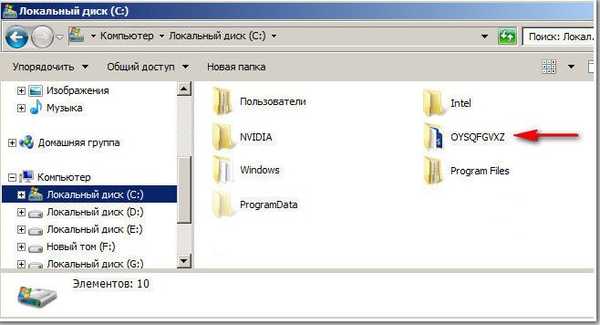

Уверете се, че в корена на устройството няма непознати и подозрителни папки и файлове (C :), например с неясното име OYSQFGVXZ.exe, ако трябва да ги изтриете.

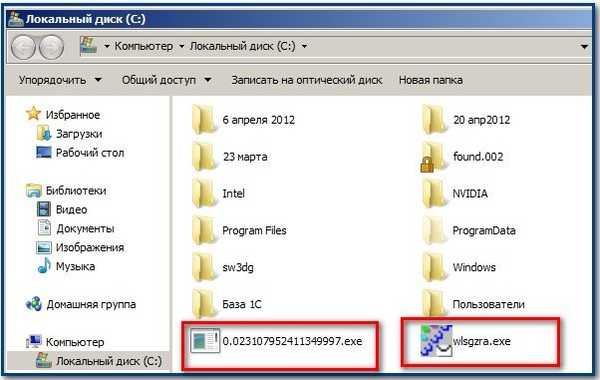

Сега внимание: В Windows XP изтрийте подозрителните файлове (примерът е показан по-горе на екрана) със странни имена и разширението .exe от папките

Сега внимание: В Windows XP изтрийте подозрителните файлове (примерът е показан по-горе на екрана) със странни имена и разширението .exe от папкитеC: \

C: \ Документи и настройки \ Потребителско име \ Данни за приложение

C: \ Документи и настройки \ Потребителско име \ Локални настройки

C: \ Документи и настройки \ Потребителско име \ Локални настройки \ Темп - изтрийте всичко от тук, това е папка с временни файлове.

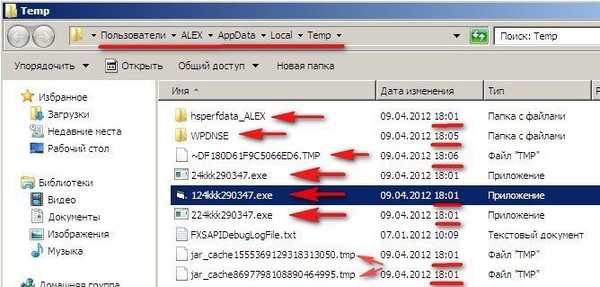

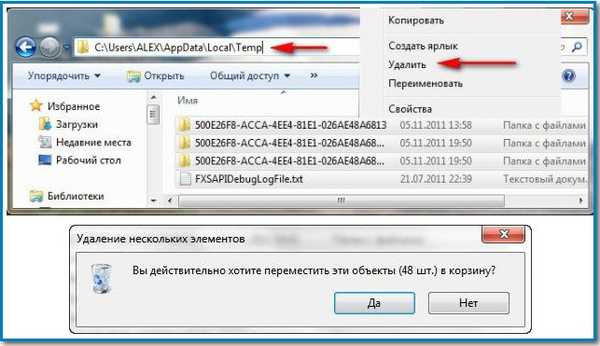

C: \ USERS \ username \ AppData \ Local \ Temp, от тук можете да стартирате изпълним .exe файл. Например, нося заразен компютър, на скрийншоти виждаме вирусен файл 24kkk290347.exe и друга група файлове, създадени от системата почти едновременно с вируса, трябва да изтриете всичко.

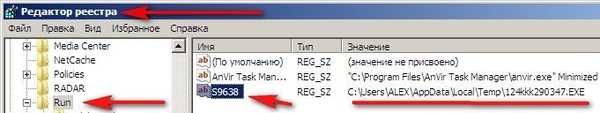

След това трябва да проверите ключовете на системния регистър, отговорни за AUTO LOADING PROGRAMS:

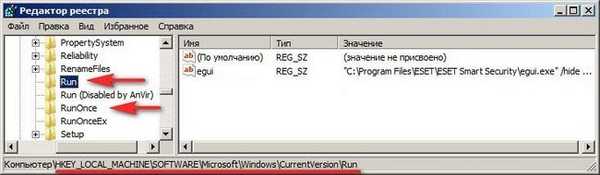

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ RunOnce, те не трябва да съдържат нищо подозрително, ако има такова, изтрийте.

И все още е необходимо:

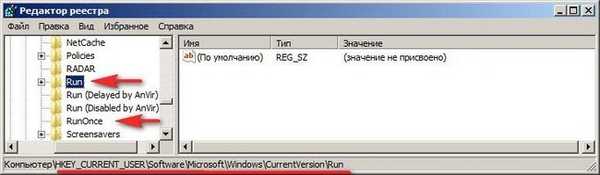

И все още е необходимо:HKEY_CURRENT_USER \ Софтуер \ Microsoft \ Windows \ CurrentVersion \ Run

HKEY_CURRENT_USER \ Софтуер \ Microsoft \ Windows \ CurrentVersion \ RunOnce

В повечето случаи горните действия ще доведат до премахването на банера и нормалното зареждане на системата. След нормално зареждане, проверете целия си компютър с безплатен антивирусен скенер с най-новите актуализации - Dr.Web CureIt, изтеглете го на уебсайта на Dr.Web.

- Забележка: Можете незабавно отново да заразите нормално заредена система с вируса, като отидете онлайн, тъй като браузърът ще отвори всички страници на сайтове, които сте посетили наскоро, естествено ще има и сайт за вируси, а във временните папки на браузъра може да присъства и вирус. Намерете и изтрийте напълно временни папки на браузъра, които наскоро сте използвали на: C: \ Потребители \ Потребителско име \ AppData \ Роуминг \ Име на браузъра, (Opera или Mozilla например) и на друго място C: \ Потребители \ Потребителско име \ AppData \ Local \ Името на вашия браузър, където (C :) е дялът с инсталираната операционна система. Разбира се, след това действие всичките ви отметки ще бъдат загубени, но рискът да се заразите отново е значително намален.

Безопасен режим с поддръжка на команден ред.

Ако след всичко това банерът ви е все още жив, не се отказвайте и четете нататък. Или поне отидете до средата на статията и прочетете пълната информация за коригиране на настройките на системния регистър в случай на зараза от банера на ransomware.

Какво трябва да направя, ако не мога да вляза в безопасен режим? Опитайте Safe Mode с поддръжка на команден ред, правим същото там, но има разлика в командите на Windows XP и Windows 7 .

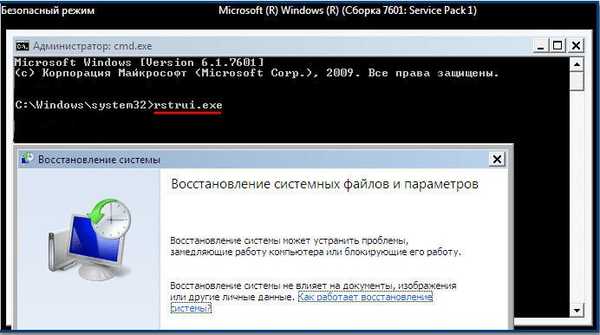

Приложете възстановяване на системата.

В Windows 7 въведете rstrui.exe и натиснете Enter - стигаме до прозореца за възстановяване на системата.

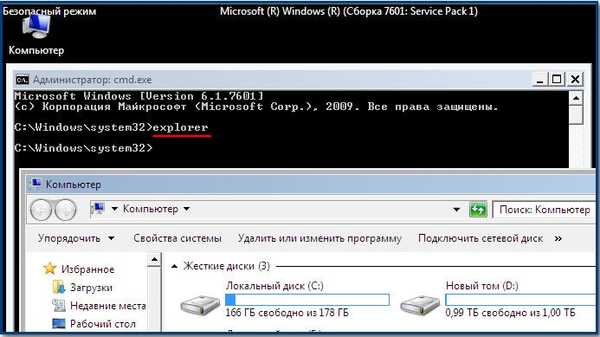

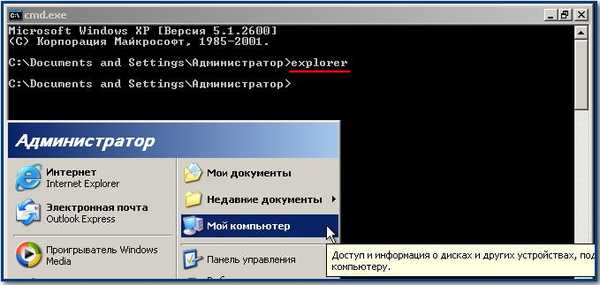

Или опитайте да напишете командата: explorer - прилика на натоварванията на работния плот, където можете да отворите моя компютър и да направите същото като безопасен режим - сканирайте компютъра за вируси, вижте папката Startup и корена на диска (C :), както и директорията временни файлове: C: \ USERS \ username \ AppData \ Local \ Temp, редактирайте регистъра според нуждите и т.н..

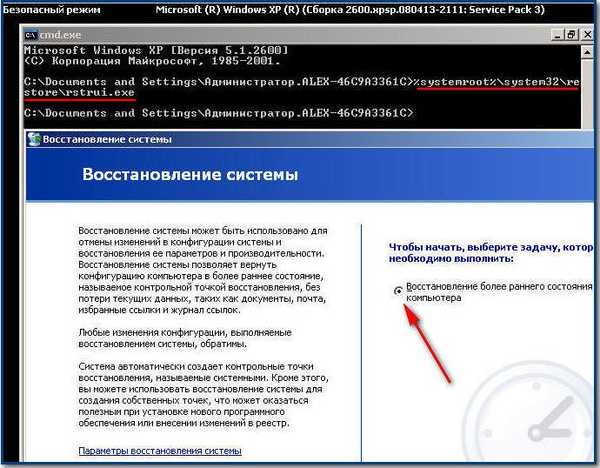

За да влезете във Windows XP System Restore, в командния ред въведете% systemroot% \ system32 \ Resto \ rstrui.exe,

за да влезем в Windows XP в Explorer и прозореца на My Computer, както в седемте пишем командата explorer.

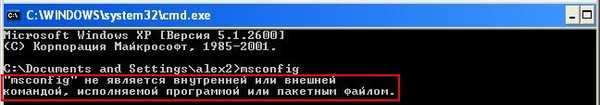

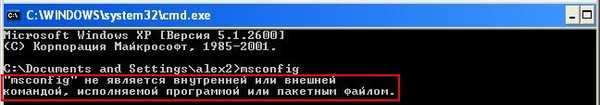

- Много от вас приятели, съдейки по буквите, правят грешка на това място, а именно въвеждат командата msconfig в командния ред, искат да влязат в System Configuration-Startup и веднага да получат грешката, не забравяйте, това е Windows XP,

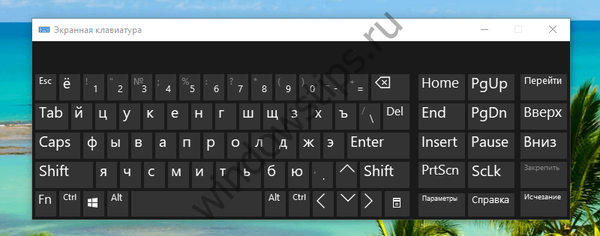

тук първо трябва да напишете командата Explorer и ще бъдете отведени директно на работния плот. Много хора не могат да превключат стандартното руско оформление на клавиатурата на английски с помощта на alt-shift в командния ред, след което опитайте shift-alt.

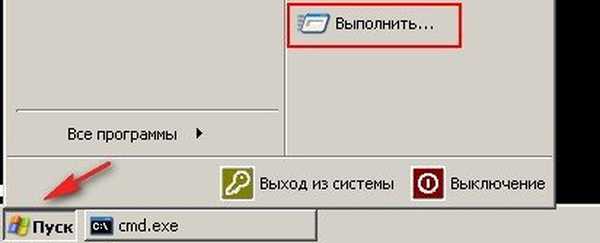

Вече тук отидете в менюто "Старт", след което стартирайте,

след това изберете Startup - изтрийте всичко от него, след това направете всичко, което сте направили в безопасен режим: изчистете папката Startup и корен на устройството (C :), изтрийте вируса от директорията с временните файлове: C: \ USERS \ username \ AppData \ Local \ Temp, редактирайте регистъра според нуждите (всичко е описано по-горе с подробности).

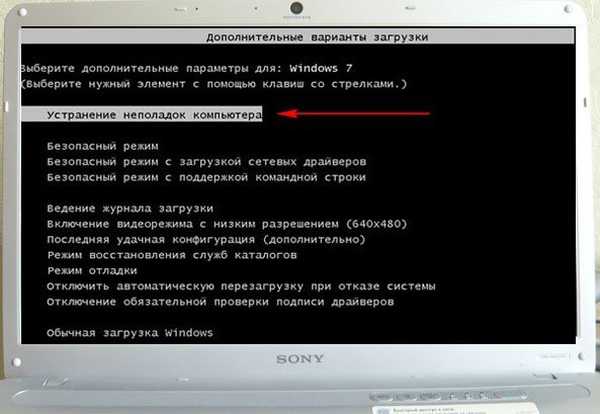

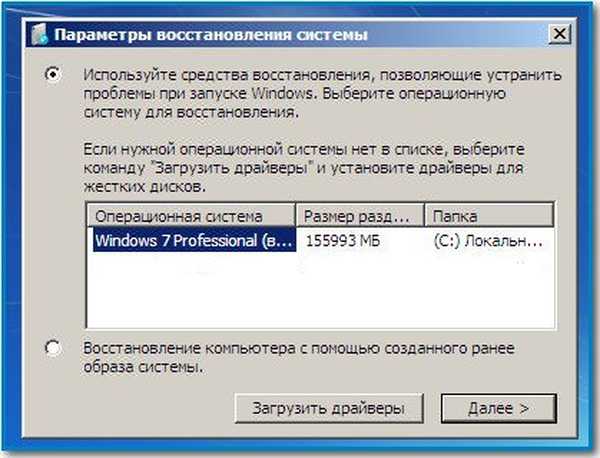

Възстановяване на системата. Ще бъдем в малко по-различна ситуация, ако не успеете да влезете в Safe Mode и Safe Mode с поддръжка на командния ред. Това означава ли, че не можем да използваме възстановяване на системата? Не, това не означава, че е възможно да се върнете назад, използвайки точки за възстановяване, дори ако операционната ви система не се зарежда в нито един режим. В Windows 7 трябва да използвате средата за възстановяване, в началната фаза на зареждането на компютъра натиснете F-8 и изберете Отстраняване на проблеми с компютъра от менюто,

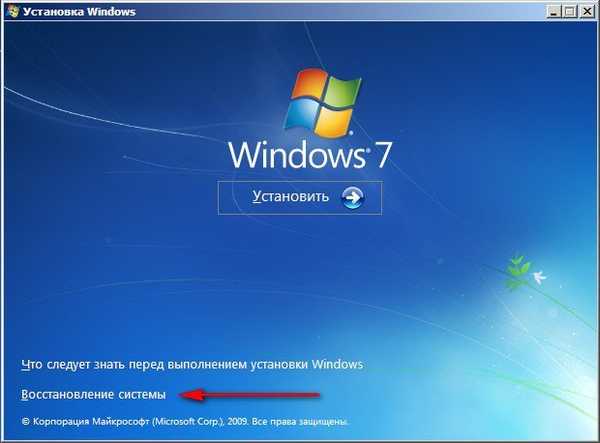

След това изберете Възстановяване на системата.

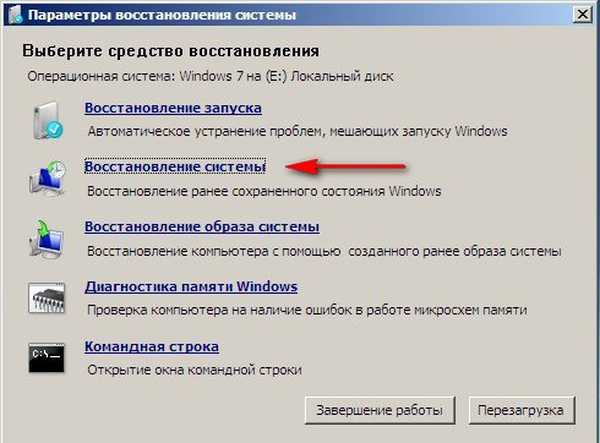

В прозореца Опции за възстановяване изберете отново Възстановяване на системата,

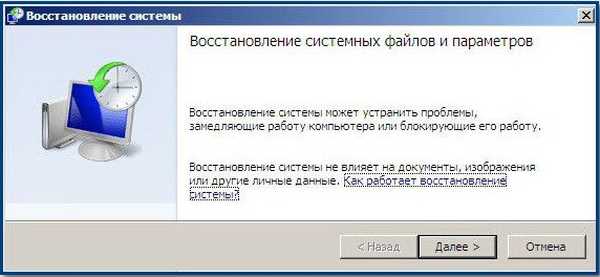

Е, тогава избираме точката за възстановяване, от която се нуждаем - времето, създадено от системата преди нашето заразяване с банер.

Сега, внимание, ако натиснете F-8, менюто за отстраняване на неизправности не е достъпно, значи имате повредени файлове, съдържащи среда за възстановяване на Windows 7.

След това ви е необходим диск за възстановяване на Windows 7. Как да го създадете и как да го използвате, прочетете тук. Освен това вместо диск за възстановяване можете да използвате инсталационния диск на Windows 7, който съдържа средата за възстановяване сама по себе си. След зареждане от диска за възстановяване или от инсталационния диск на Windows 7, правите всичко, както е описано по-горе, тоест изберете Възстановяване на системата, след това изберете точка за възстановяване в опциите за възстановяване на системата и т.н..

- Ако се интересувате от по-пълна информация за възстановяването, можете да я намерите в нашата статия Как да възстановите Windows 7.

- Приятели, ако не можете да въведете някой от безопасните режими, можете просто да се стартирате от обикновена операционна система на живо CD, която се зарежда от сменяеми носители (CD, DVD, USB устройство) и правите същото там: изтрийте вирусни файлове от Папка за стартиране и корен на диска (C :), не забравяйте да премахнете вируса от директорията на временните файлове: C: \ USERS \ username \ AppData \ Local \ Temp. Но може да забележите - обикновен компактдиск на живо няма да ви позволи да се свържете с системния регистър на заразения компютър и да поправите ключовете в системния регистър, в повечето случаи ще бъде достатъчно просто да изтриете вирусните файлове от горните папки.

Мнозина може да забележат: И как да премахнете банер в Windows XP, тъй като няма среда за възстановяване и дори ако е възстановена системата, как да стигнете до него, ако банерът е блокиран от компютър, който е блокиран от нашия компютър. Обикновено в този случай, когато компютърът стартира, както вече беше споменато, натиснете клавиша F-8 и използвайте Safe Mode или Safe Mode с поддръжка на командния ред. Въведете реда% systemroot% \ system32 \ Resto \ rstrui.exe, след това натиснете Enter и въведете прозореца за възстановяване на системата..

Ако Safe XP и Safe Mode с поддръжка на команден ред не са налични в Windows XP, тогава, когато блокирате компютър с банер, въведете Windows XP System Restore? Първо, опитайте отново да използвате простия AOMEI PE Builder Live CD.

- Мога ли да направя без живо CD? По принцип да, прочетете статията докрай.

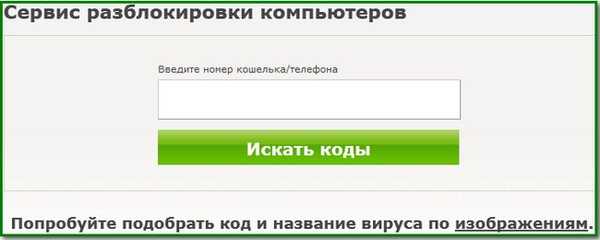

Сега нека помислим как ще действаме, ако възстановяването на системата не може да бъде стартирано по никакъв начин или е било напълно деактивирано. Първо, нека да видим как да премахнете банер с помощта на кода за отключване, който е любезно предоставен от компании, разработващи антивирусен софтуер - Dr.Web, както и ESET NOD32 и Kaspersky Lab, като в този случай приятелите ще се нуждаят от помощ. Необходимо е един от тях да влезе в услугата за отключване, например, Dr.Web

https://www.drweb.com/xperf/unlocker/

или NOD32

http://www.esetnod32.ru/.support/winlock/

както и Лаборатория Касперски

http://sms.kaspersky.ru/ и въведете в това поле телефонния номер, на който трябва да преведете пари, за да отключите компютъра и кликнете върху бутона - Търсете кодове. Ако има код за отключване, въведете го в прозореца на банера и щракнете върху Активиране или каквото и да пише, банерът трябва да изчезне.

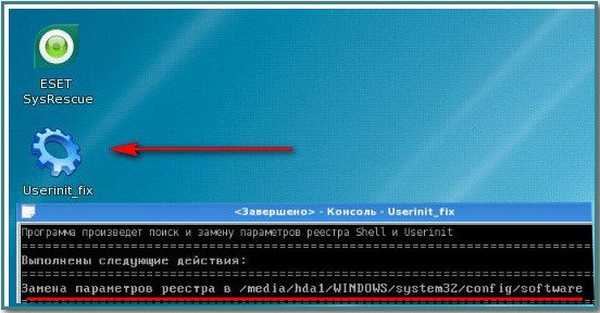

Друг лесен начин за премахване на банера е използването на диска за възстановяване или както те също се наричат спасяване от Dr.Web LiveCD и ESET NOD32. Целият процес на изтегляне, записване на изображението на празен CD и проверка на компютъра ви за вируси е описан по-подробно в нашите статии, можете да следвате връзките, няма да спираме на това. Между другото, спасителните дискове от данните на антивирусните компании са доста добри, можете да ги използвате като LiveCD - изпълнявайте различни файлови операции, например копирайте лични данни от заразена система или стартирайте помощната програма на Dr.Web Dr.Web CureIt от USB флаш устройство. И в спасителния диск на ESET NOD32 има прекрасно нещо, което ми помогна повече от веднъж - Userinit_fix, който фиксира важни настройки на системния регистър на заразения компютър с банера - Userinit, HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon.

Как да поправите всичко това ръчно, прочетете нататък.

Е, приятелите ми, ако някой друг прочете статията по-нататък, много се радвам да ви видя, най-интересното ще започне сега, ако можете да научите и освен това да приложите тази информация на практика, много обикновени хора, които ще освободите от банера за откуп ти за истински хакер.

Нека не се заблуждаваме, лично всичко, което беше описано по-горе, ми помогна точно в половината случаи на блокиране на компютър с вирусен блокер - Trojan.Winlock. Другата половина изисква по-внимателно разглеждане на проблема, отколкото ние.

Всъщност, блокирайки вашата операционна система, така или иначе Windows 7 или Windows XP, вирусът прави своите промени в системния регистър, както и в папките Temp, съдържащи временни файлове и папката C: \ Windows-> system32. Трябва да поправим тези промени. Не забравяйте и за папката Start-> All Programs-> Startup. Сега за всичко това подробно.

- Не бързайте с приятели, първо ще опиша къде точно се намира това, което трябва да се оправи, а след това ще покажа как и с какви инструменти.

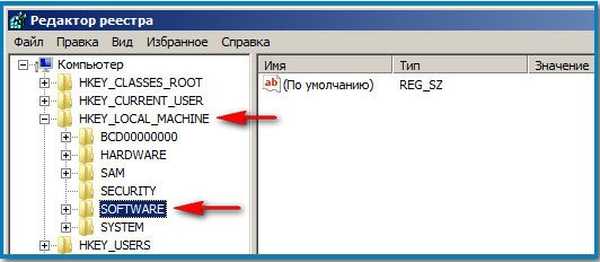

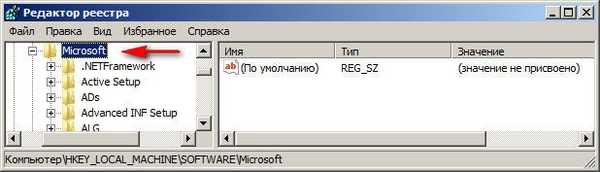

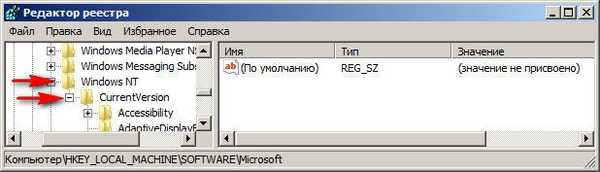

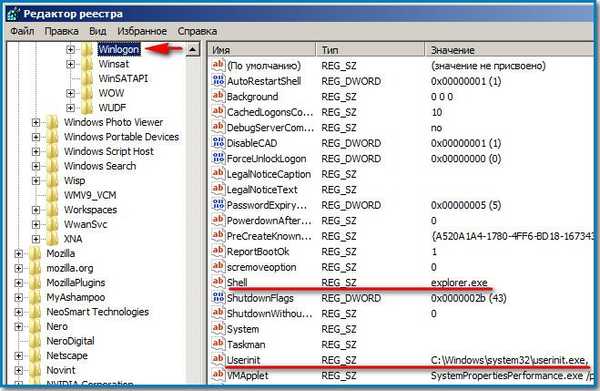

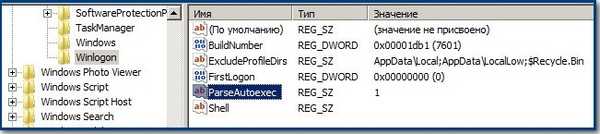

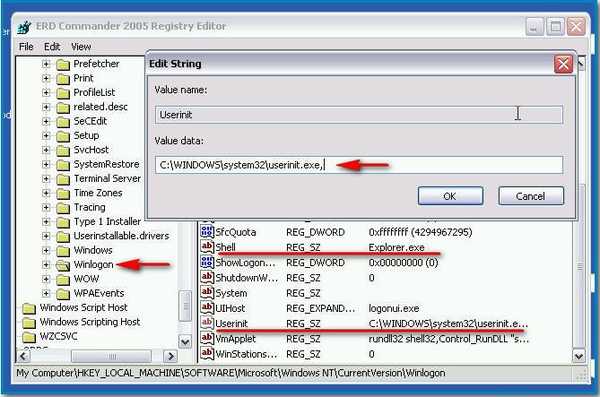

В Windows 7 и Windows XP банерът за рансъмуер засяга същите параметри UserInit и Shell в системния регистър в системния регистър

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon.

В идеалния случай те трябва да са така:

Userinit - C: \ Windows \ system32 \ userinit.exe,

Shell - Explor.exe

Изписвайте всичко, понякога вместо userinit се натъква например на usernit или userlnlt.

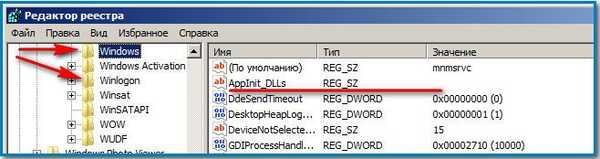

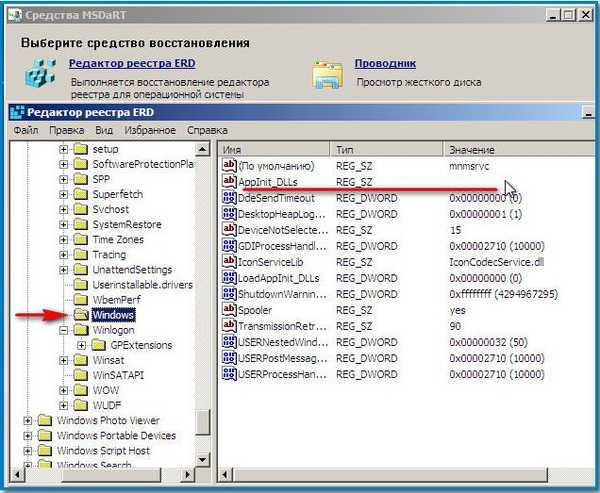

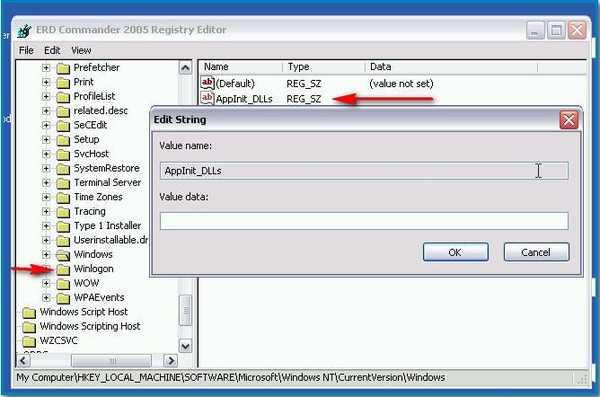

Също така трябва да проверите параметъра AppInit_DLLs в клона на системния регистър HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Windows \ AppInit_DLLs, ако намерите нещо там, например C: \ WINDOWS \ SISTEM32 \ uvf.dll, трябва да изтриете всичко това.

На следващо място, определено трябва да проверите настройките на системния регистър, отговорни за AUTO LOADING PROGRAMS:

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ RunOnce, не трябва да има нищо подозрително в тях.

И все още е необходимо:

HKEY_CURRENT_USER \ Софтуер \ Microsoft \ Windows \ CurrentVersion \ Run

HKEY_CURRENT_USER \ Софтуер \ Microsoft \ Windows \ CurrentVersion \ RunOnce

HKEY_CURRENT_USER \ Софтуер \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon \ Shell (трябва да е празен) и като цяло също не трябва да има нищо излишно. ParseAutoexec трябва да е 1.

HKEY_CURRENT_USER \ Софтуер \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon \ Shell (трябва да е празен) и като цяло също не трябва да има нищо излишно. ParseAutoexec трябва да е 1. Също така трябва да изтриете ВСИЧКО от временните папки на Temp (има и статия по тази тема), но в Windows 7 и в Windows XP те са разположени малко по-различно:

Също така трябва да изтриете ВСИЧКО от временните папки на Temp (има и статия по тази тема), но в Windows 7 и в Windows XP те са разположени малко по-различно:

Windows 7:

C: \ Потребители \ Потребителско име \ AppData \ Local \ Temp. Тук вирусите особено обичат да се заселват.

C: \ Windows \ Temp

C: \ Windows \ Prefetch

Windows XP:

C: \ Документи и настройки \ Потребителски профил \ Локални настройки \ Темп

C: \ Документи и настройки \ Потребителски профил \ Локални настройки \ Временни интернет файлове.

C: \ Windows \ Temp

C: \ Windows \ Prefetch

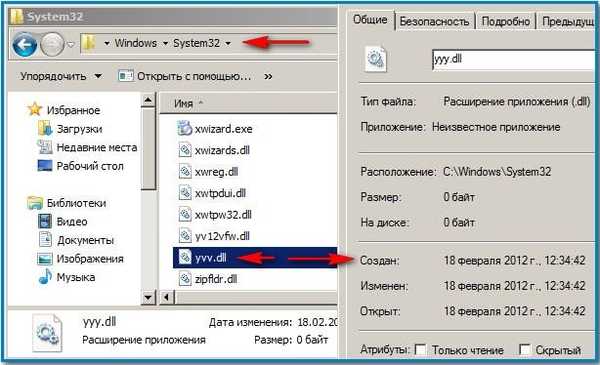

Няма да е излишно да разгледате папката C: \ Windows-> system32 и в двете системи, като всички файлове завършват в .exe и dll с датата в деня, в който компютърът е бил заразен с банера. Тези файлове трябва да бъдат изтрити..

А сега вижте как начинаещ, а след това опитен потребител ще направи всичко това. Нека започнем с Windows 7 и след това преминете към XP.

Как да премахнете банер в Windows 7, ако възстановяването на системата е деактивирано?

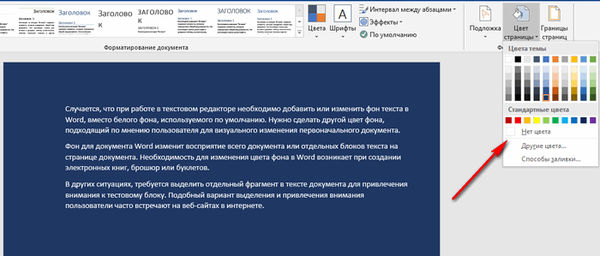

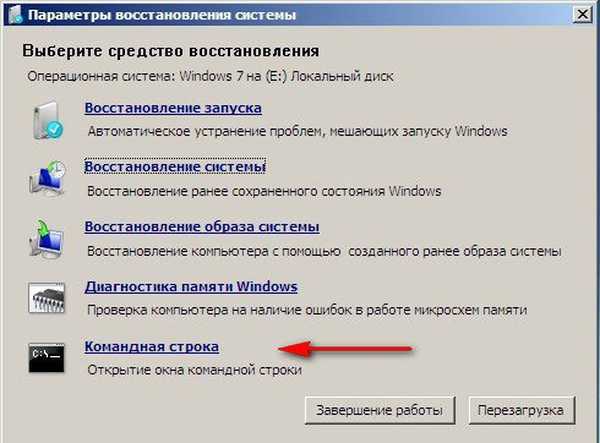

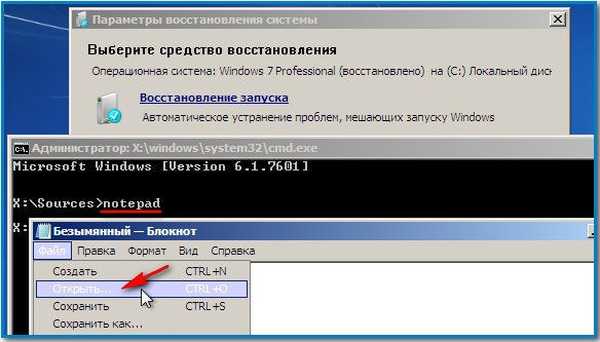

Представете си най-лошия сценарий. Влизането в Windows 7 се блокира от банер за откуп. Възстановяването на системата е деактивирано. Най-лесният начин е да влезете в Windows 7 с помощта на обикновен диск за възстановяване (можете да го направите директно в операционната система Windows 7, описан подробно в нашата статия), можете да използвате и простия инсталационен диск на Windows 7 или всеки прост LiveCD. Стартираме в средата за възстановяване, избираме System Restore и след това избираме командния ред

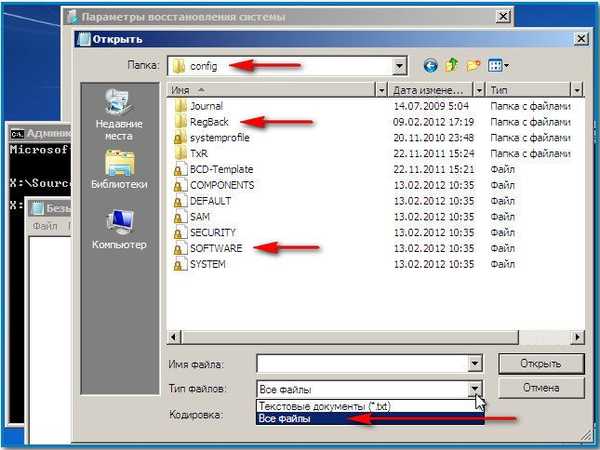

и въведете -notepad в него, влезте в Notepad, след това File и Open.

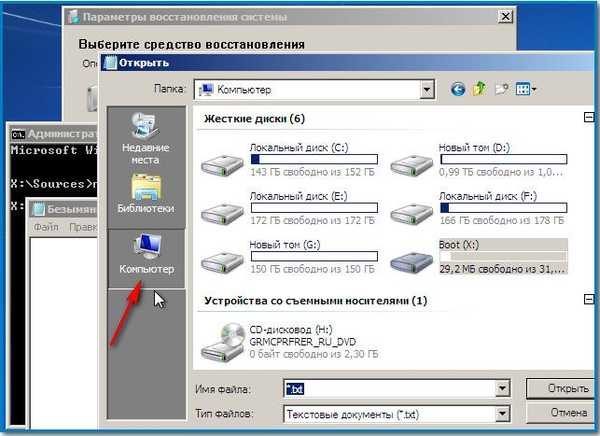

Влизаме в истинския изследовател, щракнете върху Моят компютър.

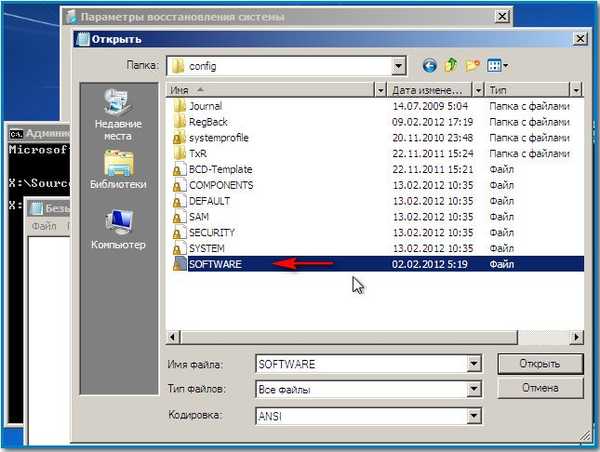

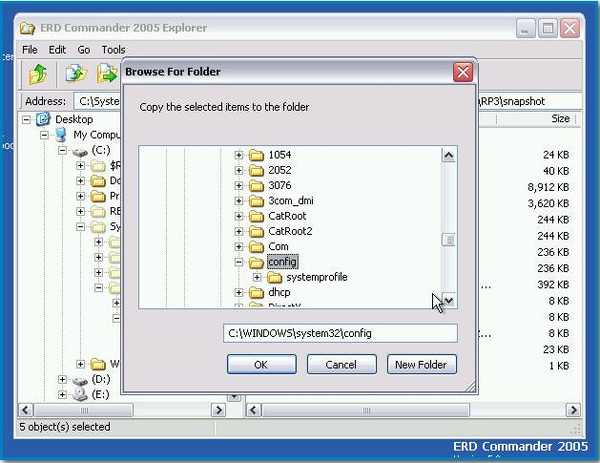

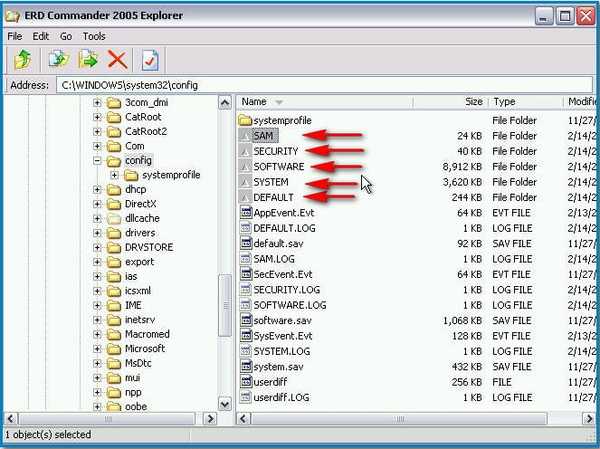

Отиваме в папката C: \ Windows \ System32 \ Config, тук посочваме Тип на файла - Всички файлове и виждаме нашите файлове в системния регистър, също виждаме папката RegBack,

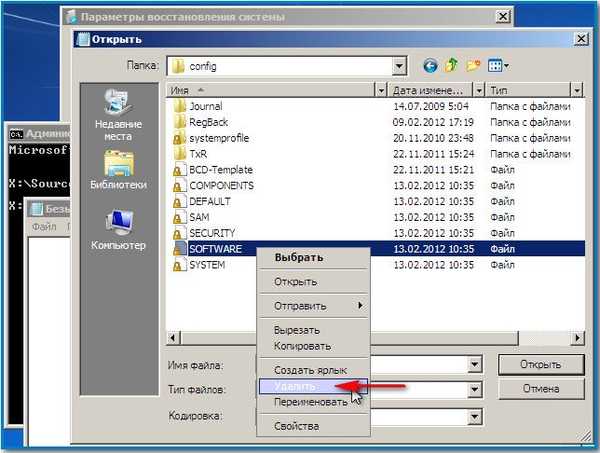

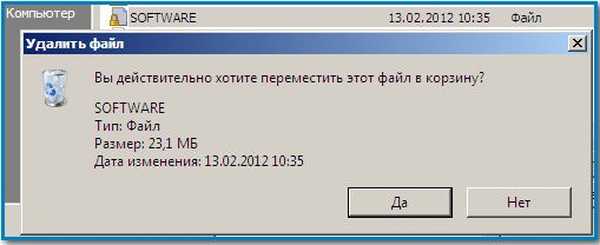

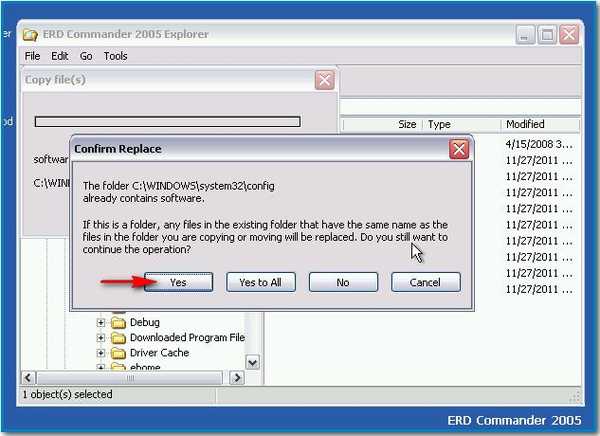

в него на всеки 10 дни планировчикът на задачи прави резервно копие на ключовете в системния регистър - дори ако имате Disabled System Restore. Какво може да се направи тук - изтрийте SOFTWARE файла от папката C: \ Windows \ System32 \ Config, която е отговорна за храста на системния регистър HKEY_LOCAL_MACHINE \ SOFTWARE, най-често вирусът прави своите промени тук.

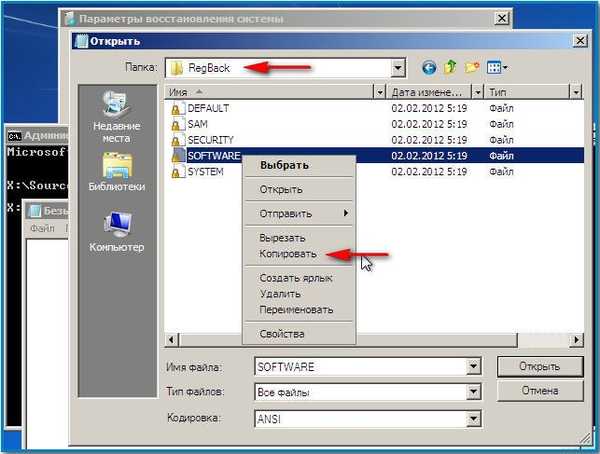

И на негово място копирайте и поставете файла със същото име СОФТУЕР от резервното копие на папката RegBack.

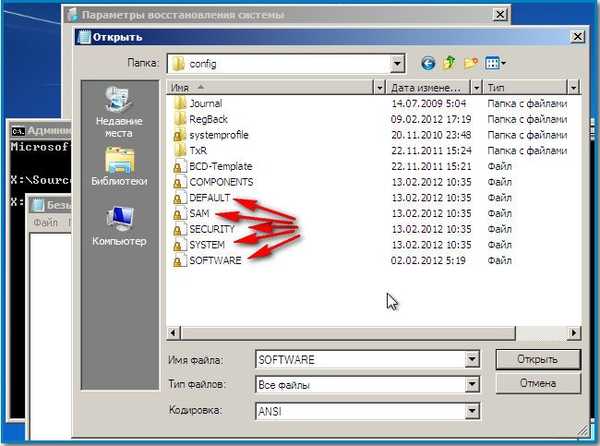

В повечето случаи това ще бъде достатъчно, но ако желаете, можете да замените всичките пет входни регистъра от папката RegBack в папката Config: SAM, SECURITY, SOFTWARE, DEFAULT, SYSTEM.

На следващо място, правим всичко, както е описано по-горе - изтриваме файловете от временните папки на Temp, разглеждаме папката C: \ Windows-> system32 за файлове с разширението .exe и dll с датата на деня на инфекцията и разбира се, разглеждаме съдържанието на папката Startup..

В Windows 7 се намира:

C: \ Потребители \ ALEX \ AppData \ Роуминг \ Microsoft \ Windows \ Старт меню \ Програми \ Стартиране.

Windows XP:

C: \ Документи и настройки \ Всички потребители \ Главно меню \ Програми \ Стартиране.

След това рестартираме, има много шансове, че банерът за извличане на софтуер ще изчезне след тези манипулации и входът към вашия Windows 7 ще бъде отключен.

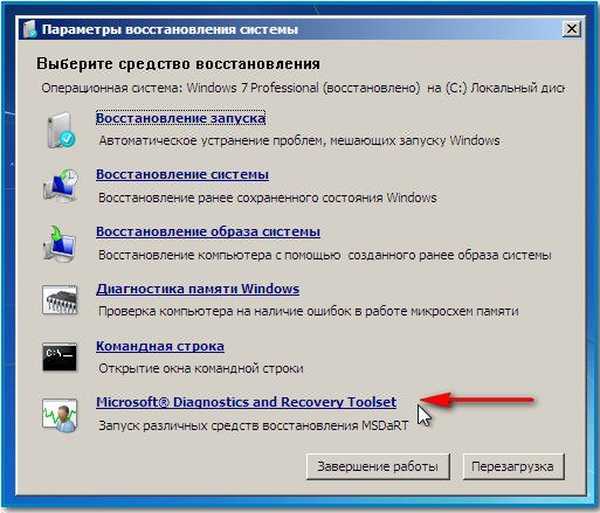

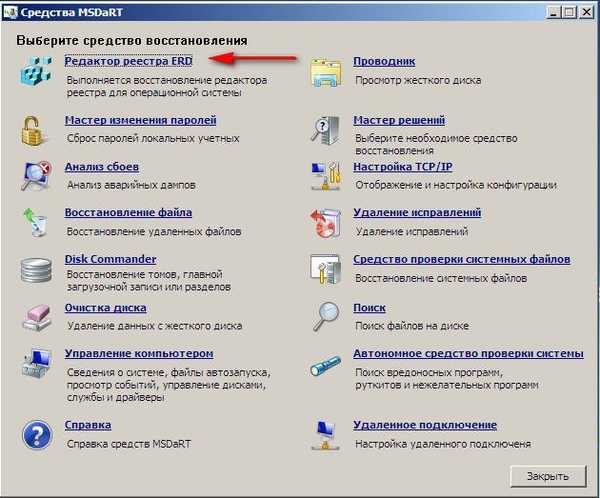

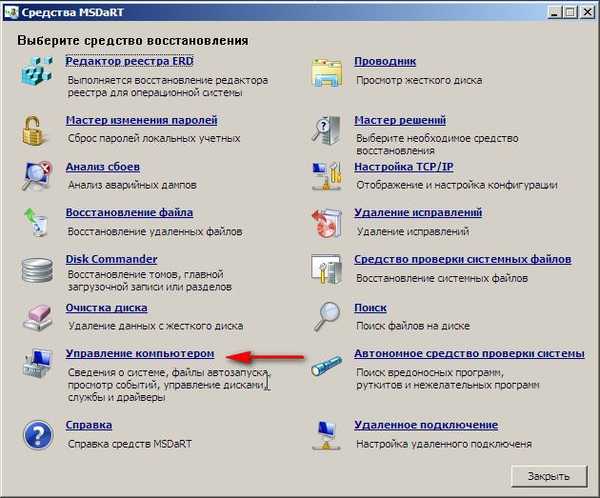

- Как опитни потребители правят едно и също нещо, смятате ли, че използват обикновен диск за възстановяване LiveCD или Windows 7? Далеч от приятелите, те използват много професионален инструмент - Microsoft Diagnostic and Recovery Toolset (DaRT) Версия: 6.5 за Windows 7 е професионално сглобяване на помощни програми, разположени на диска и необходими на системните администратори за бързо възстановяване на важните настройки на операционната система. Ако се интересувате от този инструмент, прочетете нашата статия Създаване на реанимационен диск на Windows 7 (MSDaRT) 6.5.

Между другото, той може перфектно да се свърже с вашата операционна система Windows 7. След като изтеглите компютъра от диска за възстановяване на Microsoft (DaRT), можете да редактирате системния регистър, да преназначавате пароли, да изтривате и копирате файлове, да използвате възстановяване на системата и много други. Без съмнение, не всеки LiveCD има такива функции..

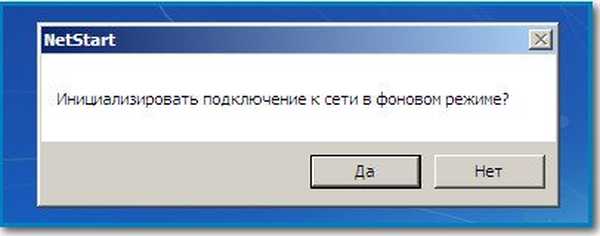

Ние зареждаме компютъра си от това, тъй като той също се нарича Microsoft Resuscitation Disk (DaRT), инициализираме мрежова връзка във фонов режим, ако нямаме нужда от интернет, отказваме.

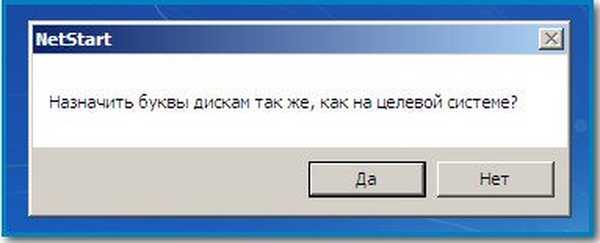

Задайте букви на дисковете по същия начин, както в целевата система - кажете Да, по-удобно е да работите.

Оформлението е руско и извън него. Най-отдолу виждаме от какво се нуждаем - набор от инструменти за диагностика и възстановяване на Microsoft.

Няма да описвам всички инструменти, тъй като това е тема за голяма статия и го подготвям.

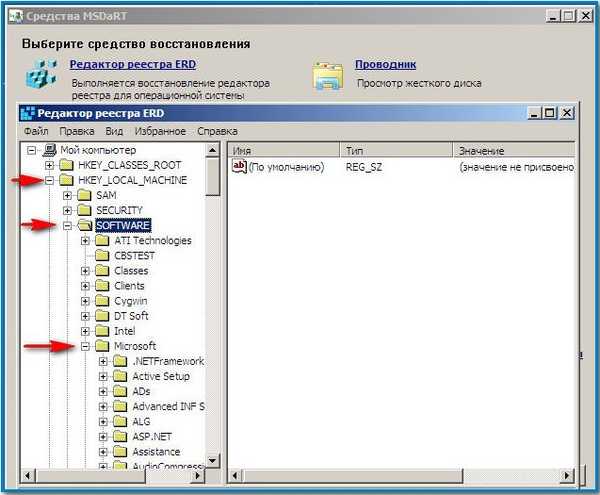

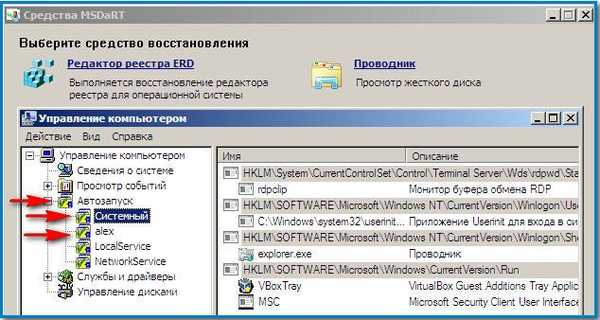

Вземете първия инструмент Registry Editor, който ви позволява да работите с системния регистър на свързаната операционна система Windows 7.

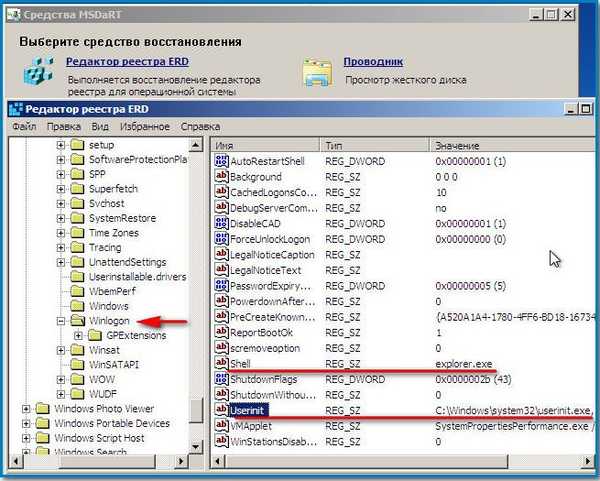

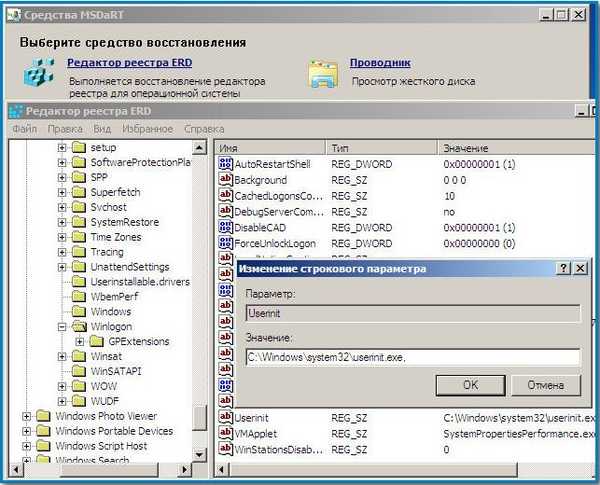

Отиваме до параметъра Winlogon на клона HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon и просто ръчно редактираме файловете - Userinit и Shell. Какво трябва да имат значение, вече знаете.

Userinit - C: \ Windows \ system32 \ userinit.exe,

Shell - Explor.exe

Не забравяйте параметъра AppInit_DLLs в клона на системния регистър HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Windows \ AppInit_DLLs - той трябва да бъде празен.

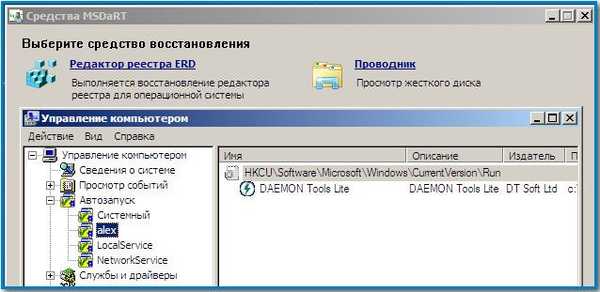

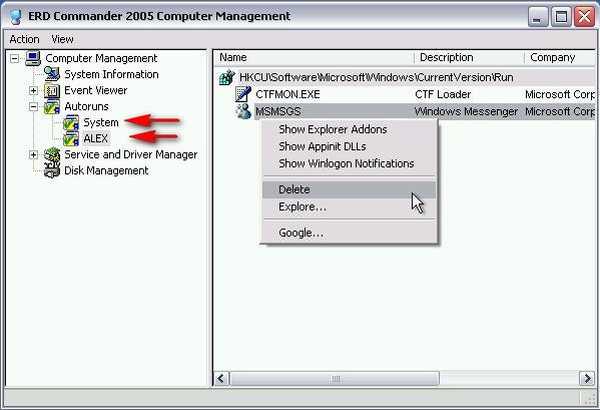

Също така можем да преминем в автоматично зареждане с помощта на инструмента за управление на компютъра.

Autoplay. След това изтриваме всичко подозрително, в този случай можем да кажем, че няма за какво да се притесняваме. DAEMON Tools Lite може да напусне.

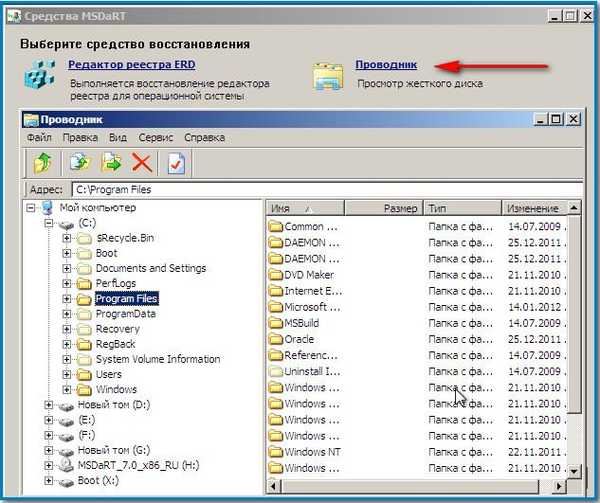

Инструмент на Explorer - без коментари, тук можем да извършим всякакви операции с нашите файлове: копираме, изтриваме, стартираме антивирусен скенер от USB флаш устройство и т.н..

В нашия случай трябва да почистим временните папки на Temp от всичко, колко от тях и къде са в Windows 7, вече знаете от средата на статията.

Но внимание! Тъй като набор от инструменти за диагностика и възстановяване на Microsoft е напълно свързан с вашата операционна система, например, изтрийте файловете в системния регистър -SAM, СИГУРНОСТ, СОФТУЕР, DEFAULT, SYSTEM, няма да успеете, тъй като те работят и моля, направете промени.

Как да премахнете банер в Windows XP

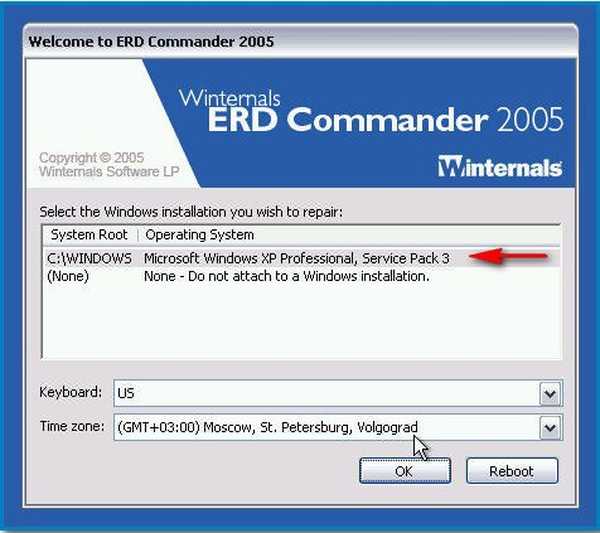

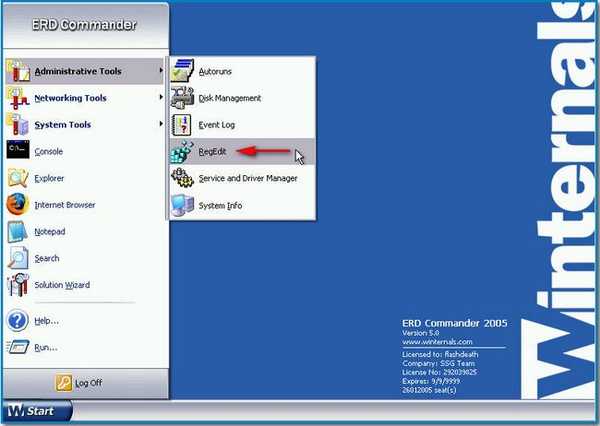

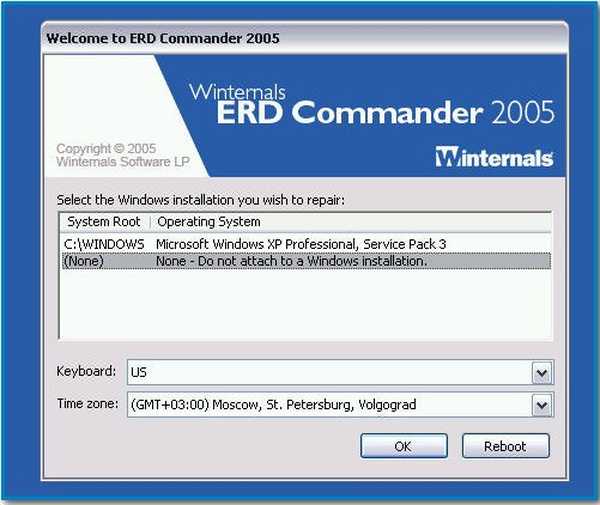

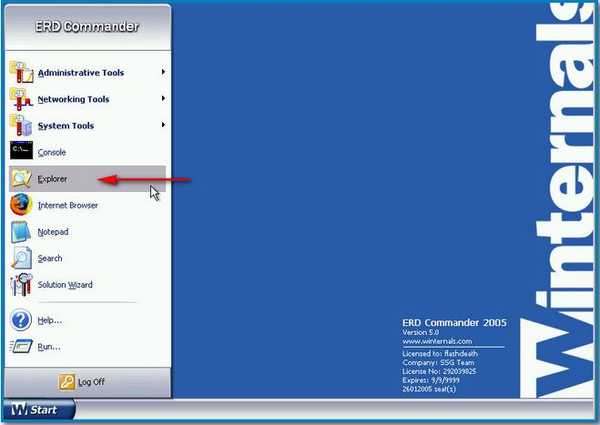

Отново, въпросът е в инструмента, предлагам да използвате ERD Commander 5.0 (връзка към статията по-горе), както казах в началото на статията, той е специално създаден за решаване на подобни проблеми в Windows XP. ERD Commander 5.0 ви позволява директно да се свържете с операционната система и да направите същото нещо, което направихме с помощта на инструмента за инструменти за диагностика и възстановяване на Microsoft в Windows 7.

Стартираме компютъра си от диска за възстановяване ERD Commander. Изберете първата опция, за да се свържете със заразена операционна система.

Изберете регистър.

Разглеждаме параметрите UserInit и Shell в клона HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon. Както казах по-горе, те трябва да имат това значение.

Userinit - C: \ Windows \ system32 \ userinit.exe,

Shell - Explor.exe

Погледнете също HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Windows \ AppInit_DLL - тя трябва да е празна.

След това отидете на Explorer и изтрийте всичко от временните папки Temp.

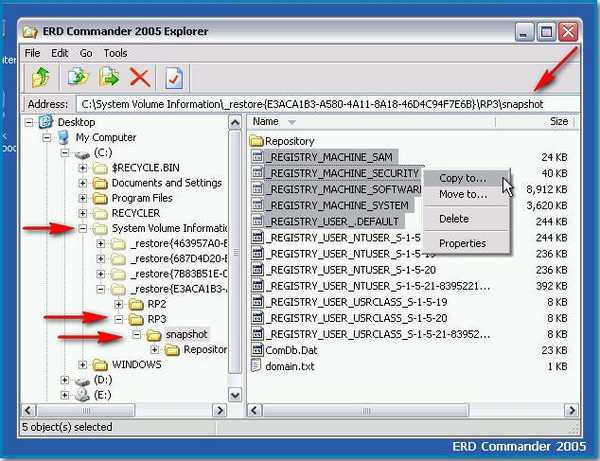

Как иначе можете да премахнете банера в Windows XP с помощта на ERD Commander (между другото, този метод е приложим за всеки Live CD). Можете да опитате да направите това дори без да се свързвате с операционната система. Изтеглете ERD Commander и работете без да се свързвате с Windows XP,

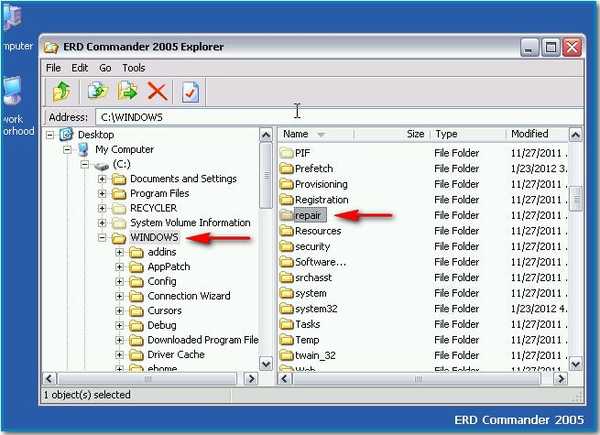

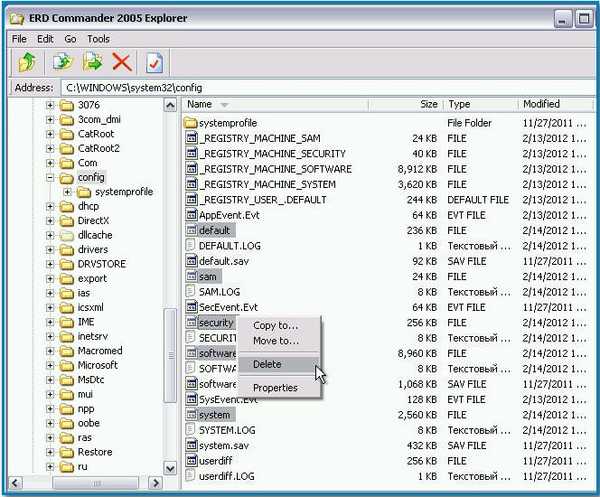

в този режим ще можем да изтрием и заменим файлове в системния регистър, тъй като те няма да участват в работата. Изберете Explorer.

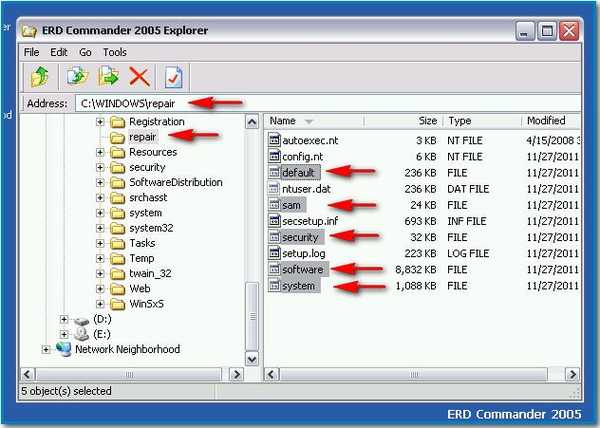

Файловете от системния регистър в операционната система Windows XP се намират в папката C: \ Windows \ System32 \ Config. И резервните копия на файлове в системния регистър, създадени по време на инсталирането на Windows XP, се намират в папката за поправка, намираща се на C: \ Windows \ repair.

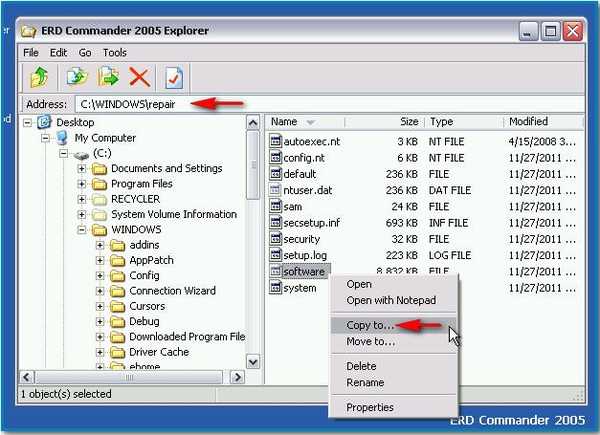

Направете същото, първо копирайте SOFTWARE файла,

и след това можете да и останалите файлове в системния регистър - SAM, SECURITY, DEFAULT, SYSTEM от своя страна да поправите папката за поправка и да ги замените със същите в папката C: \ Windows \ System32 \ Config. Замяна на файл? Съгласен съм.

Искам да кажа, че в повечето случаи е достатъчно да замените един SOFTWARE файл. При подмяна на файлове в системния регистър от папката за поправка се появява добър шанс за зареждане на системата, но повечето от промените, които сте направили след инсталирането на Windows XP, ще изчезнат. Помислете дали този метод е подходящ за вас. Не забравяйте да премахнете всичко непознато от стартиране. По принцип MSN Messenger клиентът не трябва да бъде премахнат, ако имате нужда.

И последният начин днес да се отървете от банера за откупи, използвайки ERD Commander или който и да е CD на живо

Ако имате активирано възстановяване на системата в Windows XP, но не можете да го приложите, тогава можете да опитате да го направите. Отиваме в папката C: \ Windows \ System32 \ Config, съдържаща файловете в системния регистър.

Отворете името на файла с плъзгача и изтрийте SAM, SECURITY, SOFTWARE, DEFAULT, SYSTEM. Между другото, преди да изтриете, можете да ги копирате само за всеки случай, никога не знаете какво. Може би искате да играете.

След това отидете в папката System Volume Information \ _restore E9F1FFFA-7940-4ABA-BEC6-8E56211F48E2 \ RP \ моментна снимка, тук копираме файловете, представляващи резервни копия на нашия клон на системния регистър HKEY_LOCAL_MACHINE \

REGISTRY_MACHINE \ SAM

REGISTRY_MACHINE \ СИГУРНОСТ

REGISTRY_MACHINE \ SOFTWARE

REGISTRY_MACHINE \ DEFAULT

REGISTRY_MACHINE \ SYSTEM

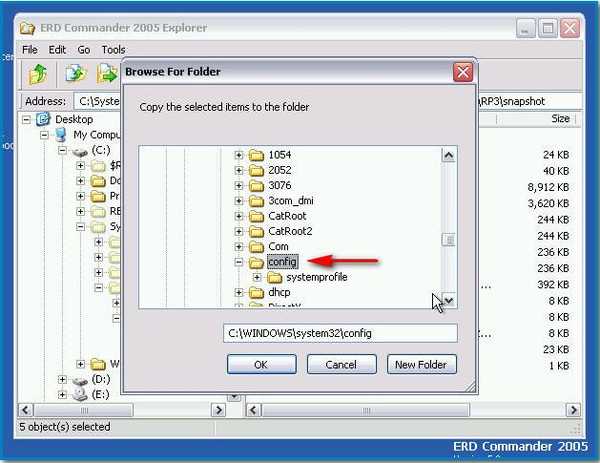

Поставяме ги в папката C: \ Windows \ System32 \ Config

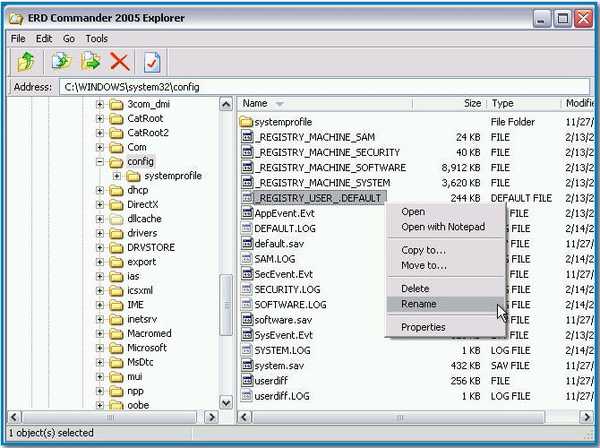

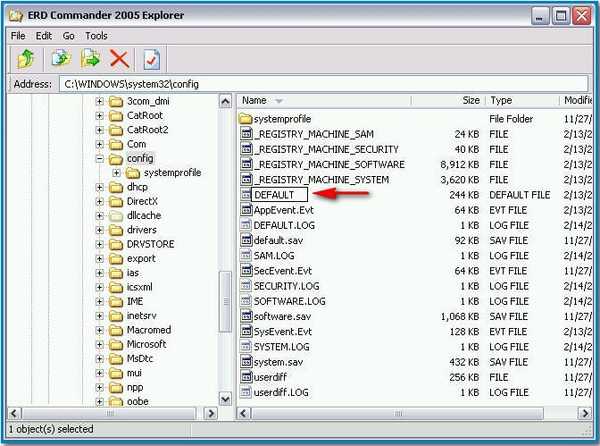

След това влизаме в папката Config и ги преименуваме, изтривайки REGISTRY_MACHINE \, като по този начин оставяме новите файлове в системния регистър SAM, SECURITY, SOFTWARE, DEFAULT, SYSTEM.

След това изтрийте съдържанието на папките Temp и Prefetch, изтрийте всичко от папката Startup, както е показано по-горе. Ще се радвам, ако някой помогне. В допълнение към статията е написана малка и интересна история, която можете да прочетете.

Етикети за статия: LiveDisk вируси