Предпочитания за групови правила (GPP) - мощно разширение на технологията за групови политики на Windows, опростяване на работата по настройка и управление на флот от компютри и е вид заместване на скриптове в GPO. Една от характеристиките на GPP е възможността за управление на пароли за локални и служебни акаунти, широко използвани от много администратори, които дори не са наясно с несигурността на тази технология. В тази статия ще поговорим за това защо не трябва да използвате функциите за групови правила за управление на пароли..

В предпочитанията за групови правила има 5 различни правила, които ви позволяват да зададете парола за потребител / администратор.

- Местни акаунти (Локални потребители и група) - използвайки GPP, администраторът може да създаде / промени локалния акаунт и да зададе паролата си (достатъчно често тази политика се използва за промяна на паролата за локален администратор на всички компютри в организацията)

- Мрежови устройства (Drive Maps) - GPP ви позволява да свържете (смените) мрежово устройство с конкретно потребителско име и парола към потребител

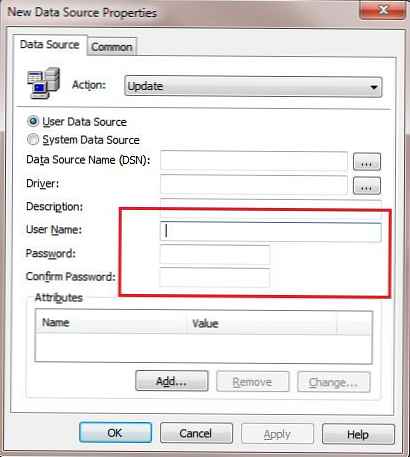

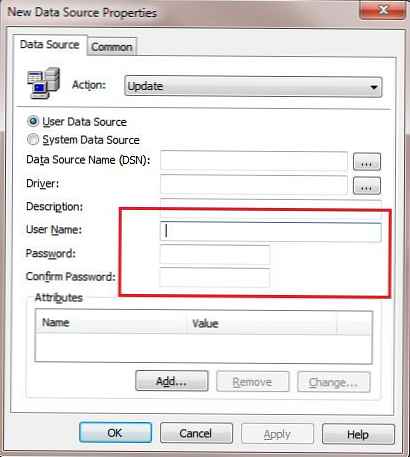

- Източници на данни (Източници на данни) - когато създавате източник на данни, можете да зададете потребителското име и паролата на акаунта, под който ще се осъществява връзката.

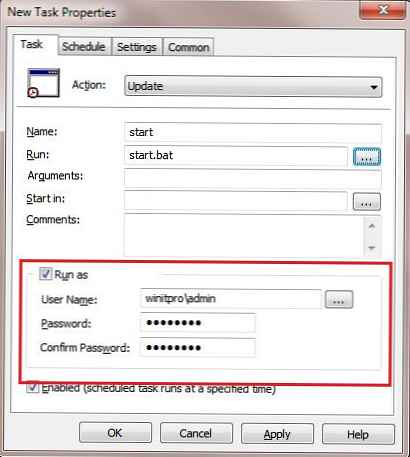

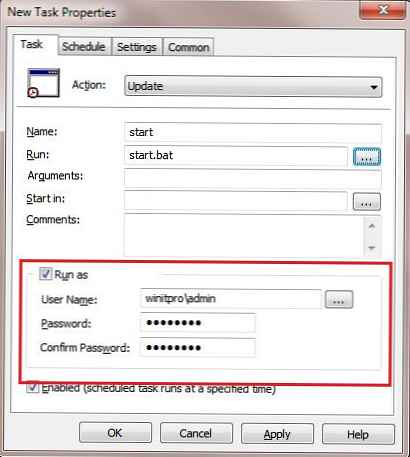

- Задачи на график Windows (Планирани задачи) - задачите за планиране могат да се изпълняват от конкретен потребител

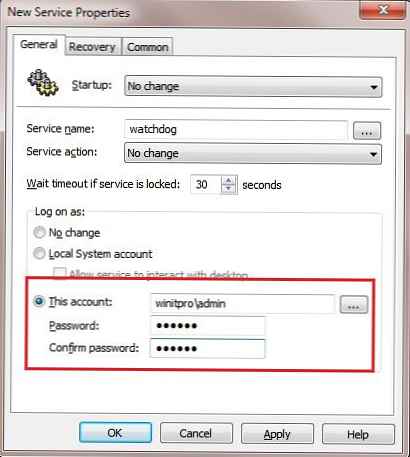

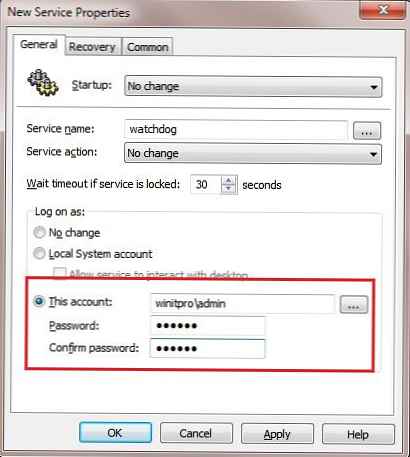

- услуги (Услуги) - GPP ви позволява да посочите акаунта и неговата парола, от които ще стартира конкретна услуга (вместо акаунта за локална система, научен)

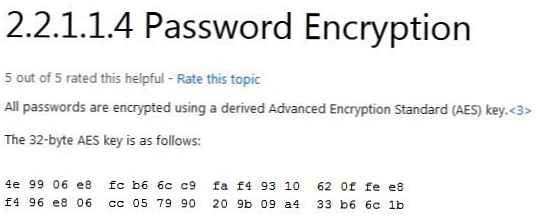

След като администраторът запази паролата в някоя от горните GPP политики, тя се съхранява в съответната GPO директория в специален XML файл и след това се съхранява на контролерите на домейни в папката SYSVOL. Паролата във XML файла се съхранява в криптиран вид, но AES 32 изключително нестабилен симетричен алгоритъм се използва за криптиране / дешифриране на паролата (дори самият Microsoft отбелязва това).

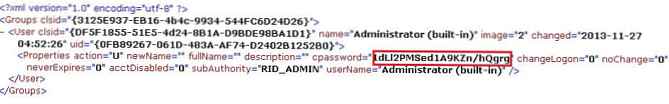

Да предположим, че администратор използва GPP, за да конфигурира политика, която променя локалната парола на администратора на всички компютри. В този случай системата ще запише шифрованата парола в указателя на GPO във файла groups.xml. Нека разгледаме съдържанието на този файл (файлът в нашия пример се съхранява в директорията \\ winitpro.ru \ SYSVOL \ winitpro.ru \ Политики \ POLICY_ID \ Машина \ Предпочитания \ Групи):

Важно е. Достъпът до файлове, съхранявани в GPO, е достъпен за всички оторизирани потребители на домейна. Това означава, че можете да видите паролата в криптиран вид който и да е потребителя.

Шифрованата парола се съдържа в стойността на полето CPASSWORD. Най-интересното е, че самият Microsoft в MSDN публикува в публичния 32-битов ключ AES, използван за криптиране на паролата (http://msdn.microsoft.com/en-us/library/2c15cbf0-f086-4c74-8b70-1f2fa45dd4be. aspx # endNote2)

Съответно, нищо не пречи на специалиста да напише скрипт, който ви позволява да декриптирате стойността на паролата, съхранявана в XML файла (алгоритъмът AES е симетричен и, ако имате ключ за криптиране, лесно можете да получите изходния текст).

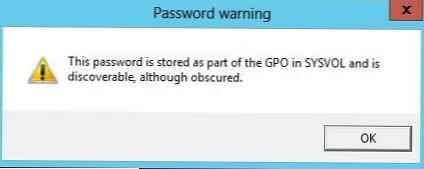

забележка. Скриптът, който ви позволява да декриптирате паролата, съхранена в GPP, можете да получите тук: Get-GPPPassword. Естествено, ние публикуваме този скрипт за информационни цели и в никакъв случай не трябва да го използвате за егоистични цели.В Windows Server 2012 / Windows Server 2012 R2 разработчиците на Microsft добавиха предупреждение за несигурността при съхраняването на паролите в този формуляр. Когато се опитате да посочите парола чрез GPP, се появява предупредителен прозорец:

Тази парола се съхранява като част от GPO в SYSOL и е откриваема, макар и затъмнена.

Важно е да се отбележи и фактът, че MetaSploit има модул за получаване и дешифриране на пароли, съхранявани в GPP от 2012 г. Това означава, че нападателите могат почти автоматично да реализират този вектор за атака..

Е, смятате да използвате Предпочитанията за групова политика за управление на пароли в бъдеще.?

съвет. Microsoft предлага LAPS като решение за управление на пароли за локални администратори. Прочетете повече за това в статията на MS LAPS - Управление на пароли за локални администратори в домейн