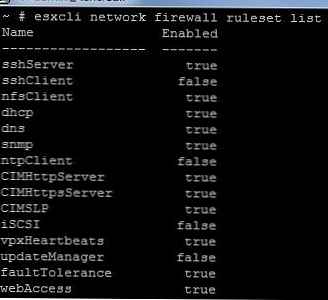

Нека ви напомня, че в ESXi 5.0 системата на защитната стена е претърпяла значителни промени и нейната функционалност почти съответства на функционалността на екипа esxcfg-защитна стена в сервизната конзола на ESX. За достъп до настройките на защитната стена можете да използвате командата: esxcli мрежа защитна стена. По подразбиране сървърът на ESXi 5 вече има редица предварително определени правила за защитна стена за услуги, които можете да активирате или деактивирате.

Пълен списък на стандартни правила за защитна стена може да се покаже с помощта на командата:

списък с правила за защитна стена на мрежата esxcli

Освен това в ESXi 5 можете да създадете собствено правило за защитна стена за мрежова услуга. За съжаление с помощта на помощната програма esxcli това не може да бъде направено и ще трябва да редактираме конфигурационния файл с правилата на защитната стена. Конфигурационните файлове, описващи правилата на защитната стена, се съхраняват в директория /и т.н. /vmware /защитна стена / . Например, ако услугата FDM е активирана, тогава в тази директория ще намерите файла FDM.XML, съдържащ приблизително следната XML структура.

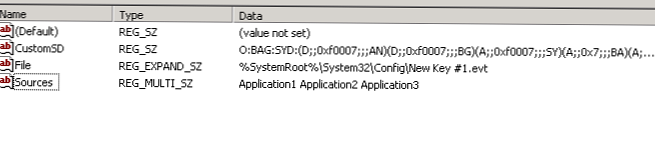

|

Този XML файл описва името на правилото за защитната стена, също така показва портовете и типовете пристанища, протоколите и посоката на трафика за тази услуга.

След това ще се опитаме да създадем собствено правило за защитната стена на ESXi, нека го наречем „на практика". Това правило трябва да отвори TCP порт 1337 и UDP порт 20120 за входящ и изходящ трафик. За целта създайте нов XML файл с името /и т.н. /vmware /защитна стена /на практика.XML. XML файлът ще има следната структура:

|

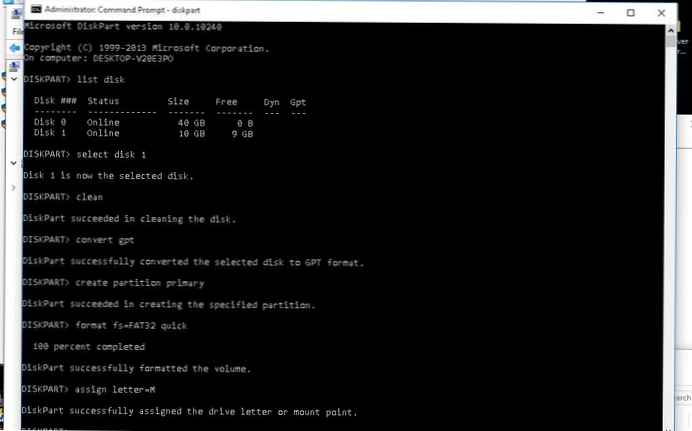

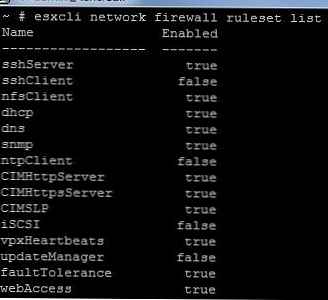

След това рестартирайте защитната стена, за да актуализирате списъка с правила и отново да покажете списък с наличните правила:

опресняване на защитната стена на мрежата esxcli

списък с правила за защитна стена на мрежата esxcli

Както можете да видите, в списъка с правила се появи нов на практика. Текущите настройки на правилата могат да се видят с помощта на командата:

списък с правила за мрежова защитна стена esxcli | греп виртуално

Новата защитна стена на ESXi също има възможност да посочва конкретен IP адрес или диапазон от IP адреси, на които е разрешено да се свързват към конкретна услуга. В следващия пример ще забраним свързването към практически услугата, описана в нашето правило навсякъде, с изключение на мрежата 172.80.0.0/24:

набор от правила за защитна стена на мрежата на esxcli - позволено-всички фалшиви --ruleset-id = на практика

esxcli мрежова защитна стена с позволено правило addip добавяне --ip-адрес = 172.80.0.0 / 24 --ruleset-id = практически

Новите правила на защитната стена също ще бъдат налични в клиентския интерфейс vSphere (раздел Конфигурация, раздел сигурност Профил ).