По подразбиране Windows 10 и Windows Server 2016 все още поддържат SMB 1.0. В повечето случаи се изисква само да се поддържат наследени системи: преустановени Windows XP, Windows Server 2003 и по-нови версии. В случай, че в мрежата ви не са останали такива клиенти, в новите версии на Windows е препоръчително да деактивирате протокола SMB 1.x или напълно да премахнете драйвера. По този начин вие се предпазвате от големия брой уязвимости, които са характерни за този остарял протокол (както е видно от последната атака на криптор WannaCry), а всички клиенти ще използват нови, по-продуктивни, безопасни и функционални версии на SMB протокола при достъп до SMB топки.

В предишна статия ви представихме таблица за съвместимост на версията на протокол клиент-сървър. Според таблицата старите версии на клиентите (XP, Server 2003 и някои остарели * nix клиенти) могат да използват само протокола SMB 1.0 за достъп до файлови ресурси. Ако няма такива клиенти в мрежата, можете напълно да деактивирате SMB 1.0 от страната на файлови сървъри (включително AD контролери за домейни) и клиентски станции.

Съдържание:

- Одитирайте достъпа до файловия сървър чрез SMB v1.0

- Деактивиране на сървъра SMB 1.0

- Деактивиране на SMB 1.0 от страна на клиента

Одитирайте достъпа до файловия сървър чрез SMB v1.0

Преди да деактивирате и напълно деинсталирате драйвера за SMB 1.0, препоръчително е да се уверите, че няма остарели клиенти, свързващи се с него чрез SMB v1.0 от страната на SMB файловия сървър. За да направите това, активирайте одита на достъпа до файловия сървър с помощта на този протокол с помощта на командата PowerShell:

Set-SmbServerConfiguration -AuditSmb1Access $ true

След известно време изучете събитията във Приложения и услуги -> Microsoft -> Windows -> SMBServer -> Audit за клиентски достъп чрез SMB1 протокол.

съвет. Списъкът със събития от този дневник може да се покаже с командата:

Get-WinEvent -LogName Microsoft-Windows-SMBServer / Audit

В нашия пример достъпът от клиента 192.168.1.10 беше записан в дневника чрез протокола SMB1. Това се доказва от събития с EventID 3000 от източника SMBServer и описание:

SMB1 достъпАдрес на клиента: 192.168.1.10

ориентиране:

Това събитие показва, че клиент се опита да получи достъп до сървъра чрез SMB1. За да спрете одита за SMB1 достъп, използвайте командлета на Windows PowerShell Set-SmbServerConfiguration.

В този случай ние ще игнорираме тази информация, но трябва да вземем предвид факта, че в бъдеще този клиент няма да може да се свърже с този SMB сървър.

Деактивиране на сървъра SMB 1.0

Протоколът SMB 1.0 може да бъде деактивиран както от страна на клиента, така и от страна на сървъра. От страна на сървъра SMB 1.0 протоколът осигурява достъп до SMB мрежови папки (файлови топки) по мрежата, а от страна на клиента е необходимо да се свържете с такива ресурси.

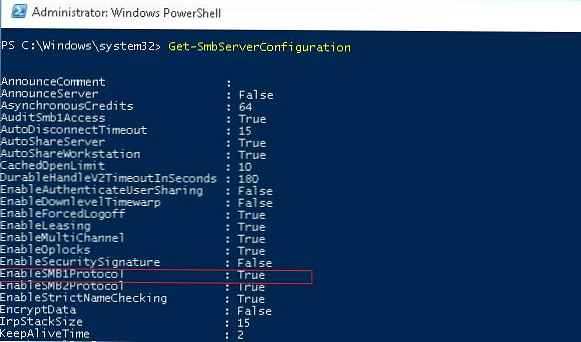

Използвайки следната команда PowerShell, ние проверяваме дали SMB1 от страна на сървъра е активиран:

Get-SmbServerConfiguration

Както можете да видите, стойността на променливата EnableSMB1Protocol = True.

Както можете да видите, стойността на променливата EnableSMB1Protocol = True.

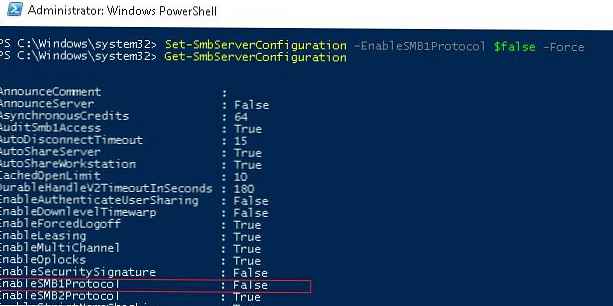

Така че, деактивирайте поддръжката на този протокол:

Set-SmbServerConfiguration -EnableSMB1Protocol $ false -Force

И използвайки командлета Get-SmbServerConfiguration, проверете дали SMB1 протоколът вече е изключен.

За да премахнете напълно драйвера, който обработва клиентския достъп чрез SMB v1, изпълнете следната команда:

Деактивиране-WindowsOptionsFeature -Online -FeatureName SMB1Protocol -Remove

Остава да рестартирате системата и да се уверите, че поддръжката за протокола SMB1 е напълно деактивирана.

Вземете-WindowsOptionsFeature -Online -FeatureName SMB1Protocol

Деактивиране на SMB 1.0 от страна на клиента

Деактивирайки SMB 1.0 от страна на сървъра, ние се уверихме, че клиентите не могат да се свържат с него с помощта на този протокол. Те обаче могат да използват остарял протокол за достъп до трети страни (включително външни) ресурси. За да деактивирате поддръжката на SMB v1 от страна на клиента, изпълнете следните команди:

sc.exe config lanmanworkstation зависи = bowser / mrxsmb20 / nsi

sc.exe config mrxsmb10 start = деактивиран

Така че, като деактивирате поддръжката за наследен SMB 1.0 от страна на клиента и сървъра, вие ще защитите напълно вашата мрежа от всички известни и все още не открити уязвимости в нея. А уязвимостите в Microsoft Server Message Block 1.0 се срещат доста редовно. Последната значителна уязвимост в SMBv1, която позволява на атакуващия да изпълнява дистанционно произволен код, беше фиксирана през март 2017 г..

Така че, като деактивирате поддръжката за наследен SMB 1.0 от страна на клиента и сървъра, вие ще защитите напълно вашата мрежа от всички известни и все още не открити уязвимости в нея. А уязвимостите в Microsoft Server Message Block 1.0 се срещат доста редовно. Последната значителна уязвимост в SMBv1, която позволява на атакуващия да изпълнява дистанционно произволен код, беше фиксирана през март 2017 г..