единичен знак-за (SSO - технология за единичен вход) е технология, която позволява на вече удостоверен (влязъл) потребител да получи достъп до други услуги без повторно удостоверяване. Прилага се към терминалната сървърна технология отдалечен Desktop Услуги, SSO ви позволява да запишете потребителя, който е влязъл в компютъра с домейн, от неколкократно въвеждане на името и паролата на неговия акаунт в прозореца на клиента на RDP при свързване към RDS сървъри или стартиране на публикувани приложения RemoteApp.

В тази статия ние описваме функциите за настройка на прозрачно разрешение (Единично влизане) на потребителите на RDS сървъри, работещи под Windows Server 2016 и 2012 R2.

Изисквания за околната среда:

- Connection Broker и всички RDS сървъри трябва да работят под Windows Server 2012 или по-нова версия;

- SSO работи само в среда на домейн: Потребителските акаунти на Active Directory трябва да се използват, а RDS сървърите и потребителските работни станции трябва да бъдат включени в домейна;

- RDP клиентите трябва да използват RDP клиента версия 8.0 и по-нова (няма да работи за инсталиране на тази версия на RDP клиента в Windows XP);

- От страна на клиента се поддържат следните версии на Windows 10 / 8.1 / 7;

- SSO работи с удостоверяване на парола (смарт карти не се поддържат);

- Нивото на защита RDP (слой за защита) в настройките на връзката трябва да бъде зададено на Pregotiate или SSL (TLS 1.0) и криптиране High или FIPS съвместимо.

Единична процедура за настройка знак-за се състои от следните стъпки:

- Трябва да издадете и присвоите SSL сертификат на RD Gateway, RD Web и RD Connection Broker сървъри;

- Активирайте Web SSO на RDWeb сървъра;

- Създаване на групова политика за делегиране на пълномощия;

- Чрез GPO добавете отпечатък на сертификат към надеждни издатели .rdp.

Така че, на първо място, трябва да издадете и присвоите SSL сертификат. Сертификатът EKU (Enhanced Key Usage) трябва да съдържа идентификатор Сървър заверка. Пропускаме процедурата за получаване на сертификат, защото това е извън обхвата на статията (можете да генерирате самостоятелно подписан SSL сертификат, но ще трябва да го добавите към надеждни на всички клиенти чрез GPO).

SSL сертификатът е свързан в свойствата RDS внедряване в подраздел Сертификати.

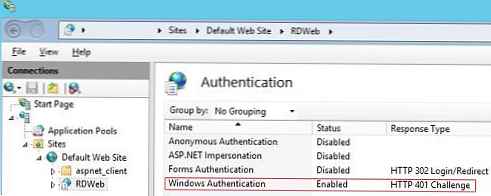

На следващо място, на всички сървъри с ролята на Web Access за IIS RDWeb директория, трябва да включите „Windows заверка”И деактивирайте анонимното удостоверяване (анонимен заверка).

На следващо място, на всички сървъри с ролята на Web Access за IIS RDWeb директория, трябва да включите „Windows заверка”И деактивирайте анонимното удостоверяване (анонимен заверка).

След като запазите промените, IIS трябва да рестартира:

След като запазите промените, IIS трябва да рестартира: iisreset / noforce

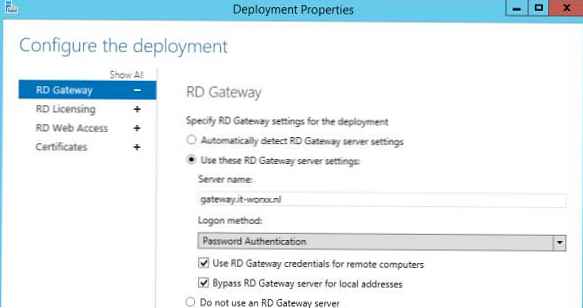

Ако използвате RD Gateway, уверете се, че той не се използва за свързване на вътрешни клиенти (трябва да има крачка байпас RD врата сървър за местен адрес).

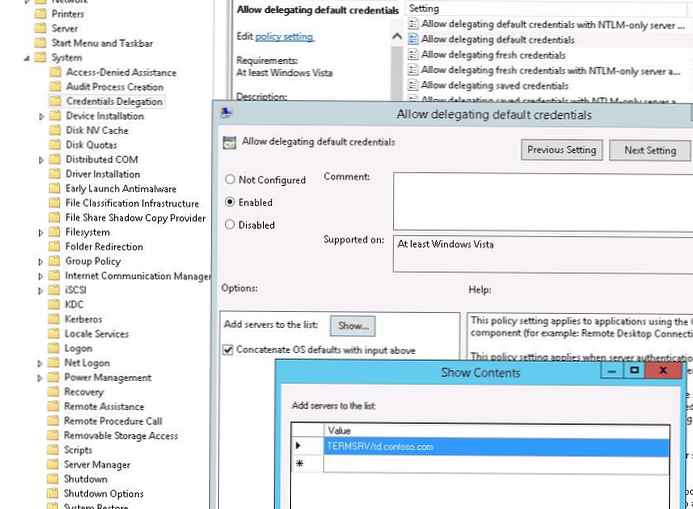

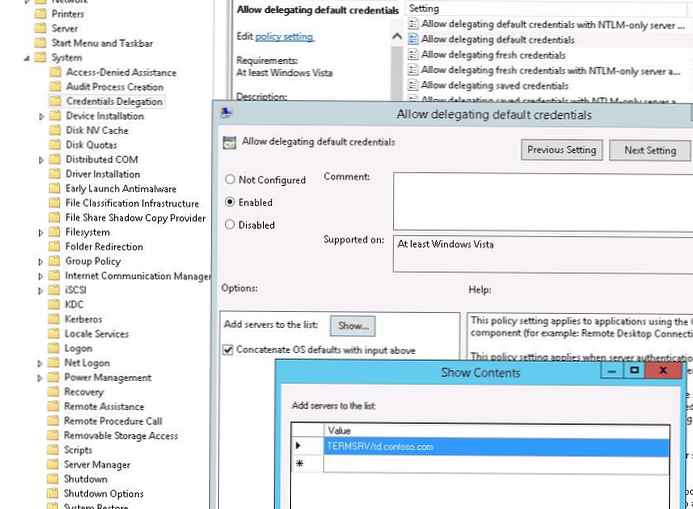

Следващата стъпка е да се създаде политика за делегиране на кредитни данни. Създайте нов GPO на домейна и го свържете към OU с потребители (компютри), които трябва да позволят SSO достъп до RDS сървъри. Ако искате да активирате SSO за всички потребители на домейн, е разрешено да редактирате Политиката по домейни по подразбиране.

Тази политика е в раздел GPO. компютър Конфигурация -> Административно Templates -> Система -> Удостоверение делегация -> Разреши делегация по подразбиране препоръчителен (Конфигурация на компютъра -> Административни шаблони -> Прехвърляне на идентификационни данни -> Разрешаване на прехвърляне на идентификационни данни, зададени по подразбиране). Политиката позволява на определени сървъри да имат достъп до потребителските идентификационни данни на Windows..

- Включете правилото (Enabled);

- В списъка на сървърите трябва да добавите имената на RDS сървърите, на които клиентът може автоматично да изпраща потребителски идентификационни данни за извършване на SSO разрешение. Формат за добавяне на сървър: TERMSRV / rd.contoso.com. (имайте предвид, че всички символи на TERMSRV трябва да са главни). Ако трябва да предоставите това право на всички терминални системи в домейн (по-малко защитена), можете да използвате този дизайн: TERMSRV / *. Contoso.com .

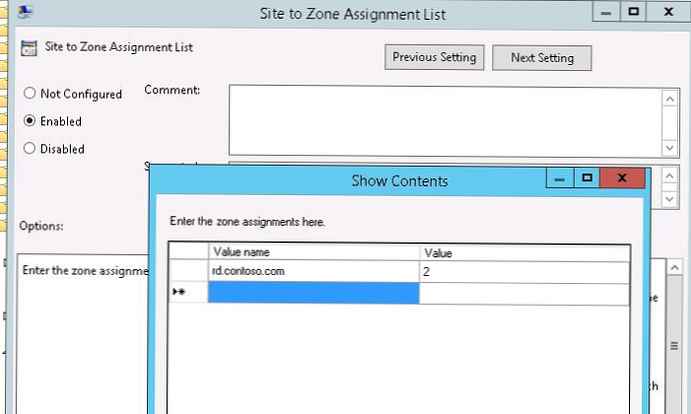

Освен това, за да избегнете предупредителния прозорец за надеждността на издателя на отдалеченото приложение, трябва да добавите адреса на сървъра с ролята на Connector Broker към доверената зона, използвайки GPO на клиентските компютри, използвайки политиката „Списък на заданията на зоната за сигурност за уебсайтове“ (подобно на Как да премахнете предупреждението за сигурност при отваряне на файл в Windows):

потребител/ Компютър Конфигурация -> Административно Инструменти -> Windows елементи -> Интернет изследовател -> Интернет контрол панел -> Сигурност страница-> Сайт за зона назначение списък (Конфигурация на компютъра -> Административни шаблони -> Компоненти на Windows -> Internet Explorer -> Контролен панел на браузъра -> Раздел Защита)

посочете FQDN Име и зона на сървъра на RDCB 2 (Надеждни сайтове).

След това трябва да активирате правилата Logon опции (Опции за вход) в потребител/ Компютър Конфигурация -> Административно Инструменти -> Windows елементи -> Интернет изследовател -> Интернет контрол панел -> Сигурност -> Доверен сайтове зона (Административни шаблони -> Компоненти на Windows -> Интернет изследовател -> Контролен панел на браузъра -> раздел Защита -> Зона на надеждни сайтове) и изберете „в падащия списъкавтоматичен влизане с ток потребителско име и парола'(Автоматично влизане в мрежата с текущото потребителско име и парола).

След това трябва да активирате правилата Logon опции (Опции за вход) в потребител/ Компютър Конфигурация -> Административно Инструменти -> Windows елементи -> Интернет изследовател -> Интернет контрол панел -> Сигурност -> Доверен сайтове зона (Административни шаблони -> Компоненти на Windows -> Интернет изследовател -> Контролен панел на браузъра -> раздел Защита -> Зона на надеждни сайтове) и изберете „в падащия списъкавтоматичен влизане с ток потребителско име и парола'(Автоматично влизане в мрежата с текущото потребителско име и парола).

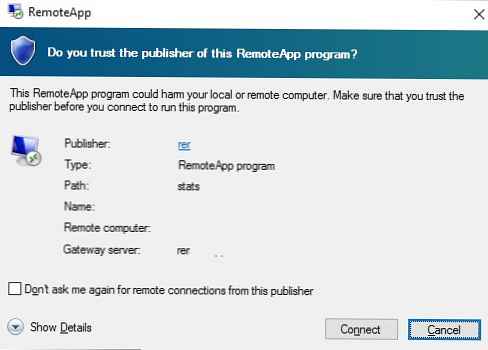

След актуализиране на правилата на клиента, когато се опитвате да стартирате приложението RemoteApp, заявка за парола няма да се появи, но се появява прозорец, предупреждаващ да се доверите на издателя на тази програма RemoteApp:

Имате ли доверие на издателя на тази програма RemoteApp?

За да предотвратите показването на това съобщение всеки път, когато потребителят се свърже, трябва да получите RDL сертификат за свързване на брокера на SSL сертификат и да го добавите към списъка на надеждни издатели на rdp. За да направите това, изпълнете командата PowerShell на сървъра на RDS Connection Broker:

Get-Childitem CERT: \ LocalMachine \ My

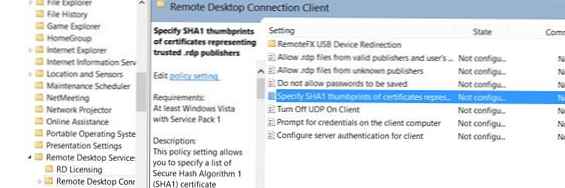

Копирайте стойността на отпечатъка на сертификата и го добавете към списъка с пръстови отпечатъци на политиката Посочете SHA1 отпечатъци на сертификати, представляващи RDP издатели (Посочете SHA1 пръстови отпечатъци на сертификати, представляващи доверени издатели на RDP) под Конфигурация на компютъра -> Административни шаблони -> Компоненти на Windows -> Услуги на работния плот на Windows -> Клиент за връзка с отдалечен работен плот (Административни шаблони -> Компоненти на Windows -> Услуги за отдалечен работен плот -> Клиент връзки за отдалечен работен плот).

Копирайте стойността на отпечатъка на сертификата и го добавете към списъка с пръстови отпечатъци на политиката Посочете SHA1 отпечатъци на сертификати, представляващи RDP издатели (Посочете SHA1 пръстови отпечатъци на сертификати, представляващи доверени издатели на RDP) под Конфигурация на компютъра -> Административни шаблони -> Компоненти на Windows -> Услуги на работния плот на Windows -> Клиент за връзка с отдалечен работен плот (Административни шаблони -> Компоненти на Windows -> Услуги за отдалечен работен плот -> Клиент връзки за отдалечен работен плот).

Това завършва настройката на SSO и след прилагане на правилата, потребителят трябва да се свърже към фермата RDS чрез RDP, без да въвежда отново паролата.

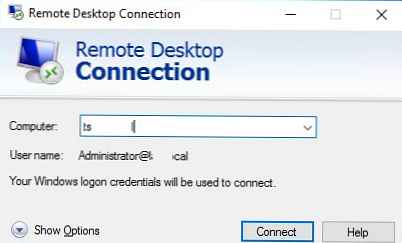

Сега, когато стартирате клиента mstsc.exe (отдалечен Desktop връзка), ако посочите името на RDS сървъра, потребителското име във формата ([email protected]) ще бъде автоматично заменено в полето UserName.

Вашите идентификационни данни за влизане в Windows ще се използват за свързване.

За да използвате RD Gateway с SSO, трябва да активирате Задайте правила за метод за удостоверяване на Gateway RD (Конфигурация на потребителя -> Политики -> Административни шаблони -> Компоненти на Windows -> Услуги за отдалечен работен плот -> Шлюз на RD) и задайте неговата стойност на Използване на идентификационни данни за локално влизане.

За да използвате Web SSO в RD Web Access, моля, имайте предвид, че се препоръчва използването на Internet Explorer с активиран Active X MsRdpClientShell (Microsoft Remote Desktop Services Web Access Control).