В тази статия ще опишем стъпка по стъпка процедурата за разгръщане на услугата за отдалечен достъп за директен достъп на най-новата платформа на сървъра на Microsoft - Windows Server 2012 R2. Най-общо казано, услугата за директен достъп включва няколко сценария, ще се опитаме да разгледаме най-често срещания сценарий за организиране на услугата DirectAccess.

Преди да започнете, припомнете накратко какво е услуга DirectAccess. Компонентът DirectAccess е представен за първи път от Micrisoft в Windows Server 2008 R2 и е проектиран да организира прозрачен достъп на отдалечени компютри до вътрешните мрежови ресурси на компанията. Когато се свързва чрез DA, потребителят може напълно да използва корпоративни и домейн услуги, а персоналът за ИТ поддръжка управлява тези компютри и го поддържа актуален по отношение на сигурността. В основата си DirectAccess е много като традиционна VPN връзка с корпоративна мрежа. Помислете основни разлики между DirectAccess и VPN:

- За да установи връзка с DirectAccess, потребителят няма нужда да стартира VPN клиента - връзката се осъществява автоматично, когато има достъп до Интернет

- За да установите връзка между клиента DA и сървъра, трябва да отворите само 443 порта

- Компютърът на потребителя трябва да бъде разположен в домейна AD, което означава, че всички правила за групата на домейните се прилагат към него (разбира се, има трикове, които ви позволяват да стартирате VPN преди да влезете в Windows, но това обикновено не се практикува)

- Комуникационният канал между отдалечения компютър и корпоративния шлюз е кодиран със стабилни алгоритми, използващи IPsec

- Възможно е да се организира двуфакторна автентификация с помощта на еднократна система за пароли

Какви са основните разлики между версията на DirectAccess в Windows Server 2012/2012 R2 и версията на Windows 2008 R2. Основната разлика е намаляването на изискванията за свързаната инфраструктура. Така например:

- Сега сървърът DirectAccess не трябва да бъде ръчен сървър, сега може да бъде разположен зад NAT.

- В случай, че Windows 8 Enterprise се използва като отдалечени клиенти, не е необходимо да се разгръща вътрешната инфраструктура на PKI (прокси Kerberos, разположен на сървъра на DA, ще отговаря за удостоверяването на клиента)

- Не е задължително да стане наличието на IPv6 във вътрешната мрежа

- Поддръжка за OTP (еднократна парола) и NAP (защита на мрежовия достъп) без нужда от внедряване на UAG

Изисквания и инфраструктура, необходими за внедряване на DirectAccess в Windows Server 2012 R2

- Права на администратор на домейн и домейн

- Специализиран (препоръчителен) DA сървър, работещ под Windows Server 2012 R2, включен в домейна на Windows. Сървърът има 2 мрежови карти: едната се намира във вътрешната корпоративна мрежа, а другата - в мрежата DMZ

- Специализирана подмрежа DMZ

- Външно DNS име (истинско или чрез DynDNS) или IP адрес, достъпен от Интернет, към който клиентите на DirectAccess ще се свържат

- Конфигурирайте пренасочване на трафика от TCP порт 443 към адреса на DA сървъра

- Разгърната PKI инфраструктура за издаване на сертификат. Сертифициращият орган трябва да публикува шаблон за сертификат Уеб сървър и е позволено да го получава автоматично (автоматично регистриране) (Ако само Windows 8 ще се използва като клиенти - PKI е по желание).

- Клиентите могат да бъдат компютри с Windows 7 и Windows 8.x издания на Professional / Enterprise

- Групата AD, която ще се състои от компютри, на които е разрешено да се свързват с мрежата чрез директен достъп (например тази група ще се нарича DirectAccessКомпютри)

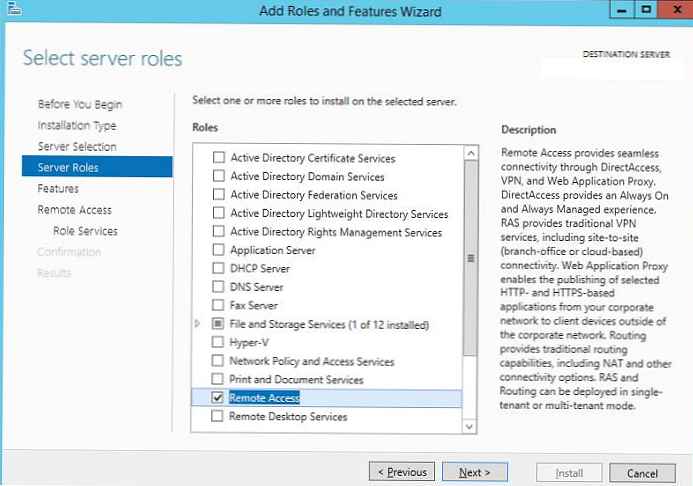

Инсталиране на ролята на отдалечен достъп

Стартирайте конзолата на Server Manager и използвайте съветника за добавяне на роли и функции, за да инсталирате ролята на отдалечен достъп.

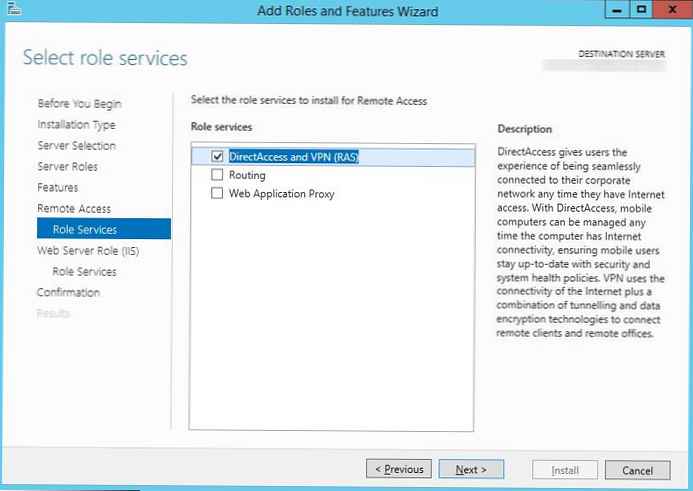

Като част от ролята на отдалечен достъп, трябва да инсталирате услугата DirectAccess и VPN (RAS).

Всички други зависимости са оставени по подразбиране..

Конфигурирайте директен достъп на Windows Server 2012 R2

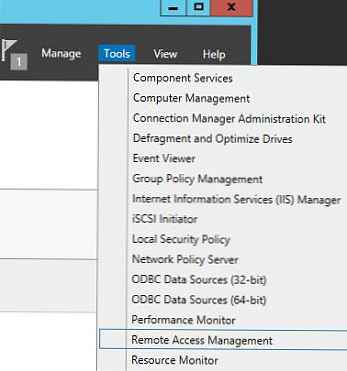

След като приключите с инсталирането на отдалечен достъп, отворете приставката Инструменти -> Управление на отдалечен достъп.

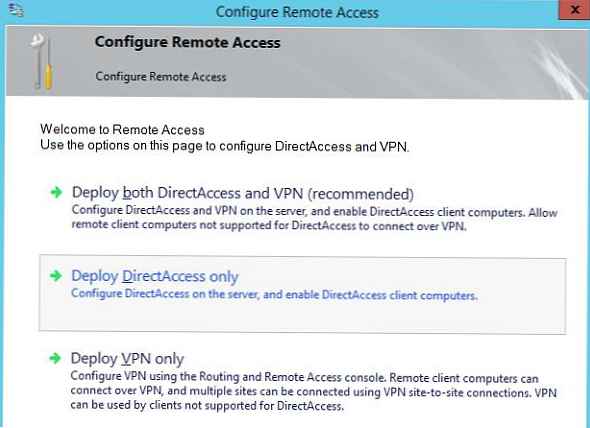

Стартира се съветникът за конфигуриране на ролята на отдалечен достъп. Ние посочваме, че трябва да инсталираме само ролята на DA - Разгърнете само DirectAccess.

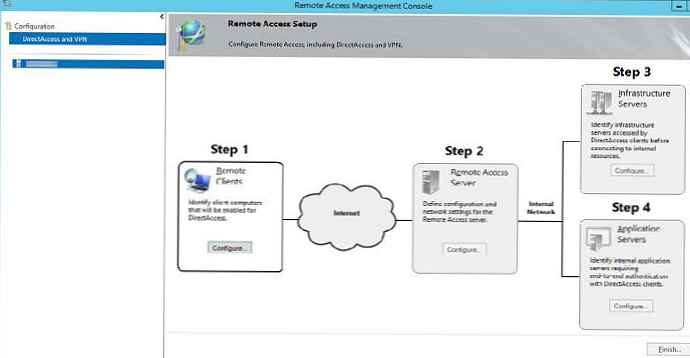

След това трябва да се отвори прозорец, в дясната половина от който четири графики (стъпка 1 - 4) от конфигурацията на услугата DA са показани в графична форма.

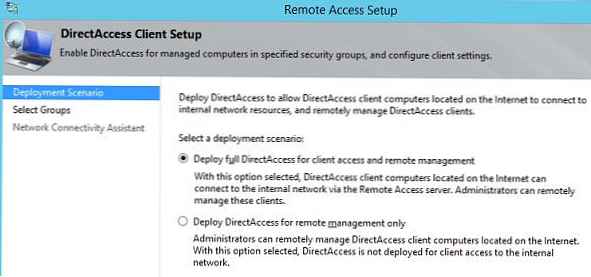

Етап 1 (Стъпка 1: Отдалечени клиенти).

Ние посочваме, че разполагаме с пълноценен сървър DirectAccess с възможност за достъп до клиенти и тяхното дистанционно управление Внедрете пълния DirectAccess за достъп до клиенти и дистанционно управление.

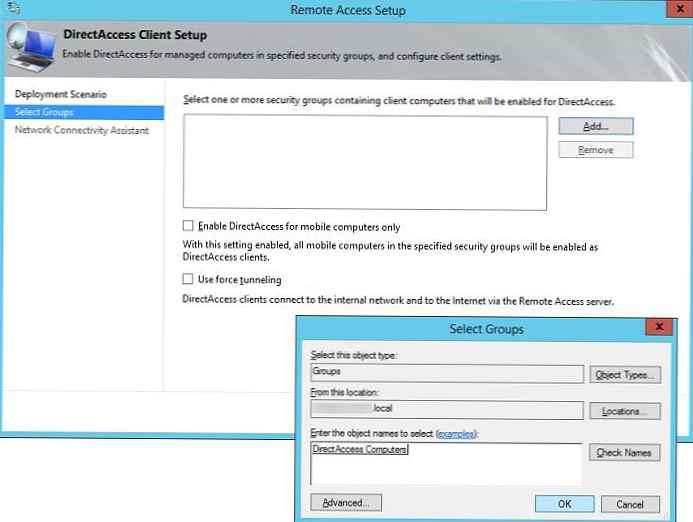

След това, като щракнете върху бутона Добавяне, трябва да посочите групите за сигурност на AD, които ще съдържат акаунти на компютри, на които е разрешено да се свързват с корпоративната мрежа чрез директен достъп (в нашия пример това е група DirectAccessComputers).

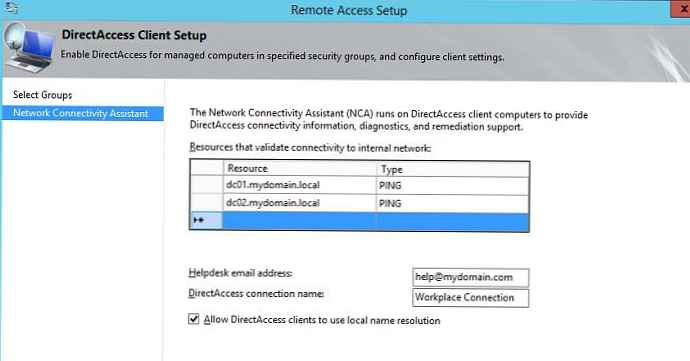

Следващата стъпка е да посочите списък с имена на вътрешни мрежи или URL адреси, с които клиентът може да провери (Ping или HTTP заявка) дали е свързан с корпоративната мрежа. Тук можете също да посочите имейла за връзка с помощната служба и името на връзката DirectAccess (това ще бъде показано в мрежовите връзки на клиента). Ако е необходимо, можете да разрешите на Allow DirectAccess клиентите да използват опцията за локална резолюция на имена, която позволява на клиента да използва вътрешните DNS сървъри на компанията (адреси на DNS сървъри могат да бъдат получени чрез DHCP).

Втори етап (Стъпка 2: Сървър за отдалечен достъп)

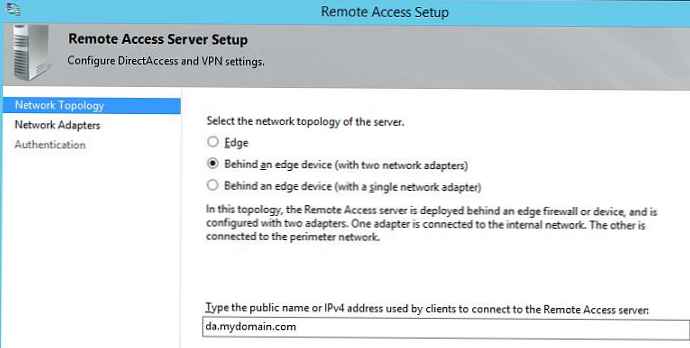

Следващата стъпка е да конфигурирате сървъра за отдалечен достъп. Ние показваме, че нашият сървър за отдалечен достъп е конфигурация с две мрежови карти - Зад крайното устройство (с два мрежови адаптера), единият от тях е разположен в корпоративната мрежа, а вторият е свързан директно към интернет или подмрежа DMZ. Тук трябва да посочите външното DNS име или IP адрес в Интернет (именно от този адрес порт 443 се препраща към външния интерфейс на сървъра DirectAccess), към който клиентите на DA трябва да се свържат.

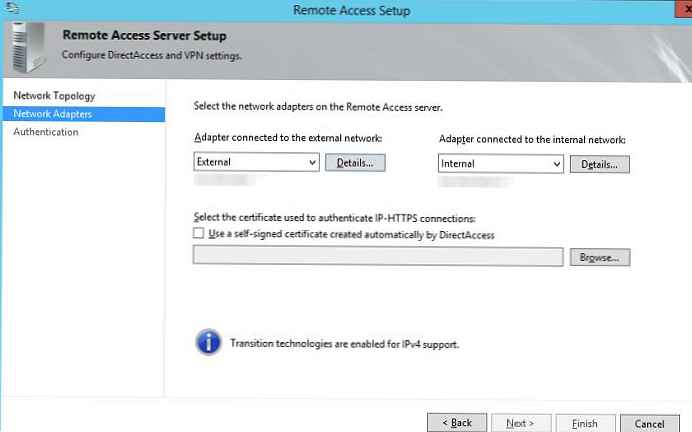

След това трябва да посочите коя мрежова карта ще се счита за вътрешна (вътрешен - LAN), и коя външна (Външни - DMZ).

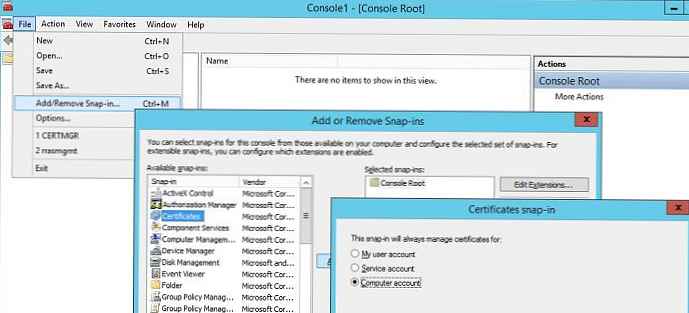

Нека разгърнем съветника за настройка на сървъра за директен достъп и генерираме сертификата на сървъра DA. За целта създайте нов щракване mmc, към което добавяме конзолата Сертификати, управление на сертификати на локалния компютър (Компютърен акаунт)

В конзолата за управление на сертификати искаме нов личен сертификат, като щракнете с десния бутон върху секцията Сертификати (локален компютър) -> Лични -> Сертификати и избор в менюто Всички задачи-> Заявете нов сертификат

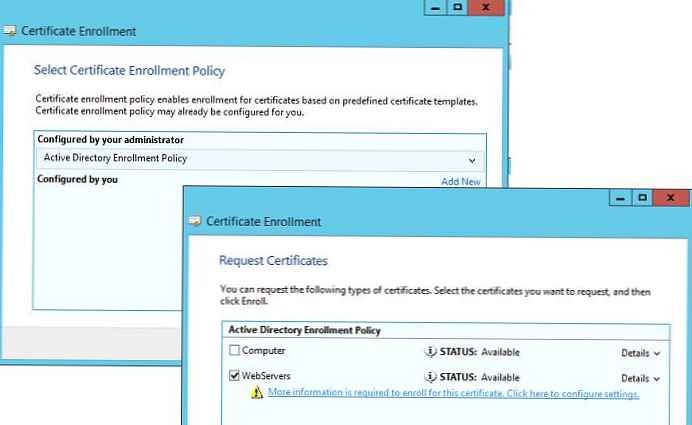

Поискайте сертификат чрез политика Политика за записване в Active Directory. Интересуваме се от сертификат въз основа на шаблон уеб сървъри.

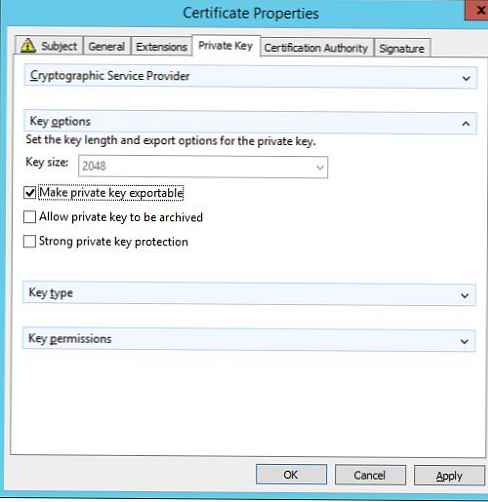

В настройките за искане на нов сертификат в раздела предмет попълнете полетата, идентифициращи нашата компания, и в раздела Private Key посочете, че частният ключ на сертификата може да бъде експортиран (Направете частен ключ за износ).

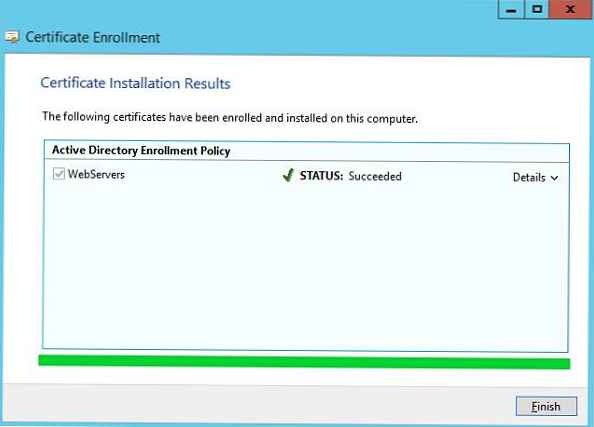

Запазете промените и поискайте нов сертификат от СА.

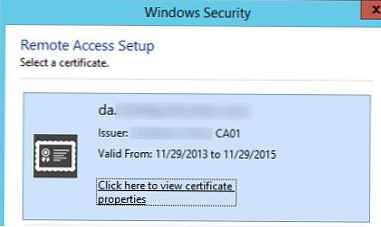

Връщаме се към прозореца за настройки на сървъра DirectAccess и с щракване върху бутона Преглед изберете генерирания сертификат.

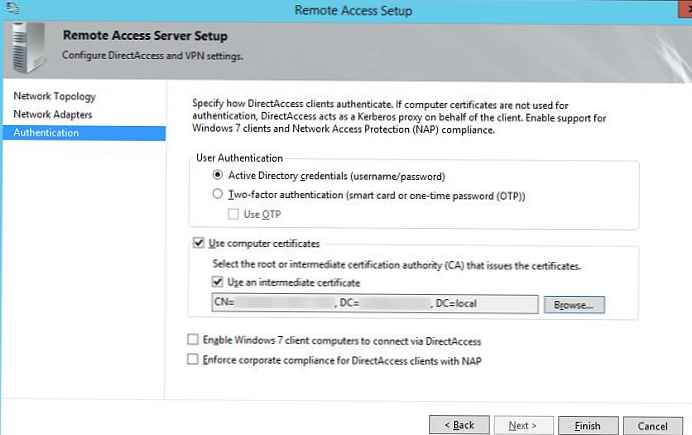

В следващата стъпка на съветника ще изберем метода за удостоверяване за клиенти с директен достъп. Ще посочим, че се използва автентификация с помощта на данните за вход и парола AD (идентификационни данни на Active Directory - потребителско име / парола). Забележете квадратчето Използвайте компютърни сертификати и Използвайте междинен сертификат. Щраквайки върху бутона Преглед, трябва да посочите орган за сертифициране, който ще отговаря за издаването на клиентски сертификати.

съвет. Спомнете си, че ако Windows 8 машините ще действат като клиенти, няма нужда да разгръщате вашия сертификационен център. Ако поставите отметка в квадратчето Активиране на клиентските компютри на Windows 7 да се свързват чрез DirectAccess (PKI ще трябва да бъде разгърнат без отказ, клиентите в Windows 7 няма да могат да работят без него.

Трети етап (Стъпка 3: Сървъри за инфраструктура)

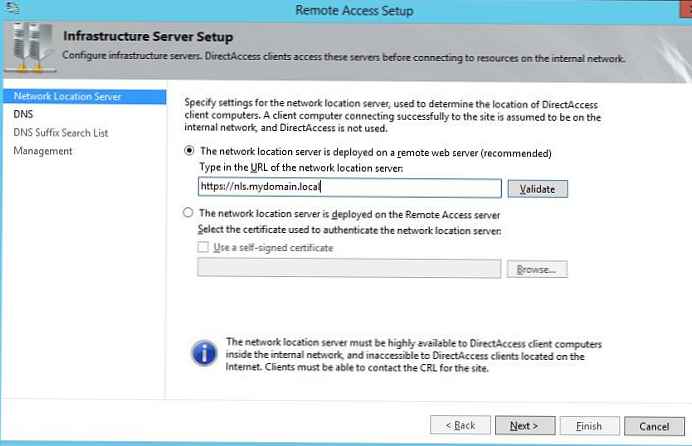

Третият етап е конфигурирането на инфраструктурни сървъри. Ще бъдем помолени да предоставим адреса на мрежовия сървър за местоположение, разположен вътре в корпоративната мрежа. Сървър за мрежово местоположение - това е сървър, с който клиентът може да определи, че се намира във вътрешната мрежа на организацията, т.е. няма нужда да използвате DA за свързване. NLS сървърът може да бъде всеки вътрешен уеб сървър (дори със страницата IIS по подразбиране), основното изискване е NLS сървърът да не е достъпен извън корпоративната мрежа.

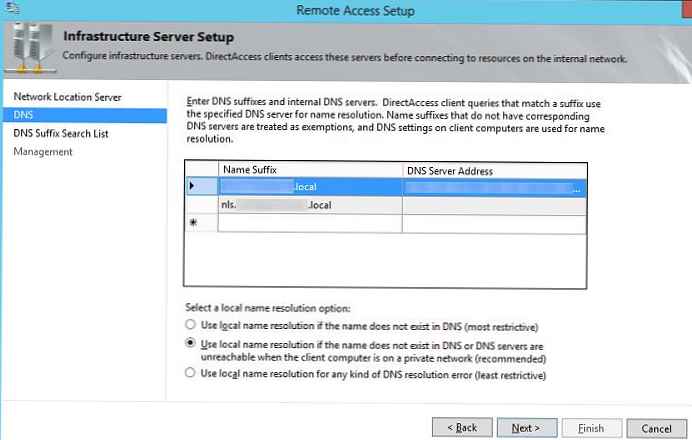

След това изброяваме DNS сървърите за разрешаване на имена от клиенти. Препоръчва се да оставите опцията Използвайте локална резолюция на име, ако името не съществува в DNS или DNS сървърите са недостъпни, когато клиентският компютър е в частна мрежа (препоръчително).

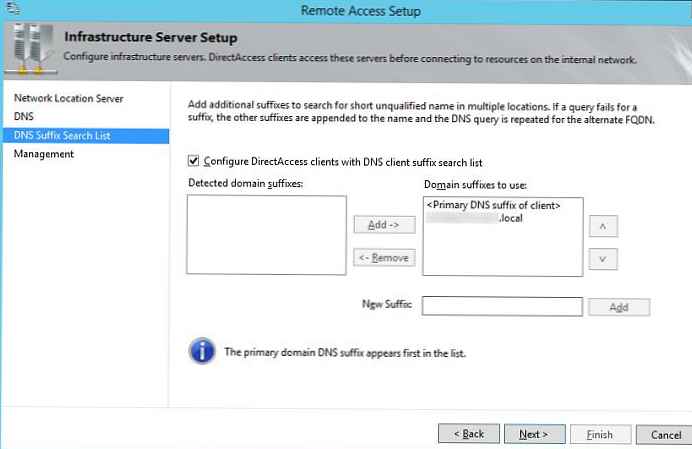

След това посочете DNS суфиксите на вътрешните домейни по реда на приоритета за тяхната употреба.

Няма да посочваме нищо в прозореца с настройки за управление.

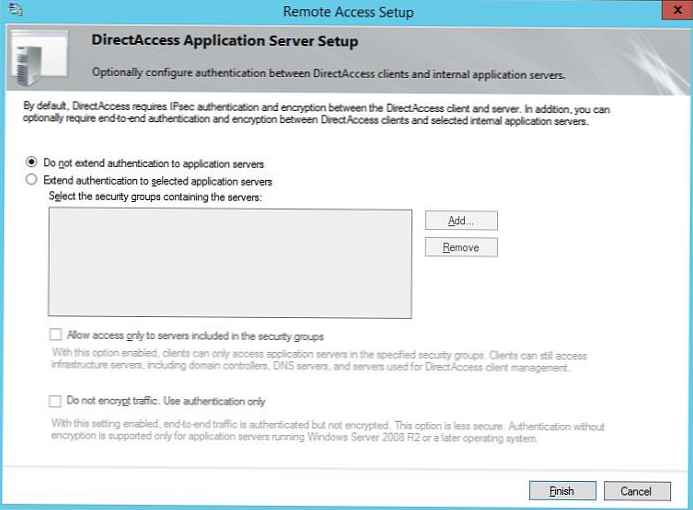

Четвърта стъпка (Стъпка 4: Сървъри на приложения)

Етап на настройка на сървърите на приложения. На този етап можете да конфигурирате допълнително удостоверяване и криптиране на трафика между вътрешни сървъри на приложения и клиенти на DA. Това не ни трябва, затова оставете опцията Не разширявайте автентификацията до сървърите на приложения.

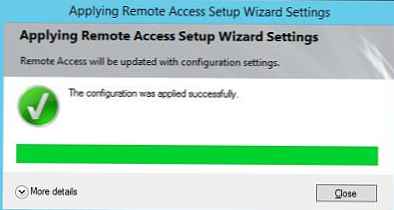

С това завършва съветника за конфигуриране на ролята на отдалечен достъп, просто трябва да запишем промените.

След като съветникът приключи, той ще създаде две нови групови правила, DirectAccess Client Settings и DirectAcess Server Settings, които са прикачени към корена на домейна. Можете да ги оставите там или да се свържете с желания OU.

Тестване на директен достъп на клиент с Windows 8

За да тествате директен достъп от клиента, добавете този компютър (припомнете си, че той трябва да е Windows 8.X Enterprise PC) към групата DirecAccessCompurers, актуализирайте груповите правила за него (gpupdate / force).

съвет. Спомнете си, че в Windows Server 2012 се появи функционалността на офлайн включването на компютър в домейн чрез DirectAccess, без да е необходимо физическото свързване на клиентския компютър към корпоративната мрежа.Прекъсваме тестовата машина от корпоративната мрежа и се свързваме към Интернет чрез Wi-Fi. Системата автоматично се свързва с корпоративната мрежа чрез DirectAccess, както се доказва от състоянието на свързаността на иконата за свързване на работното място (това е, което нарекохме нашата връзка при настройка на сървъра) в списъка на мрежите.

Мрежовата свързаност чрез DirectAccess може да бъде проверена чрез командата PowerShell:

Вземете - DAConnectionStatus

Ако тя върне ConnectedRemotely, тогава връзката DA към корпоративната мрежа