В тази статия ще покажем как да разгърнем и разгърнем Active Directory Right Management Services (ADRMS) на базата на Windows Server 2012 R2 в малка и средна организация за защита на съдържанието..

Първо, припомнете накратко какво представлява AD RMS и защо е необходимо. офис Услуги за управление на правото на Active Directory - Една от стандартните роли на Windows Server, която ви позволява да защитите потребителските данни от неоторизирана употреба. Защитата на информацията се осъществява чрез криптиране и подписване на документи, като собственикът на документа или файла може сам да определи кои потребители могат да отварят, редактират, отпечатват, изпращат и извършват други операции със защитена информация. Трябва да разберете, че защитата на документи с помощта на ADRMS е възможна само в приложения, разработени с тази услуга (приложения с активиран AD RMS). Благодарение на AD RMS можете да защитите чувствителни данни вътре и извън корпоративната мрежа..

Няколко важни изисквания, които трябва да имате предвид при планирането и внедряването на AD RMS решение, са:

- Препоръчително е да използвате специализиран AD RMS сървър. Не се препоръчва да комбинирате ролята на AD RMS с ролята на контролер на домейн, сървър на Exchange, сървър на SharePoint или орган за сертифициране (CA)

- Потребителите на AD трябва да имат попълнен атрибут за имейл

- На компютрите на потребители на RMS сървърът трябва да бъде добавен в IE Trusted Sites зоната. Най-лесният начин да направите това е чрез групова политика..

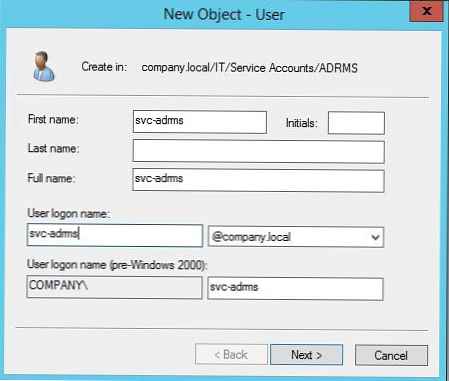

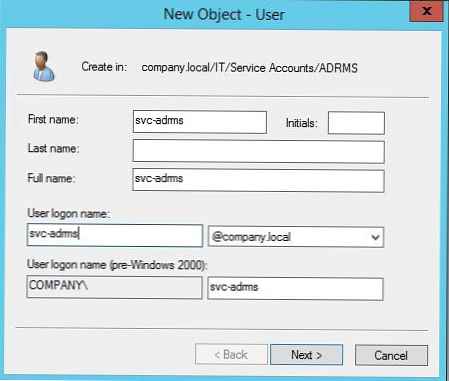

Преди да започнете директното внедряване на ADRMS, трябва да извършите серия от подготвителни стъпки. На първо място, трябва да създадете в Active Directory отделен сервизен акаунт за ADRMS с неограничена парола, например с името svc-adrms (за ADRMS можете да създадете специален управляван акаунт на AD - например gMSA).

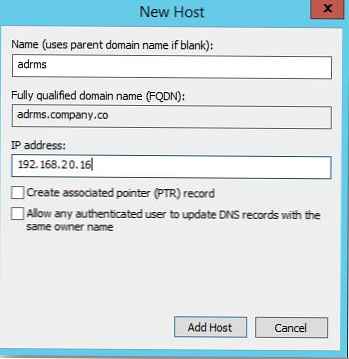

В DNS зоната създайте отделен запис на ресурсите, насочен към AD RMS сървъра. Да кажем, че името му е - adrms.

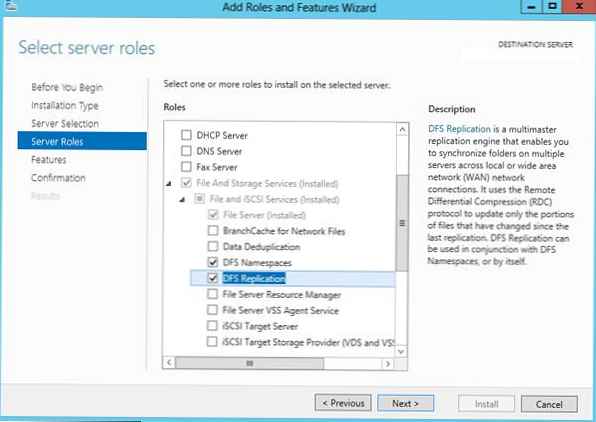

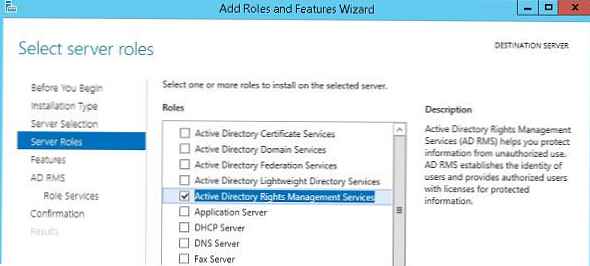

Започваме да инсталираме ролята на ADRMS на сървър, работещ под Windows Server 2012 R2. Отворете конзолата на Serve Manager и инсталирайте ролята Служба за управление на правата на Active Directory (тук всичко е просто - просто приемете настройките и зависимостите по подразбиране).

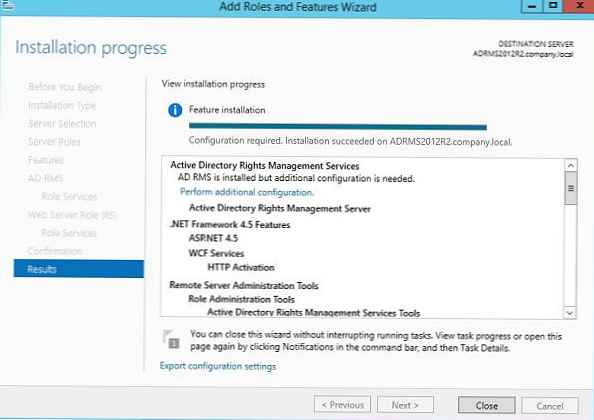

След като инсталирането на ролята на ADRMS и свързаните с нея роли и функции приключи, щракнете върху връзката, за да влезете в режим на конфигуриране на ADRMS ролята Извършете допълнителна конфигурация.

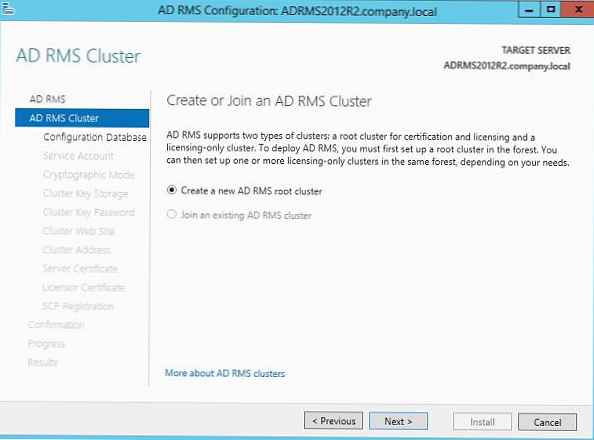

В съветника за настройка изберете, че създаваме нов коренен клъстер AD RMS (Създайте нов коренен клъстер AD RMS).

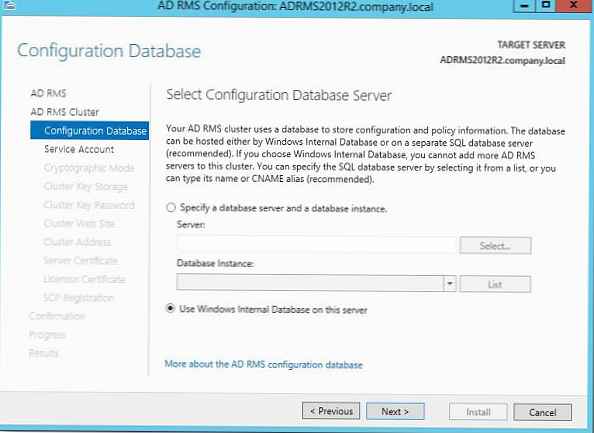

Като база данни на RMS ще използваме вътрешната база данни на Windows (Използване на вътрешната база данни на Windows на този сървър).

съвет. Прочетете повече за WID. В производствена среда се препоръчва да използвате отделен екземпляр на Microsoft SQL Server, за да хоствате базата данни на RMS. Това се дължи на факта, че вътрешната база данни на Windows не поддържа отдалечени връзки, което означава, че такава AD RMS архитектура няма да бъде мащабируема.

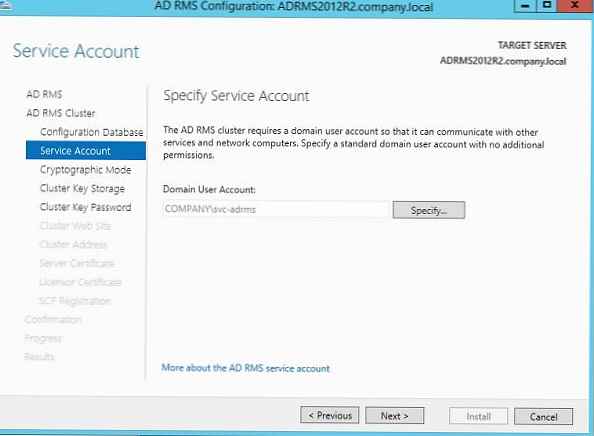

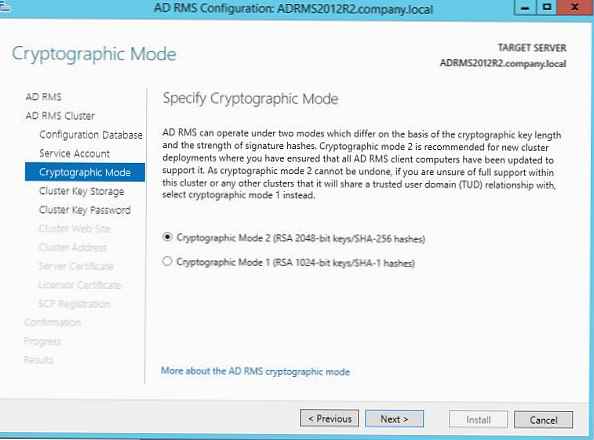

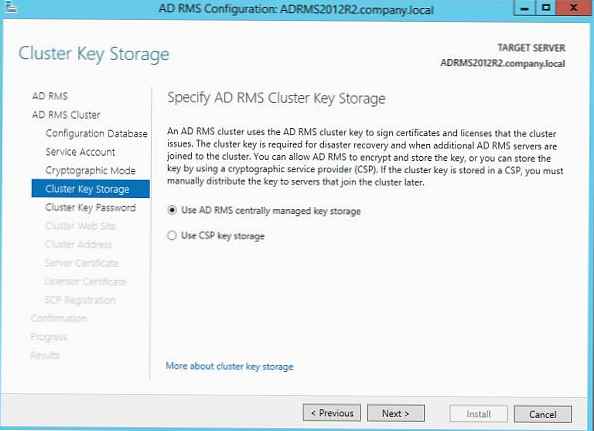

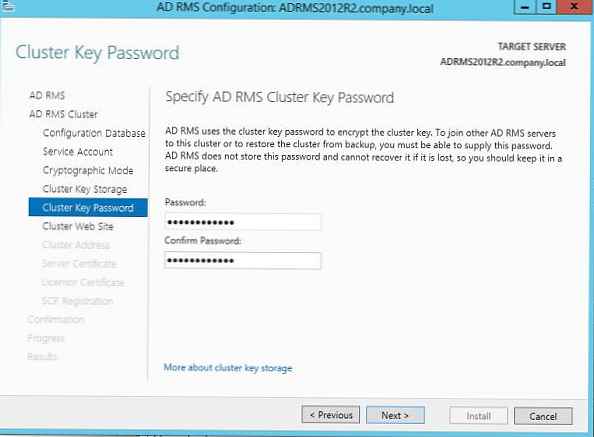

След това посочваме създадения по-рано акаунт на услугата (svc-adrms), използвания криптографски алгоритъм, метода за съхранение на клавишния ключ на RMS и неговата парола.

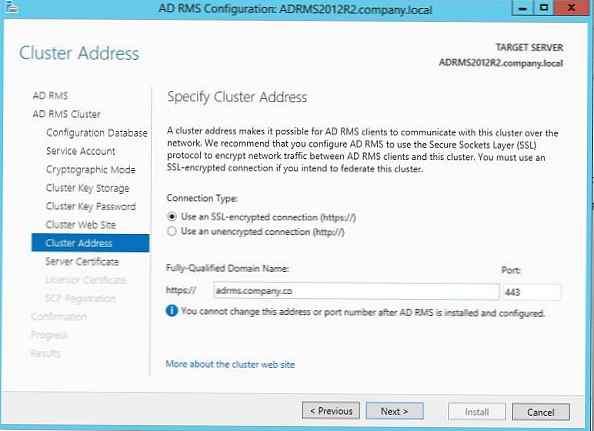

Остава да зададете уеб адреса на AD RMS клъстера, до който RMS клиентите ще имат достъп (препоръчително е да използвате защитена SSL връзка).

Не затваряйте съветника за конфигуриране на AD RMS!

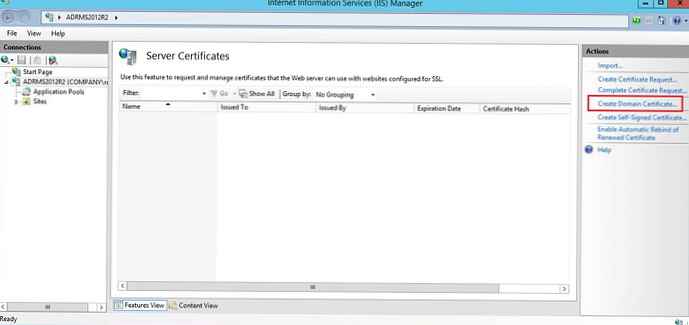

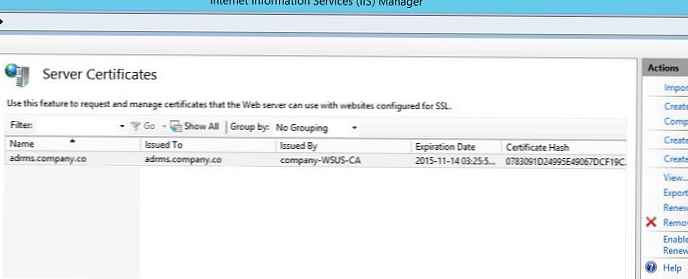

Следващата стъпка е да инсталирате SSL сертификат на уебсайта на IIS. Сертификатът може да бъде самостоятелно подписан (в бъдеще той трябва да бъде добавен към доверени на всички клиенти) или издаден от корпоративен / външен сертифициращ орган (CA). Ще създадем сертификат, използвайки съществуващия корпоративен CA. За целта отворете конзолата на IIS Manager (inetmgr) и отидете в секцията Сертификати на сървъра. В дясната колона щракнете върху връзката. Създайте сертификат за домейн (създайте сертификат за домейн).

Генерирайте нов сертификат с помощта на съветника и го свържете към IIS сървъра.

Върнете се в прозореца за конфигуриране на ролята на AD RMS и изберете сертификата, който смятате да използвате за криптиране на AD RMS трафик.

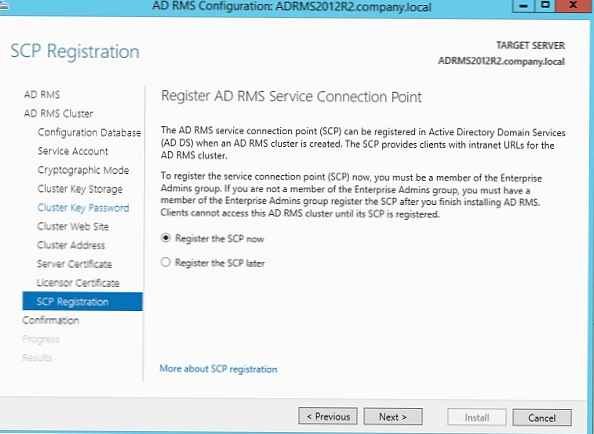

Обърнете внимание, че SCP точката трябва незабавно да бъде регистрирана в AD (Регистрирайте SCP сега).

забележка. Трябва да имате права за администратор на Enterprise, за да регистрирате SCP точка в Active Directory.

Това завършва процеса на инсталиране на ролята на AD RMS. Прекратете текущата сесия (излизане от системата) и влезте в сървъра.

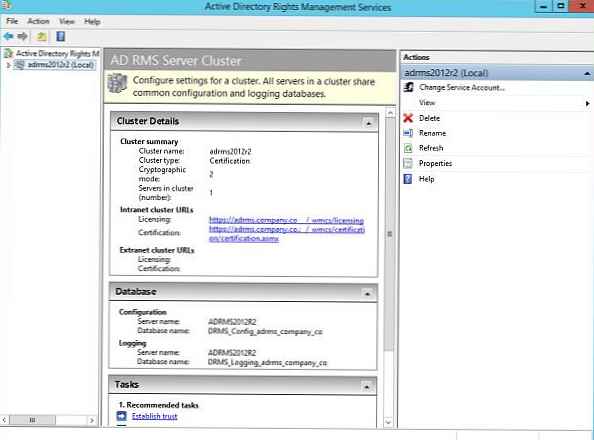

Стартирайте конзолата ADRMS.

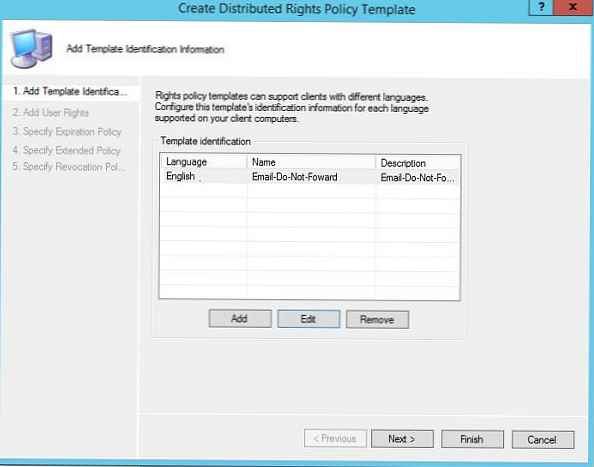

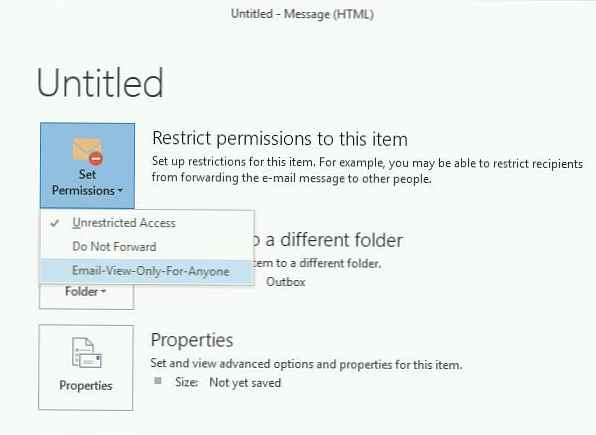

Например, създайте нов шаблон на политика за RMS. Да предположим, че искаме да създадем RMS шаблон, който позволява на собственика на документа да позволи на всеки да вижда буквите, защитени от този шаблон, без права за редактиране / препращане. За да направите това, отидете на секцията Шаблони на политика за права и кликнете върху бутона Създайте шаблон за политика за разпространени права.

Чрез натискане на бутона Добави, добавете поддържаните от този шаблон езици и името на правилата за всеки от езиците.

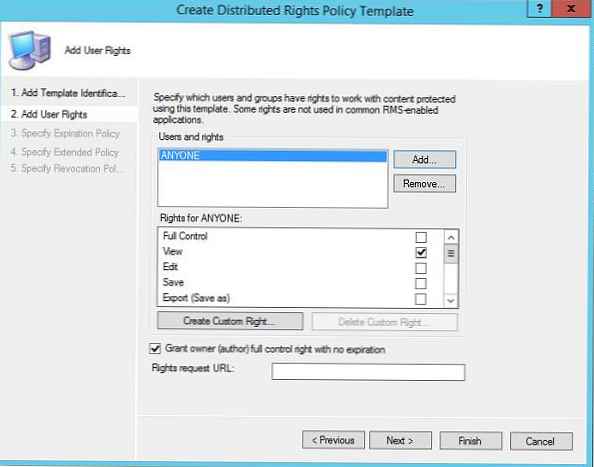

След това посочваме, че всички (някой) може да видите (изглед) съдържание на защитен от автора документ.

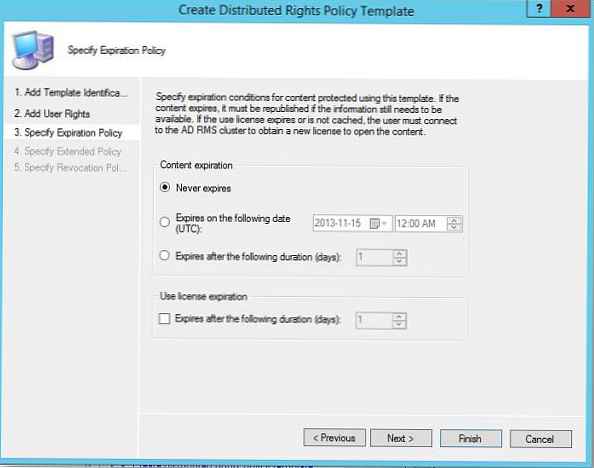

Освен това посочваме, че изтичането на срока на политиката за защита е неограничено (Никога не изтича).

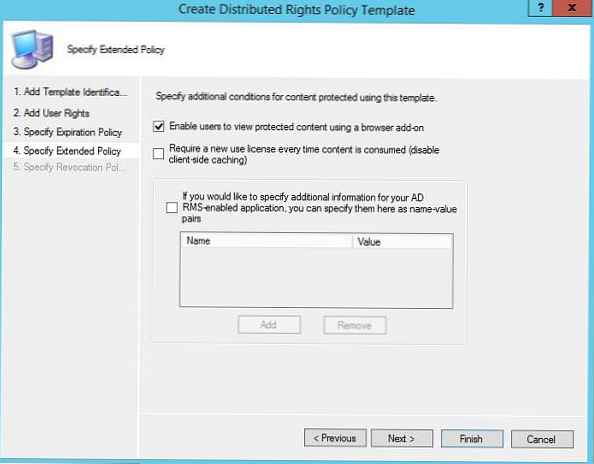

В следващата стъпка посочваме, че защитеното съдържание може да се гледа в браузъра с помощта на разширенията на IE (Разрешете на потребителите да преглеждат защитено съдържание чрез добавка на браузъра).

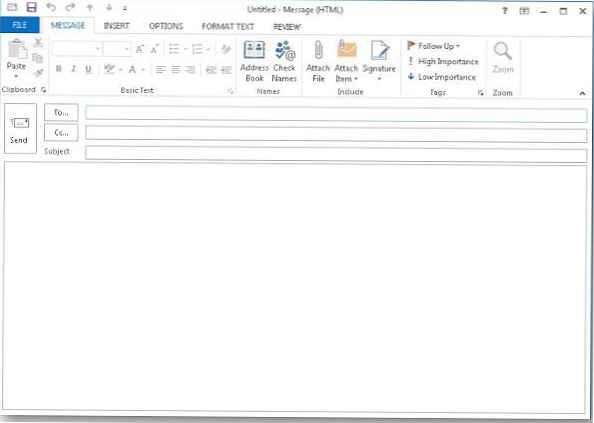

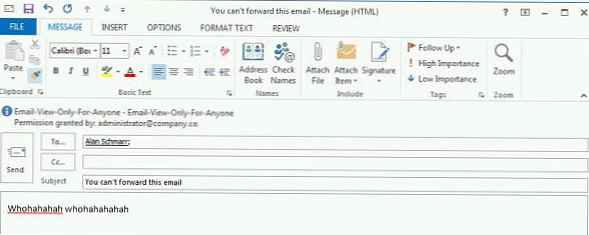

Тествайте създадения RMS шаблон в Outlook Web App, защо създавате нова празна буква, в свойствата на която трябва да кликнете върху бутона Задаване на разрешения. В падащото меню изберете името на шаблона (Email-View-ONL-за-Всеки,).

Изпратете имейл, защитен от RMS на друг потребител.

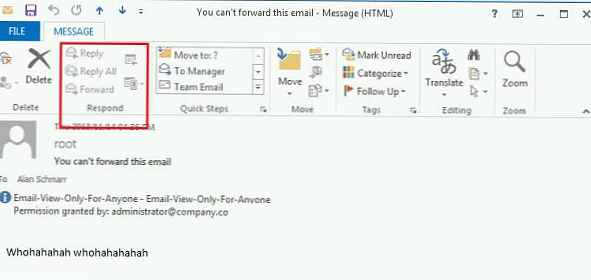

Сега нека да видим как изглежда защитеното писмо в полето на получателя.

Както виждаме, бутоните за отговор и пренасочване не са налични, а информационният панел показва използвания шаблон за защита на документа и неговия собственик.

И така, в тази статия описахме как бързо да разгърнем и разгърнем AD RMS в малка организация. Имайте предвид, че трябва да се подходи по-внимателно към планирането на внедряването на RMS в средни и големи компании зле замислената структура на тази система може да причини редица неразрешими проблеми в бъдеще.