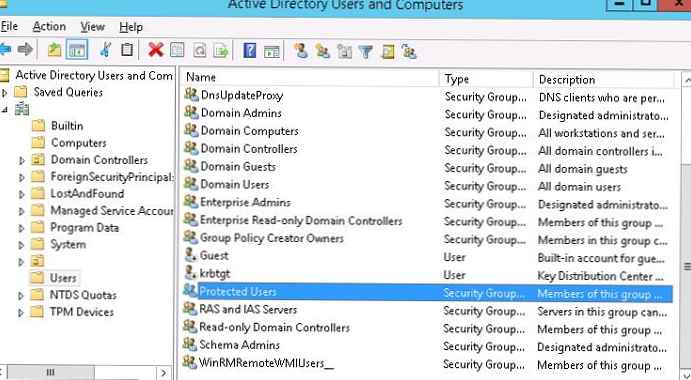

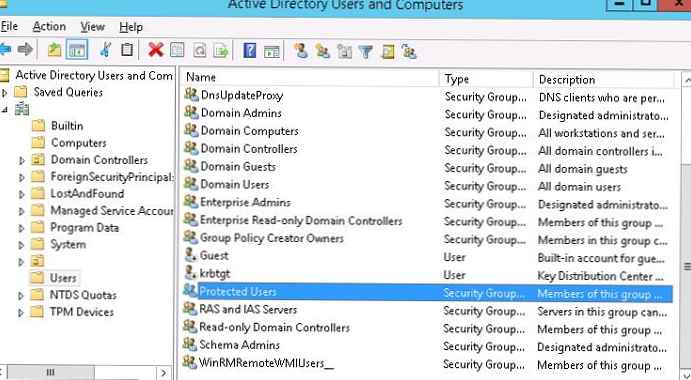

Версията Active Directory, въведена в Windows Server 2012 R2, въвежда нова глобална група за сигурност, за да повиши нивото на защита на привилегированите акаунти. - Защитени потребители (Защитени потребители). Очаква се членовете на тази група да получат допълнителен слой нестандартна сигурност срещу компромиси с идентификационни данни по време на процеса на удостоверяване..

Следните ограничения се прилагат за членовете на тази група:

- Членовете на тази група могат да се удостоверяват само с помощта на протокола Kerberos. Удостоверяването с помощта на NTLM, Digest Authentication или CredSSP се проваля.

- За потребители от тази група, протоколът Kerberos не може да използва слаби алгоритми за криптиране, като DES или RC4, по време на предварителното удостоверяване (необходима е поне AES поддръжка) .

- Тези акаунти не могат да бъдат делегирани чрез ограниченото или неограничено делегиране на Kerberos.

- Дългосрочните Kerberos клавиши не се съхраняват в паметта, което означава, че когато TGT изтече (4 часа по подразбиране), потребителят трябва да се удостоверява повторно.

- За потребители от тази група, данните за влизане в кеширан домейн не се запазват. Т.е. когато контролерите на домейни не са достъпни, тези потребители няма да могат да се идентифицират на своите машини чрез кеширани идентификационни данни.

Групата на защитените потребители е достъпна само когато Функционално ниво на домейна на Windows Server 2012 R2 (и по-горе). Групата ще се появи в конзолата AD само след като нивото на домейна се увеличи и репликацията на данни между контролерите на домейни приключи. Ограниченията на защитените потребители работят на Windows Server 2012 R2 и Windows 8.1 (вижте друга информация за ОС по-долу)

По подразбиране групата на защитените потребители е празна и Microsoft препоръчва да добавите към нея критични потребителски акаунти (администратори на домейни, сървъри и т.н.)..

съвет. Функционалността на защитена потребителска група изисква стриктно тестване преди внедряване в продуктивна среда. Не включвайте веднага единствения акаунт на администратор на домейн в тази група 🙂 .

Като пример, ние ще добавим академичния запис на администратора на домейн към тази група и ще се опитаме да осъществим достъп до контролера на домейна чрез ip адрес (в този случай NTLM протоколът ще се използва за удостоверяване вместо Kerberos). Такъв достъп ще бъде отказан..

На контролер на домейн в секция лог Журнали за приложения и услуги -> Microsoft -> Windows -> Удостоверяване трябва да има запис:

Идентификационен номер на събитието: 100, източник: NTLM

Удостоверяването на NTLM не бе успешно, защото акаунтът беше член на групата на защитените потребители.

При Kerberos удостоверяването ще бъде възможно на същия ресурс, т.е. NTLM не е разрешен за членове на групата на защитените потребители.

Същото се случва, когато се опитате да се свържете с един и същ акаунт към контролер на домейн чрез ip адрес от клиент на Windows 8.1.

За да поддържате защитена технология за потребителски групи в Windows 7, Windows 8, Windows Server 2008R2 и Windows Server 2012, трябва да се инсталира актуализация KB2871997. В други ОС тази защита няма да се прилага..

забележка. Профилите за услуги и / или компютрите не трябва да бъдат включени в групата на защитените потребители. Тази група не осигурява местна защита, защото паролата за акаунт винаги е налична на хоста.