Винаги се радваше да използвате командата SUBST. Удобно е. И за стари програми, и например за „съкращаване“ на пътя към мрежовите папки. Често потребителите създават пътеки с такава дължина, че само вие се чудите.

И не очаквах, че греблата на Microsoft са разпръснати тук.

В какво се изразява това. И фактът, че сега има два вида сесии, с които можете да работите: стандартни и така наречени, повишени (когато програмата се стартира от името на администратора)

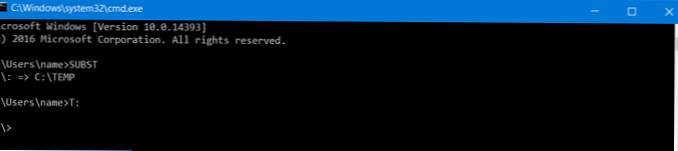

И това се случва. В стандартната сесия създайте (заменете) папката с буквата на устройството

Така е

SUBST T: C: \ TEMP

Какво се оказва?

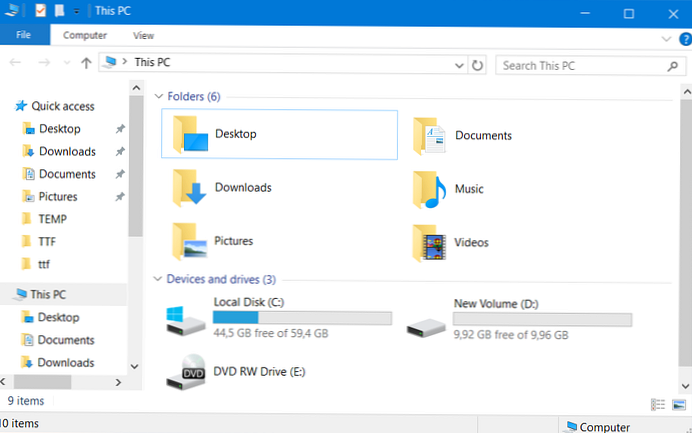

От стандартния команден ред - се вижда "новият" диск

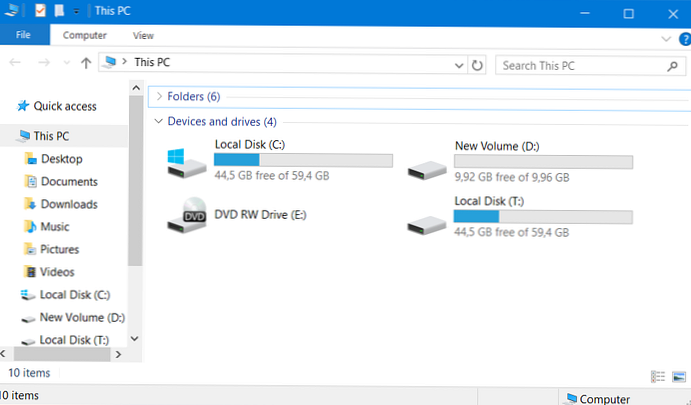

И в Windows Explorer също се вижда

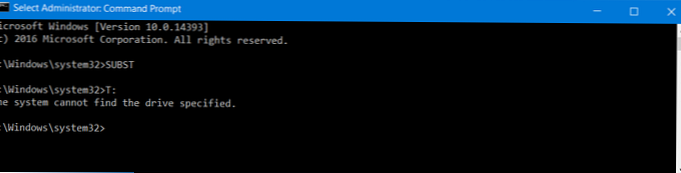

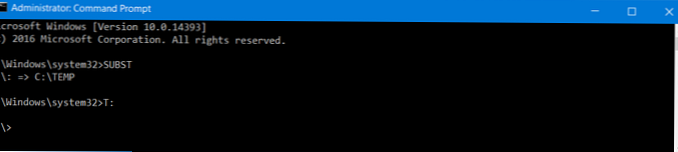

Сега стартирайте повдигнатия команден прозорец и Oops! И няма задвижване Т, сякаш не правят нищо

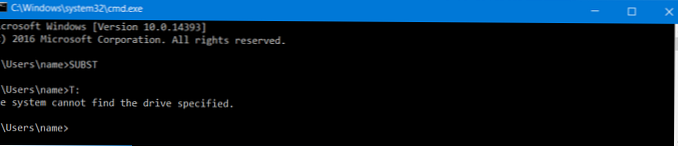

Може ли да направи обратното? Изпълнете SUBST в повишена сесия?

Опитваме се - работи

Стартираме Windows Explorer и ... няма такова писмо

Стартираме стандартния команден ред ... отново не

Не прилича на нищо? Но това ми напомни. По същия начин мрежовите топки, свързани с командата NET USE, са „невидими“, както е описано в статията https://winitpro.ru/index.php/2015/03/11/nework-disk-access-from-elevated-programs/

И имаше решение. Тук на теория би трябвало и да е така, помислих си. Следваше няколко часа и експерименти и това се случва. Няма стандартен изход. Няма препоръки. Но патериците могат да бъдат отбелязани.

Така че, за да.

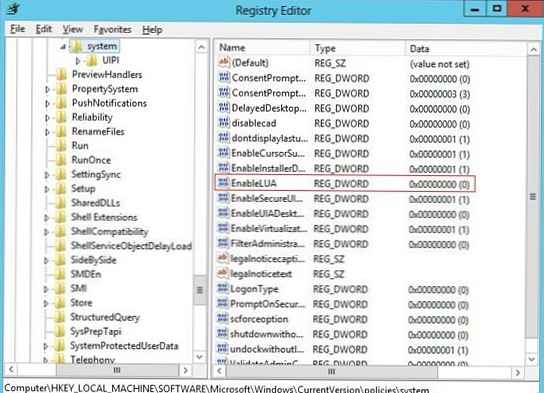

Метод 1: Microsoft "Метод"

„Методът“ на Microsoft е това, което нарекох това решение. Състои се в предложение ... Деактивиране на UAC!

Е, просто патерица, те не са направили проклятие за безопасността, но работи it

Можете да прочетете за това в TechNet - https://social.technet.microsoft.com/wiki/contents/articles/13953.windows-server-2012-deactivating-uac.aspx

Или просто:

- Деактивирайте UAC през контролния панел

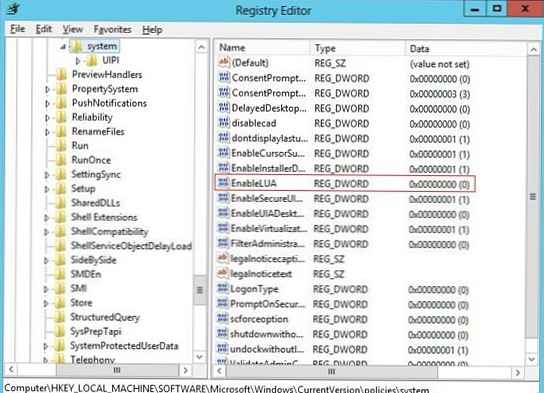

- Променете стойността на ключа от "1" на "0"

"HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Policy \ system"REGEDIT4

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Policies \ System] "EnableLUA" = dword: 00000000

- Рестартирайте ОС

Проверен - работи.

Метод 2: Шпиониран в мрежата

Една от опциите, които се появиха в мрежата. Изпълнете SUBST два пъти. В прости и повдигнати сесии

Проверен - работи.

Метод 3: "Цели за изобретяването на хитростта"

Този метод е мой собствен. Той напомня стара шега "И имаме отстранени сливици. Автогенна. През ануса"

Какъв е смисълът. Не се използва SUBST, но NET USE

- Споделяме желаната папка на същия компютър

- Свързваме го като мрежово устройство с командата NET USE

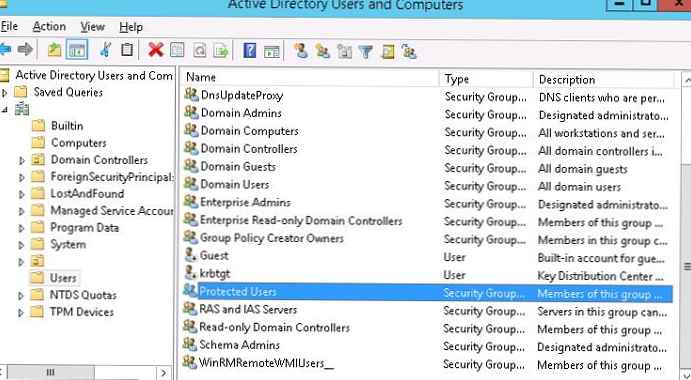

- Не забравяйте да добавите ключа към системния регистър от статията https://winitpro.ru/index.php/2015/03/11/nework-disk-access-from-elevated-programs/

- Насладете се на живота.

Проверен - работи

Метод 4: Шпиониран в мрежата (itpro)

Караме „патерица“ в регистъра

reg добавете "HKLM \ SYSTEM \ CurrentControlSet \ Control \ Session Manager \ DOS Devices" / v Z: / t REG_SZ / d "\ ?? \C: \ DirectoryName"/ е

където

- Z: - буквата на устройството, от която се нуждаете

- C: \ DirectoryName -пакет, от който се нуждаете, съответно

Забележки:

- Тази команда преминава само от повишена (стартирана от името на администратора) сесия

- Не забравяйте да рестартирате.

Проверен - работи. Дискът се появява в системата, както след командата SUBST, с единствената разлика е, че е видим от всички сесии

И от Windows Explorer

Кой метод да се съсредоточите зависи от вас.