По подразбиране, когато потребител е създаден в AD, той автоматично се добавя към групата Потребители на домейни. Групата на потребители на домейни от своя страна се добавя към локалната група потребители на компютъра по подразбиране, когато е добавена към домейна AD. Това означава, че всеки потребител на домейн може да влезе на всеки компютър в мрежата. В тази статия ще разгледаме основните начини за ограничаване на способността на потребителите да влизат в компютри с домейн.

Съдържание:

- Разрешаване на влизане само на определени компютри в потребителски свойства на AD

- Променете атрибута LogonWorkstations с помощта на PowerShell

- Ограничаване на достъпа до компютър чрез използване на GPO

Разрешаване на влизане само на определени компютри в потребителски свойства на AD

В малки домейни, в свойствата на всеки потребител в AD, можете да ограничите възможността да влезете в компютри с домейни под неговия акаунт. Например, искате конкретен потребител да може да влезе само в неговия компютър. За да направите това:

- Стартирайте щрака на ADUC (Active Directory потребители и компютри), като изпълните командата dsa.msc.

- Използвайки търсенето, намерете потребителския акаунт, който трябва да бъде разрешен да влиза в системата само на определени компютри и отворете неговите свойства.

- Отидете в раздела сметка и натиснете бутона Влезте в.

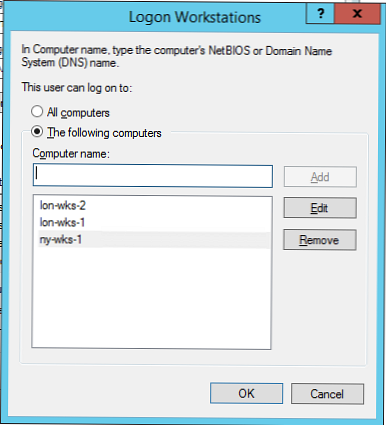

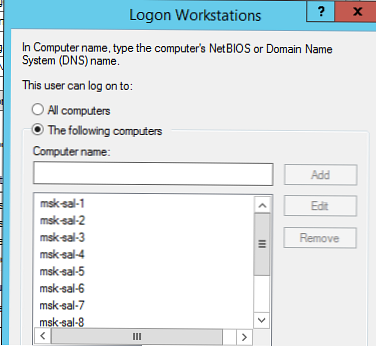

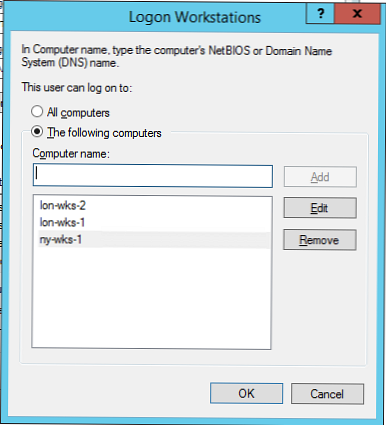

- Както можете да видите, на потребителя е позволено да влиза в системата на всички компютри (Потребителят може да влезе в: Всички компютри). За да разрешите на потребителя достъп до конкретни компютри, изберете опцията Следните компютри и добавете към списъка имената на компютрите, на които е разрешено да влизат.

забележка. Трябва да посочите пълното име на компютъра NetBIOS или DNS (заместващ знак не може да се използва), параметърът е нечувствителен към регистъра.

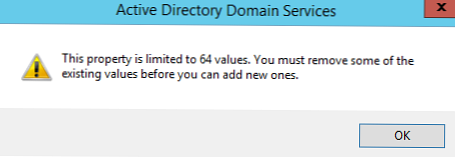

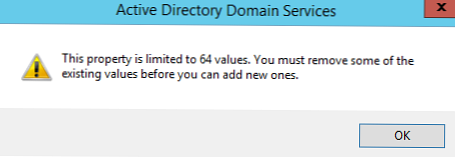

забележка. Трябва да посочите пълното име на компютъра NetBIOS или DNS (заместващ знак не може да се използва), параметърът е нечувствителен към регистъра. - Броят на компютрите, които могат да бъдат добавени към този списък, е ограничен до 64. Когато се опитате да добавите 65 компютъра, се появява съобщение за грешка: Това свойство е ограничено до 64 стойности. Трябва да премахнете някои от съществуващите стойности, преди да можете да добавите нови.

- Запазете промените. Сега потребителят може да влезе само в определени компютри.

Променете атрибута LogonWorkstations с помощта на PowerShell

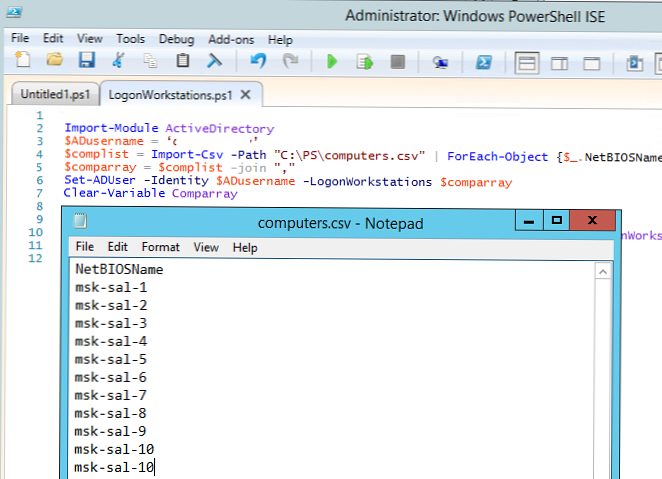

Ръчното ограничаване на потребителите да влизат в компютри с домейни е доста досадно. С PowerShell можете да автоматизирате това действие. Списъкът на компютрите, на които потребителят има право да влиза, се съхранява в атрибута на потребителя в AD - LogonWorkstations. Например нашата задача е да позволим на конкретен потребител да влиза в системата само на компютри, чиито имена се съдържат в текстовия файл computers.csv

Скриптът може да изглежда така (първо зареждаме AD модула за Powershell):

Импорт-модул ActiveDirectory

$ ADusername = 'aapetrov'

$ complist = Import-Csv -Path "C: \ PS \ computers.csv" | ForEach-Object $ _. NetBIOSName

$ comparray = $ complist -присъединете се ","

Set-ADUser -Identity $ ADusername -LogonWorkstations $ comparray

Изчистване на променливи на променливи

Използвайки следната команда, можете да изброите компютрите, на които потребителят е разрешен да влиза с помощта на командлета Get-ADUser.

Вземете ADUser $ ADusername -Properties LogonWorkstations | Име на формат-списък, LogonWorkstations

Или можете да видите списъка с компютри в конзолата ADUC.

За да добавите нов компютър към списъка, използвайте следната команда:

$ Wks = (Get-ADUser dvivannikov -Properties LogonWorkstations) .LogonWorkstations

$ Wks + = ", newpc"

Set-ADUser aapetrov -LogonWorkstations $ Wks

Ограничаване на достъпа до компютър чрез използване на GPO

В големите домейни използването на потребителската собственост на LogonWorkstations за ограничаване на достъпа на потребителите до компютри е непрактично поради ограничения и липса на гъвкавост. Обикновено, за да не се позволи на потребителите да влизат в някои компютри? използвайте групови правила.

Можете да ограничите списъка с потребители в местната група потребители, като използвате правилата за ограничени групи (Настройки на Windows -> Настройки за сигурност), но ще разгледаме друга опция.

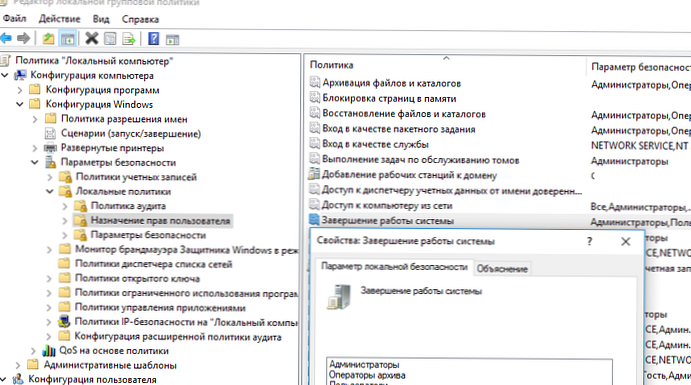

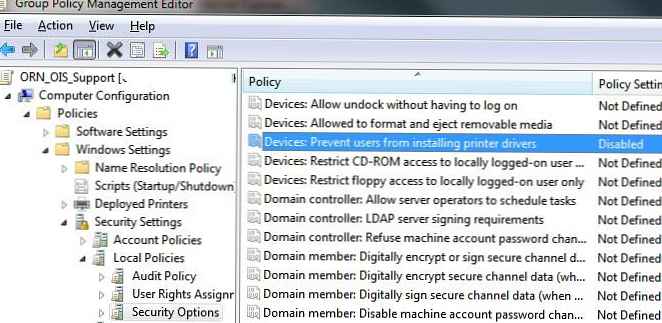

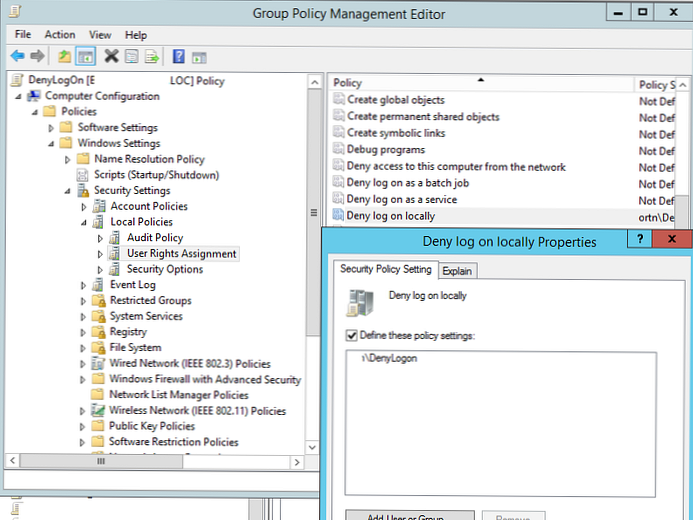

Има две групови политики, които се намират под Конфигурация на компютъра -> Политики -> Настройки за защита -> Локални политики -> Присвояване на права на потребителя (Политики на потребителя -> Политики -> Настройки за защита -> Локални политики -> Присвояване на права на потребителя):

- Отказ да влезете локално (Отказ за локално влизане) - ви позволява да забраните локалното влизане в компютрите за конкретни потребители или групи;

- Разрешете да влезете локално (Локално влизане) - съдържа списък на потребители и групи, на които е разрешено да влизат в компютъра локално.

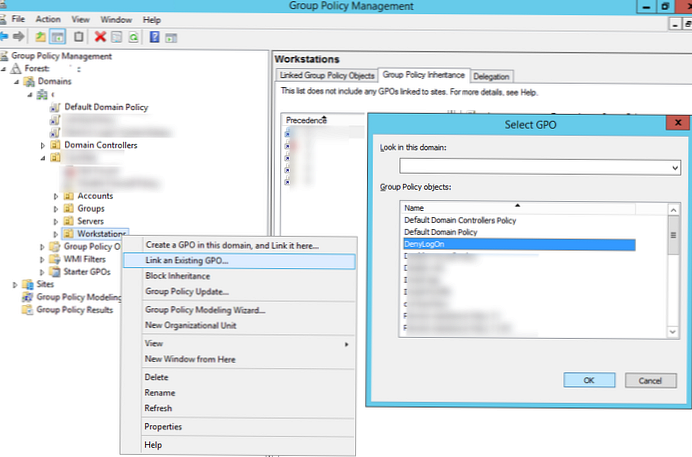

Например, за да попречите на потребителите от определена група да влизат в компютрите в определен OU, можете да създадете отделна потребителска група, да я добавите към дневника на политиката за отказ в локалната политика и да я присвоите на OU с компютри, до които искате да ограничите достъпа..

В големи домейни можете да използвате комбинация от тези правила. Например, искате да попречите на потребителите да влизат в други ОУ компютри.

За да направите това, трябва да създадете група за сигурност във всеки OU, където трябва да включите всички потребители на OU.

съвет. Групите могат да бъдат автоматично попълнени от потребители от OU с помощта на командлетите PowerShell Get-ADUser и Add-ADGroupMember с този скрипт:Импорт-модул ActiveDirectory

$ rootOU = „OU = потребители, OU = MSK, DC = winitpro, DC = ru“

$ group = „corp \ msk-users“

Get-ADUser -SearchBase $ rootOu -Filter * | ForEach-Object Add-ADGroupMember -Identity $ group -Members $ _

Тогава трябва да активирате правилата Разрешете да влезете локално, добавете тази група към нея (+ различни административни групи: администратори на домейни, администратори на работни станции и т.н.) и присвойте политика на ОУ с компютри. По този начин вие ще разрешите на потребители на конкретна OU да влизат в компютри.

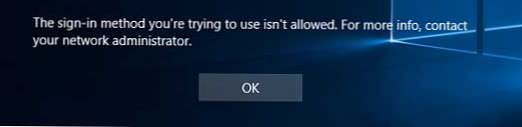

Когато се опитате да влезете в потребител, на когото не е разрешено да влизате локално, се появява предупредителен прозорец:

Не можете да влезете, тъй като методът за влизане, който използвате, не е разрешен на този компютър. Моля, вижте вашия мрежов администратор за повече информация.или

Методът за вход, който се опитвате да използвате, не е разрешен. За повече информация се свържете с вашия мрежов администратор.

Няколко важни точки относно тези политики:

- Не трябва да прилагате тези правила, за да ограничите достъпа до сървърите и още повече към контролерите на домейни. Как да разреша на редовните потребители на ПРСР достъп до DC.

- Не активирайте тези политики чрез стандартни GPO: Политика за домейни по подразбиране или Политика за контрол на домейни по подразбиране.

- Защитната политика има предимство.

- Не забравяйте за акаунти за услуги (включително gMSA), които могат да се използват за стартиране на услуги на компютри.

- Не трябва да прилагате правила, ограничаващи локалното влизане в целия домейн. Присвойте ги на конкретни ОУ.

забележка. Трябва да посочите пълното име на компютъра NetBIOS или DNS (заместващ знак не може да се използва), параметърът е нечувствителен към регистъра.

забележка. Трябва да посочите пълното име на компютъра NetBIOS или DNS (заместващ знак не може да се използва), параметърът е нечувствителен към регистъра.