За да осигури високо ниво на сигурност за акаунти в домейна на Active Directory, администраторът трябва да конфигурира и приложи политиката за пароли, която осигурява достатъчна сложност, дължина на паролата и честота на промени в паролата за потребителите и акаунти на услуги. По този начин е възможно да се усложни на атакуващия възможността да избира или прихваща потребителски пароли.

По подразбиране в AD домейна, единните изисквания за потребителски пароли се конфигурират с помощта на групови правила. Политиката за паролата на домейн акаунти е конфигурирана в политиката Политика по домейни по подразбиране.

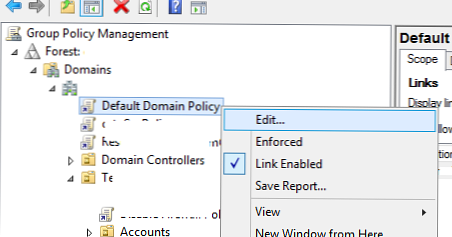

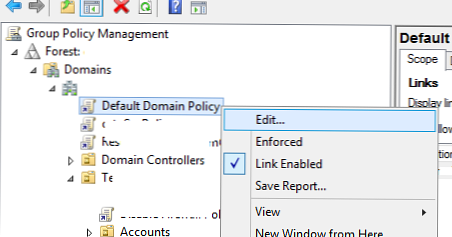

- За да конфигурирате политика за парола, отворете конзолата за управление на GPO за домейн (Конзола за управление на групови политики - gpmc.msc).

- Разширете домейна си и намерете правилото Политика по домейни по подразбиране. Кликнете с десния бутон върху него и изберете редактирам.

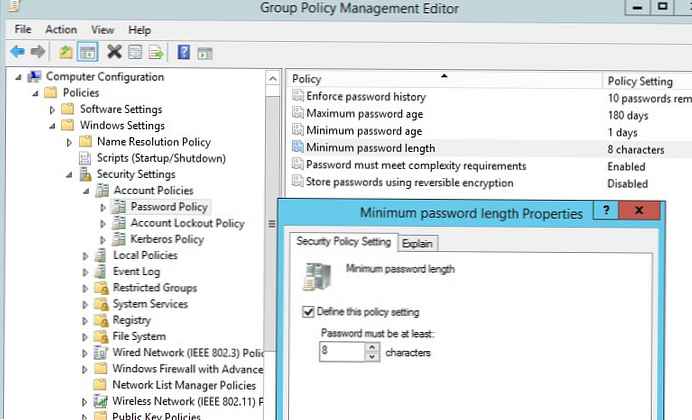

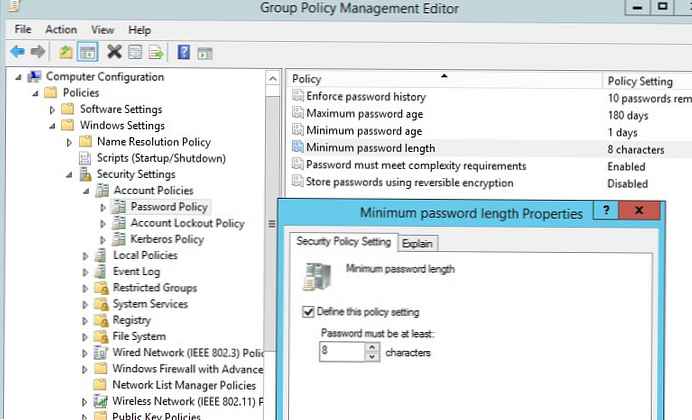

- Правилата за паролата са в следния раздел на редактора на GPO: Конфигурация на компютъра -> Конфигурация на Windows -> Настройки за защита -> Политики на акаунта -> Политика за паролата (Конфигурация на компютъра-> Настройки на Windows-> Настройки за защита -> Политики на акаунта -> Политика за паролата).

- За да редактирате настройките на желаната политика, щракнете двукратно върху нея. За да активирате правилото, поставете отметка в квадратчето. Определете настройките на тази политика и посочете необходимата настройка (в примера в екрана, зададох минималната дължина на паролата на потребителя на 8 знака). Запазване на промените.

- Новите настройки на правилата за паролата ще се прилагат към всички компютри с домейни във фонов режим за известно време (90 минути), когато компютърът се стартира или можете веднага да приложите настройките, като изпълните командата gpupdate / force.

Сега помислете за всички настройки за управление на паролата, които са достъпни за конфигуриране. Общо има шест правила за пароли:

- Съхранявайте дневник на паролата (Прилагане на историята на паролите) - определя броя на старите пароли, които се съхраняват в AD, като не позволява на потребителя да използва повторно старата парола.

- Максимална възраст за парола - определя периода на валидност на паролата в дни. След този период системата ще изисква от потребителя да промени паролата. Предоставя редовни промени на паролата за потребителите.

- Минимална възраст за парола - колко често потребителите могат да променят паролата си. Този параметър няма да позволи на потребителя да променя паролата няколко пъти подред, за да се върне към любимата стара парола, като презапише паролите в дневника на историята на паролите. Като правило си струва да оставите 1 ден тук, за да разрешите на потребителя сам да промени паролата в случай, че е компрометиран (в противен случай администраторът ще трябва да промени паролата).

- Минимална дължина на паролата - Не се препоръчва да направите паролата по-кратка от 8 знака (ако посочите 0 тук, тогава паролата не е задължителна).

- Паролата трябва да отговаря на изискванията за сложност - когато тази политика е активирана, на потребителя е забранено да използва името на акаунта си в паролата (не повече от два знака подред от потребителско име или име), също така паролата трябва да използва 3 типа знаци от следния списък: числа (0 - 9), главни букви, малки букви, специални символи ($, #,% и т.н.). Освен това, за да изключите използването на прости пароли (от речника на популярните пароли), се препоръчва периодично да ревизирате паролите на акаунти в домейна..

- Съхранявайте пароли, използвайки обратимо криптиране - потребителските пароли в базата данни на AD се съхраняват в криптиран вид, но в някои случаи някои приложения трябва да осигурят достъп до паролите в домейна. Когато активирате тази политика, паролите се съхраняват в по-малко защитена форма (по същество отворена), която е опасна (можете да получите достъп до базата данни с пароли, когато DC е компрометиран, можете да използвате RODC като една от мерките за защита).

В допълнение, трябва да отделите отделно настройките в секцията за GPO: Политика за парола за блокиране на акаунта:

- Праг за блокиране на акаунта - колко опита за въвеждане на грешна парола може да направи потребителят, преди профилът му да бъде блокиран.

- Продължителност на блокирането на акаунта - колко време отнема да блокира акаунт (блокира достъпа), ако потребителят въведе няколко пъти грешна парола.

- Време до нулиране брояча за блокиране на акаунта след - колко минути след въвеждането на последната неправилна парола, броячът на прага за блокиране на акаунта ще бъде нулиран.Ако акаунтите са блокирани твърде често, можете да намерите източника на заключването.

Настройките на правилата за парола за домейн AD са посочени в таблицата:

| политика | Стойност по подразбиране |

| Прилагане на историята на паролите | 24 пароли |

| Максимална възраст за парола | 42 дни |

| Минимална възраст за парола | 1 ден |

| Минимална дължина на паролата | 7 |

| Паролата трябва да отговаря на изискванията за сложност | включен |

| Съхранявайте пароли, използвайки обратимо криптиране | инвалиди |

| Продължителност на блокирането на акаунта | Не е определено |

| Праг за блокиране на акаунта | 0 |

| Нулиране брояча за блокиране на акаунта след | Не е определено |

Може да има само една такава политика за парола в домейн, който е приложен към корена на домейна (разбира се, има нюанси, но повече за тях по-долу). Ако приложите политика за парола в OU, настройките му ще бъдат игнорирани. Контролерът на домейни, собственик на ролята на FSMO PDC емулатор, е отговорен за управлението на политиката за паролата за домейна. Правилата важат за компютрите с домейни, а не за потребителите. За да редактирате настройките на политиката по подразбиране на домейна, трябва да имате права на администратор на домейн.

Настройките за политика на групата за управление на пароли се прилагат за всички потребители и компютри в домейна. Ако трябва да създадете отделни политики за пароли за различни групи потребители, трябва да използвате отделната функционалност на фино зърнените пароли, появила се в AD Windows Server 2008. Гранулираните правила за пароли ви позволяват да укажете например увеличената дължина или сложността на паролите за администраторски акаунти. (вижте статията за защита на административните акаунти в AD) или обратно, опростете (деактивирайте) паролата за някои акаунти.

В работната група политиките за пароли ще трябва да бъдат конфигурирани на всеки компютър поотделно с помощта на локалния GPO редактор - gpedit.msc или можете да прехвърлите настройките за локални GPO между компютри като този.