Рано или късно всеки администратор на Active Directory се сблъсква с необходимостта от одит на промените в Active Directory и този въпрос може да стане по-остър колкото по-голям и по-сложен е структурата на Active Directory, така и по-големият списък с хора, на които управленските права са делегирани в определен сайт или контейнер на AD. Администраторът (или специалистът по сигурността на информацията) може да се интересува от въпроси като:

- който е създал / изтрил потребителя или груповата AD

- който активира / блокира потребителя

- от който адрес е променена / нулирана паролата за потребител на домейна

- кой е създал / редактирал групова политика и т.н..

В семейството на операционните системи на Windows има вградени средства за одит на промени в различни обекти, които, подобно на много други настройки на Windows, имат възможност да бъдат контролирани с помощта на групови политики.

забележка. Вече засегнахме темата за одита на Windows в статията: „Одит на достъп до файлове и папки в Windows 2008“Нека да разгледаме конкретен пример за това как да разрешите одит на промените в потребителските настройки и членството в групите на Active Directory (според тази техника можете да активирате проследяване на други категории събития).

Съдържание:

- Разширени политики за одит на Windows

- Настройка на одитните промени в акаунти и групи в Active Directory

- Основните недостатъци на интегрираната система за одит на Windows

Разширени политики за одит на Windows

Създайте нов GPO (групова политика), наречен Audit Changes in AD. Отидете в секцията за редактиране и разширете клона Конфигурация на компютъра> Политики> Настройки на Windows> Настройки за сигурност> Разширена конфигурация на одита. Този клон на груповата политика съдържа разширени политики за одит, които могат да се активират в семейството на ОС на Windows за проследяване на различни събития. В Windows 7 и Windows Server 2008 R2 броят на събитията, за които можете да извършите одит, е увеличен до 53. Тези 53 политики за одит (така наречените подробни политики за одит) са в бранша Настройки за сигурност \ Конфигурация на политиката за разширен одит групирани в 10 категории:

- Вход в акаунта - проверка на достоверността, услуга за удостоверяване на Kerberos, операции с билети Kerberos и други събития за вход

- Управление на сметки - проследяване на промените в потребителските и компютърните акаунти, както и информация за AD групите и тяхното членство

- Подробно проследяване - одит на дейността на отделни приложения (RPC, DPAPI)

- DS Access - Разширен одит на промените в обектите на Active Directory Domain Services (AD DS)

- Вход / изход - одит на интерактивни и мрежови опити за влизане в компютри и сървъри на домейни, както и заключване на акаунти

- Достъп до обект - одит на достъпа до различни обекти (ядро, файлова система и общи папки, регистър, услуги за сертифициране и т.н.)

- Промяна на политиката - одитни промени в груповите политики

- Привилегировано ползване - одит на правата за достъп до различни категории данни

- система - промени в настройките на компютрите, които са потенциално критични от гледна точка на сигурността

- Global Object AccessAuditing - позволяват на администратора да създава свои собствени ACL, които проследяват промените в системния регистър и файлова система за всички обекти, които представляват интерес

Естествено, за да не се претоварва системата с ненужна работа и логове с ненужна информация, се препоръчва да се използва само минимално необходимия набор от одитирани параметри.

Настройка на одитните промени в акаунти и групи в Active Directory

В този случай се интересуваме от категорията Управление на сметки, позволяващи да се даде възможност за одит на промените в групите за управление на групата за сигурност на одита) и одит на потребителските акаунти (политика Одит Управление на потребителските акаунти). Ние активираме данните от одитната политика, като задаваме проследяване само на успешни промени (успех).

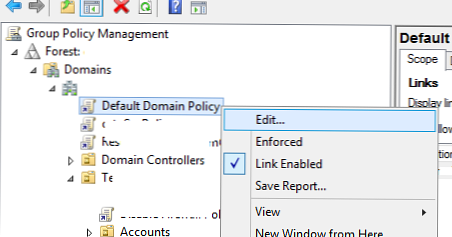

Остава да свържете тази политика с контейнера, съдържащ акаунти на контролери на домейни (по подразбиране това е OU Domain Controllers) и да приложите тази политика (след изчакване 90 минути или като изпълните командата gpupdate / force).

След прилагане на това правило, информация за всички промени в потребителските акаунти и членството в групата ще се записва на контролерите на домейни в дневника за сигурност. Снимката по-долу показва събитието, фиксирайки момента, в който потребителят е бил отстранен от групите на Active Directory (в случай, че можете да видите кой, кога и кого е премахнат от групата).

По подразбиране дневникът показва всички събития за сигурност, които са регистрирани. За да се опрости търсенето на желаното събитие, дневникът може да бъде филтриран от конкретен идентификационен номер на събитието. В случай, че се интересуваме само от събития, например, люлеене на нула на потребителска парола в домейн, трябва да активирате филтъра по id 4724.

Следва списък на някои идентификационни номера на събитията, които може да се наложи да търсите и филтрирате събития в дневника на практиките за сигурност:

ID събития в контекста на групови промени АД:

4727: Създадена е глобална група с активирана сигурност.

4728: Член е добавен към глобална група с активирана сигурност.

4729: Член е отстранен от глобална група с активирана сигурност.

4730: Изтрита глобална група с активирана защита.

4731: Създадена е активирана за защита локална група.

4732: Член е добавен към локална група с активирана сигурност.

4733: Член е отстранен от локална група с активирана сигурност.

4734: Беше изтрита локална група с активирана защита.

4735: Променена е локална група с активирана защита.

4737: Променена е глобална група с активирана сигурност.

4754: Създадена е универсална група с активирана сигурност.

4755: Променена е защитата с универсална група.

4756: Член е добавен към универсална група с активирана сигурност.

4757: Член е отстранен от универсална група с активирана сигурност.

4758: Изтрита е универсална група с активирана защита.

4764: Типът на групата е променен.

ID събития в контекста на промени в потребителските акаунти в АД:

4720: Създаден е потребителски акаунт.

4722: Активиран е потребителски акаунт.

4723: Бе направен опит за промяна на паролата на акаунта.

4724: Бе направен опит за нулиране на паролата на акаунта.

4725: Потребителският акаунт е деактивиран.

4726: Изтрит е потребителски акаунт.

4738: Променен е потребителски акаунт.

4740: Потребителски акаунт е заключен.

4765: История на SID е добавена към акаунт.

4766: Опит за добавяне на SID History към акаунт не бе успешен.

4767: Отключен е потребителски акаунт.

4780: ACL е зададен в акаунти, които са членове на групи от администратори.

4781: Името на акаунта беше променено:

4794: Бе направен опит за задаване на режим на възстановяване на услугите на директории.

5376: Данните за мениджър на авторитетни данни бяха архивирани.

5377: Поверителните идентификационни данни на диспечер на мениджъра бяха възстановени от резервно копие.

Основните недостатъци на интегрираната система за одит на Windows

Въпреки това, стандартните средства за преглед и анализ на регистрационни файлове в Windows имат определени недостатъци..

Естествено конзолата на Event Viewer предоставя само основни възможности за преглед и търсене на информация за определени събития в системата и не предполага възможността за сложна обработка, групиране и агрегиране на информация. Всъщност тази задача зависи изцяло от способността и нивото на обучение на системен администратор или инженер по сигурността на информацията, който с помощта на различни скриптове (например powerhell или vbs) или офис инструменти може да разработи своя собствена система за внос и търсене на регистрационни файлове.

Също така, не забравяйте, че с помощта на вградените инструменти на Windows е трудно да комбинирате регистрационни файлове от различни контролери на домейни (разбира се, можете да се възползвате от възможността да пренасочвате регистрационни файлове към Windows, но този инструмент също не е гъвкав), така че ще трябва да търсите желаното събитие на всички контролери на домейни (в големи мрежи, много е скъпо).

Освен това, когато организирате система за одит на промени в AD с помощта на обикновени инструменти на Windows, трябва да вземете предвид, че огромен брой събития (често ненужни) се записват в системния дневник и това води до бързото му запълване и презаписване. За да можете да работите с архива на събитията, е необходимо да увеличите максималния размер на дневника и да забраните презаписването, както и да разработите стратегия за импортиране и почистване на регистрационни файлове.

Поради тези причини е за предпочитане да се използват софтуерни пакети на трети страни за одит на промените в AD в големи и разпределени системи. Наскоро например продукти като NetWrix Active Directory Reporter Reporter или ChangeAuditor за Active Directory.