Във вторник вечерта, 24 октомври, всички информационни агенции взривиха нова масова атака на криптографски вирус, наречен лошо заек, сравнявайки го със сензационните вируси WannaCry и NotPetya тази година. Нека да видим какъв вид вирус е и как да се справим с него в корпоративната мрежа..

Съдържание:

- Методи за заразяване с вируса на лошия заек

- Какво прави вирусът Bad Bad Rabbit на заразена система?

- Методи за дистрибуция на лош Rabbit ransomware през локална мрежа

- Начини за защита срещу лош заек

Методи за заразяване с вируса на лошия заек

Повечето инфекции с вируса на лошия заек се случиха в Русия, следвани от Украйна, Турция и Германия. Очевидно разпространението на вируса започна с няколко големи медийни сайта, хакнати от атакуващите (главно в домейните .ru и .ua домейни), върху които беше приложен JS кодът за фалшиви известия за необходимостта от актуализация на Adobe Flash Player. В случай, че потребителят се съгласи с актуализацията и стартира файла, изтеглен от сървъра на атакуващите install_flash_player.exe (според служители на Kaspersky, изтеглянето става от сайта hxxp: // 1dnscontrol [.] com)

За успешното заразяване на компютър, потребителят, стартиращ файла, трябва да има администраторски права и стандартният прозорец на UAC трябва да се появи преди стартирането на вируса (освен ако, разбира се, не е бил деактивиран от занаятчиите).

Какво прави вирусът Bad Bad Rabbit на заразена система?

В случай на успешен старт, на диска на компютъра се появява библиотеката с динамична връзка C: \ Windows\ infpub.dat, който минава през rundll32.

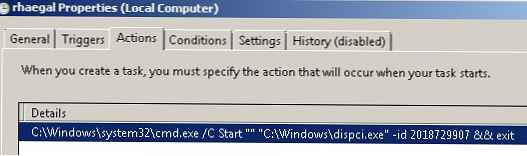

След това файлът infpub.dat инсталира изпълнимия файл C: \ Windows \ dispci.exe в системата и създава задача за планиране, за да го стартира.

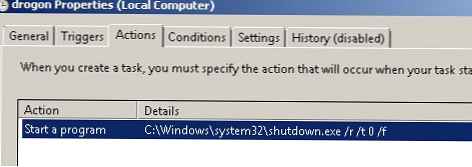

Тогава се създава друга задача за планиране, за да рестартирате компютъра..

Тогава криптографският модул влиза в игра, свързан в dispci.exe и cscc.dat. Потребителските файлове в системата се търсят от разширението, свързано в списъка с кодове, след което те се криптират с помощта на публичния ключ AES-128-CBC на нападателите, използвайки публичния ключ RSA-2048. Dispci.exe използва помощния модул DiskCryptor за криптиране на файлове на диска.

Списъкът с разширения на файлове, подлежащи на криптиране, е представен по-долу (имайте предвид, че след криптиране, оригиналните разширения на файлове се запазват и в края на файла на файла се добавя маркировка криптирана):

.3ds .7z .accdb .ai .asm .asp .aspx .avhd .back .bak .bmp .brw .c .cab .cc .cer .cfg .conf .cpp .crt .csl .cxx .dbf .der. dib .disk .djvu .doc .docx .dwg .eml .fdb .gz .h .hdd .hpp .hxx .iso .java .jfif .jpe .jpeg .jpg .js .kdbx .key .mail .mdb .msg. nrg .odc .odf .odg .odi .odm .odp .ods .odt .ora .ost .ova .ovf .p12 .p7b .p7c .pdf .pem .pfx .php .pmf .png .ppt .pptx .ps1. pst .pvi .py .pyc .pyw .qcow .qcow2 .rar .rb .rtf .scm .sln .sql .tar .tib .tif .tiff .vb .vbox .vbs .vcb .vdi .vfd .vhd .vhdx. vmc .vmdk .vmsd .vmtm .vmx .vsdx .vsv .work .xls .xlsx .xml .xvd .zip

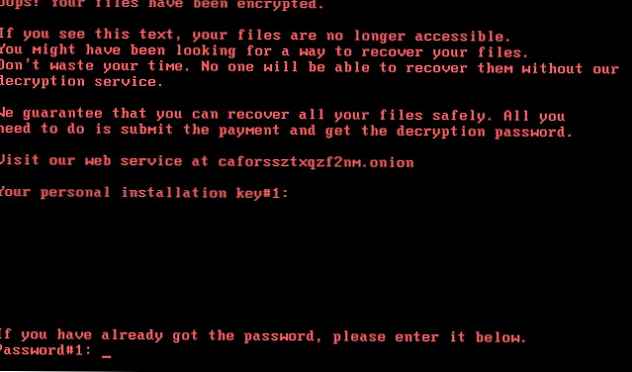

В допълнение, файлът dispci.exe се използва за инсталиране на модифициран зареждащ инструмент, който не позволява на системата да се зарежда нормално (подобно на NotPetya). Кодът в MBR е модифициран и зареждащият инструмент се пренасочва към файл, който показва текста на съобщението на шифровача и „уникалния потребителски код“. Текстът на съобщението указва адреса на сайта в Tor за получаване на кода за декриптиране.

Ами сега! Вашите файлове са шифровани.

Ако видите този текст, вашите файлове вече не са достъпни.

Може би търсите начин да възстановите вашите файлове.

Не си губете времето. Никой няма да може да ги възстанови без нашето

услуга за декриптиране.

Ние гарантираме, че можете да възстановите безопасно всичките си файлове. Всички вие

трябва да направите, да изпратите плащането и да получите паролата за декриптиране.

Посетете нашата уеб услуга на caforssztxqzf2nm.onion

Вашият личен ключ за инсталация # 1:

За дешифриране на данните, разработчиците на вируси изискват да прехвърлят 0,05 Bitcoin (BTC) в своите акаунти в рамките на 40 часа.

Според служителите на Касперски, за разлика от NetPetya, е възможно да се декриптират файлове, криптирани с нов вирус..

Методи за дистрибуция на лош Rabbit ransomware през локална мрежа

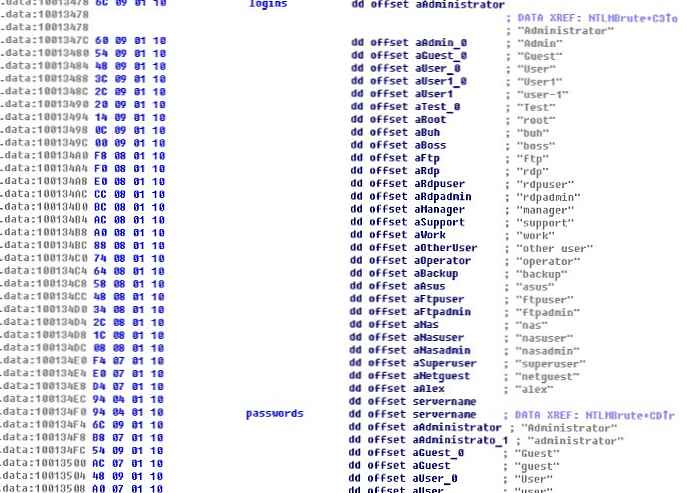

За разпространение по корпоративната мрежа се използва модул за сканиране и търсене на IP адреси. За достъп до компютър в мрежа, вирусът се опитва да избере паролите на администраторите на отдалечени компютри по два начина

- Търсят се акаунти и пароли чрез речник с твърд кабел

- За получаване на потребителски пароли от паметта на заразената система се използва модулът Mimikatz, а получените данни се използват за авторизация на други компютри

В случай на успешно удостоверяване, вирусът се разпространява към отдалечен компютър чрез SMB и WebDAV.

В случай на успешно удостоверяване, вирусът се разпространява към отдалечен компютър чрез SMB и WebDAV.

Повечето медии съобщават, че същият експлоатация на EthernalBlue (както се използва от WcRy и NotPetya) се използва за разпространение на вируса по мрежата, но това не е вярно.

Начини за защита срещу лош заек

Ще съберем основни препоръки за ограничаване на инфекцията на компютрите и разпространението на вируса по мрежата

- Следвайте общите указания, описани в статията за ограничаване на административните права върху акаунта..

- Използвайте уникални пароли за локален администратор на всички компютри (конфигурирайте LAPS)

- Не можете да деактивирате UAC

- Предоставете образователна програма с потребителите за заплахите от стартиране на софтуер, който се изтегля от сайтове

- Ограничете възможността за извличане на потребителски пароли / хеши от паметта с a la mimikatz помощни програми

- Проверка на достатъчната сложност на паролите на потребители и администратори в AD (Одит на пароли в AD), като по този начин се минимизира възможността за избор на парола в речника

- Мониторинг на създаването на нови задачи за планиране (EventID 106) и услугата на компютри и сървъри в мрежата

- Използвайте политика за ограничаване на софтуера, за да забраните стартирането на следните файлове (по име и хеш). Или правилата на антивируса.

| Име на файл | SHA256 Hash |

| install_flash_player.exe | 630325cac09ac3fab908f903e3b00d0dadd5fdaa0875ed8496fcbb97a558d0da

|

| c: \ windows \ infpub.dat | 579FD8A0385482FB4C789561A30B09F25671E86422F40EF5CCA2036B28F99648 |

| c: \ windows \ dispci.exe | 8ebc97e05c8e1073bda2efb6f4d00ad7e789260afa2c276f0c72740b838a0a93 |

| cscc.dat (x86 / x64) | x86 -682ADCB55FE4649F7B22505A54A9DBC454B4090FC2BB84AF7DB5B0908F3B7806 x64- b2f863f4119dc88a22cc97c0a136c88a0127cb026751303b045f7322a8972f6

|