GPResult Utility.Търсейки - е конзолно приложение, предназначено да анализира настройките и да диагностицира групови правила, които се прилагат към компютър и / или потребител в домейн на Active Directory. По-специално, GPResult ви позволява да получавате данни от Resulttant Set of Policy (RSOP), списък на приложените политики за домейни (GPO), техните настройки и подробна информация за грешки при обработката им. Помощната програма е част от Windows от времето на Windows XP. Помощната програма GPResult ви позволява да отговорите на такива въпроси: прилага ли се конкретна политика към компютъра, кой GPO е променил тази или онази настройка на Windows, за да разберете причините за продължителната употреба на GPP / GPO.

В тази статия ще разгледаме характеристиките на използването на командата GPResult за диагностициране на политиките за работа и отстраняване на грешки в домейна на Active Directory..

Съдържание:

- Използване на помощната програма GPResult.exe

- RSOP HTML отчет с помощта на GPResult

- Получаване на данни от GPResult от отдалечен компютър

- Потребителското име няма RSOP данни

- Следните правила за GPO не са приложени, защото са филтрирани.

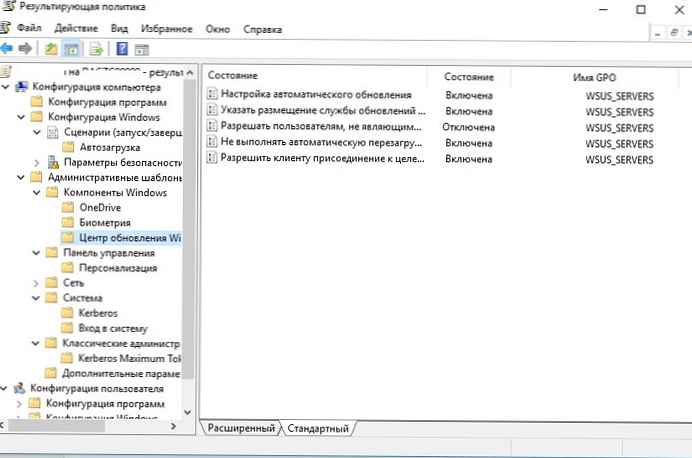

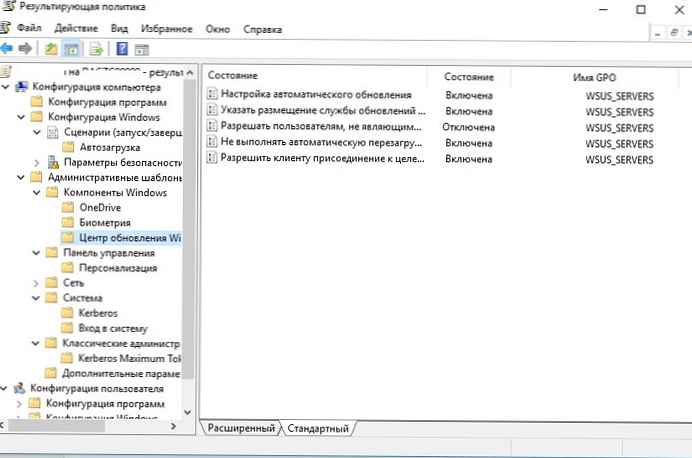

Първоначално графичната конзола RSOP.msc беше използвана за диагностициране на приложението на групови политики в Windows, което направи възможно получаването на настройките на получените политики (домейн + локален), приложени към компютъра и потребителя, в графична форма, подобна на конзолата за редактор на GPO (вижте примера на конзолата RSOP.msc по-долу, настройките за актуализиране са зададени от правилото WSUS_SERVERS).

Конзолата RSOP.msc в съвременните версии на Windows обаче не е практична за използване. тя не отразява настройките, прилагани от различни разширения от страна на клиента (CSE), например GPP (Предпочитания за групови правила), не позволява търсения и предоставя малко диагностична информация. Следователно в момента екипът на GPResult е основният диагностичен инструмент за използване на GPO в Windows (в Windows 10 дори се появява предупреждение, че RSOP не дава пълен отчет, за разлика от GPResult).

Използване на помощната програма GPResult.exe

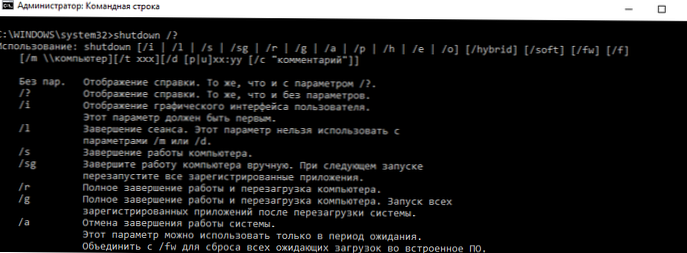

Командата GPResult се изпълнява на компютъра, на който искате да проверите приложението на груповите политики. Командата GPResult има следния синтаксис:

GPRESULT [/ S [/ U [/ P]]] [/ SCOPE] [/ USER] [/ R | / V | / Z] [(/ X | / H) [/ F]]

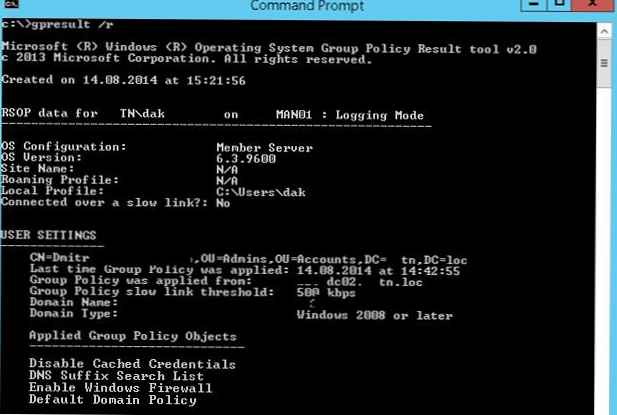

За да получите подробна информация за груповите политики, които се прилагат към този AD обект (потребител и компютър), и други параметри, свързани с GPO инфраструктурата (т.е., получените настройки на GPO политика - RsoP), изпълнете командата:

Gpresult / r

Резултатите от командата са разделени в 2 раздела:

- КОМПЮТЪР НАСТРОЙКИ (Конфигурация на компютъра) - разделът съдържа информация за GPO, действащи на компютъра (като обект на Active Directory);

- USER НАСТРОЙКИ - раздел за потребителски политики (правила, които се прилагат за потребителски акаунт в AD).

Накратко разгледайте основните параметри / секции, които могат да ни заинтересуват в изхода на GPResult:

- място име (Име на сайта :) - името на сайта на AD, в който се намира компютърът;

- CN - пълният каноничен потребител / компютър, за който са генерирани RSoP данни;

- последно път група политика е приложен (Последно кандидатстване за групови правила) - времето, когато груповите политики са били последно приложени;

- група политика е приложен от (Приложена е групова политика) - контролерът на домейна, от който е изтеглена последната версия на GPO;

- домейн име и Домейн тип (Име на домейн, тип на домейн) - име и версия на схемата за домейни в Active Directory;

- приложен група политика обекти (Приложени GPO) - Списъци на съществуващи GPO

- Най- следното GPOs бяха не приложен защото те бяха филтриран от (Следните правила за GPO не са приложени, тъй като са филтрирани) - GPO не са приложени (филтрирани);

- Най- потребител/ компютър е а част от на следното сигурност групи (Потребителят / компютърът е член на следните групи за сигурност) - групи от домейни, в които потребителят е член.

В нашия пример се вижда, че 4 групови правила действат върху обекта на потребителя.

- Политика по домейни по подразбиране;

- Активиране на защитната стена на Windows;

- Списък за търсене на суфикс на DNS;

- Деактивиране на кешираните идентификационни данни.

Ако не искате конзолата да показва информация за потребителските политики и компютърните политики едновременно, можете да покажете само секцията, която ви интересува, като използвате опцията / обхват. Само произтичащи потребителски правила:

gpresult / r / обхват: потребител

или се прилагат само компютърни правила:

gpresult / r / обхват: компютър

защото Помощната програма Gpresult извежда своите данни директно в конзолата на командния ред, което не винаги е удобно за по-нататъшен анализ; нейният изход може да бъде пренасочен към клипборда:

Gpresult / r | клип

или текстов файл:

Gpresult / r> c: \ gpresult.txt

За да покажете супер подробна информация за RSOP, трябва да добавите превключвателя / z.

Gpresult / r / z

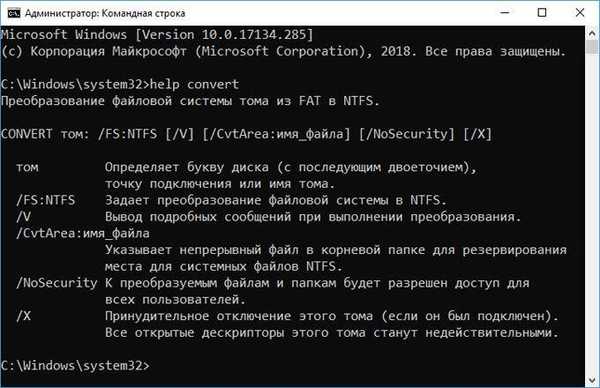

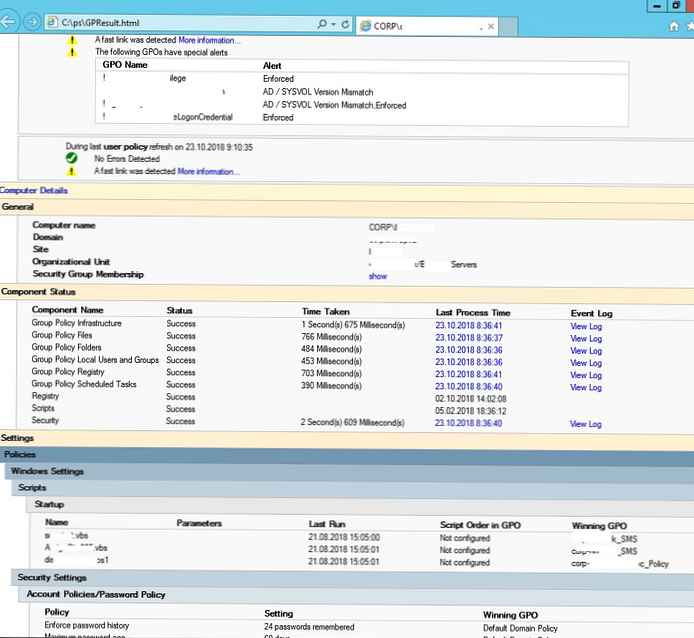

RSOP HTML отчет с помощта на GPResult

В допълнение, помощната програма GPResult може да генерира HTML отчет за прилаганите в резултат на това политики (налични в Windows 7 и по-високи). Този отчет ще съдържа подробна информация за всички системни параметри, които са зададени от груповите политики, и имената на конкретни GPO, които ги задават (полученият отчет за структурата наподобява раздела Настройки в GPMC). HTML отчет за GPResult може да се генерира с помощта на командата:

GPResult / h c: \ gp-report \ report.html / f

За да генерирате отчет и да го отворите автоматично в браузър, изпълнете командата:

GPResult / h GPResult.html & GPResult.html

Отчетът за gpresult HTML съдържа доста полезна информация: виждат се грешки в приложението на GPO, време за обработка (в мсек) и прилагане на специфични политики и CSE (в раздела Компютърни детайли -> Състояние на компонента). Например, екранната снимка по-горе показва, че политиката за прилагане на историята на паролите с 24 пароли за запомняне на пароли се прилага от Политиката за домейни по подразбиране (колона за спечелване на GPO). Както можете да видите, такъв HTML отчет е много по-удобен за анализ на приложени политики от конзолата rsop.msc.

Получаване на данни от GPResult от отдалечен компютър

GPResult може също да събира данни от отдалечен компютър, като елиминира необходимостта от локално или RDP вход на отдалечен компютър. Форматът на командата за събиране на данни RSOP от отдалечения компютър е следният:

GPResult / s server-ts1 / r

По същия начин можете дистанционно да събирате данни както за потребителски политики, така и за компютърни политики..

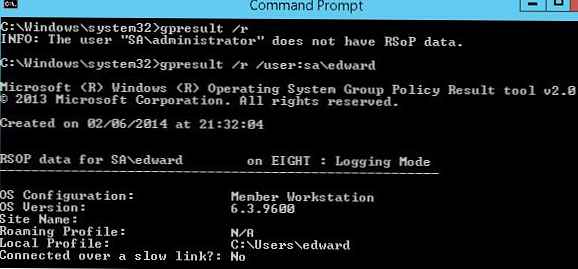

Потребителското име няма RSOP данни

Когато UAC е активиран, стартирането на GPResult без повишени привилегии показва настройките само на секцията за политика на потребителската група. Ако искате да покажете и двете секции (НАСТРОЙКИ НА ПОТРЕБИТЕЛИТЕ и КОМПЮТЪРНИ НАСТРОЙКИ) едновременно, трябва да изпълните командата в командния ред, стартиран с права на администратор. Ако повишеният команден ред се изпълнява от името на акаунт, различен от текущия потребител на системата, помощната програма ще покаже предупреждение INFO: The потребител "домейн\ потребител"прави не имам RSOP данни (Потребителят "домейн \ потребител" няма RSOP данни). Това е така, защото GPResult се опитва да събере информация за потребителя, който я е стартирал, а защото този потребител не е влизал в системата, няма информация за RSOP за него. За да събирате RSOP информация за потребител с активна сесия, трябва да посочите неговия акаунт:

gpresult / r / потребител: tn \ edward

Ако не знаете името на акаунта, който е влязъл в отдалечения компютър, акаунтът може да бъде получен така:

qwinsta / SERVER: remotePC1

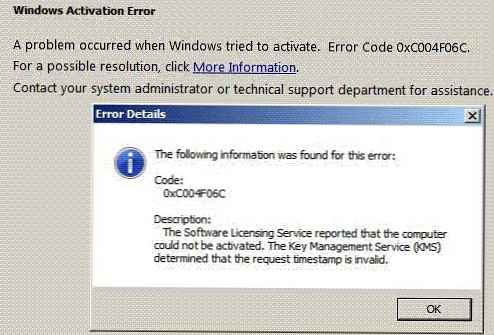

Също така проверете часа (и часовата зона) на клиента. Времето трябва да съответства на времето на PDC (Primary Domain Controller).

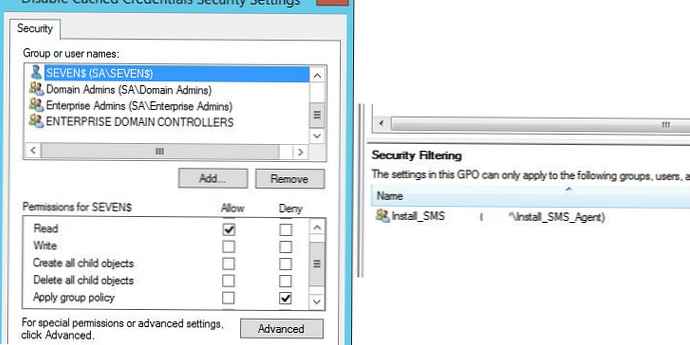

Следните правила за GPO не са приложени, защото са филтрирани.

Когато груповата полиция също си струва да обърнете внимание на секцията: Следните групови групи не са приложени, защото са филтрирани (Следващите групови групи не се прилагат, защото са филтрирани). Този раздел показва списък на групови групи, които по една или друга причина не се прилагат към този обект. Възможни варианти, за които политиката може да не се прилага:

- филтриране: Не приложен (празна) (Филтриране: Не се прилага (празно)) - политиката е празна (всъщност няма какво да се прилага);

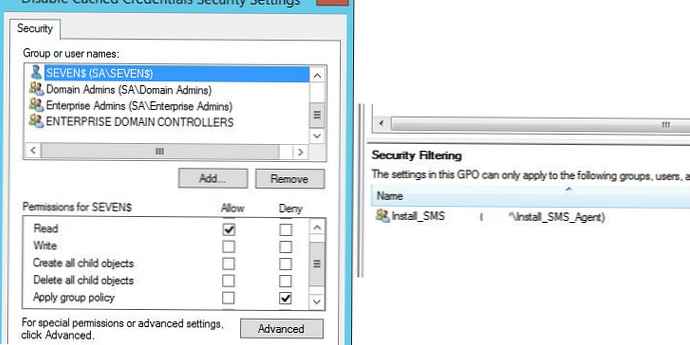

- филтриране: Отказано (Неизвестно причина) (Филтриране: Не се прилага (неизвестна причина)) - най-вероятно потребителят или компютърът нямат разрешения за четене / прилагане на тази политика (разрешенията са конфигурирани в раздела Защита в GPO - GPMC (конзола за управление на групови политики);

- Филтриране: Отказано (сигурност) - в секцията Прилагане на групови правила, в разрешението за прилагане на групови правила се посочва изрична забрана или обектът AD не е включен в списъка на групите в секцията за филтриране на сигурността на GPO.

Можете също така да разберете дали политиката трябва да се прилага към конкретен обект AD в раздела „Ефективни разрешения“ (Разширени -> Ефективен достъп).

И така, в тази статия разгледахме характеристиките на диагностицирането на използването на групови политики с помощта на помощната програма GPResult и разгледахме типичните сценарии за използването му.