Препоръчително: Как да активирате Windows Sandbox (и какво представлява).

Windows Sandbox е изолирана, временна среда на работния плот, където можете да стартирате ненадежден софтуер, без да се страхувате от злонамерено излагане на вашия компютър. Сега Windows Sandbox поддържа прости конфигурационни файлове (разширение .wsb), които осигуряват минимална поддръжка на скриптове. Можете да използвате тази функция в най-новата версия на Windows с номер 18342.

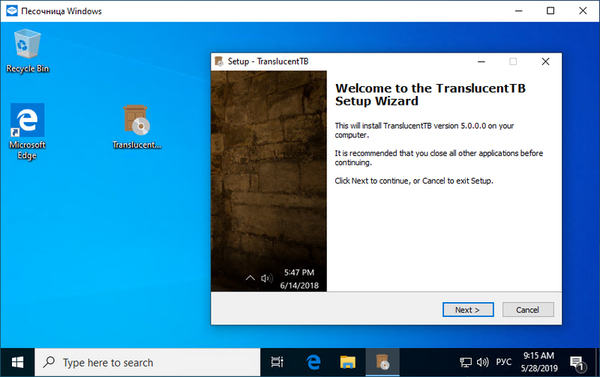

Всеки софтуер, инсталиран в пясъчната кутия на Windows, остава само в пясъчната кутия и не може да засегне вашето устройство. Веднага щом затворите Windows Sandbox, целият инсталиран софтуер с всичките му файлове и състояние се изтрива за постоянно.

Windows Sandbox има следните свойства:

- Част за Windows - Всичко, което ви е необходимо за тази функция, присъства по подразбиране в Windows 10 Pro и Enterprise. Няма нужда да изтегляте VHD!

- чистота - всеки път, когато Windows Sandbox се стартира, той е толкова чист, колкото нова инсталация на Windows 10.

- за еднократна употреба - нищо не се записва на устройството; всичко се изтрива след затваряне на приложението

- сейф - използва хардуерна виртуализация, за да изолира ядрото, което използва хипервизора на Microsoft, за да стартира отделно ядро, което изолира Windows Sandbox от хоста

- ефективен - използва интегриран планировчик на ядрото, интелигентно управление на паметта и виртуален GPU

Файлове за конфигурация на Windows Sandbox.

Конфигурационните файлове на пясъчницата са във формат XML и са свързани с файл с пясъчник с разширението .wsb. Конфигурационният файл позволява на потребителя да контролира следните аспекти на Windows Sandbox:

- vGPU (виртуализиран графичен процесор)

- Активирайте или деактивирайте виртуализирания GPU. Ако vGPU е деактивиран, Sandbox ще използва WARP (софтуерен растеризатор).

- мрежа

- Активиране или деактивиране на мрежовия достъп до пясъчната кутия.

- Споделени папки

- Споделете папки от хоста (вашия компютър) с разрешения за четене или запис. Моля, обърнете внимание, че разширяването на хост директории може да позволи на злонамерен софтуер да влияе на вашата система или да открадне данни..

- Изпълнение на сценария

- Автоматично действие след влизане в пясъчната кутия.

Поддържани опции за конфигуриране

VGpu

Активира или деактивира споделянето на GPU.

стойност

Поддържани стойности:

Изключване - деактивирайте поддръжката на vGPU в пясъчната кутия. Ако тази стойност е зададена, тя ще използва софтуерно изобразяване, което може да бъде по-бавно от виртуализирания GPU.

По подразбиране - това е стойността по подразбиране за vGPU поддръжка; това означава, че vGPU е активиран.

Забележка: Активирането на виртуализиран графичен процесор може потенциално да увеличи външната атака с пясъчник.

мрежа

Активира или деактивира мрежата в пясъчната кутия. Деактивирането на мрежовия достъп може да се използва за намаляване на вероятността от атака в пясъчна кутия..

стойностПоддържани стойности:

Изключване - деактивирайте мрежата в пясъчната кутия.

По подразбиране - това е стойността по подразбиране за мрежова поддръжка. Позволява ви да създавате мрежи чрез създаване на виртуален превключвател на вашия хост и свързване към него изолирана софтуерна среда чрез виртуален мрежов адаптер.

Забележка: Активирането на мрежови връзки може да доведе до недоверие на приложенията във вашата вътрешна мрежа..

MappedFolders

Обвива списък на MappedFolder обекти.

списък на MappedFolder обекти

Забележка: Файлове и папки, свързани с хоста, могат да бъдат компрометирани от приложения в пясъчната кутия или потенциално да засегнат хоста.

MappedFolder

Указва една папка на хост компютъра, която ще бъде споделена на работния плот на контейнера. Приложения с пясъчни файлове се изпълняват под потребителския акаунт „WDAGUtilityAccount“. Следователно всички папки се показват по следния път: C: \ Потребители \ WDAGUtilityAccount \ Desktop.

Например "C: \ Test" ще се появи като "C: \ users \ WDAGUtilityAccount \ Desktop \ Test".

стойност на пътя на хост папката

HostFolder: указва папката на хост машината, която ще бъде споделена в пясъчната кутия. Моля, обърнете внимание, че папката вече трябва да съществува, контейнерът няма да се стартира, ако папката не бъде намерена.

ReadOnly: на стойността вярно осигурява достъп само за четене до споделената папка от контейнера. Поддържани стойности: вярно / невярно.

Забележка: Файлове и папки, свързани с хоста, могат да бъдат компрометирани от приложения в пясъчната кутия или потенциално да засегнат хоста.

LogonCommand

Посочва една команда, която ще бъде извикана автоматично след влизане в контейнера.

команда за повикване

екип: Пътят до изпълнимия файл или скрипт вътре в контейнера, който ще бъде изпълнен след влизане в системата.

Забележка: Въпреки че ще работят много прости команди (изпълнява изпълним файл или скрипт), по-сложни скриптове, включително няколко стъпки, трябва да бъдат поставени във файла на скрипта. Този скриптов файл може да бъде картографиран в контейнер чрез споделена папка и след това да се изпълни с помощта на директивата LogonCommand.

Създайте конфигурационен файл

Създайте нов текстов файл с разширението .WSB и копирайте един пример в него.

Кликнете два пъти върху създадения файл * .wsb отваряте го в пясъчната кутия на Windows.

Примерен конфигурационен файл - 1.

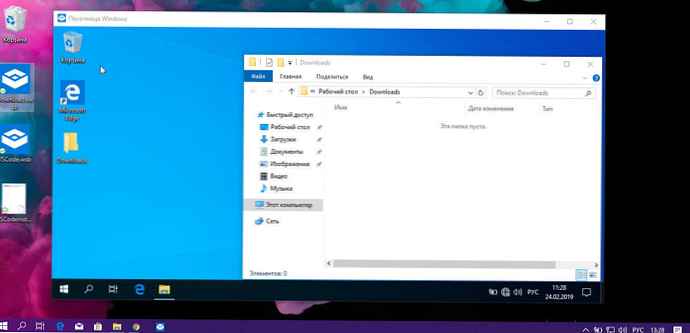

Следният конфигурационен файл може да се използва за лесно тестване на изтеглени файлове в пясъчната кутия. За да направите това, скриптът деактивира мрежата и vGPU и в контейнера ограничава споделената папка Downloads до достъп само за четене. За удобство командата за вход отваря папката за изтегляне вътре в контейнера при стартиране.

Downloads.wsb

Изключване

Изключване

C: \ Потребители \ Публични \ Изтегляния

вярно

explor.exe C: \ users \ WDAGUtilityAccount \ Desktop \ Downloads

Примерен конфигурационен файл - 2.

Следният конфигурационен файл инсталира Visual Studio код в контейнер, което изисква малко по-сложна конфигурация на LogonCommand.

Две папки се показват в контейнера; първият (SandboxScripts) съдържа VSCodeInstall.cmd, който инсталира и изпълнява VSCode. Предполага се, че втората папка (CodingProjects) съдържа проектни файлове, които разработчикът иска да модифицира с помощта на VSCode.

Използвайки скрипт за инсталиране на VSCode, който вече е картографиран в контейнер, LogonCommand може да го препрати.

VSCodeInstall.cmd

REM Изтеглете VSCode

curl -L "https://update.code.visualstudio.com/latest/win32-x64-user/stable" - изход C: \ users \ WDAGUtilityAccount \ Desktop \ vscode.exe

REM Инсталиране и изпълнение на VSCode

C: \ потребители \ WDAGUtilityAccount \ Desktop \ vscode.exe / verysilent / suppressmsgboxesVSCode.wsb

C: \ Пясъчни скриптове

вярно

C: \ CodingProjects

фалшив

C: \ users \ wdagutilityaccount \ desktop \ SandboxScripts \ VSCodeInstall.cmd

Сега просто трябва да щракнете двукратно върху Text.wsb и да стартирате Windows Sandbox. Предимството на това е, че можете да създадете няколко конфигурации за това как трябва да се изпълнява пясъчната кутия. Всъщност доста практичен. Човек може само да се надява, че след това Microsoft ще разшири възможностите на конфигурационния файл.