В тази статия ще покажем как да използваме надеждни SSL / TLS сертификати за защита на RDP връзки към Windows компютри и сървъри в домейн на Active Directory. Ще използваме тези сертификати вместо самоподписани RDP сертификати (потребителите получават предупреждение, че удостоверяването не е възможно при свързване към хост на RDP с такъв сертификат). В този пример ще конфигурираме специален шаблон за издаване на RDP сертификати в сертифициращия орган и конфигурираме груповата политика за автоматично издаване и обвързване на SSL / TLS сертификат към отдалечени услуги на работния плот.

Съдържание:

- Самоподписано предупреждение за ПРСР

- Създайте шаблон за сертификат RDP в сертифициращ орган (CA)

- Конфигурирайте груповата политика за издаване на сертификати за ПРСР

- Подписваме RDP файла и добавяме пръстовия отпечатък на доверения RDP сертификат

Самоподписано предупреждение за ПРСР

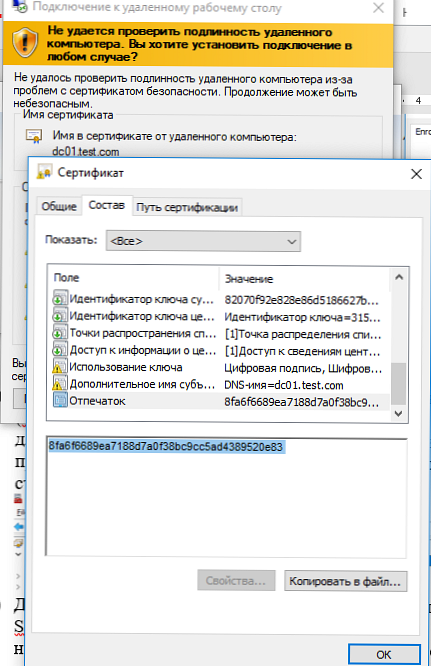

По подразбиране Windows генерира самостоятелно подписана сесия, за да защити RDP сесията.

сертификат. В резултат на това, когато за първи път се свържете към RDP / RDS сървъра чрез клиента mstsc.exe, за потребителя се появява предупреждение:

Отдалечният компютър не може да бъде удостоверен поради проблеми със сертификата за сигурност. Грешка в сертификата: Сертификат, издаден от ненадежден сертификатен орган.

За да продължи установяването на RDP връзка, потребителят трябва да щракне върху Да. За да предотвратите появата на предупреждение за RDP всеки път, можете да активирате опцията „Не ме питайте отново за връзки с този компютър“.

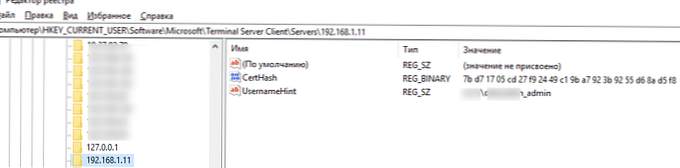

В този случай пръстовият отпечатък на RDP сертификата се запазва на клиента в параметъра CertHash в клона на системния регистър с историята на RDP връзките (HKEY_CURRENT_USER \ Софтуер \ Microsoft \ Клиент на терминален сървър \ Сървъри \). Ако сте скрили известие за невъзможността да проверите автентичността на RDP сървъра за нулиране на настройките, изтрийте ключа с отпечатъка на сертификата от системния регистър.

Създайте шаблон за сертификат RDP в сертифициращ орган (CA)

Нека се опитаме да използваме надежден SSL / TLS сертификат, издаден от орган за корпоративен сертификат, за да защитим RDP връзките. Използвайки този сертификат, потребителят може да удостовери RDP сървъра при свързване. Да предположим, че вече имате сертификационен орган на Microsoft във вашия домейн и в този случай можете да конфигурирате автоматично издаване и свързване на сертификати към всички компютри и сървъри на Windows в домейна.

N на вашия CA трябва да създадете нов тип шаблон на сертификат за RDP / RDS сървъри.

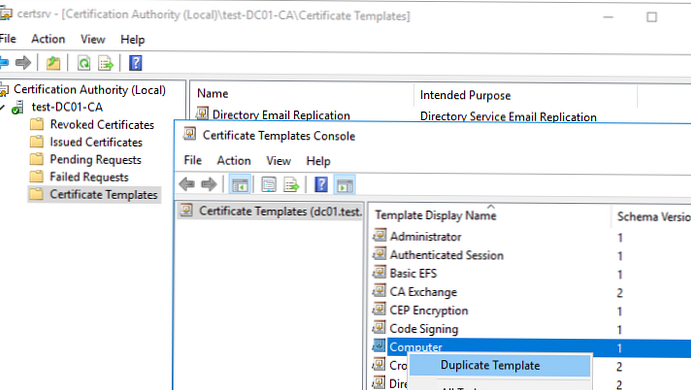

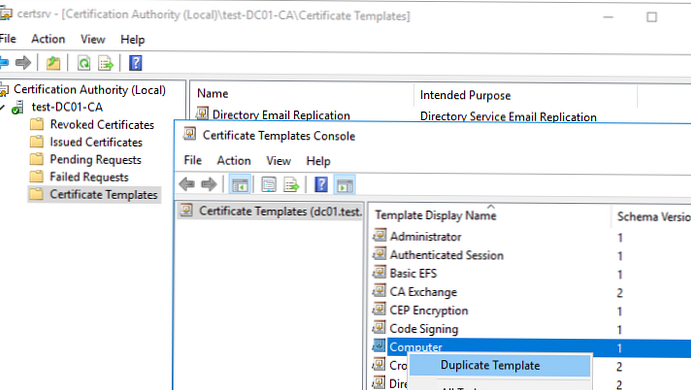

- Стартирайте конзолата на сертифициращия орган и отидете в раздела Шаблони на сертификати;

- Направете копие на шаблона на компютърен сертификат (Шаблони за сертификати -> Управление -> Компютър -> Дубликат);

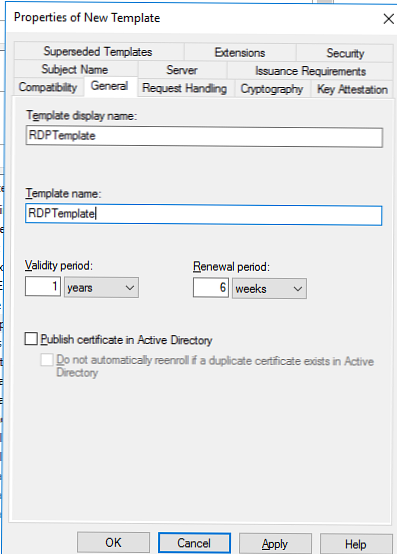

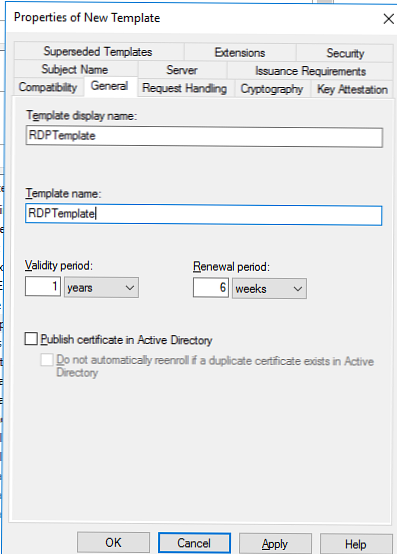

- етикет общ посочете име за новия шаблон на сертификат - RDPTemplate. Уверете се, че стойността на полето Име на шаблона напълно съвпада с Екранно име на шаблона;

- етикет Съвместимост Посочете минималната версия на клиентите във вашия домейн (например Windows Server 2008 R2 за CA и Windows 7 за клиенти). По този начин ще се използват по-стабилни алгоритми за криптиране;

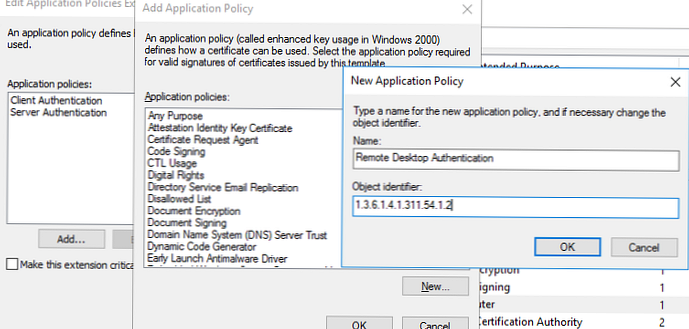

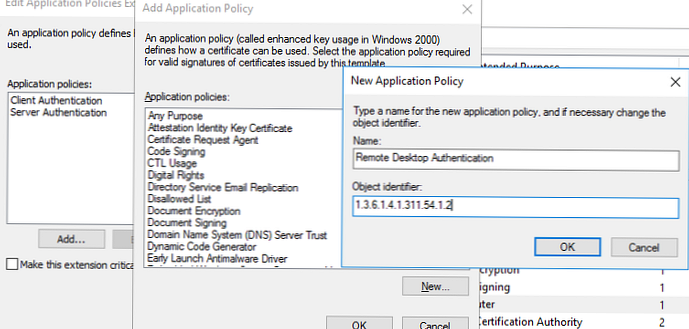

- Сега раздела Разширения в политиката за кандидатстване (политика на приложение) трябва да ограничите обхвата на използването на такъв сертификат само за Удостоверяване на отдалечен работен плот (посочете следния идентификатор на обект - 1.3.6.1.4.1.311.54.1.2). Щракнете върху Добавяне -> Ново, създайте нова политика и я изберете;

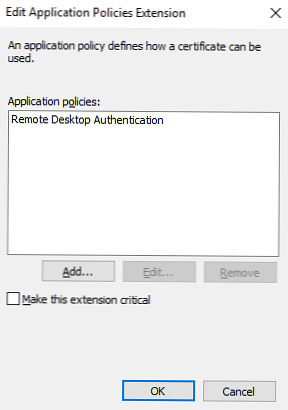

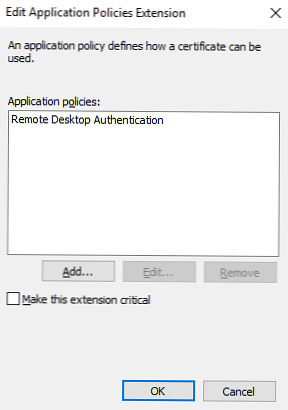

- В настройките на шаблона на сертификата (Разширение на политиките за приложения) изтрийте всички правила, с изключение на Удостоверяване на отдалечен работен плот;

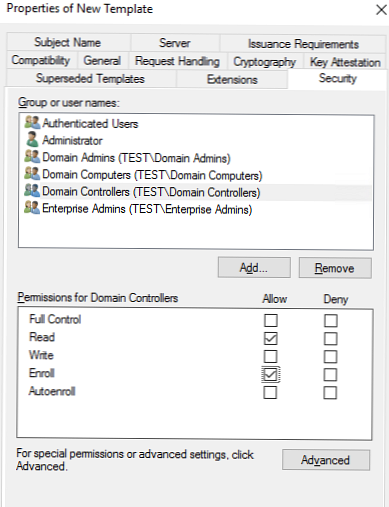

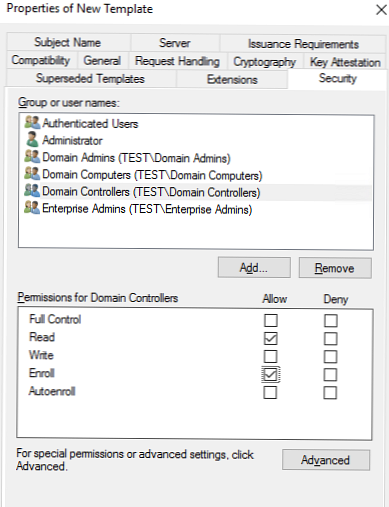

- За да използвате този шаблон на RDP сертификат на контролери на домейни, отворете раздела сигурност, добавете група Контролери на домейни и активирайте опцията за него Записване и Autoenroll;

- Запазете шаблона на сертификата;

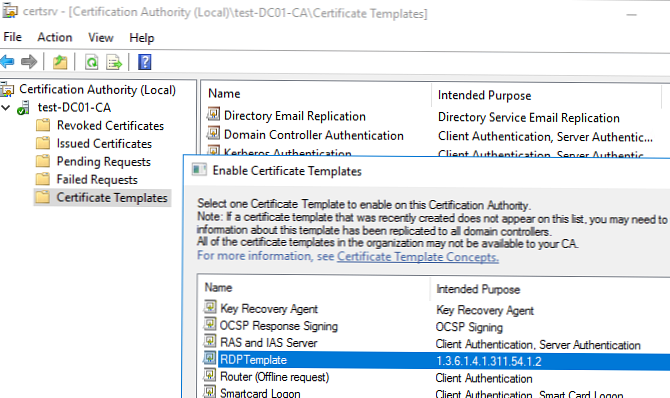

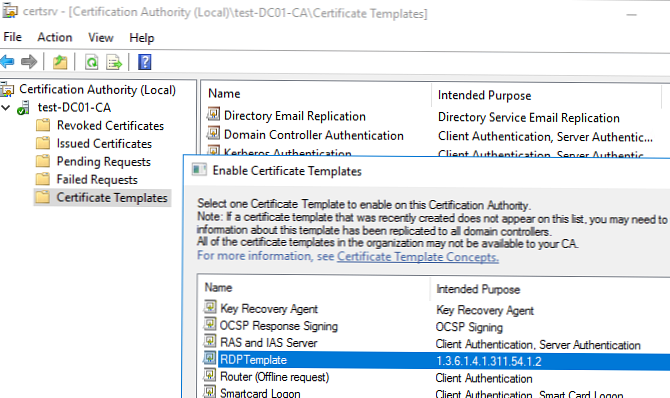

- Сега в прилепващия орган на сертификата щракнете върху папката Шаблони на сертификати и изберете Ново -> Шаблон за издаване на сертификат -> изберете създаден шаблон RDPTemplate.

Конфигурирайте груповата политика за издаване на сертификати за ПРСР

Сега трябва да конфигурирате политика за домейна, която автоматично ще присвои RDP сертификат на компютри / сървъри според конфигурирания шаблон.

Приема се, че всички компютри с домейни се доверяват на корпоративния орган за сертифициране, т.е. GPO корен сертификат е добавен към доверени органи за сертифициране на root.- Отворете конзолата за управление на политики на gpmc.msc за домейни, създайте нов GPO и го присвойте на OU с RDP / RDS сървъри или компютри, за които трябва автоматично да издадете TLS сертификати, за да защитите RDP връзки;

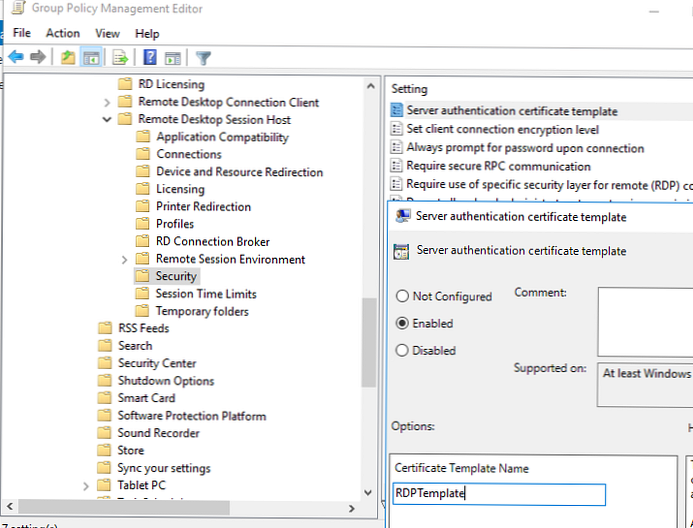

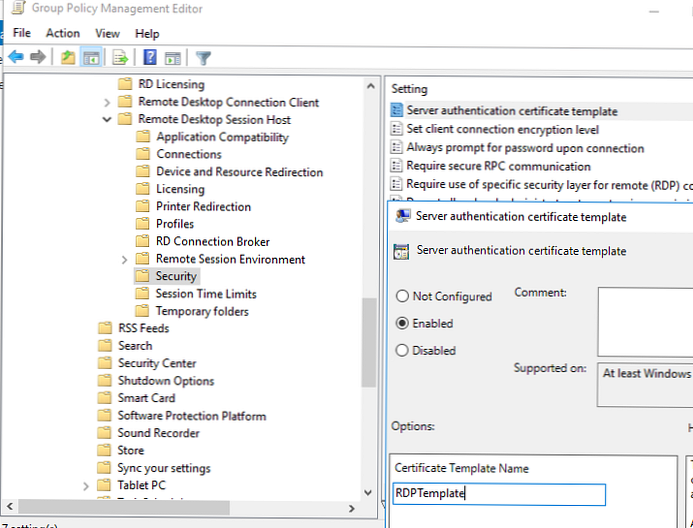

- Отидете на GPO: Конфигурация на компютъра -> Политики -> Административни шаблони -> Компоненти на Windows -> Услуги за отдалечен работен плот -> Хост на отдалечен работен плот -> Защита. Активиране на политиката Шаблон на сертификат за удостоверяване на сървър. Посочете името на шаблона на CA, който сте създали по-рано (RDPTemplate);

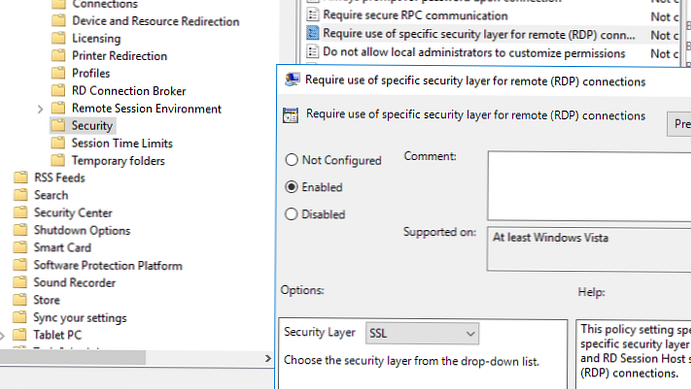

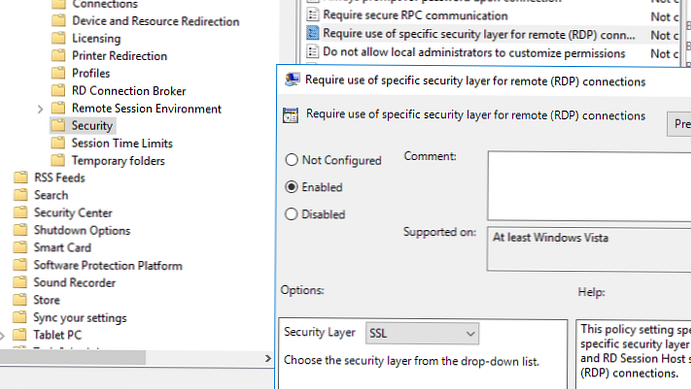

- След това в същия раздел за GPO активирайте правилото Изисквайте използването на специфичен защитен слой за отдалечени (RDP) връзки и го настройте на SSL;

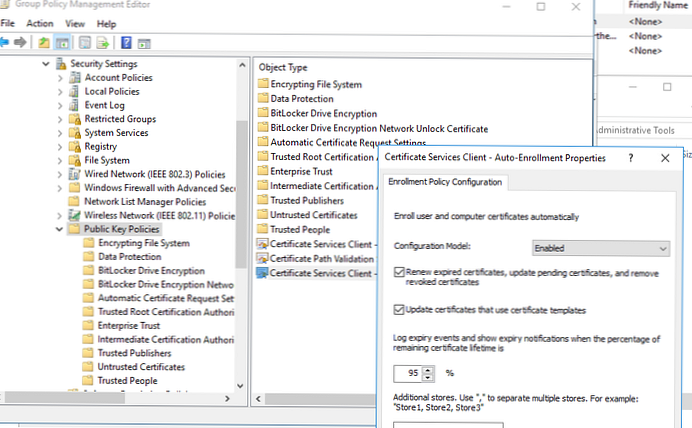

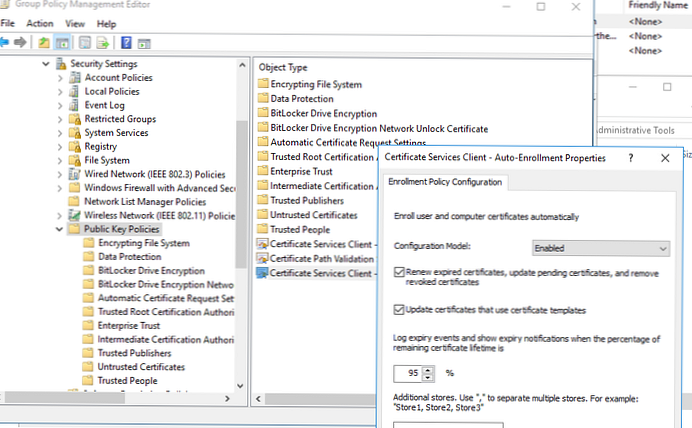

- За да подновите автоматично сертификата за RDP, отидете в секцията GPO Компютърна конфигурация -> Настройки на Windows -> Настройки за защита -> Политики на публичния ключ и активирайте правилата Клиент за услуги за сертификати - Свойства за автоматично записване. Изберете опциите „Подновяване на изтекли сертификати, актуализиране на чакащи сертификати и премахване на отменени сертификати“ и „Актуализиране на сертификати, които използват шаблони за сертификати“;

- Ако искате клиентите винаги да потвърждават RDP сертификата на сървъра, трябва да конфигурирате политика Конфигуриране на автентификацията за клиент = Предупреди ме, ако удостоверяването не успее (раздел Конфигурация на GPO компютър -> Политики -> Административни шаблони -> Компоненти на Windows -> Настройки на отдалечен работен плот -> Клиент за връзка с отдалечен работен плот);

- Ако е необходимо, можете да отворите входящия RDP порт TCP / UDP 3389 чрез защитни стени;

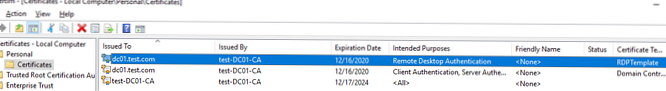

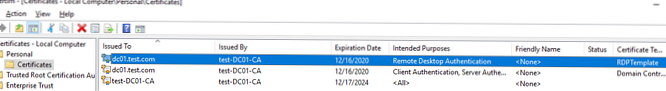

- Остава да актуализирате правилата на клиента, да стартирате конзолата на сертификата на компютъра (Certlm.msc) и да проверите дали сертификатът за удостоверяване на отдалечен работен плот, издаден от вашия CA, се показва в секцията Лични -> Сертификати. Ако правилата не са приложени, използвайте помощната програма gpresult и тази статия, за да диагностицирате GPO.

За да приложите новия RDP сертификат, рестартирайте Услугите за отдалечен работен плот:

Get-Service TermService -ComputerName msk-dc01 | Рестартирайте-Service -force -verbose

Сега, когато RDP е свързан към сървъра, сертификатът за доверие на сертификата ще спре да се показва (така че да се появи заявката за доверие на сертификата, свържете се със сървъра чрез IP адрес, вместо с FQDN на името на сървъра, за който е издаден сертификатът). Щракнете върху бутона „Преглед на сертификата“, отидете на раздела „Състав“, копирайте стойността на полето „Отпечатък на сертификата“.

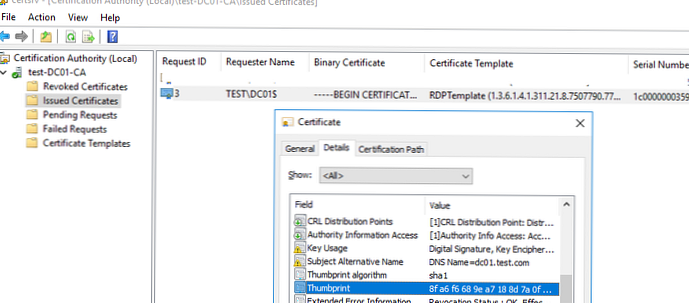

Можете също така в конзолата на сертифициращия орган в секцията Издадени сертификати проверете дали сертификатът е издаден на конкретния компютър / сървър на Windows с помощта на шаблона RDPTemplate. Проверете също Thumbprint стойността на сертификата:

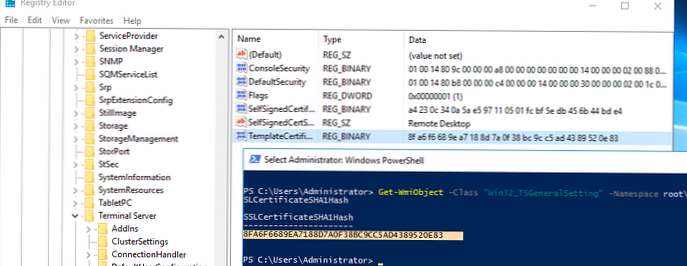

Сега сравнете данните с пръстовия отпечатък на сертификата, използван от услугата за отдалечен работен плот. Можете да видите стойността на пръстовия отпечатък на RDS сертификата в регистъра (клона) HKLM: \ SYSTEM \ CurrentControlSet \ Control \ Terminal Server \ WinStation, параметър TemplateCertificate) или с командата PowerShell: Get-WmiObject -Class "Win32_TSGeneralSetting"-root на имена \ cimv2 \ terminalservices | изберете SSLCertificateSHA1Hash

Сега, когато свържете към отдалечена таблица всеки сървър или компютър, които са засегнати от тази политика, няма да видите предупреждение за ненадежден RDP сертификат.

Подписваме RDP файла и добавяме пръстовия отпечатък на доверения RDP сертификат

Ако нямате CA, но искате да попречите на потребителите да получават предупреждения при свързване към RDP / RDS сървъра, можете да добавите сертификата към надеждни потребители на компютри.

Както е описано по-горе, вземете Thumbprint стойността на сертификата за RDP:

Get-WmiObject -Class "Win32_TSGeneralSetting"-root на имена \ cimv2 \ terminalservices | изберете | изберете SSLCertificateSHA1Hash

Използвайте този пръстов отпечатък, за да подпишете .RDP файла RDPSign.exe:

rdpsign.exe / sha256 65A27B2987702281C1FAAC26D155D78DEB2B8EE2 "C: \ Потребители \ root \ Desktop \ rdp.rdp"

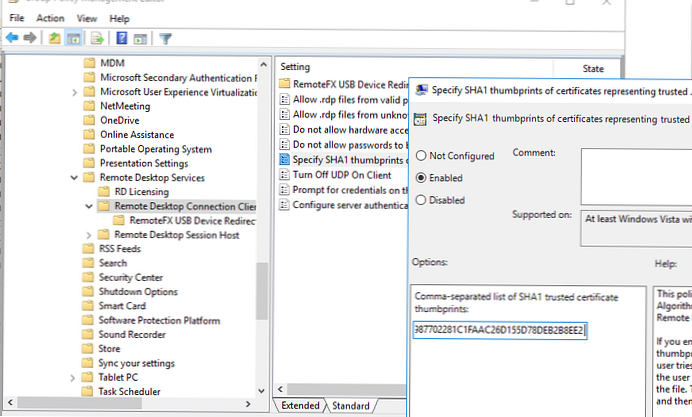

Сега чрез GPO добавете този пръстов отпечатък на сертификата на надеждни потребители. Посочете пръстовите отпечатъци (разделени със запетая) в правилото Посочете SHA1 отпечатъци на сертификати, представляващи надеждни издатели .rdp (Посочете SHA1 пръстови отпечатъци на сертификати, представляващи доверени издатели на RDP) под Конфигурация на компютъра -> Политики -> Административни шаблони -> Компоненти на Windows -> Настройки на отдалечен работен плот -> Клиент за връзка с отдалечен работен плот.

За да работи прозрачен RDP вход без парола (RDP Single Sign On), трябва да конфигурирате политиката за позволение на делегирането по подразбиране и да посочите имената на RDP / RDS сървърите в нея (вижте статията).