Услугите за отдалечен работен плот (RDS) в Windows Server 2008 R2 не са само ребрендинг на своя предшественик, Terminal Services. Новите функции, някои от които се появиха отново в Windows Server 2008, като RemoteApp, RD Gateway и RD Virstualization Host, правят лесно и удобно да се гарантира внедряването и работата на отделни потребителски приложения, както и на цели настолни компютри в RDS и VDI решения, и функционалността а удобството не е по-лошо от това на Citrix решения или комплекси на други доставчици.

Какво ще кажете за сигурността на услугите за отдалечен работен плот? Microsoft значително актуализира и подобри сигурността на тази услуга. В тази статия ще говорим за механизмите за сигурност на RDS, за осигуряването на терминални услуги чрез групови политики и за практическите аспекти на осигуряването на RDS решения.

Какво е новото в R2

Ако трябваше да работите с версии на терминални услуги в Windows Server 2003 и Windows Server 2008, тогава вероятно си спомняте, че в Windows 2008 се появиха редица нови функции, като TS Web Access (връзка през браузър), TS Gateway (достъп до терминал услуги по интернет), RemoteApp (публикуване на отделни приложения чрез RDP) и Session Broker (осигуряване на балансиране на натоварването).

Windows Server 2008 R2 представи следните функции:

- Дистанционна виртуализация на работния плот за VDI решения

- RDS доставчик за PowerShell (сега администраторът може да контролира конфигурацията и управлението на RDS от командния ред или използвайки скриптове)

- Remote Desktop IP Virtualization, която ви позволява да присвоите IP адреси на вашите връзки въз основа на настройките на сесията или приложението

- Нова версия на RDP и клиента за отдалечена работна връзка (RDC) - v. 7.0

- Управление на ресурсите на процесора за динамично разпределение на ресурсите на процесора въз основа на броя на активните сесии

- Съвместимост с Windows Installer, което ви позволява да инсталирате програми с възможност за персонализиране на настройките на приложението от страна на потребителя.

- Клиентска поддръжка до 16 монитора.

В допълнение бяха подобрени функциите за работа с видео и аудио и пълна поддръжка за технологията Windows Aero (имайте предвид, че Aero не се поддържа в режим на мулти монитор).

Естествено, че проблемите със сигурността на RDS зависят от конкретното решение. Например, ако публикувате работния плот за потребители, които се свързват чрез Интернет или използват браузър, проблемът със сигурността е много по-остър, отколкото със стандартното решение, когато клиентите се свързват с RDC клиента чрез LAN.

Удостоверяване на мрежово ниво

За да осигурите по-голяма сигурност за всички връзки, трябва да използвате механизма за удостоверяване на мрежова идентификация (NLA). NLA изисква потребителят да влезе в сървъра на RD Session Host преди сесията да бъде създадена. Този механизъм ви позволява да защитите сървъра от обработка на ненужни сесии, които могат да бъдат генерирани от киберпрестъпници или бот програми. За да използва NLA, клиентската операционна система трябва да поддържа протокола на Credential Security Support Provider (CredSSP), което означава Windows XP SP3 (как да активирате NLA в Windows XP SP3) и по-висока версия, както и RDP 6.0 или по-висока версия на клиента.

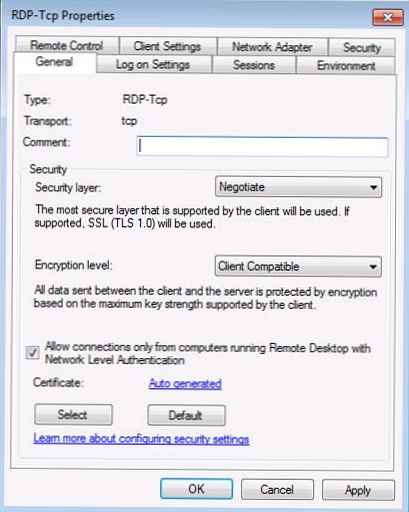

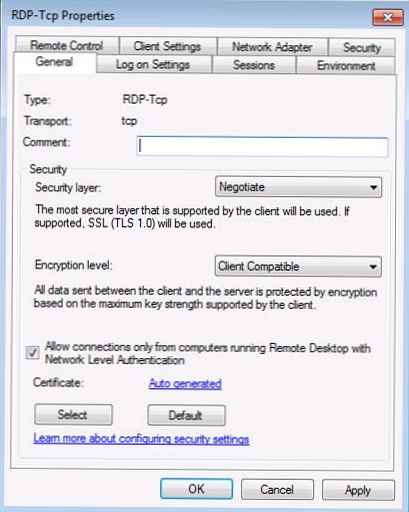

Можете да конфигурирате NLA на сървъра на RD Session, като отворите административните инструменти -> Услуги за отдалечен работен плот -> Конзола за конфигуриране на хост на работния плот..

- Щракнете с десния бутон върху връзката

- Изберете Свойства

- Отидете в раздела Общи

- Отметнете опцията „Разрешаване на връзки само от компютри, работещи с отдалечен работен плот с удостоверяване на мрежово ниво“

- Щракнете върху OK.

Сигурност на транспортния слой (TLS)

В RDS сесия можете да използвате един от три механизма за защита, за да защитите връзката между клиенти и сървъра на RDS Session Host:

- RDP слой за сигурност - използва вградено криптиране на RDP, е по-малко защитено.

- преговарям - TLS 1.0 криптиране (SSL) ще се използва, ако клиентът го поддържа, ако клиентът не го поддържа, ще се използва обичайното ниво на защита RDP.

- SSL - TLS криптиране 1. ще се използва за удостоверяване на сървъра и криптиране на предаваните данни между клиента и сървъра. Това е най-сигурният режим..

За да се осигури високо ниво на сигурност, е необходимо SSL / TLS криптиране. За тези цели трябва да имате цифров сертификат, той може да бъде подписан самостоятелно или издаден от сертифициращ орган на CA (което е за предпочитане).

В допълнение към нивото на защита можете да изберете нивото на криптиране на връзката. Налични са следните видове криптиране:

- ниско - Използва се 56-битово криптиране на данни, изпратени от клиента до сървъра. Данните, предавани от сървър до клиент, не са кодирани.

- Клиент съвместим - Този тип криптиране се използва по подразбиране. В този случай целият трафик между клиента и сървъра се криптира с максималната дължина на ключа, която клиентът поддържа.

- високо - всички данни, предавани между клиента и сървъра в двете посоки, са криптирани с 128 битов ключ

- FIPS съвместим - всички данни, предавани между клиента и сървъра в двете посоки, се криптират с помощта на FIPS 140-1.

Струва си да се отбележи, че ако се използват високи или кодиращи нива на съвместимост с FIPS, тогава всички клиенти, които не поддържат този тип криптиране, няма да могат да се свържат със сървъра.

Можете да конфигурирате типа за удостоверяване на сървъра и нивото на криптиране, както следва:

- На сървъра на RD Session Host отворете прозореца за конфигуриране на хоста на отдалечен работен плот и отидете на прозореца със свойствата.

- В раздела Общи в падащите меню изберете необходимото ниво на защита и типа на криптирането.

- Щракнете върху OK.

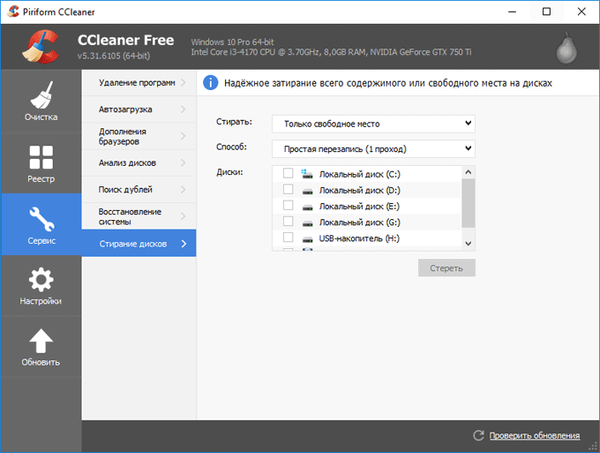

Групова политика

Има няколко опции за групова политика за конфигуриране на RDS настройки в Windows Server 2008 R2. Всички те са разположени в секцията Компютърна конфигурация \ Политики \ Административни шаблони \ Компоненти на Windows \ Услуги за отдалечен работен плот (снимка на екрана на конзолата за управление на групови политики е показана на снимката).

Както можете да видите, има политики за управление на лицензирането, конфигурационни политики за RDC клиента и самия сървър на RD Session Host. Политиките за сигурност на RD Session Host включват:

- Задайте ниво на криптиране на връзката с клиента: Политиката се използва за контрол на нивото на криптиране. Ако е активиран, всички връзки трябва да използват зададеното ниво на криптиране (по подразбиране е Високо).

- винагибърззапаролавърхувръзка: Тази политика се използва, ако винаги трябва да задавате паролата на потребителя, когато се свързвате към RD сесията, дори ако паролата е въведена в RDC клиента. По подразбиране потребителите могат автоматично да влязат в сесията, ако посочат парола в RDC клиента.

- ИзискванеSecureRPCобщуване: - когато правилото е активирано, се допускат само удостоверени и криптирани заявки от клиенти.

- Изискванеупотребаотспецифиченсигурностслойзаотдалечен (ПРСР) Връзки: когато правилото е активирано, всички връзки между клиента и терминалния сървър трябва да използват нивото на защита, посочено тук (RDP, договаряне или SSL / TLS)

- DoнеПозволетеместенАдминистраторитезаПерсонализиранеРазрешения: политика деактивира възможността на администраторите да конфигурират настройките за сигурност на RD Session Host.

- Изисквайте удостоверяване на потребителя за отдалечени връзки, като използвате удостоверяване на мрежово ниво: Политиката включва изискване за NLA за всички връзки към терминалния сървър (клиентите без поддръжка на NLA не могат да се свържат).

Настройките на RDC клиента са в подраздела отдалечен Desktop връзка клиент:

- DoнепозволипаролизабъдаЗапазени: правилото забранява запазването на пароли в RDC клиента, опцията „Запазване на парола“ става недостъпна, всички запазени по-рано пароли ще бъдат изтрити.

- ПосочетеSHA1 пръстови отпечатъциотсертификатипредставляващидоверен.ПРСРиздатели: тази политика ви позволява да създадете списък на SHA1 пръстови отпечатъци на сертификати и ако сертификатът съвпада с пръстовия отпечатък в този списък, той се счита за надежден.

- бърззаакредитивни писмазанаклиенткомпютър: Политиката активира заявката за потребителски идентификационни данни на клиентския компютър, а не на RD Session сървъра.

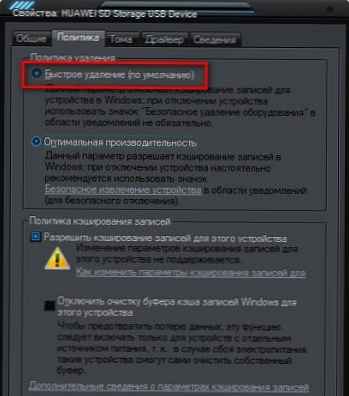

RD Web Access

Потребителите на компютри, на които RDC клиентът не е инсталиран, имат достъп до публикувани приложения чрез уеб браузър. За да направите това, потребителят трябва да отвори в браузъра URL адреса, където се публикуват RDS ресурси. RD Web Server Server е отделна роля на RD Server, обикновено разположена на специален сървър.

Уеб интерфейсът на RD Web сървъра е базиран на SSL и потребителите могат да влизат, използвайки своите идентификационни данни. Автентифицираните потребители виждат само списък на публикуваните програми (RemoteApp), до които имат достъп..

Сървърът за уеб достъп използва сертификата X.509 за криптиране. По подразбиране се използва самоподписан сертификат..