Нека да видим как в средата на домейна на Active Directory, използвайки регистрационните файлове на контролера на домейна, да определим кой администратор е нулирал паролата за конкретен потребителски акаунт.

На първо място, в политиките за домейна, трябва да активирате одит на събития за управление на акаунта. За да направите това:

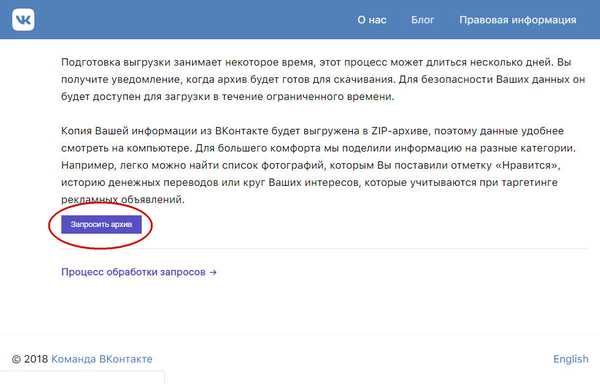

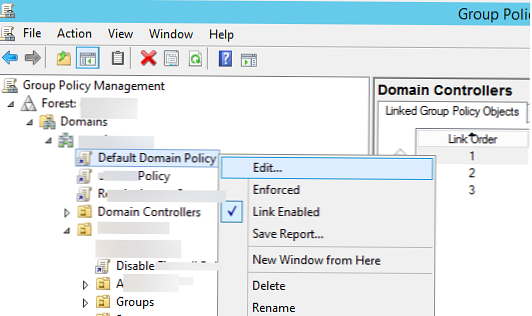

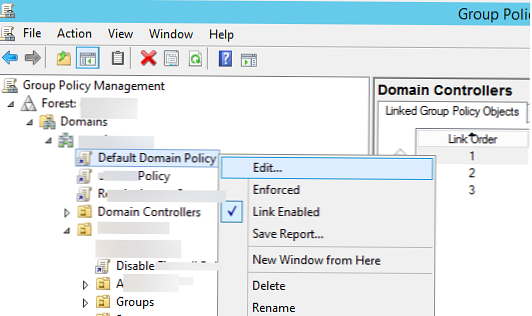

- Отворете GPMC Управление на груповата политика (gpmc.msc) и редактирайте политиката на домейна Политика по домейни по подразбиране.

- След това в конзолата на редактора на груповите политики отидете на Конфигурация на компютъра -> Политики -> Настройки на Windows -> Настройки за защита -> Локални политики -> Одитна политика

- Намерете и активирайте политиката Одит Управление на потребителските акаунти (ако искате да запишете в дневника успешни и неуспешни опити за промяна на паролата, изберете опциите успех и неуспех).забележка. Можете да активирате същата политика в раздела за разширени политики за одит (Конфигурация на компютъра> Политики> Настройки на Windows> Настройки за сигурност> Разширена конфигурация на одита)

- След като преминете през цикъла на актуализиране на груповата политика на клиентите, можете да опитате да промените паролата на всеки потребител в AD.

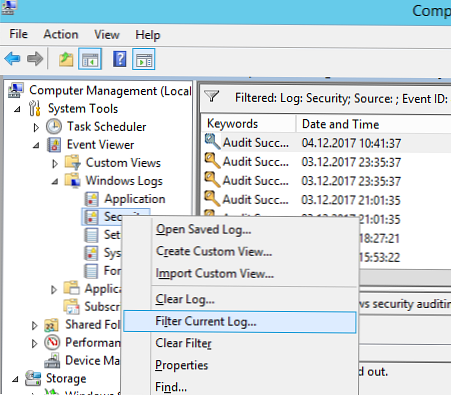

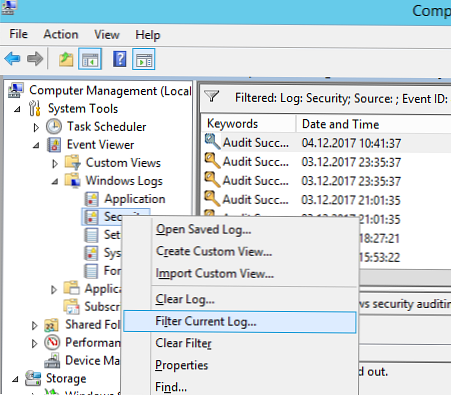

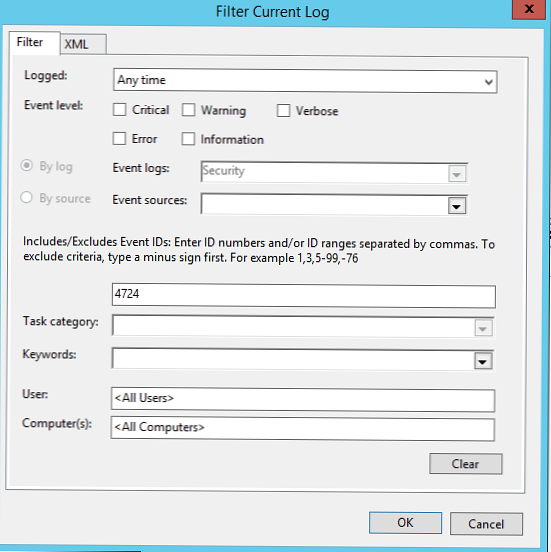

- След това отворете конзолата за преглед на събития на контролера на домейна и отидете на секцията Event Viewer -> Журнали на Windows -> Защита. Щракнете с десния бутон върху дневника и изберете Филтриране на текущия дневник.

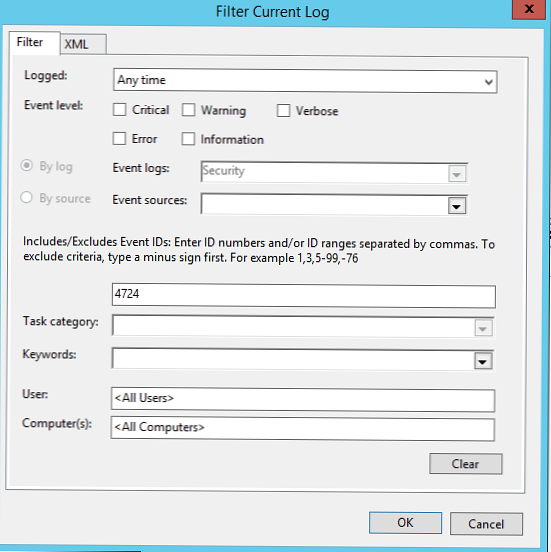

- В параметрите на филтъра посочете, че трябва да се показват само събития с код на EventID 4724.

- В списъка със събития ще останат само събития с успешна промяна на паролата (Бе направен опит за нулиране на паролата на акаунта.). В същото време в разширения изглед на събитие можете да видите името на администраторския акаунт, извършил промяна на паролата (Subject :), и всъщност потребителския акаунт, чиято парола е нулирана (Target Account :).

съвет. В контекста на получаване на пълна информация за събитията за смяна на паролата на потребителя, следните филтри за идентификация на събития могат да бъдат добавени към филтъра:

- 4724 (628 - за по-стари версии на Windows Server) - Бе направен опит за нулиране на паролата на акаунта

- 4723 (627 - в по-старите версии на Windows Server) - Бе направен опит за промяна на паролата на акаунта

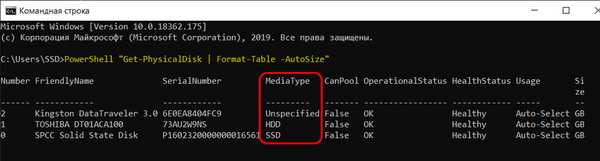

Информация за това събитие от списания всички Контролерите на домейни на Active Directory, използващи командлети PowerShell Get-ADComputer и Get-WinEvent, могат да бъдат получени, както следва:(Get-ADComputer -SearchBase 'OU = Контролери на домейни, DC = winitpro, DC = loc' -Filter *). Име | предсказвам

Get-WinEvent -ComputerName $ _ -FilterHashtable @ LogName = "Сигурност"; ID = 4724 | Foreach

$ event = [xml] $ _. ToXml ()

ако ($ събитие)

$ Time = Дата на получаване $ _. TimeCreate -UFormat "% Y-% m-% d% H:% M:% S"

$ AdmUser = $ event.Event.EventData.Data [4]. "# Текст"

$ User = $ event.Event.EventData.Data [0]. "# Текст"

$ dc = $ event.Event.System.com компютър

write-host “Admin” $ AdmUser “нулиране на парола до” $ User ”на” $ dc ““ $ Time

Ако е необходимо, тези данни могат да бъдат записани директно от PowerShell във външна база данни mysql, чрез специален MySQL .NET Connector, подобно на скрипта, описан в статията Разберете кой е изтрил файла на файловия сървър.