Използвайки правилата за групови домейни, можете да добавите необходимите AD потребители (или групи) към локалната група администратори на сървъри или работни станции. По този начин можете да предоставите права за локален администратор на компютри с домейни на служители по техническа поддръжка, услуга HelpDesk, определени потребители и други привилегировани акаунти. В тази статия ще покажем колко начини да управлявате членове на локалната група администратори на компютри с домейни чрез GPO.

Съдържание:

- Добавяне на потребители в групата на местните администратори чрез предпочитания за групови правила

- Управление на локални администратори чрез ограничени групи

- Предоставяне на права на администратор на конкретен компютър

Съображения за използване на групата на локални администратори в домейн на Active Directory

Когато добавите компютър към AD домейн в група Администраторите групите се добавят автоматично Администратори на домейни, и групата Потребител на домейн добавено към местно Потребители.

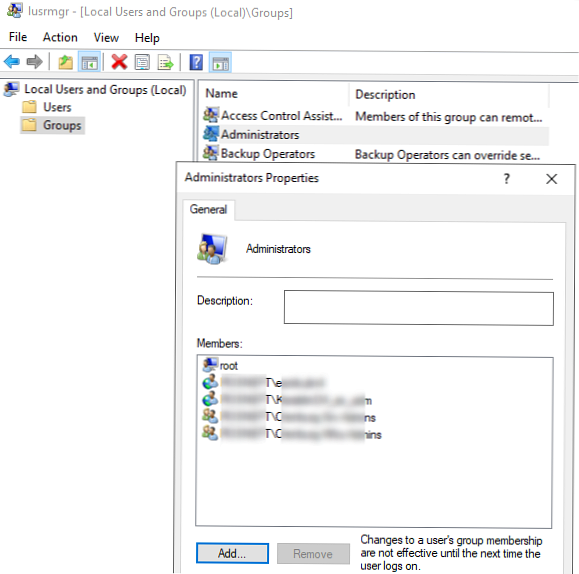

Най-лесният начин да предоставите права за локален администратор на конкретен компютър е да добавите потребителя или групата към групата за сигурност на местните администратори чрез локалното щракване „Местни потребители и групи“ - lusrmgr.msc). Този метод обаче е много неудобен, ако има много компютри и с течение на времето в групите от местни администратори със сигурност ще има допълнителни личности. Т.е. с този метод за предоставяне на права е неудобно да се контролира състава на групата местни администратори.

Microsoft Classic Best Practices препоръчва използването на следните групи за разделяне на администратори в даден домейн:

- Администратори на домейни - администраторите на домейни се използват само за контролери на домейни; От гледна точка на сигурността на привилегированите администраторски акаунти не се препоръчва да се изпълняват ежедневните задачи за администриране на работни станции и сървъри под акаунт с права на администратор на домейн. Такива акаунти трябва да се използват само за задачи за администриране на AD (добавяне на нови контролери на домейни, управление на репликации, модификация на схемата и т.н.). Повечето задачи за управление на домейн, компютър и потребител могат да бъдат делегирани на редовни администраторски акаунти. Не използвайте акаунти от групата на администратори на домейни, за да влизате във всички работни станции и сървъри на хромирани контролери на домейни.

- Администратори на сървъра - група за отдалечено влизане в сървърите членове на домейна. Той не трябва да е член на групата на администратори на домейни и не трябва да бъде включен в групата на местните администратори на работни станции;

- Администратори на работни станции - Група само за компютърна администрация. Не трябва да бъдат включени или да съдържат домейни администратори и групи администратори на сървъри;

- Потребители на домейни - редовни потребителски акаунти за типични офисни операции. Не трябва да има администраторски права на сървъри или работни станции.

Да предположим, че трябва да предоставим на група техническа поддръжка и служители на HelpDesk местни администраторски права на компютрите в определен ОУ. Създайте нова група за сигурност в домейна с помощта на PowerShell и добавете към него акаунти за техническа поддръжка:

New-ADGroup "mskWKSAdmins" -path 'OU = Групи, OU = Москва, DC = winitpro, DC = ru' -GroupScope Global -PassThru

Add-AdGroupMember -Identity mskWKSAdmins -Members user1, user2, user3

Отворете конзолата за редактиране на политики за групата на домейните (GPMC.msc), създайте нова политика AddLocaAdmins и да я присвоите на OU с компютри (в моя пример е „OU = компютри, OU = Москва, dc = winitpro, DC = ru“).

Политиките за AD групи имат два метода за управление на локални групи на компютри с домейни. Помислете ги на свой ред:

- Групи с ограничен достъп

- Управление на местни групи чрез предпочитания за групови правила

Добавяне на потребители в групата на местните администратори чрез предпочитания за групови правила

Предпочитанията за групови правила (GPP) предоставят най-гъвкавия и удобен начин за предоставяне на права за локален администратор на компютри с домейни чрез GPO.

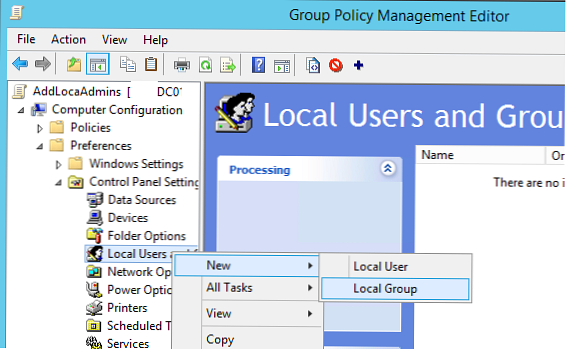

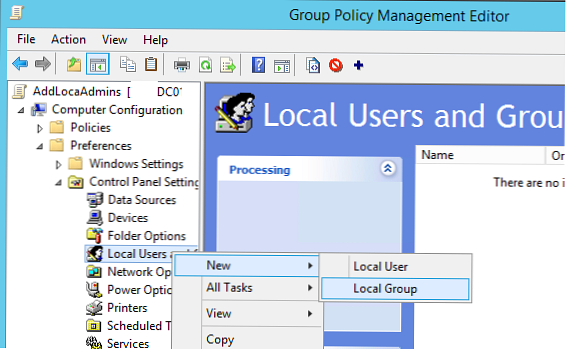

- Отворете политиката AddLocaAdmins, създадена по-рано в режим на редактиране;

- Отидете в секцията за GPO: Конфигурация на компютъра -> Предпочитания -> Настройки на контролния панел -> Местни потребители и групи;

- Кликнете с десния бутон върху десния прозорец и добавете ново правило (нов -> Локална група);

- В полето Действие изберете Актуализация (това е важен вариант!);

- В падащия списък Име на групата изберете Администратори (Вграден). Дори ако тази група е била преименувана на компютъра, настройките ще бъдат приложени към групата на местните администратори от нейния SID - S-1-5-32-544;

- Натиснете бутона Добави и посочете групите, които искате да добавите към групата на местните администратори (в нашия случай това е mskWKSAdmins) Ако искате да премахнете ръчно добавени потребители и групи от текущата локална група на компютъра, поставете отметка в „Изтрийте всички потребители членове"А"Изтрийте всички групи членове". В повечето случаи това е препоръчително, защото Вие гарантирате, че на всички компютри само определената група от домейни ще има администраторски права. Сега, ако ръчно добавите потребителя към групата на администратора на компютъра, следващия път, когато приложите правилото, той автоматично ще бъде изтрит.

- Запазете правилата и изчакайте да се приложи към клиенти. За да приложите правилата веднага, изпълнете командата

gpupdate / force. - Отворете приставката lusrmgr.msc на всеки компютър и проверете членовете на локалната група Администратори. Към групата трябва да се добавят само mskWKSAdmins, всички останали потребители и групи ще бъдат изтрити. Списъкът на местните администратори може да бъде показан с помощта на командата

нетни администратори на локални групиилинетни администратори на локални групи- в руската версия на Windows. Ако правилото не се прилага към клиента, използвайте командата gpresult за диагностика. Също така се уверете, че компютърът е в ОН, към който е насочена политиката, и също така проверете препоръките в статията „Защо политиките не се прилагат в AD домейна?“.

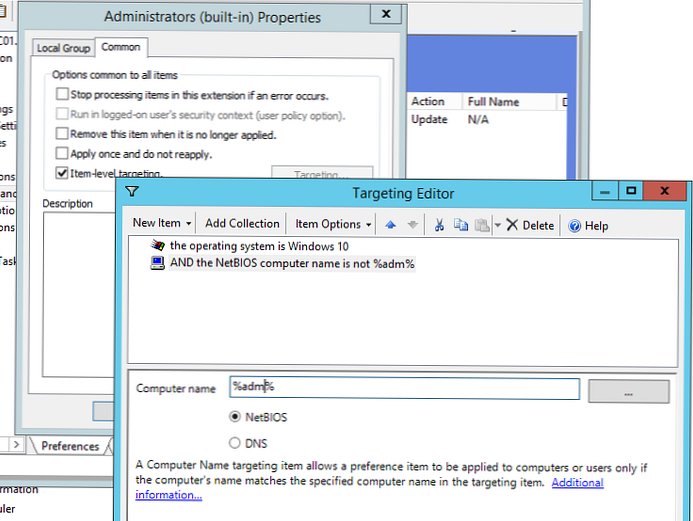

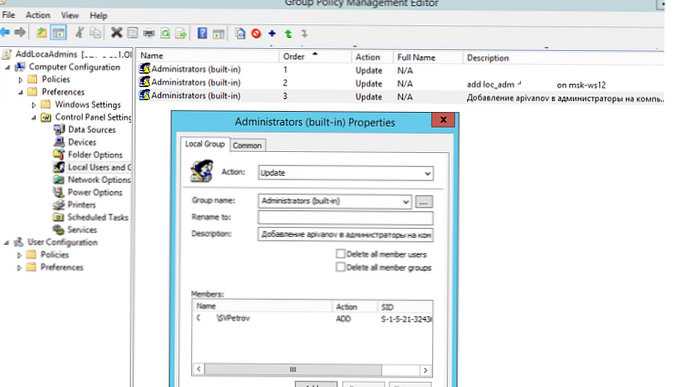

Можете да конфигурирате допълнителни (подробни) условия за насочване на тази политика към конкретни компютри, използвайки WMI GPO филтри или Насочване на ниво артикул. Във втория случай отворете раздела Общи и проверете опцията за насочване на ниво артикул. Кликнете върху бутона Насочване. Тук можете да определите условията, когато тази политика ще бъде приложена. Например искам политиката за добавяне на администраторски групи да се прилага само за компютри с Windows 10, чиито имена в NetBIOS / DNS не съдържат адм. Можете да използвате условията на вашия филтър..

Не се препоръчва да добавяте индивидуални потребителски акаунти към тази политика, по-добре е да използвате групи за сигурност на домейна. В този случай да се предоставят правата на администраторите на следващия служител на тях. поддръжка, просто трябва да го добавите към групата от домейни (не е нужно да редактирате GPO),

Управление на локални администратори чрез ограничени групи

Политиката за ограничени групи също ви позволява да добавяте групи / потребители на домейни към локални групи за сигурност на компютрите. Това е по-стар начин за предоставяне на права на местния администратор и по-рядко се използва сега (методът е по-малко гъвкав от метода с предпочитания за групови правила).

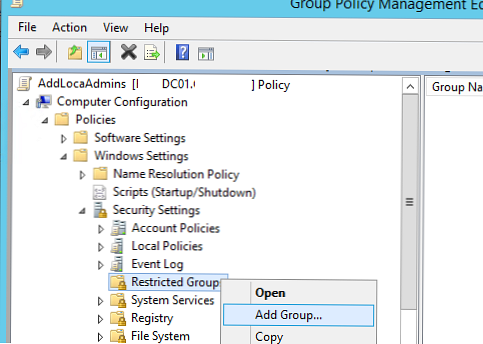

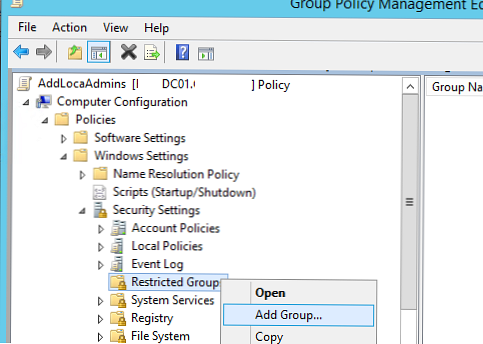

- Преминаване към режим на редактиране на политики;

- Разширете секцията Конфигурация на компютъра -> Политики -> Настройки за защита -> Групи с ограничен достъп (Конфигурация на компютъра -> Политики -> Настройки за сигурност -> Ограничени групи);

- В контекстното меню изберете Добавете група;

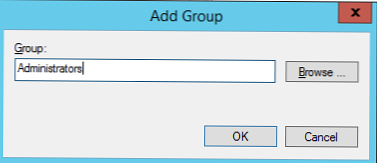

- В прозореца, който се отваря, посочете Администраторите -> Ок;

- В раздел „Членове на тази група"преса Добави и посочете групата, която искате да добавите към местните администратори;

- Запазете промените, приложете правилата към потребителските компютри и проверете локалните групи Администраторите. В нея трябва да остане само посочената в полицата група..

Предоставяне на права на администратор на конкретен компютър

Понякога е необходимо да дадете конкретни права на потребителски администратор на определен компютър. Например, имате няколко разработчици, които периодично се нуждаят от повишени привилегии, за да тестват драйвери, да отстраняват грешки, да инсталират на своите компютри. Непрактично е да ги добавяте към групата администратори на работни станции на всички компютри.

За да предоставите права на lok. администратор на един конкретен компютър, можете да използвате такава схема.

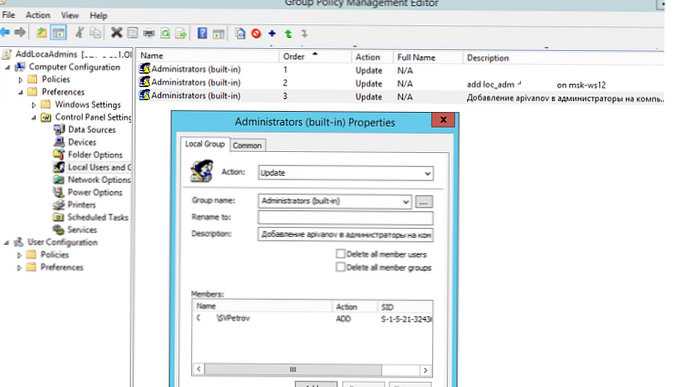

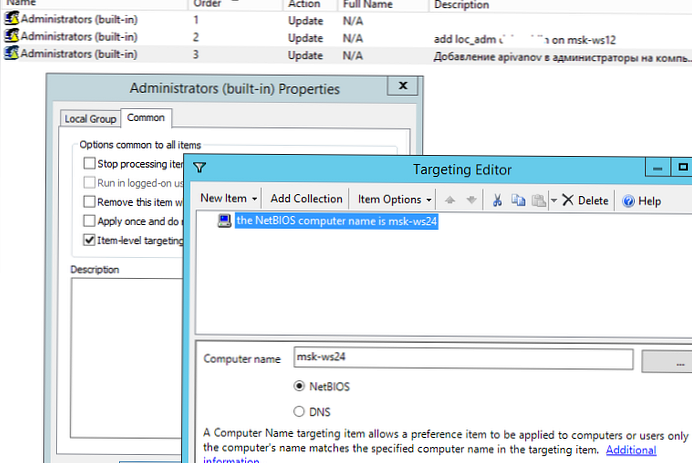

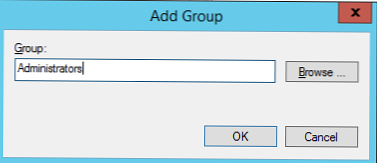

Право в политиката AddLocalAdmins, създадена по-рано в секцията с предпочитания (Конфигурация на компютъра -> Предпочитания -> Настройки на контролния панел -> Местни потребители и групи), създайте нов запис за групата Администратори със следните настройки:

- действие: Актуализация

- Име на групата: Администратори (вграден)

- описание: „Добавяне на апиванов към локалния. администратори на msk-ws24 ”

- Потребители: Добави -> апиванов

- етикет общ -> Насочване посочете правилото: „Името на компютъра NETBIOS е MSK-ws24". Т.е. тази политика ще се прилага само на компютъра, посочен тук.

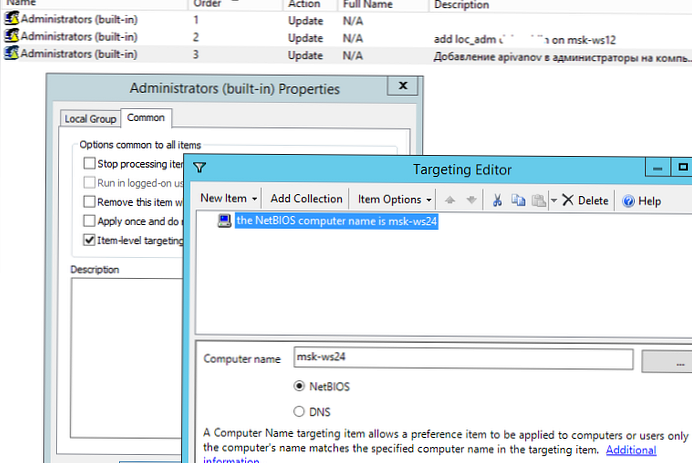

Обърнете внимание и на приложението на групи на компютъра - ред. Настройките на местната група се прилагат отгоре надолу (започвайки с правилото от Поръчка 1).

Първата GPP политика (с настройките „Изтриване на всички членове-членове“ и „Изтриване на всички групи членове“, както е описано по-горе) премахва всички потребители / групи от групата на локалните администратори и добавя определената група домейни. Тогава ще бъде приложено допълнително правило за конкретен компютър и ще добави посочения потребител към администраторите. Ако трябва да промените приложението за членство в групата Администратори, използвайте бутоните в горната част на конзолата за GPO редактор.