Въпросът за одита на промените в Active Directory е изключително актуален в инфраструктурите на големи домейни, в които правата за различни компоненти за управление на Active Directory са делегирани на широк кръг хора. В предишна статия обикновено говорихме за съществуващите настройки на груповата политика, които ви позволяват да одитирате промени в Active Directory. Днес разгледаме методологията за поддържане и проследяване на промените, направени от потребителите в групите за сигурност на AD. Въоръжен с тази техника, администратор на домейн може проследяване на създаването, премахването на AD групи, също потребител добавяне / премахване на събития в тези групи.

По подразбиране контролерите на домейни вече имат политика за събиране на информация за промените в групите на Active Directory, но се регистрират само успешни опити за промяна.

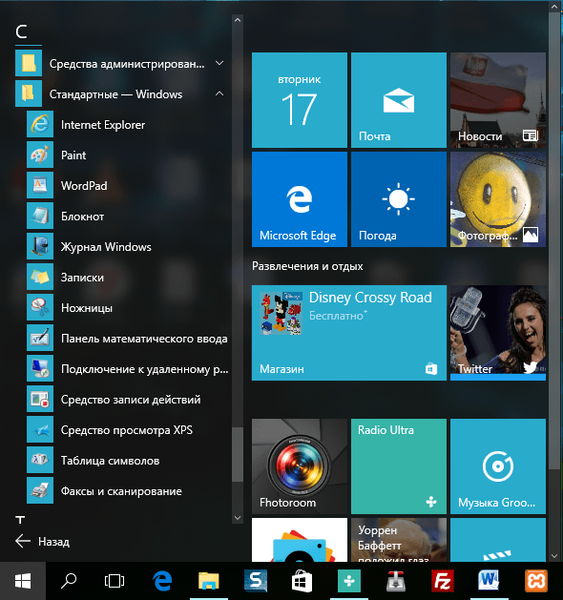

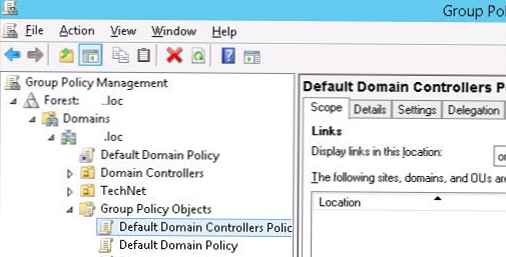

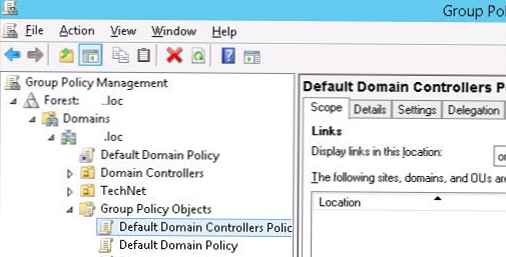

Ние даваме възможност за принудително регистриране на всички събития относно промените в групите на Active Directory, използвайки груповата политика. За целта отворете конзолата за управление на Group Policy Manager, намерете и редактирайте политиката По подразбиране домейн контрольор политика (по подразбиране това правило се отнася за всички контролери на домейни).

забележка. Проследяването на събития за одит на групи за защита на домейна има смисъл само за контролери на домейни.

Нека да преминем към следващия раздел от GPO: Конфигурация на компютъра-> Политики-> Настройки на Windows-> Настройки за защита-> Разширени настройки Одитна политика-> Одитна политика -> Управление на акаунта. Интересуваме се от политика Управление на групата за сигурност на одита.

Нека да отворим политиката и да я редактираме, като показваме, че те ще бъдат събрани като успешни (успех) и неуспешен (неуспех) промяна на събитията в групите за сигурност на домейна.

Нека да отворим политиката и да я редактираме, като показваме, че те ще бъдат събрани като успешни (успех) и неуспешен (неуспех) промяна на събитията в групите за сигурност на домейна.

Остава да изчакаме приложението на модифицирания GPO на контролерите на домейна или да извършите ръчна актуализация на GPO с командата

Остава да изчакаме приложението на модифицирания GPO на контролерите на домейна или да извършите ръчна актуализация на GPO с командата

gpupdate / force.

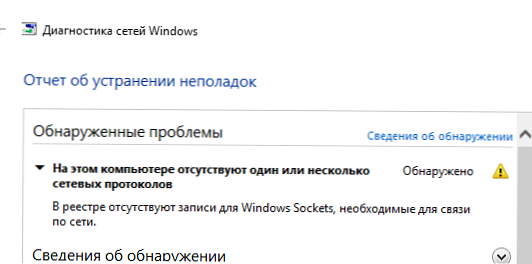

Можете да видите събраните одитни събития в дневника за сигурност. За удобство ще създадем отделен изглед на дневника на събитията. За целта изберете елемента в конзолата на Windows Event Viewer, използвайки контекстното меню създавам обичай изглед.

В прозореца с опции за филтриране на изглед посочете:

По лог - "Сигурност"

Включва / изключва идентификационни номера на събитията - Интересуваме се от събития със следния EventID: 4727, 4728, 4729, 4730, 4731, 4732, 4733, 4734, 4735, 4737, 4754, 4755, 4756, 4757, 4758, 4764.

забележка. Събрахме всички идентификационни номера на събитията, съответстващи на различни промени в групите за сигурност на AD. Например,

ID 4727 - събитие за създаване на група

ID 4728 - събитие добавете потребител към групата

ID 4729 - събитие премахване на потребител от групата

ID 4730 - събитие за изтриване на група за сигурност

Ако желаете, можете да конфигурирате филтъра по-фино, оставяйки само събитията от интерес.

Запазете промените и посочете името на изгледа, например Промени в групата за одит.

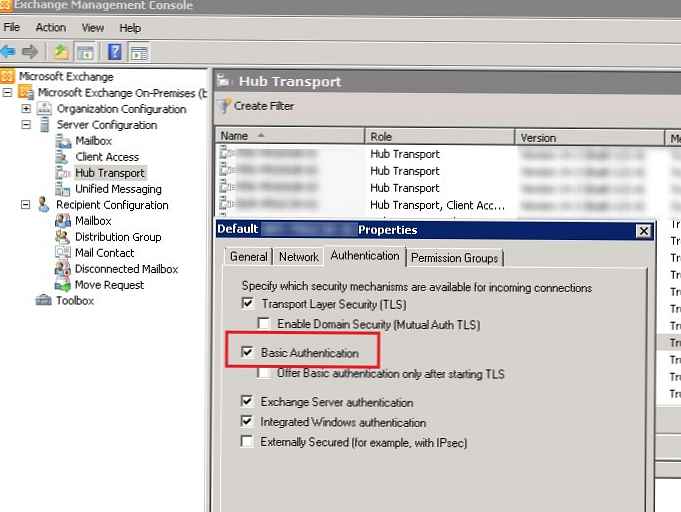

За експеримента добавете (използвайки конзолата ADUC) потребителя JJonson към групата на домейни Network Admins. След това отваряме и актуализираме създадения от нас изглед.

За експеримента добавете (използвайки конзолата ADUC) потребителя JJonson към групата на домейни Network Admins. След това отваряме и актуализираме създадения от нас изглед.

Както можете да видите, в него са се появили няколко нови събития..

Отваряйки всяко събитие, можете да видите информация за промените, направени по-подробно. Отворете събитието с EventID 4728. В съдържанието му се вижда. този потребител dadmin добави потребителски акаунт на JJonson към групата Network Admins

Отваряйки всяко събитие, можете да видите информация за промените, направени по-подробно. Отворете събитието с EventID 4728. В съдържанието му се вижда. този потребител dadmin добави потребителски акаунт на JJonson към групата Network Admins

Тема: Идентификационен номер за защита: corp \ dadmin Име на акаунта: dadmin

Домейн на акаунта: корп

ID на вход: 0x85A46579

член:

ID за сигурност: corp \ JJonson

Име на акаунта: CN = JJonson, OU = потребители, OU = акаунти, DC = corp, DC = loc

Група:

Идентификационен номер за защита: corp \ Network Admins

Име на групата: Мрежови администратори

Група домейн: corp

Ако е необходимо, можете да обвържете необходимите идентификатори на събития, за да изпращате автоматично известия по имейл до администраторите на сигурността чрез задействания на събития.