Помислете за процедурата за централно инсталиране на сертификат на компютри с домейни и добавянето му в списъка на надеждни коренни сертификати с помощта на групови правила. След разпространението на сертификата всички клиентски устройства ще се доверят на услугите, които са подписани от този сертификат. В нашия случай ще разпространим самоподписания сертификат за SSL Exchange (ролята на услугите на Active Directory Certificate Services в домейна не е разгърната) на компютрите на потребителите в Active Directory.

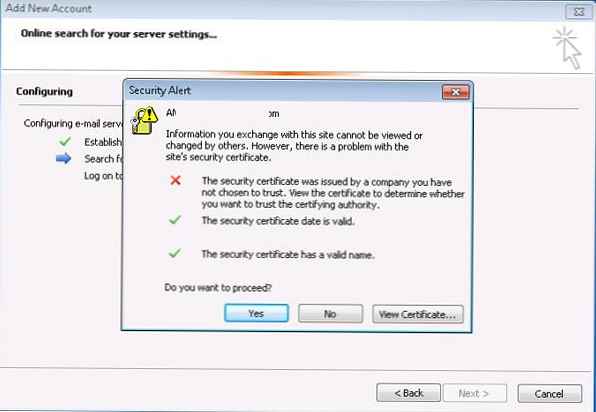

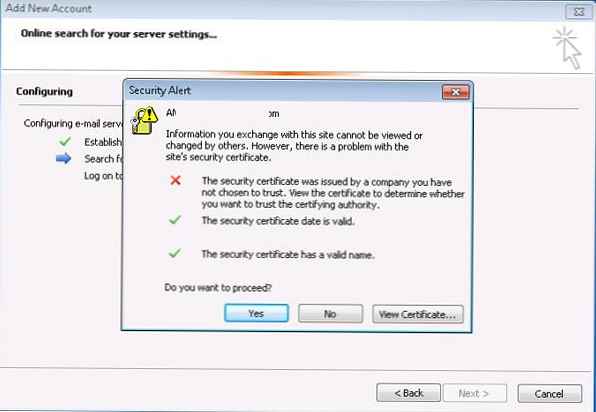

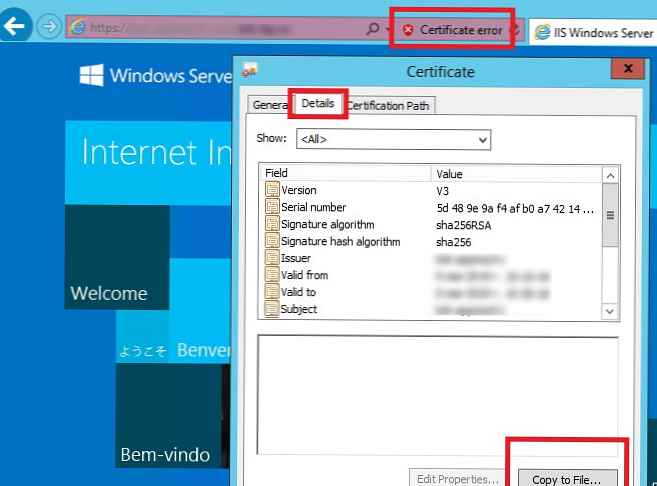

Ако използвате самостоятелно подписан SSL сертификат за вашия Exchange сървър, тогава на клиенти, когато стартирате за първи път Outlook, се появява съобщение, че сертификатът не е надежден и не е безопасно да го използвате.

За да премахнете това предупреждение, трябва да добавите сертификата на Exchange към списъка на надеждни сертификати на системата на компютъра на потребителя. Това може да се извърши ръчно (или чрез интегриране на сертификата в корпоративното изображение на ОС), но е много по-просто и по-ефективно автоматичното разпределение на сертификата, използвайки възможностите на груповата политика (GPO). При използване на такава схема за разпространение на сертификати, всички необходими сертификати ще бъдат автоматично инсталирани на всички стари и нови компютри с домейни.

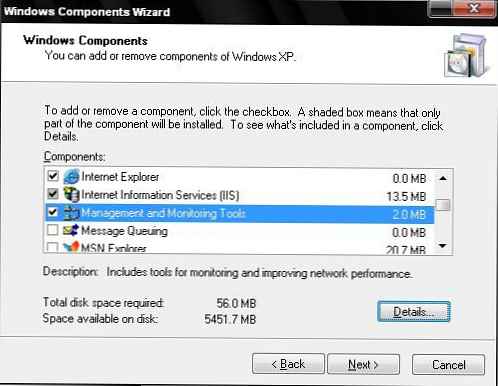

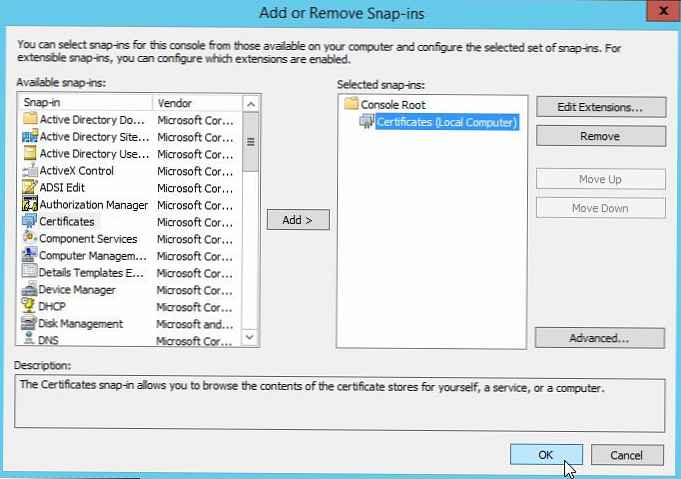

На първо място, трябва да експортираме самоподписан сертификат от нашия Exchange сървър. За целта отворете конзолата на сървъра MMC.Търсейки и добавете мигновено към него Сертификати (за локален компютър).

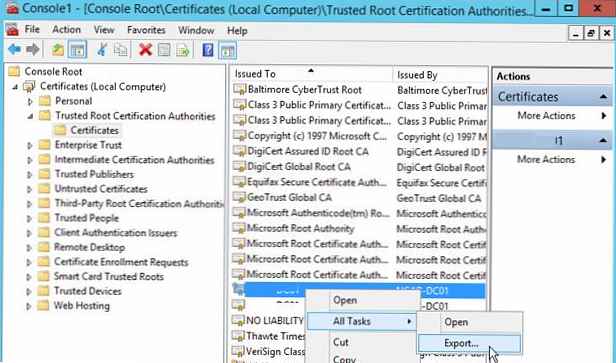

Отидете в секцията Сертификати (локален компютър) -> доверени коренови сертифициращи органи -> сертификати.

В десния раздел намерете вашия Exchange сертификат и изберете всички Задачи ->износ.

В съветника за експортиране изберете формат DER кодиран двоичен X.509 (.CER) и посочете пътя към файла на сертификата.

В съветника за експортиране изберете формат DER кодиран двоичен X.509 (.CER) и посочете пътя към файла на сертификата.

Можете също така да получите SSL сертификат на HTTPS сайта и да го запишете във CER файл от PowerShell, използвайки метода WebRequest:

$ webRequest = [Net.WebRequest] :: Създаване ("https: // your-exchange-cas-url")

опитайте $ webRequest.GetResponse () улов

$ cert = $ webRequest.ServicePoint.Certificate

$ bytes = $ cert.Export ([Security.Cryptography.X509Сертификати.X509ContentType] :: Cert)

set-content-value $ bytes -encoding byte -path "c: \ ps \ get_site_cert.cer"

И така, вие изнесохте сертификата за Exchange SSL във файл CER. Трябва да поставите сертификата в мрежова директория, където всички потребители трябва да имат достъп за четене (можете да ограничите достъпа до директорията с помощта на разрешения NTFS или по желание да я скриете с помощта на ABE). Например, нека пътят към файла на сертификата е такъв: \\ msk-fs01 \ GroupPolicy $ \ Сертификати.

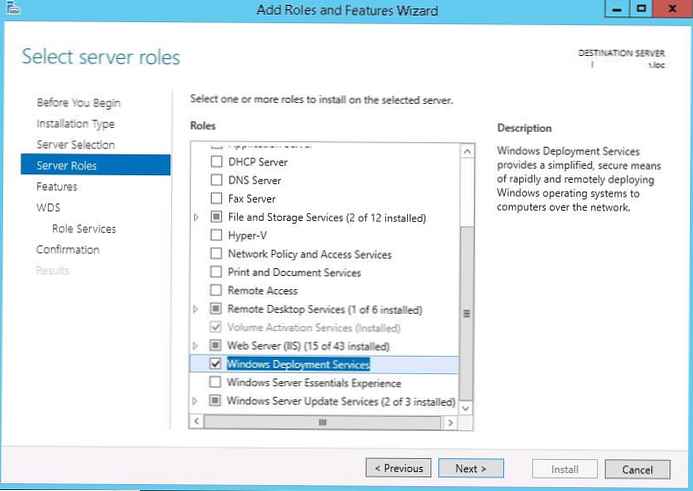

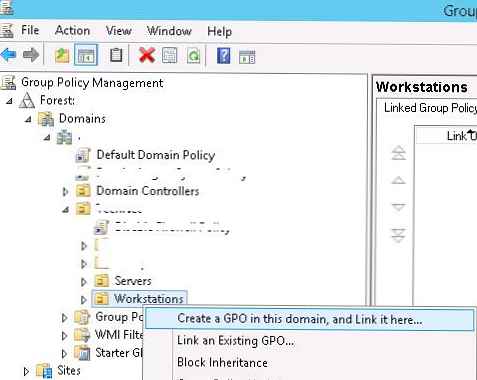

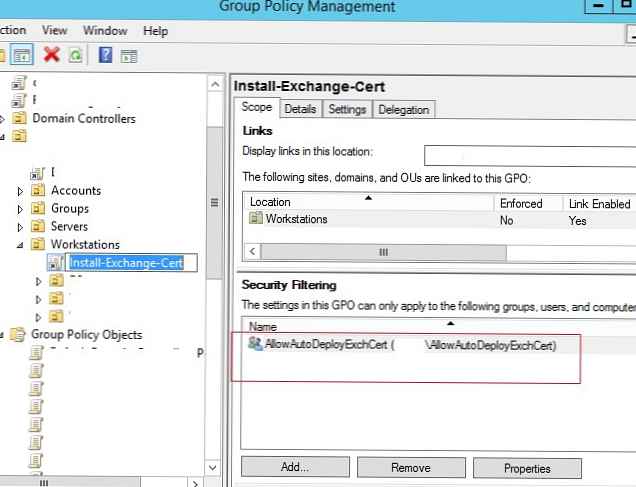

Нека да преминем към създаване на политика за разпространение на сертификати. За целта отворете конзолата за управление на политики за домейни група политика управление (Gpmc.msc). За да създадете нова политика, изберете ОУ, върху която ще действа (в нашия пример това е ОУ с компютри, тъй като не искаме сертификатът да бъде инсталиран на сървъри и технологични системи) и изберете в контекстното меню създавам а GPO в това домейн и връзка то тук...

Посочете името на правилата (инсталирам-обмен-Cert) и отидете в режим на редактиране.

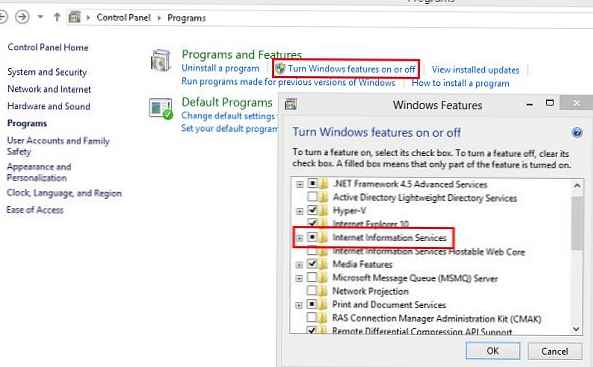

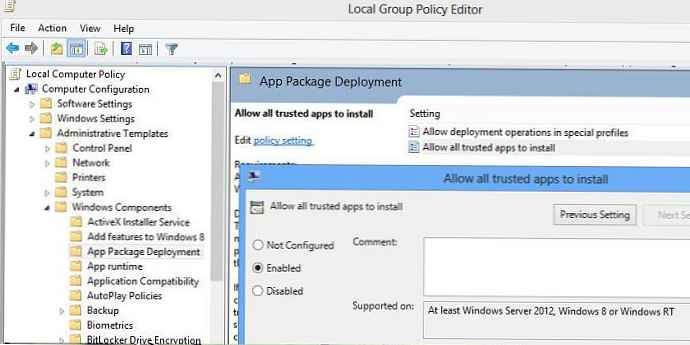

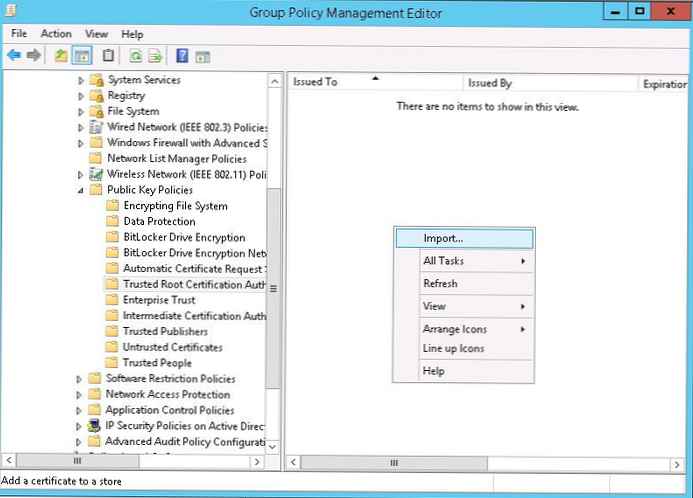

В редактора на GPO отидете на раздел Computer Конфигурация -> Политики -> Windows Настройки -> Сигурност Настройки -> Обществен ключ политики -> Доверен корен сертифициране Властите (Конфигурация на компютъра -> Конфигурация на Windows -> Настройки за защита -> Правила за публичен ключ -> Доверени органи за сертифициране на root).

В лявата част на прозореца за редактор на GPO щракнете върху RMB и изберете елемента от менюто внос.

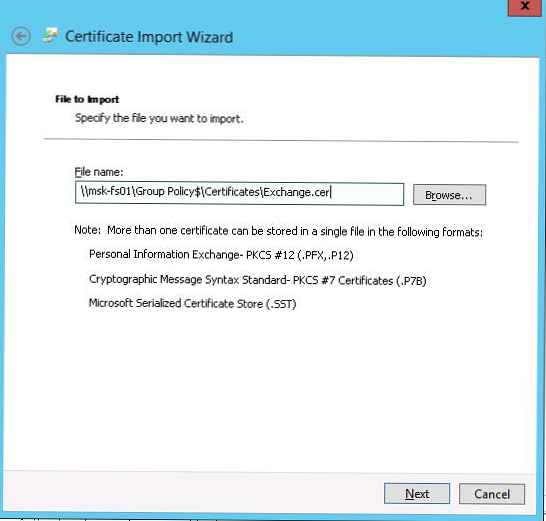

Посочете пътя към импортирания сертификатен файл, който поставихме в мрежовата директория.

Посочете пътя към импортирания сертификатен файл, който поставихме в мрежовата директория.

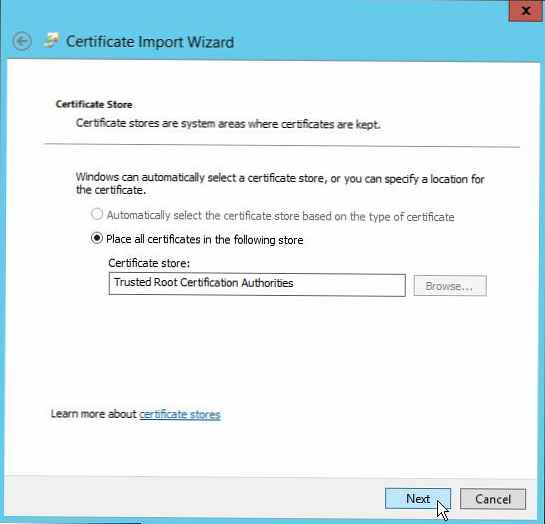

В съответната стъпка на съветника (Поставете всички сертификати в следващия магазин), не забравяйте да посочите, че сертификатът трябва да бъде поставен в секцията Trusted корен сертифициране Властите (Доверени органи за сертифициране на корени).

Създадена е политика за разпространение на сертификати. Възможно е по-точно да насочите (насочите) политика към клиенти, използващи филтриране на сигурността (вижте по-долу) или WMI GPO филтриране.

Създадена е политика за разпространение на сертификати. Възможно е по-точно да насочите (насочите) политика към клиенти, използващи филтриране на сигурността (вижте по-долу) или WMI GPO филтриране.

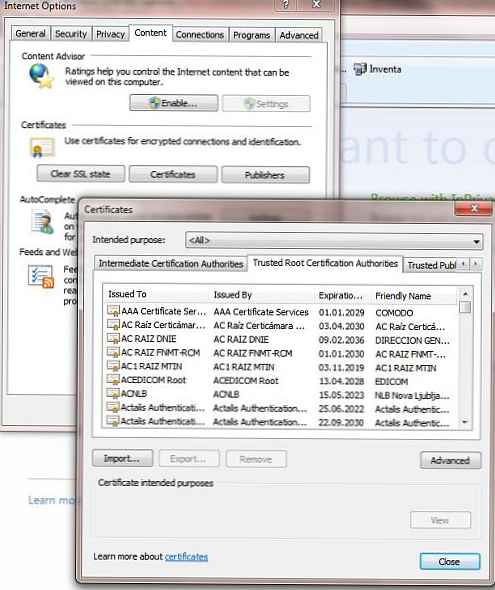

Тествайте политиката, като извършите актуализацията на политиката на клиента с командата (gpupdate / force). Проверете дали вашият сертификат се показва в списъка на надеждни сертификати. Това може да се направи в щракването за управление на сертификатите (раздел „Доверени органи за сертифициране на корени -> Сертификати“) или в настройките на Internet Explorer (Опции за интернет -> Съдържание -> Сертификати -> Сертифицирани органи за надеждни корени или Интернет опции -> Съдържание -> Сертификати -> Доверени корени сертификационни органи).

Можете да проверите, че в браузъра, когато отворите вашия HTTPS сайт (в нашия пример това е Exchange OWA), вече няма да се появява предупреждение за ненадежден SSL сертификат. Сега, когато конфигурирате Outlook на вашия пощенски сървър Exchnage (в Outlook 2016, ръчната конфигурация на пощенския сървър е възможна само през системния регистър), предупредителен прозорец за ненадежден сертификат ще спре да се показва в програмата.

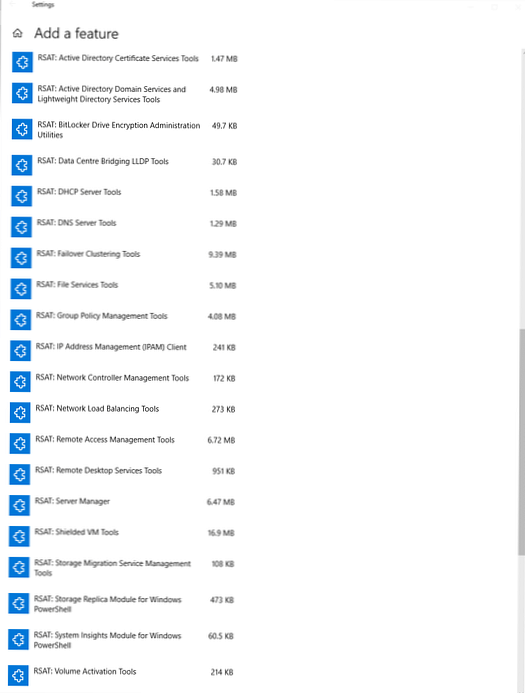

Ако искате политиката за разпространение на сертификати да се прилага само за компютри (потребители) в конкретна група за сигурност, изберете вашата политика Install-Exchange-Cert в конзолата за управление на групови политики. етикет обхват в раздел сигурност филтриране изтрийте групата Идентифициран Потребители и добавете вашата група за сигурност (например AllowAutoDeployExchCert). Ако свържете тази политика с корена на домейна, вашият сертификат ще бъде автоматично разпределен на всички компютри, добавени към групата за сигурност.

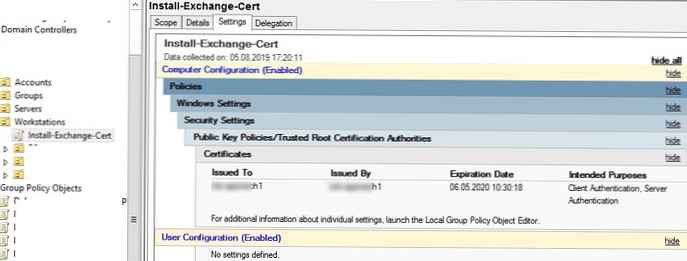

С едно правило можете да разпространявате няколко клиентски SSL сертификати наведнъж. За повече информация относно сертификатите, които се разпространяват от вашата политика, вижте конзолата GPMC в раздела Настройки. Както можете да видите, се показват полетата за сертификат Issued To, Issued By, Дата на изтичане и Предназначение на целите..

Ако компютрите нямат достъп до Интернет, по този начин можете да разпространявате надеждни коренни сертификати на всички устройства в домейна. Но има по-лесен и по-правилен начин за подновяване на root и отменени сертификати в изолирани домейни.

Така че, вие сте задали политика за автоматично разпределение на сертификата до всички компютри в домейна (към конкретна организационна единица или група за сигурност на домейна). Сертификатът ще бъде инсталиран автоматично на всички нови компютри, без да се изискват каквито и да е ръчни действия от службите за техническа поддръжка (от съображения за сигурност е препоръчително периодично да проверявате списъците на надеждни сертификати на клиенти за фалшиви и отменени такива).