Една от новостите във версията на Hyper-V, въведена в Windows Server 2016, е поддръжката за криптиране на дискове във виртуални машини, използващи BitLocker. По този начин данните на виртуалните дискове могат да бъдат защитени от администратора на хост Hyper-V, който няма да има достъп до информация на vhdx диска, като го свърже с друг VM. Тази функция е особено подходяща, когато хоствате VM в частен или обществен IaaS облак..

Криптирането на дискове във виртуални машини с помощта на BitLocker може да се използва както самостоятелно, така и в рамките на технологията Shielded VM (за това ще говорим в следващата статия). Криптирането на дисковете е възможно както за първо, така и за второ поколение виртуални машини Hyper-V. Той обаче се реализира по различни начини, в първия случай се използва Key Storage Drive, във втория виртуалният модул Trusted Platform Module (vTPM).

Съдържание:

- VTPM активиране за поддръжка на BitLocker на VM от второ поколение

- Използване на BitLocker на Hyper-V VM от първо поколение

VTPM активиране за поддръжка на BitLocker на VM от второ поколение

Във виртуални машини Hyper-V Gen-2, за да криптирате дискове с помощта на BitLocker, трябва да използвате виртуално устройство - крипто процесор TPM 2.0 (модул на надеждна платформа), който може да се използва от VM за криптиране на дискове.

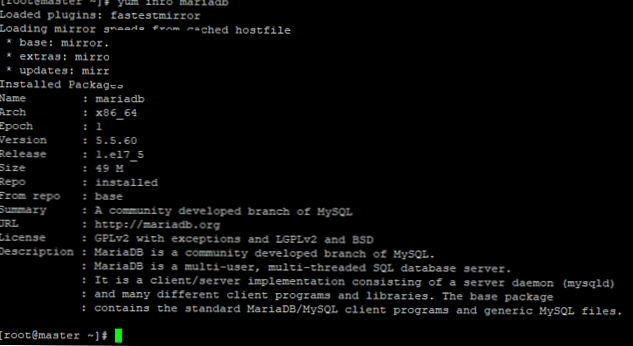

Гост ОС може да бъде Windows Server 2012 R2, Windows Server 2016 или различни Linux дистрибуции (с поддръжка на dm-crypt).

TPM е включен индивидуално за всеки VM. За да проверите дали поддръжката на vTPM е активирана за VM, изпълнете командата PowerShell:

Get-VMSecurity VM01

За да активирате vTPM, изпълнете командата:

Активиране-VMTPM -vm VM01

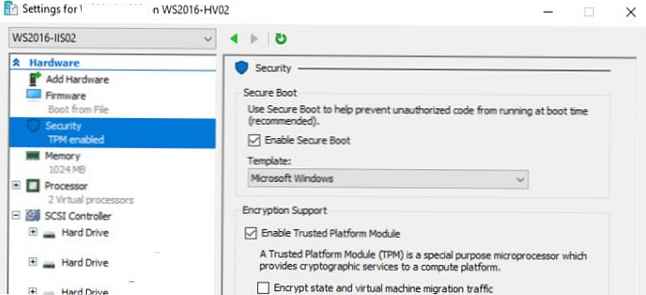

Деактивиране-VMTPM -VM VM01Можете да активирате / деактивирате vTPM с помощта на конзолата Hyper-V Manager в настройките на VM в секцията Защита (Активиране на доверен модул на платформата).

Както можете да видите, тук можете да активирате използването на TPM за криптиране на VM статус и трафик на миграция / репликация. Използвайки PoSh, тази функция е активирана, както следва:

Както можете да видите, тук можете да активирате използването на TPM за криптиране на VM статус и трафик на миграция / репликация. Използвайки PoSh, тази функция е активирана, както следва:

Set-VMSecurity -vm VM01 -EncryptStateAndVmMigrationTraffic $ true

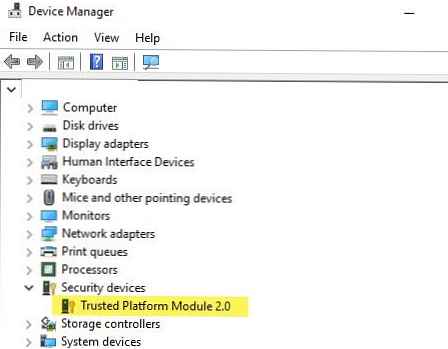

След това в гост OS в секцията Устройства за сигурност ще се появи мениджър на устройство Модул на надеждна платформа 2.0. Това TPM устройство е виртуално, не е свързано към хост Hyper-V и продължава да функционира, когато VM мигрира към друг хост.

След това можете да инсталирате компонента BitLocker.

Install-WindowsFeature -Name BitLocker -IncludeAllSubFeature -IncludeManagementTools -Restart

След това, използвайки BitLocker, можете да шифровате диска с данни и системния диск..

Използване на BitLocker на Hyper-V VM от първо поколение

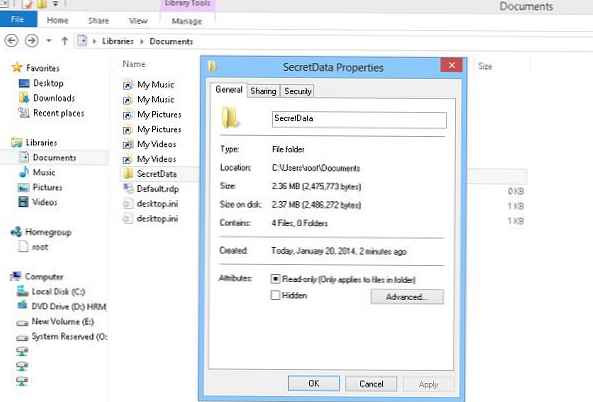

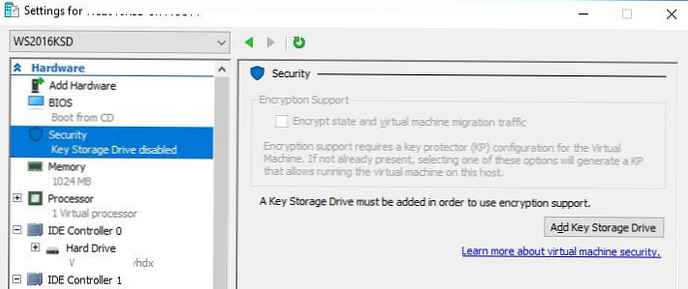

За виртуални машини Gen1, които по различни причини не могат да бъдат мигрирани към Gen2 (например за гост ОС, които не поддържат UEFI), Microsoft разработи функция Ключово устройство за съхранение (KSD). KSD е по същество виртуален аналог на USB флаш устройство, което съхранява ключове за шифроване на BitLocker. За да активирате KSD, изключете VM, тъй като се предполага, че трябва да добавите IDE устройство и в секцията за защита на настройките на VM щракнете върху Добавете устройство за съхранение на ключове.

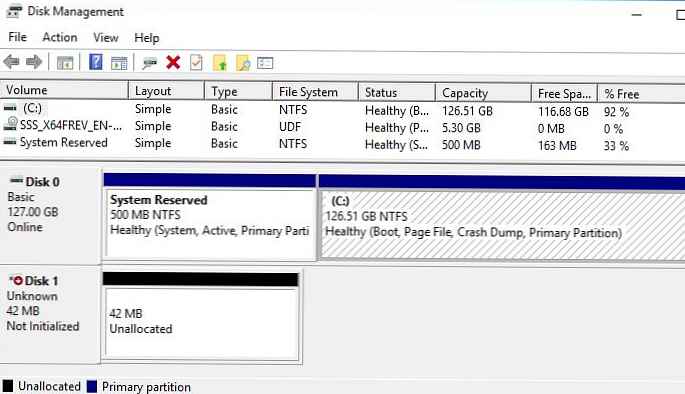

Включете VM, отворете конзолата за управление на дискове и се уверете, че се появява нов 42 MB диск.

Включете VM, отворете конзолата за управление на дискове и се уверете, че се появява нов 42 MB диск.

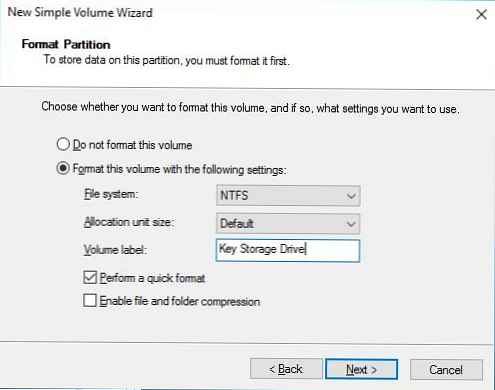

Инициализирайте и форматирайте този диск в NTFS с помощта на конзолата за управление на дискове или Diskpart.

Инициализирайте и форматирайте този диск в NTFS с помощта на конзолата за управление на дискове или Diskpart.

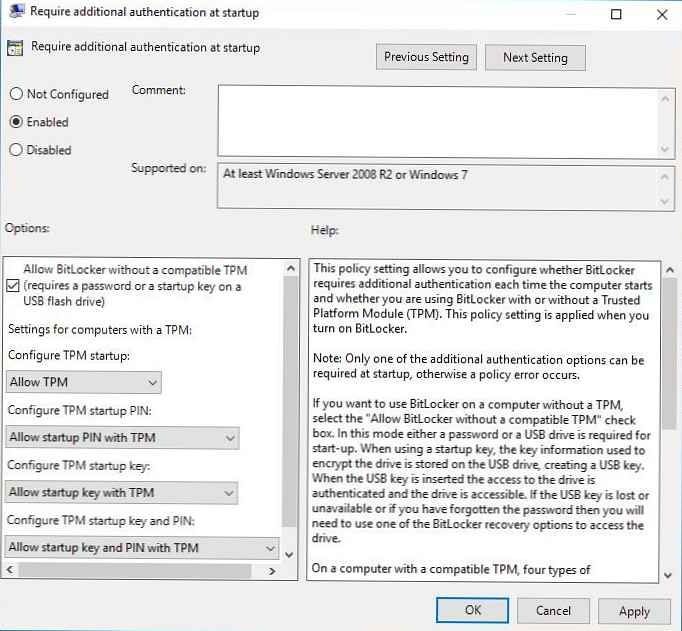

защото По подразбиране BitLocker изисква чип TPM, като използвате груповата политика, която трябва да активирате BitLocker криптиране без TPM чип. За да направите това, отворете редактора на политики за локална група (gpedit.msc) и отидете на секцията компютър configuration->административен Templates->Windows Компоненти -> BitLocker път Encryption. Активиране на политиката Изисквайте допълнителна автентификация при стартиране със следните настройки:

защото По подразбиране BitLocker изисква чип TPM, като използвате груповата политика, която трябва да активирате BitLocker криптиране без TPM чип. За да направите това, отворете редактора на политики за локална група (gpedit.msc) и отидете на секцията компютър configuration->административен Templates->Windows Компоненти -> BitLocker път Encryption. Активиране на политиката Изисквайте допълнителна автентификация при стартиране със следните настройки:

- Разрешаване на BitLocker без съвместим TPM (изисква парола или ключ за стартиране на USB флаш устройство) = Активиране

- Конфигурирайте стартиране на TPM: Разрешаване на TPM

- Конфигурирайте PINM за стартиране на TPM: Разрешаване на ПИН код за стартиране с TPM

- Конфигурирайте бутона за стартиране на TPM: Разрешаване на бутона за стартиране с TPM

- Конфигурирайте ключ за стартиране и ПИН на TPM: Разрешаване на ключ за стартиране и ПИН с TPM

Остава да инсталирате компонента BitLocker в гост OS:

Остава да инсталирате компонента BitLocker в гост OS:

Install-WindowsFeature BitLocker -IncludeAllSubFeature -IncludeManagementTools -Restart

Криптираме диск C: (диск K: в този случай адресът на устройството за съхранение на ключове):

Enable-BitLocker C: -StartupKeyProtector -StartupKeyPath K:

или така

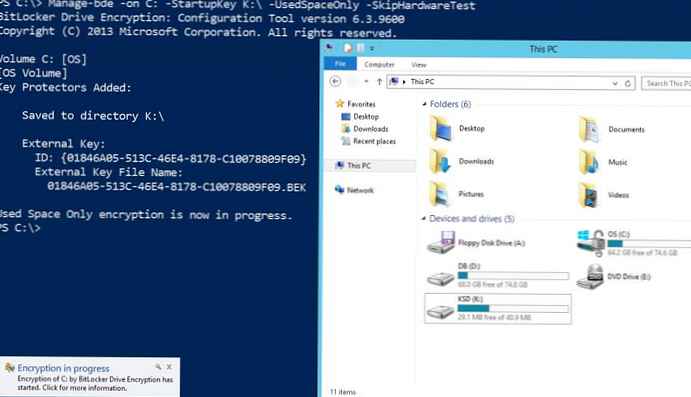

Управление-bde -on C: -StartupKey K: \ -UsedSpaceOnly -SkipHardwareTest

Други раздели могат да бъдат криптирани:

Enable-BitLocker E: -StartupKeyProtector -StartupKeyPath K: -UsedSpaceOnly

Текущото състояние на процеса на криптиране на диска може да се получи с помощта на командата:

Get-BitLockerVolume