Семейството на операционните системи на Windows има система за автоматично актуализиране на коренни сертификати от уебсайта на Microsoft. MSFT като част от програмата за корен сертификат Microsoft Trusted корен сертификат програма, поддържа и публикува в своя онлайн магазин списък на сертификати за клиенти и устройства на Windows. Ако провереният сертификат от веригата му за сертифициране се отнася до главния CA, който участва в тази програма, системата автоматично ще изтегли от възела на Windows Update и ще добави такъв корен сертификат към доверен.

Windows изисква актуализация на коренов сертификат за доверие (CTL) веднъж седмично. Ако Windows няма директен достъп до директорията на Windows Update, системата няма да може да актуализира коренни сертификати, така че потребителят може да има проблеми с отварянето на уебсайтове (SSL сертификатите на които са подписани от CA, на което не се вярва, вижте статията за грешка в Chrome "Този сайт не може да осигури защитена връзка ") или с инсталация чрез стартиране на подписани приложения или скриптове.

В тази статия ще се опитаме да разберем как ръчно да актуализираме списъка с коренови сертификати в TrustedRootCA в изолирани мрежи или компютри / сървъри без директна интернет връзка..

Съдържание:

- Управление на компютърни коренни сертификати в Windows 10

- Помощната програма rootupd.exe

- Certutil: получаване на коренни сертификати чрез Windows Update

- Списък на коренови сертификати във формат STL

- Надграждане на коренни сертификати в Windows с използване на GPO в пясъчни среди

Управление на компютърни коренни сертификати в Windows 10

Как да видите списък на коренни сертификати за компютър с Windows?

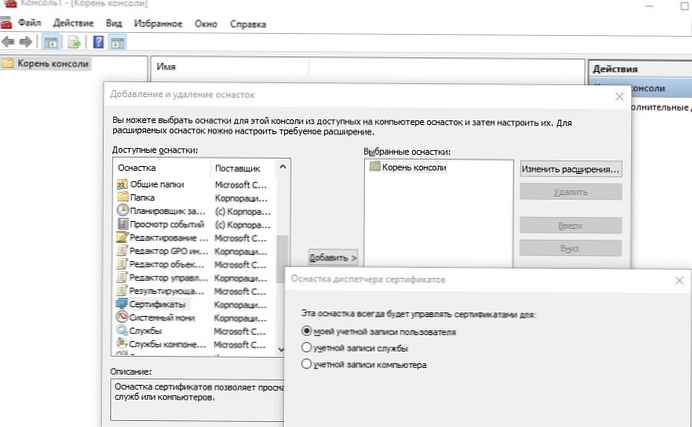

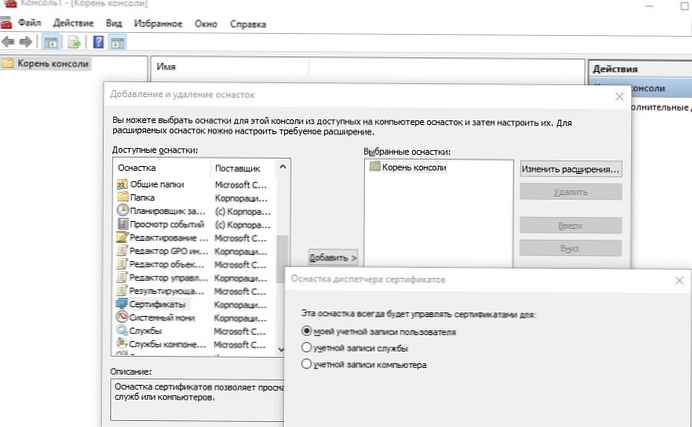

- За да отворите хранилището за коренови сертификати на компютър в Windows 10 / 8.1 / 7 / Windows Server, стартирайте конзолата mmc.exe;

- преса досие (Файл) -> Добавяне или премахване на щракване (Добавяне / премахване на щракване), в списъка с щкавки изберете Сертификати (Сертификати) -> Добави (Добавяне);

- В диалоговия прозорец изберете какво искате да управлявате сертификати компютърен акаунт (Компютърен акаунт);

- Напред -> Ок -> Ок;

- разширят Сертификати (Сертификати) -> Магазин на надеждни коренови сертифициращи органи (Достоверени коренови сертификати). Този списък съдържа списъка със сертификати за надеждни root на вашия компютър..

Можете също така да получите списък на надеждни коренни сертификати с дати на годност с помощта на PowerShell:

Get-Childitem cert: \ LocalMachine \ root | формат-списък

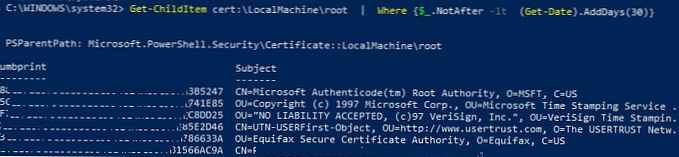

Можете да изброите сертификатите с изтекъл срок на годност или които изтичат в следващите 30 дни:

Get-ChildItem cert: \ LocalMachine \ root | Къде $ _. NotAfter -lt (Get-Date) .AddDays (30)

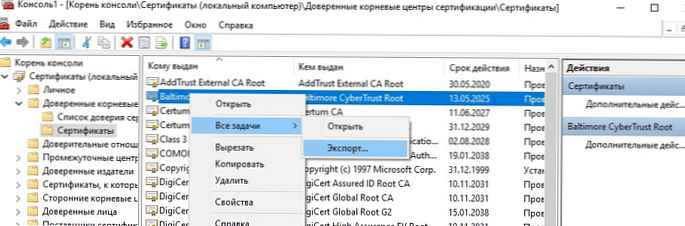

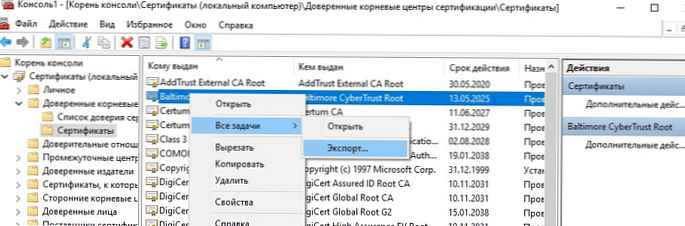

В конзолата mmc можете да видите информация за всеки сертификат или да я премахнете от надеждна.

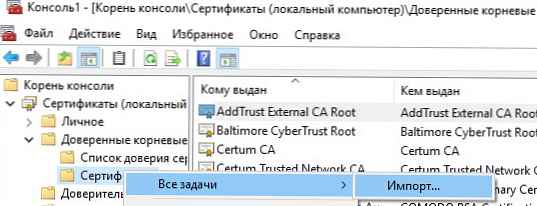

От съображения за сигурност препоръчва периодично да проверявате магазина на сертификати за фалшиви сертификати, като използвате помощната програма Sigcheck.Можете ръчно да прехвърлите файла на коренния сертификат от един компютър на друг чрез функцията Експорт / Импорт.

- Можете да експортирате всеки .CER сертификат във файл, като щракнете върху него и изберете „Всички задачи“ -> „Експорт“;

- След това използвайки командата вноса можете да импортирате този сертификат на друг компютър.

Помощната програма rootupd.exe

В Windows XP, помощната програма, използвана за актуализиране на коренни сертификати rootsupd.Търсейки. Тази програма съдържа списък на коренни и отменени сертификати, които се свързваха редовно. Самата помощна програма беше разпространена като отделна актуализация. KB931125 (Актуализация за коренови сертификати).

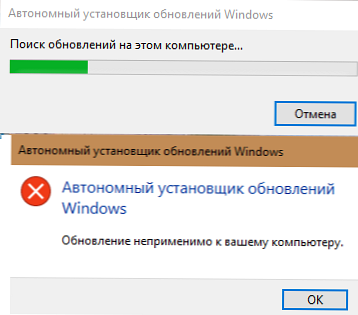

- Изтеглете полезност rootsupd.exe, след връзката (от 15 юли 2019 г. връзката не работи, може би Microsoft реши да я премахне от публичното пространство. В момента можете да изтеглите помощната програма от kaspersky.com - http://media.kaspersky.com/utilities/CorporateUtilities /rootsupd.zip);

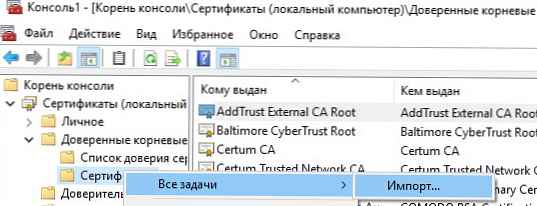

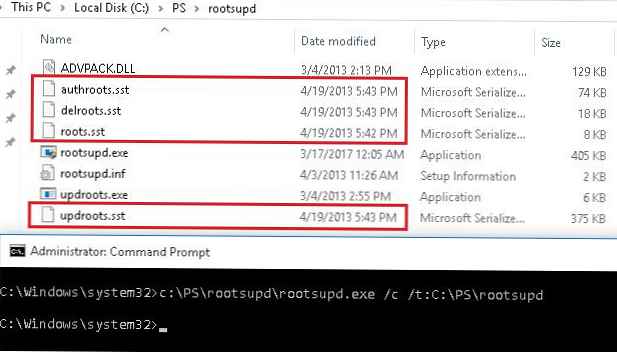

- За да инсталирате root сертификати на Windows, просто стартирайте файла rootsupd.Търсейки. Но ще се опитаме да проучим съдържанието му по-внимателно, като го разопаковаме с помощта на командата:

rootupd.exe / c / t: C: \ PS \ rootupd

- Сертификатите се съдържат в SST файлове: authroots.sst, delroot.sst и т.н. За да премахнете / инсталирате сертификати, можете да използвате командите:

updroots.exe authroots.sst

updroots.exe -d delroots.sst

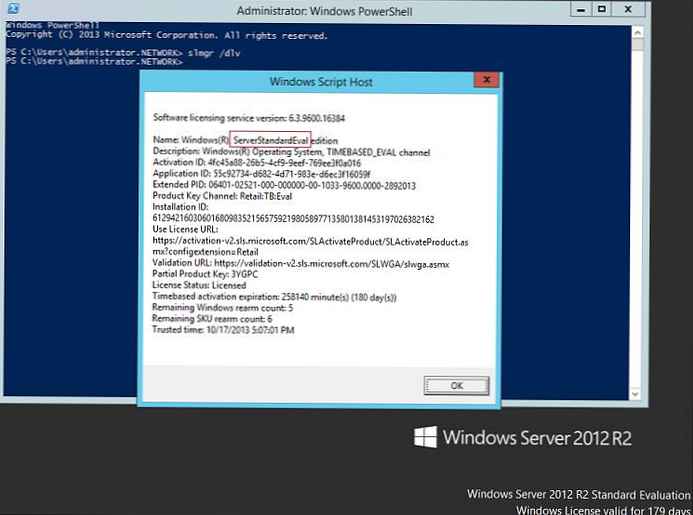

но, Както можете да видите, датата на създаване на тези файлове е 4 април 2013 г. (почти година преди края на официалната поддръжка за Windows XP). По този начин, от това време, помощната програма не е актуализирана и не може да се използва за инсталиране на текущи сертификати. Въпреки това ще се нуждаем от файла updroots.exe по-късно.

Certutil: получаване на коренни сертификати чрез Windows Update

Утилита за управление и сертифициране Certutil (появява се в Windows 10), ви позволява да изтеглите текущия списък на коренови сертификати от възлите на Windows Update и да запишете действителния списък на коренните сертификати във файла SST.

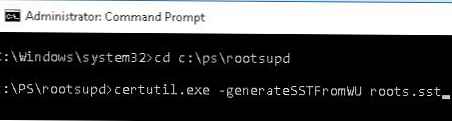

За да генерирате SST файл на компютър с Windows 10 с достъп до Интернет, изпълнете следната команда с права на администратор:

certutil.exe -generateSSTFromWU root.sst

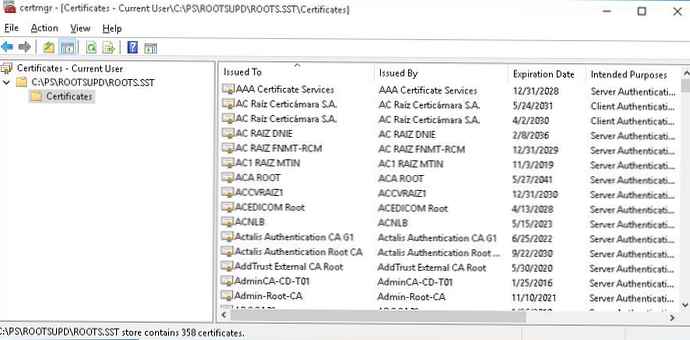

В резултат на това SST файлът, съдържащ текущия списък на сертификати, се появява в директорията на местоназначението. Кликнете два пъти върху него, за да се отвори. Този файл е контейнер, съдържащ надеждни коренни сертификати..

В резултат на това SST файлът, съдържащ текущия списък на сертификати, се появява в директорията на местоназначението. Кликнете два пъти върху него, за да се отвори. Този файл е контейнер, съдържащ надеждни коренни сертификати..

В отвореното щракване за управление на сертификати mmc можете да експортирате всеки от получените сертификати. В моя случай списъкът на сертификатите съдържаше 358 елемента. Естествено, изнасянето на сертификати и инсталирането на един по един не е рационално.

В отвореното щракване за управление на сертификати mmc можете да експортирате всеки от получените сертификати. В моя случай списъкът на сертификатите съдържаше 358 елемента. Естествено, изнасянето на сертификати и инсталирането на един по един не е рационално.

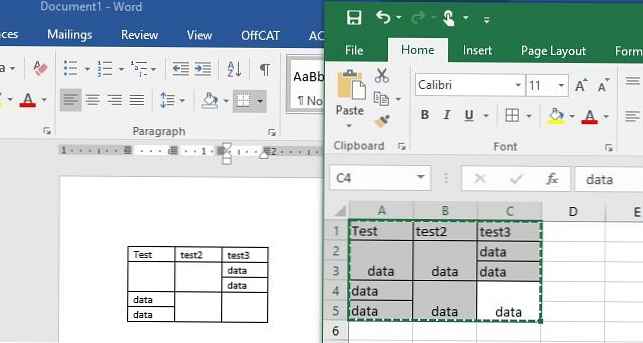

certutil -syncWithWU. Получените по този начин сертификати могат да бъдат разпространявани до клиенти, използващи GPO.За да инсталирате всички сертификати от SST файла и да ги добавите към списъка на компютърните коренни сертификати, можете да използвате командите PowerShell:

$ sstStore = (Get-ChildItem -Path C: \ ps \ rootupd \ root.sst)

$ sstStore | Импорт-сертификат -CertStoreLocation Cert: \ LocalMachine \ Root

Можете също да използвате помощната програма updroots.Търсейки (съдържа се в архива на rootupd.exe, който ние разопаковахме в предишния раздел):

updroots.exe root.sst

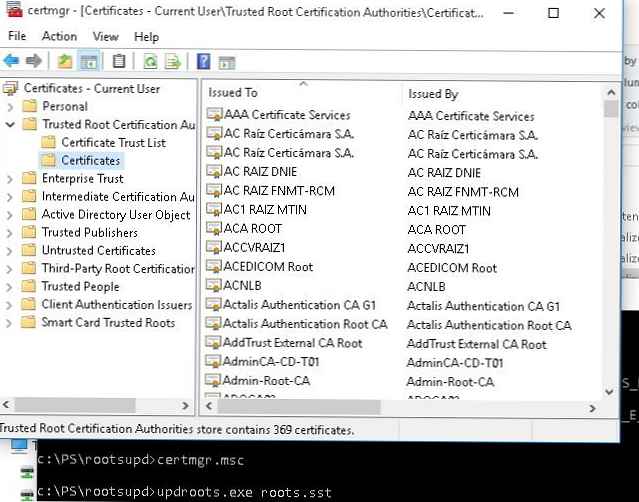

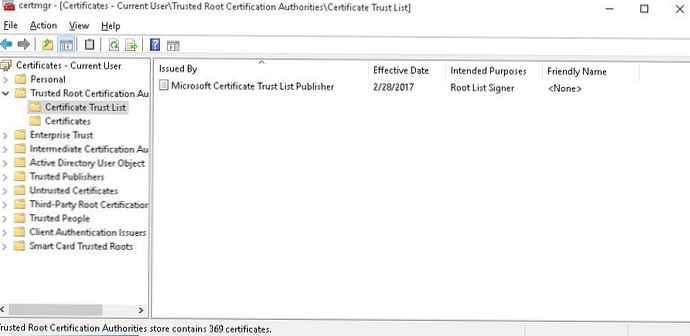

Стартирайте прибавянето на certmgr.msc и проверете дали всички сертификати са добавени в хранилището на Trusted Root Certification Authority.

Стартирайте прибавянето на certmgr.msc и проверете дали всички сертификати са добавени в хранилището на Trusted Root Certification Authority.

Списък на коренови сертификати във формат STL

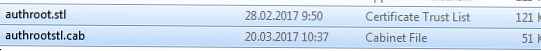

Има и друг начин да получите списък на сертификатите от Microsoft. За да направите това, изтеглете файла http://ctldl.windowsupdate.com/msdownload/update/v3/static/trustedr/en/authrootstl.cab (актуализира се два пъти месечно). Използвайте който и да е архиватор (или Windows Explorer), разархивирайте съдържанието на архива. authrootstl.такси. Съдържа един файл. authroot.STL.

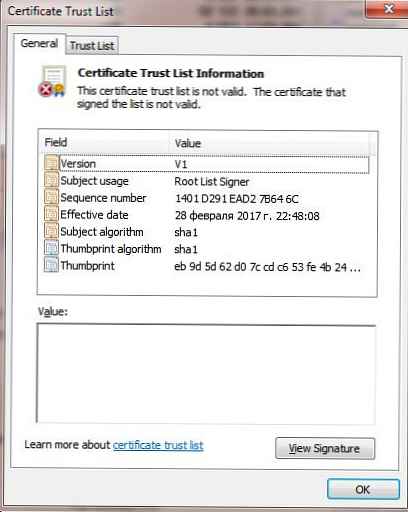

Файлът authroot.stl е контейнер със списък на доверени сертификати във формата на списъка със сертификат за доверие.

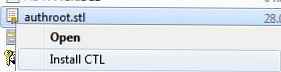

Този файл може да бъде инсталиран в системата с помощта на контекстното меню на STL файла (инсталирам CTL).

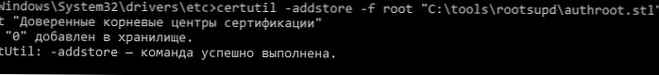

Или с помощта на помощната програма certutil:

certutil -addstore -f корен authroot.stl

root "Доверени органи за сертифициране на корени" CTL "0" е добавен в хранилището. CertUtil: -addstore - командата е завършена успешно.

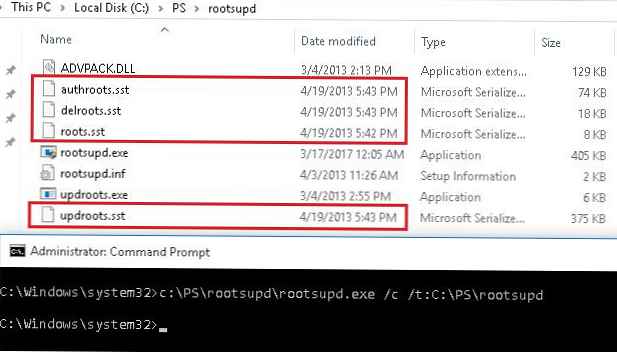

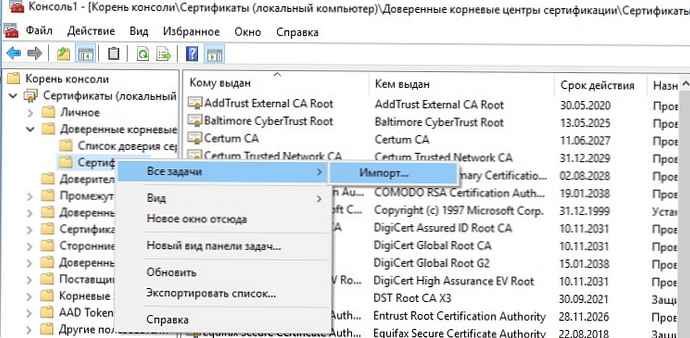

Можете също да импортирате сертификати от конзолата за управление на сертификати (доверие корен сертифициране Властите ->Сертификати -> Всички Задачи > внос).

Укажете пътя към вашия STL файл със сертификати.

След като изпълните командата, в конзолата за управление на сертификати (certmgr.msc) в контейнера Trusted корен сертифициране Властите (Trusted Root Certificate) ще се появи нов раздел с името сертификат доверие списък (Списък с доверие на сертификати).

По подобен начин можете да изтеглите и инсталирате списък на отменени сертификати, които са изключени от програмата Root Certificate. за това изтеглете файла disallowedcertstl.такси (http://ctldl.windowsupdate.com/msdownload/update/v3/static/trustedr/en/disallowedcertstl.cab), разархивирайте го и го добавете в секцията „Ненадеждни сертификати“ с командата:

certutil -addstore -f disallowed disallowedcert.stl

Надграждане на коренни сертификати в Windows с използване на GPO в пясъчни среди

Ако имате задачата редовно да актуализирате коренни сертификати в изолиран от Интернет домейн Active Directory, има малко по-сложна схема за актуализиране на локални хранилища на сертификати на компютри с домейни с помощта на групови правила. В изолирани мрежи на Windows можете да конфигурирате актуализации на коренния сертификат на компютрите на потребителите по няколко начина.

Първи начин предполага, че редовно ръчно изтегляте и копирате в изолираната си мрежа файл с коренови сертификати, получени както следва:

certutil.exe -generateSSTFromWU root.sst

Тогава сертификатите от този файл могат да бъдат инсталирани чрез SCCM или PowerShell скрипт за вход в GPO:

$ sstStore = (Get-ChildItem -Path \\ dc01 \ SYSVOL \ winitpro.ru \ rootcert \ root.sst)

$ sstStore | Импорт-сертификат -CertStoreLocation Cert: \ LocalMachine \ Root

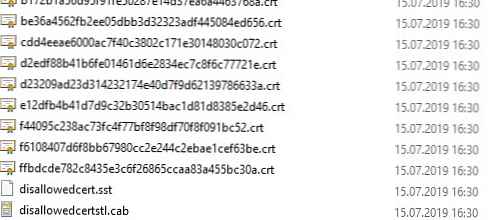

Втори начин включва получаване на съответни коренни сертификати с помощта на командата:

Certutil -syncWithWU -f \\ dc01 \ SYSVOL \ winitpro.ru \ rootcert \

В указаната мрежова директория ще се появят редица коренни сертификати (CRT), включително файлове (authrootstl.cab, disallowedcertstl.cab, disallowedcert.sst, thumbprint.crt).

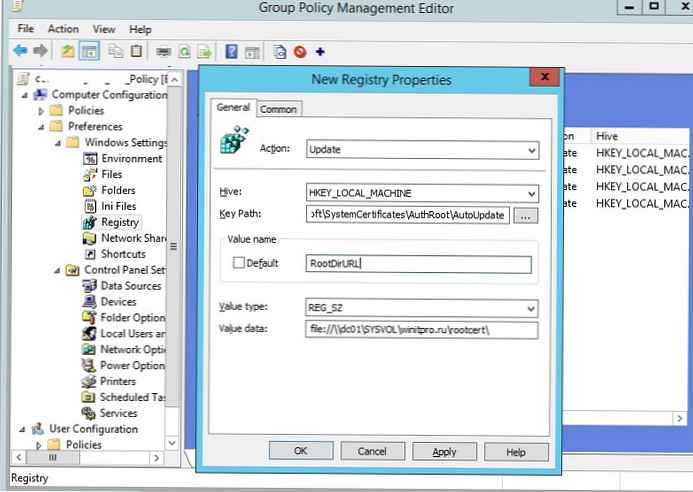

След това, използвайки GPP, трябва да промените стойността на системния регистър RootDirURL в клона HKLM \ Софтуер \ Microsoft \ SystemCertificate \ AuthRoot \ AutoUpdate. Този параметър трябва да сочи към мрежовата папка, от която клиентите трябва да получават нови коренни сертификати. Отидете в секцията за редактор на GPO Конфигурация на компютъра -> Предпочитания -> Настройки на Windows -> Регистър. И създайте нова настройка на системния регистър със стойностите:

действие: Актуализация

кошер: HKLM

Ключов път: Софтуер \ Microsoft \ SystemCertificate \ AuthRoot \ AutoUpdate

Име на стойност: RootDirURL

тип: REG_SZ

Данни за стойността: файл: // \\ dc01 \ SYSVOL \ winitpro.ru \ rootcert \

Остава да зададете тази политика на компютрите и след актуализиране на правилата проверете за нови коренни сертификати в магазина.

политика Изключете автоматичното актуализиране на коренови сертификати под Конфигурация на компютъра -> Административни шаблони -> Система -> Управление на интернет комуникацията -> Настройките за интернет комуникация трябва да бъдат изключени или не конфигурирани.В тази статия разгледахме няколко начина за актуализиране на коренни сертификати в изолиран Интернет от Windows..