На 14 май 2019 г. Microsoft обяви критична уязвимост при внедряването на услугата за отдалечена таблица (по-рано терминални услуги) в Windows, която позволява на неоторизиран нападател дистанционно да изпълнява произволен код на целевата система чрез протокола RDP. Уязвимостта на RCE (отдалечено изпълнение на код) е описана в CVE-2019-0708 и получава неофициалното име BlueKeep. Уязвимостите са засегнати само от по-стари версии на Windows - от Windows XP (Windows Server 2003) до Windows 7 (Windows Server 2008 R2). По-новите версии (Windows 10, 8.1 и Windows Server 2012R2 / 2016/2019) не са засегнати от тази уязвимост в RDS.

Съдържание:

- RCE уязвимост CVE-2019-0708 в услуги за отдалечен работен плот

- Защита на уязвимостта BlueKeep CVE-2019-0708

- Windows актуализира за защита от RDP уязвимост BlueKeep

RCE уязвимост CVE-2019-0708 в услуги за отдалечен работен плот

Уязвимостта не присъства в самия протокол RDP, а в прилагането на услугата за отдалечен работен плот в по-стари версии на Windows. За да използвате уязвимостта, се нуждаете само от мрежов достъп до компютър със засегната версия на Windows и наличието на услугата RDP върху него (достъпът до който не трябва да бъде блокиран от защитни стени). Т.е. ако хостът ви на Windows е достъпен от Интернет чрез RDP, това означава, че уязвимостта може да бъде използвана от всеки. Уязвимостта се реализира чрез изпращане на специална заявка до услугата за отдалечен работен плот чрез RDP, докато отдалечената предварителна проверка на потребителя не се изисква. След като се реализира уязвимостта на BlueKeep, атакуващият може да изпълни дистанционно произволен код на целева система с привилегии на SYSTEM.

Microsoft отбелязва, че има много голяма вероятност от появата на автоматични червеи, които ще използват уязвимостта в RDS за разпространение в локални мрежи. По този начин мащабът на атаките може да постигне резултатите от червея WannaCry (използвана уязвимост в SMB протокола CVE-2017-0144 - EternalBlue).

Защита на уязвимостта BlueKeep CVE-2019-0708

За да се защити от уязвимостта на CVE-2019-0708 (BlueKeep), Microsoft препоръчва да инсталирате актуализации за сигурност бързо (изброени в следващия раздел). За да намалите рисковете от внедряване на уязвимост в системите, докато актуализацията не бъде инсталирана по външния периметър, се препоръчват следните действия:

- Временно деактивирайте RDP достъпа до компютрите и деактивирайте Remote Desktop Services или блокирайте външния достъп до RDP по защитните стени на периметъра на мрежата и деактивирайте пренасочването на RDP портове към локалната мрежа;

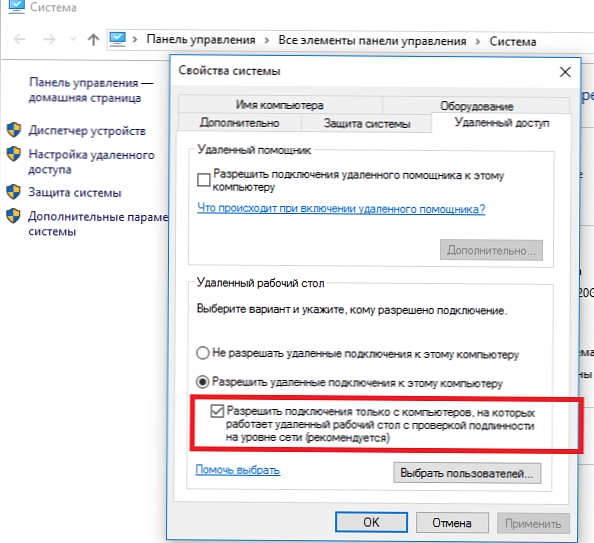

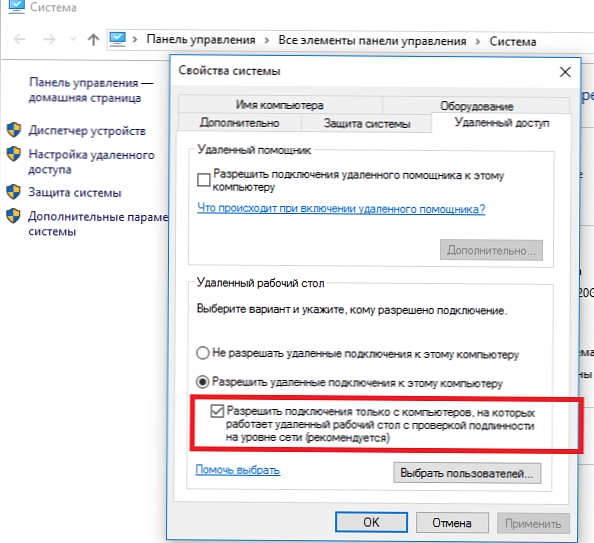

- Активиране на поддръжката Удостоверяване на мрежово ниво (АНО - Удостоверяване на ниво мрежа) в настройките на RDP на компютъра) - възможно е да конфигурирате както в Windows 7/2008 R2, така и в Windows XP SP3. Когато NLA е активирана, за да приложи уязвимостта, атакуващият трябва първо да се удостовери с Remote Desktop Services, като използва валиден акаунт (атака може да бъде реализирана само като легитимен потребител).

Windows актуализира за защита от RDP уязвимост BlueKeep

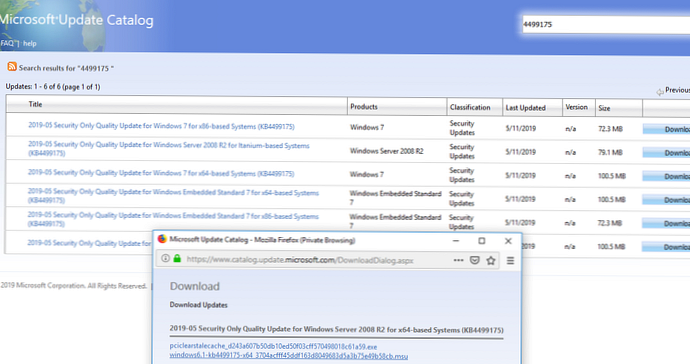

Microsoft пусна актуализации за всички операционни системи Windows, които са уязвими за CVE-2019-0708 (BlueKeep). Пачовете са достъпни за изтегляне в каталога на Microsoft Update..

Въпреки факта, че Microsoft спря да поддържа Windows XP и Windows Server 2003, бяха пуснати актуализации за защита на BlueKeep за тези наследени системи. Което още веднъж подчертава сериозността на откритата уязвимост и високия риск от масовата й експлоатация.

По-долу са преки връзки за ръчно изтегляне на актуализации за популярни версии на Windows:

KB4500331:

Windows XP Вградени SP3 x86, x64 Windows XP, Windows Server 2003 SP2 x86, x64 - https://www.catalog.update.microsoft.com/Search.aspx?q=KB4500331

KB4499175:

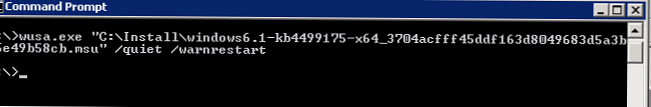

- Windows Server 2008 R2 SP1 и Windows 7 SP1 x64 - windows6.1-kb4499175-x64_3704acfff45ddf163d8049683d5a3b75e49b58cb.msu

- Windows 7 x86 SP1 - windows6.1-kb4499175-x86_6f1319c32d5bc4caf2058ae8ff40789ab10bf41b.msu

В Windows XP и 2003 г. kb4500331 актуализациите ще трябва да бъдат инсталирани ръчно.

За Windows 7 и Windows Server 2008 R2 Update KB4499175 вече достъпна за инсталиране чрез WSUS (в зависимост от настройките за одобрение на актуализацията) и Microsoft Update. Но можете да го инсталирате ръчно от файла msu с помощта на wusa.exe:

wusa.exe "C: \ Install \ windows6.1-kb4499175-x64_3704acfff45ddf163d8049683d5a3b75e49b58cb.msu" / тих / warnrestart