Много модерни твърди дискове (включително SSD) поддържат технологията самокодиране, създаден за защита на потребителските данни. Извикват се дискове, поддържащи криптиране на ниво контролер SED устройства (самокодиращи се устройства). Алгоритъмът за криптиране със симетричен ключ е реализиран в хардуера на нивото на дисковия контролер. Когато пишете на диск, всички данни се криптират, а когато се четат, се дешифрират и са абсолютно прозрачни от гледна точка на потребителя. Windows 8 и Windows Server 2012 могат да използват хардуерната функционалност на SED устройствата за криптиране на данните на BitLocker, като по този начин облекчават процесора и намаляват общото потребление на енергия в системата.

Когато използвате SED устройство с криптиране и BitLocker в Windows 7/2008, данните на устройството по същество се криптират два пъти, на ниво OS, BitLocker извършва криптиране и след това контролерът на устройството криптира същите данни. Не е много ефективно ...

В BitLocker на Windows 8 / Windows Server 2012 Сега можете да разтоварите процесора, като прехвърлите функцията за криптиране на контролера на твърдия диск. Според различни оценки, прехвърлянето на функции за криптиране на BitLocker към дисковия контролер SED увеличава производителността на системата с 15-29%. Освен това, при преминаване към хардуерно криптиране, животът на батерията на устройствата и животът й се увеличават (Как да проверите състоянието на батерията в Windows 8).

Използвайки хардуерно криптиране на BitLocker, сигурността на системата се увеличава поради факта, че ключът за криптиране вече не се съхранява в паметта на компютъра, като по този начин паметта на компютъра вече не може да бъде потенциален вектор за атака

Microsoft е определила специален стандарт Microsoft eDrive, Описване на изискванията за SED устройствата за използване с BitLocker. eDrive Въз основа на TCG OPAL и IEEE 1667 спецификационни стандарти.

Когато използвате SED дискове, които поддържат стандарта eDrive, устройството извършва криптиране в движение, а спадът на производителността на системата по време на работа с BitLocker почти напълно изчезва (в сравнение с криптирането на софтуера BitLocker).

Съдейки по описанията на Microsoft, използването на хардуерно криптиране на BitLocker на съвместими устройства не е трудно. Но се оказа, че преминаването към хардуерно криптиране не е толкова просто. След това показваме как активирайте поддръжка за шифроване на хардуер на BitLocker на SSD, eDrive съвместим.

съвет. BitLocker не се поддържа в малки издания на Win 8. Трябва ви поне Windows 8 Pro.За да може BitLocker да използва контролера на твърдия диск за криптиране, средата трябва да отговаря на следните изисквания.

Изисквания към системата за зареждане:

- BitLocker поддържа TPM версии 1.2 и 2.0 (и по-нови). Освен това се изисква Microsoft сертифициран драйвер за TPM.

- Системата трябва да се базира на UEFI 2.3.1 и да поддържа EFI_STORAGE_SECURITY_COMMAND_PROTOCOL

- Компютърът трябва да се зарежда в родния UEFI режим (CSM режимът за поддръжка на съвместимост трябва да е деактивиран)

Изисквания за диск с данни SED:

- Дискът не трябва да се инициализира

- Шифроването трябва да е деактивирано

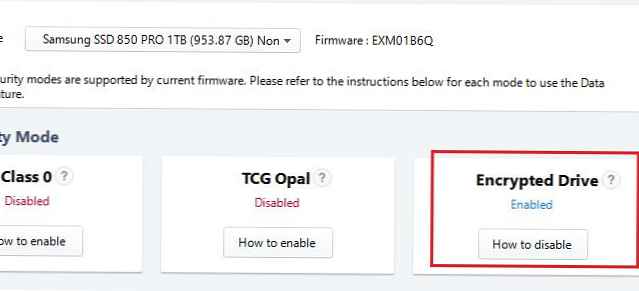

В нашата конфигурация се опитваме да активираме BitLocker хардуерно криптиране на SSD Samsung SSD 850 професионалист (съвместим с eDrive SSD). За да управляваме параметрите на SSD устройството, ще използваме официалната програма на Samsung за работа със SSD устройства - Samsung магьосник.

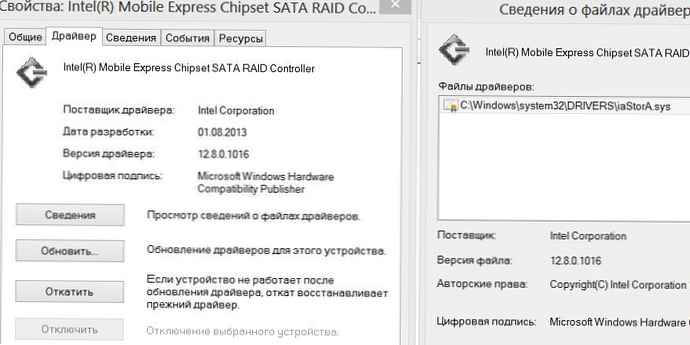

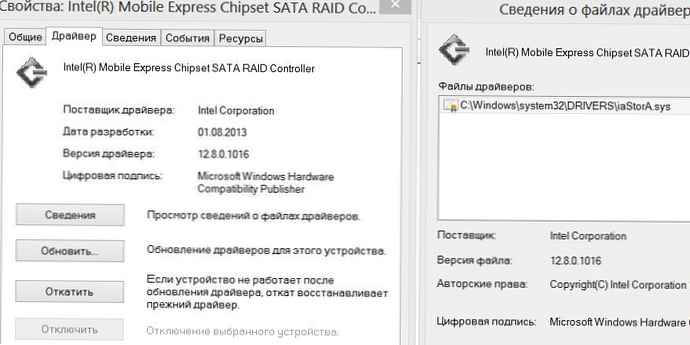

Според идеята на Microsoft, ако системата отговаря на описаните условия, тогава когато включите BitLocker на SED диска, функционалността на контролера се използва автоматично за криптиране на данни. Проблемът обаче се оказа, че при по-старите версии на драйвера Технология за бързо съхранение на Intel (RST), това не работи. Работна версия на RST с правилна поддръжка на BitLocker - 13.2.

- Проверяваме текущата версия на драйвера RST - в нашия случай тя е 12.8.10.1005. Изтеглете последната версия на драйвера за RST (13.2.4.1000) от Центъра за изтегляне на Intel (https://downloadcenter.intel.com/download/24293) и инсталирайте.

забележка. Ако не актуализирате драйвера за RST, когато се опитате да активирате режим на защита на SSD устройство в Samsung Magician, се появява грешка Неуспешно за изпълнява на операция за на подбран диск . И когато се опитате да установите принудителното използване на хардуерно криптиране с командата:

Enable-BitLocker -MountPoint d: -TPMProtector -HardwareEncryptionГрешката се появява:

Set-BitLockerVolumeInternal: Указаният диск не поддържа хардуерно базирано криптиране. (Изключение от HRESULT: 0x803100B2) - Ние ще изчистим съдържанието на SSD диска, както следва, като изпълним последователно следните команди (данните на втория диск ще бъдат изтрити!):

- Diskpart

- списък диск

- изберете диск 1

- чист

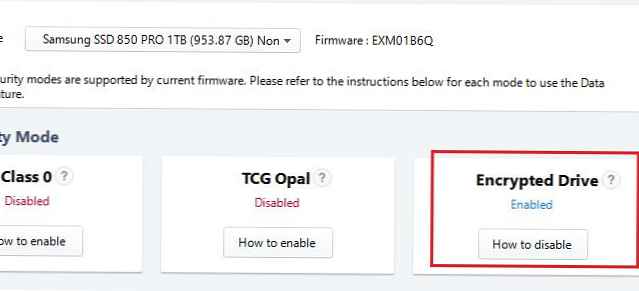

- Нека отворим Samsung Magician и в секцията за защита на данните включете режима на SSD хардуерно криптиране, като щракнете върху Готов за активиране.

- След рестартиране се уверете, че е активиран режимът на криптиране на диска.

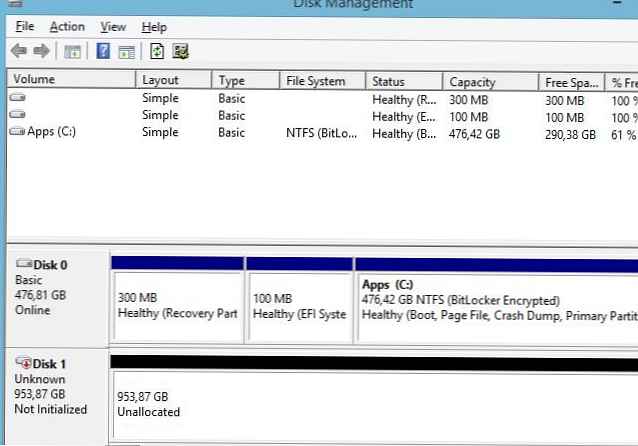

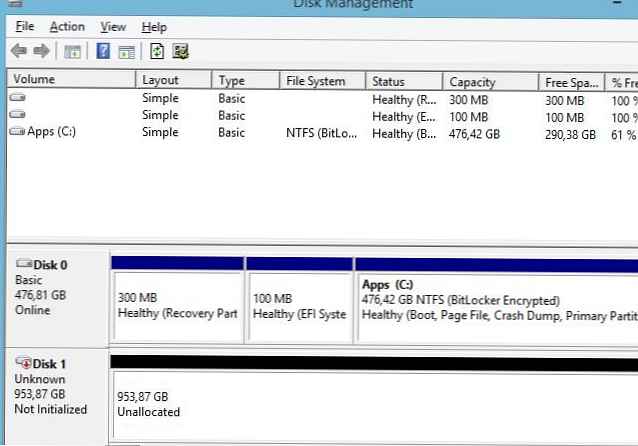

- Инициализирайте и форматирайте диска в конзолата за управление на дискове.

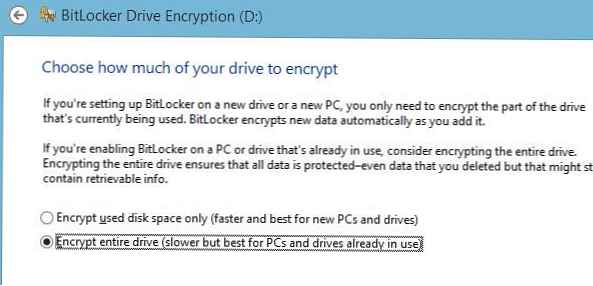

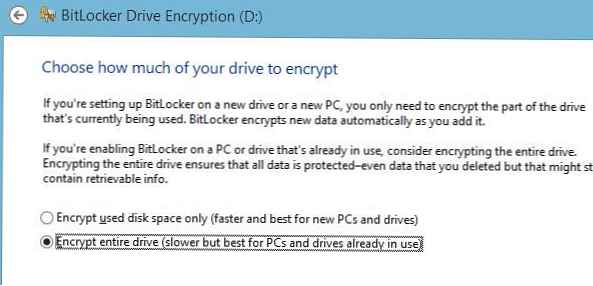

- Остава да активирате BitLocker за диска, както обикновено. В съветника за настройка посочете, че искате да шифровате цялото съдържание на диска (Encrypt цял път). В противен случай ще се използва криптиране на софтуера BitLocker..

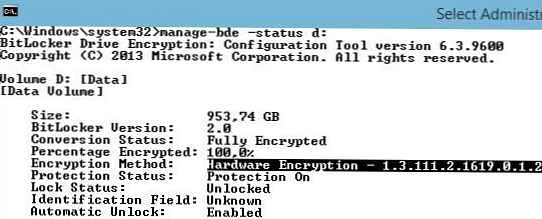

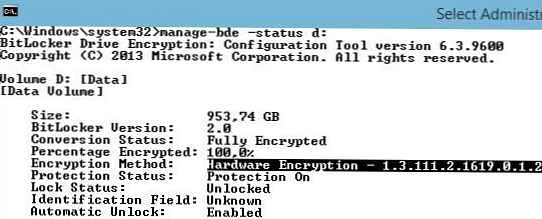

- Остава да проверим, че BitLocker вече използва хардуерно криптиране. Можете да направите това само от командния ред (с права на администратор):

Manage-bde -status d:

Следващият ред показва, че BitLocker използва хардуерно криптиране.

Метод на криптиране: Шифроване на хардуер - 1.3.111.2.1619.0.1.2

В бъдеще този SED диск може да се използва като зареждащ диск чрез инсталиране на система върху него. Всеки път, когато стартирате такава система, ще трябва да укажете ключ за Bitlocker.