По подразбиране в Active Directory LDAP трафикът между контролерите на домейни и клиентите не е криптиран, т.е. данните се предават по мрежата в ясна форма. Потенциално това означава, че нападател може да чете тези данни, използвайки пакетизиращ пакет. За стандартна Windows среда това по принцип не е критично, но ограничава възможностите на трети разработчици на приложения, които използват LDAP.

Например, операцията по смяна на паролата трябва да се извърши чрез защитен канал (например Kerberos или SSL / TLS). Това означава, че например, използвайки функцията -php, която работи с AD чрез LDAP, не можете да промените паролата на потребителя в домейна.

Можете да защитите LDAP данни между клиента и контролера на домейна, като използвате SSL версията на LDAP - LDAPS, който работи на порт 636 (LDAP живее на порт 389). За целта трябва да инсталирате специален SSL сертификат на контролера на домейна. Сертификатът може да бъде трети страни, издаден от трета страна (например Verisign), самоподписан или издаден от корпоративен сертифициращ орган.

В тази статия ще покажем как да използвате инсталирането на сертификати LDAPS (LDAP над слой за сигурни гнезда) на контролер на домейн, работещ под Windows Server 2012 R2. С необходимия сертификат услугата LDAP на контролера на домейна може да установи SSL връзки за предаване на LDAP трафик и трафик на сървъра за глобален каталог (GC).

Обърнете внимание, че LDAPS се използва главно от приложения на трети страни (достъпни като клиенти, които не са на Microsoft), за да защити данните, предавани по мрежата (за да се гарантира невъзможността за прихващане на потребителски имена и пароли и други частни данни).

Да предположим, че вече имате внедрен сървър за корпоративна идентичност във вашата инфраструктура. сертифициране Орган (Калифорния). Тя може да бъде или пълна PKI инфраструктура, или самостоятелен сървър с ролята на сертифициращия орган.

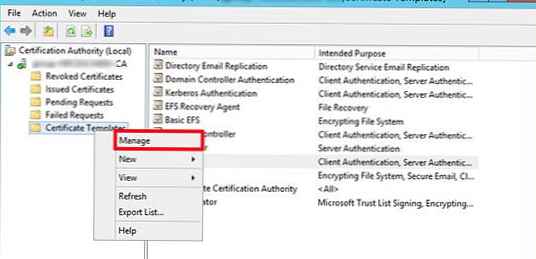

На север с ролята на сертифициращия орган изпълнете конзолата сертифициране власт управление конзола, изберете раздел за шаблон на сертификата (сертификат Templates ) и в контекстното меню изберете управлявам.

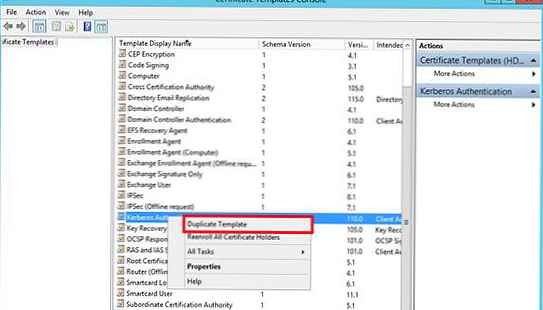

Намерете шаблон Kerberos заверка сертификат и създайте копие от него, като изберете Дублиращ шаблон.

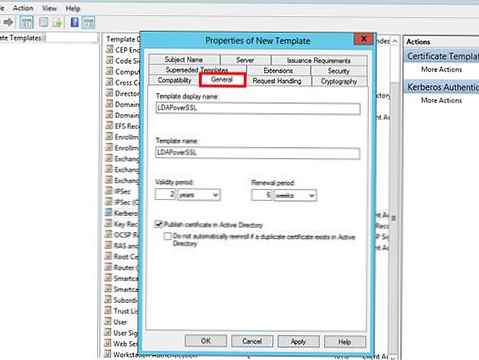

етикет общ преименувайте шаблона на сертификата в LDAPoverSSL, посочете периода на валидност и го публикувате в AD (Публикуване на сертификат в Active Directory).

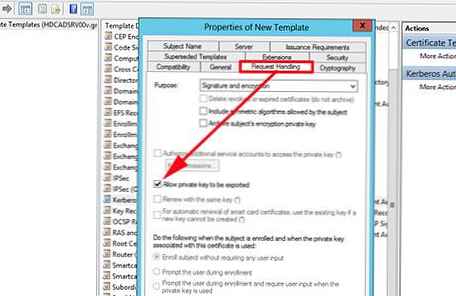

етикет Заявка за обработка поставете отметка в квадратчето Разрешаване на експортиране на частен ключ и запазете шаблона.

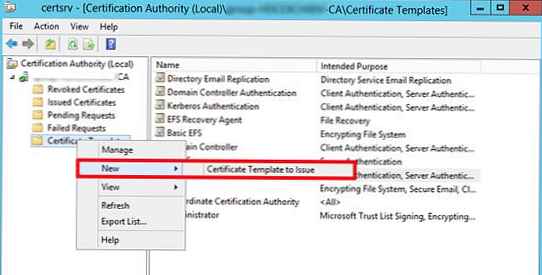

Въз основа на създадения шаблон ще публикуваме нов тип сертификат. За целта изберете в контекстното меню на секцията Шаблони на сертификати Нов -> Шаблон за сертификат за издаване.

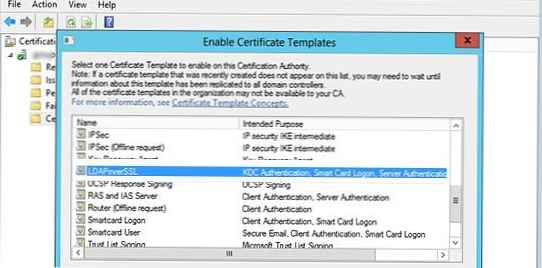

От списъка с налични шаблони изберете LDAPoverSSL и щракнете върху OK..

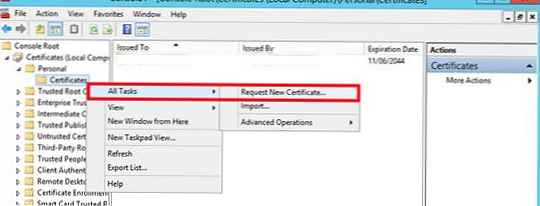

На контролера на домейна, за който планирате да използвате LDAPS, отворете щракването за управление на сертификата и в магазина за сертификати персонален заявете нов сертификат (Всички задачи -> Поискайте нов сертификат).

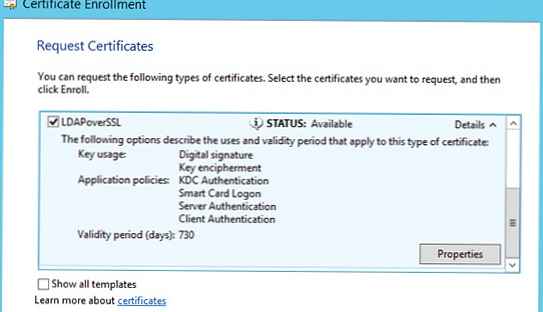

В списъка на наличните сертификати изберете сертификата LDAPoverSSL и щракнете Записване (издаване на сертификат).

Следващото изискване е контролерът на домейна и клиентите, които ще комуникират чрез LDAPS, да се доверят на сертифициращия орган (CA), издал сертификата за контролера на домейна.

Ако това вече не е направено, експортирайте основния сертификат на сертифициращия орган във файл, като изпълните следната команда на сървъра с ролята на сертифициращия орган:certutil -ca.cert ca_name.cer

И след това добавете експортирания сертификат в контейнера за сертификати Доверен орган за сертифициране на корениите съхранява сертификат на клиента и контролера на домейна. Това може да се извърши ръчно чрез добавка за управление на сертификати, чрез GPO или от командния ред (повече тук).

certmgr.exe -add C: \ ca_name.cer -s -r localМашинен корен

Трябва да рестартирате Active Directory на контролера на домейна или напълно да рестартирате DC.

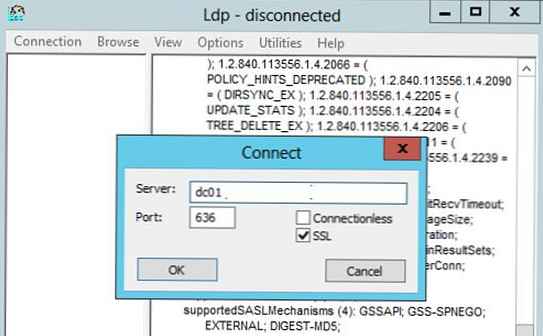

Остава да се тества работата на LDAPS. За целта стартирайте помощната програма на клиента LDP.Търсейки и изберете в менюто connection-> Connect->Посочете пълна (FQDN) име на контролер на домейн, изберете порт 636 и отметка SSL -> добре. Ако всичко е направено правилно, връзката трябва да се установи.