При обслужване на големи мрежи системните администратори често срещат проблеми с удостоверяването на мрежовото оборудване. По-специално е доста трудно да се организира нормалната работа на няколко мрежови администратори по отделни акаунти на голямо количество оборудване (трябва да поддържате и поддържате актуализирана база данни с локални акаунти на всяко устройство). Логично решение би било да се разреши съществуваща база данни от акаунти - Active Directory. В тази статия ще разберем как да конфигурирате Удостоверяване на домейн в Active Directory на активно мрежово оборудване (ключове, рутери).

Не цялото мрежово оборудване на популярните доставчици (CISCO, HP, Huawei) поддържа функционалност за директен достъп до директорията LDAP и подобно решение няма да бъде универсално. Протоколът е подходящ за решаване на нашия проблем. AAA (Упълномощаване и счетоводство за удостоверяване), всъщност стават фактически стандарт за мрежово оборудване. Клиентът AAA (мрежово устройство) изпраща оторизирани потребителски данни на сървъра RADIUS и въз основа на отговора си взема решение за предоставяне / отказ на достъп.

протокол Дистанционен циферблат за удостоверяване в обслужване на потребители (RADIUS) в Windows Server 2012 R2 е включена в ролята NPS (сървър за мрежова политика). В първата част на статията ще инсталираме и конфигурираме ролята на Network Policy Server, а във втората ще покажем типични конфигурации на мрежови устройства с поддръжка на RADUIS, използвайки пример Превключватели на HP Procurve и Cisco оборудване.

Съдържание:

- Инсталирайте и конфигурирайте сървър с ролята на Network Policy Server

- Конфигуриране на мрежово оборудване за работа със RADUIS сървъра

Инсталирайте и конфигурирайте сървър с ролята на Network Policy Server

Като правило се препоръчва да инсталирате сървър с ролята на NPS на специален сървър (не се препоръчва тази роля да се поставя на контролер на домейн). В този пример ще инсталираме ролята на NPS на сървър, работещ под Windows Server 2012 R2.

Отворена конзола Сървър мениджър и задайте ролята Сървър за мрежова политика (намира се в секцията Мрежова политика и услуги за достъп).

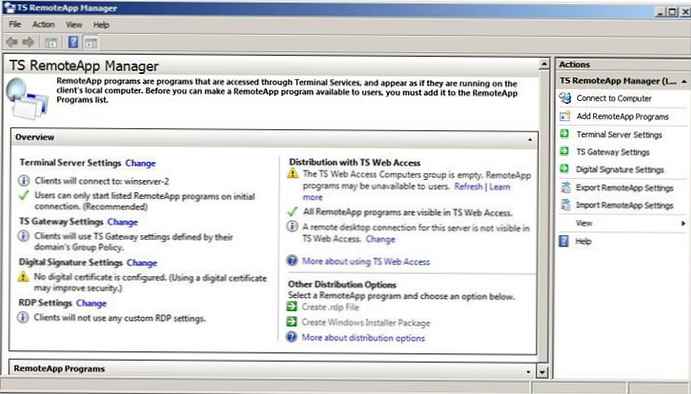

След като инсталацията завърши, стартирайте конзолата MMC за управление на мрежови политики. Интересуваме се от следните три раздела на конзолата:

След като инсталацията завърши, стартирайте конзолата MMC за управление на мрежови политики. Интересуваме се от следните три раздела на конзолата:

- Клиенти на RADIUS - съдържа списък на устройства, които могат да се удостоверят на сървъра

- Правила за заявка за връзка - дефинира видовете устройства, които могат да удостоверяват

- Мрежови политики - правила за удостоверяване

Добавете нов клиент RADIUS (това ще бъде превключвателят на HP ProCurve Switch 5400zl), като щракнете с десния бутон върху секцията Клиенти на RADIUS и избор нов. Указваме:

Добавете нов клиент RADIUS (това ще бъде превключвателят на HP ProCurve Switch 5400zl), като щракнете с десния бутон върху секцията Клиенти на RADIUS и избор нов. Указваме:

- Приятелско име: sw-HP-5400-1

- Адрес (IP или DNS): 10.10.10.2

- Споделена тайна (парола / секретен ключ): паролата може да бъде зададена ръчно (трябва да е доста сложна) или да се генерира с помощта на специален бутон (генерираната парола трябва да се копира, защото в бъдеще ще трябва да бъде посочена на мрежовото устройство).

Деактивирайте стандартната политика (Използвайте удостоверяване на Windows за всички потребители) в секцията Заявка за политика за връзка, като щракнете върху нея с RMB и изберете Изключване.

Деактивирайте стандартната политика (Използвайте удостоверяване на Windows за всички потребители) в секцията Заявка за политика за връзка, като щракнете върху нея с RMB и изберете Изключване.

Създайте нова политика с име Мрежа ключове-AAA и кликнете върху. В раздела Sondition създайте ново условие. Търсим раздел RADIUS Client Properites и изберете Клиент приятелско име.

Посочваме стойността SW-?. Т.е. условието ще важи за всички клиенти на RADIUS, започващи с символите: „sw-“. Щракнете върху Next-> Next-> Next, като се съгласите с всички стандартни настройки..

Посочваме стойността SW-?. Т.е. условието ще важи за всички клиенти на RADIUS, започващи с символите: „sw-“. Щракнете върху Next-> Next-> Next, като се съгласите с всички стандартни настройки..

По-нататък в раздела Мрежови политики създайте нова политика за удостоверяване Посочете нейното име например Политика за удостоверяване на мрежови комутатори за мрежови администратори. Нека създадем две условия: в първото условие Групи на Windows, посочете група от домейни, чиито членове могат да бъдат удостоверени (акаунти на мрежовия администратор в нашия пример са включени в групата AD Admins Network) Второто условие Тип за удостоверяване, избор на PAP като протокол за удостоверяване.

След това в прозореца Конфигуриране на методите за удостоверяване премахнете отметката от всички типове удостоверяване, с изключение на Некриптирано удостоверяване (PAP. SPAP).

След това в прозореца Конфигуриране на методите за удостоверяване премахнете отметката от всички типове удостоверяване, с изключение на Некриптирано удостоверяване (PAP. SPAP).

В прозореца Конфигуриране на настройките променете стойността на атрибута Тип услуга за административен.

В други случаи се съгласяваме със стандартните настройки и приключваме съветника.

В други случаи се съгласяваме със стандартните настройки и приключваме съветника.

И накрая, преместете новата политика на първо място в списъка с политики.

Конфигуриране на мрежово оборудване за работа със RADUIS сървъра

Остава да конфигурираме мрежовото ни оборудване за работа със Radius сървъра. Свържете се с нашия HP ProCurve Switch 5400 и направете следната промяна в неговата конфигурация (променете IP адреса на Raduis сървъра и паролата на вашия).

aaa конзола за удостоверяване активира радиус локално aaa удостоверяване telnet вход радиус локално aaa удостоверяване telnet активиране радиус локално aaa удостоверяване ssh вход радиус локално aaa удостоверяване ssh активиране радиус локално aaa удостоверяване вход привилегиран режим радиус-сървър ключ ключ ВАШИЯТ СЕКРЕТ-КЛЮЧ хост радиус-сървър 10.10 .10.44 YOUR-SECRET-KEY auth-port 1645 acct-port 1646 radius-server host 10.10.10.44 auth-port 1645 хост на радиус-сървър 10.10.10.44 acct-port 1646

съвет. Ако по причини за сигурност сте забранили да се свързвате с мрежово оборудване чрез telnet, тези редове трябва да бъдат изтрити от конфигурацията:

aaa удостоверяване telnet вход радиус локален aaa удостоверяване telnet активиране радиус локален

Без да затваряте прозореца на конзолата на превключвателя (това е важно!, в противен случай, ако нещо се обърка, вече няма да можете да се свържете с вашия превключвател), отворете втората сесия на telnet. Трябва да се появи нов прозорец за разрешение, в който ще бъдете помолени да посочите името и паролата на акаунта. Опитайте се да въведете информацията за акаунта си в AD (той трябва да е член на групата Network Admins). Ако връзката е установена - направихте всичко както трябва!

За превключвател на Cisco конфигурация, която използва акаунти на домейни за удостоверяване и оторизация, може да изглежда така:

За превключвател на Cisco конфигурация, която използва акаунти на домейни за удостоверяване и оторизация, може да изглежда така:

aaa нов модел модел хост-сървър 10.10.10.44 auth-port 1645 acct-port 1646 ключ ВАШИЯТ-СЕКРЕТЕН-КЛЮЧ aaa удостоверяване на вход група по подразбиране радиус локален aaa разрешение exec група по подразбиране радиус локален ip радиус източник-интерфейс Vlan421 линия con 0 ред vty 0 4 ред vty 5 15забележка. В тази конфигурация RADIUS сървърът се използва първо за удостоверяване, а ако не е наличен, локалния акаунт.

За Cisco ASA конфигурацията ще изглежда така:

aaa-сървър RADIUS протокол радиус aaa-сървър RADIUS хост 10.10.10.44 ключ ВАШИЯТ-СЕКРЕТЕН-КЛЮЧ радиус-общ-pw ВАШИЯ-СЕКРЕТ-КЛЮЧ aaa удостоверяване на телнет конзола RADIUS LOCAL aaa удостоверяване ssh конзола RADIUS LOCAL автентификация http конзола RADIUS LOCAL удостоверяване http конзола RADIUS LOCAL

съвет. Ако нещо не работи, проверете:

- Съвпадат ли секретните ключове на NPS сървъра и превключвателя (можете да използвате проста парола за теста).

- Дали правилният адрес на NPS сървъра е посочен в конфигурацията. Пинг ли е??

- Защитните стени блокират ли портове 1645 и 1646 между комутатора и сървъра?

- Внимателно проучете регистрационните файлове на NPS сървъра