В тази статия ще разгледаме характеристиките на делегирането на административен орган в домейн на Active Directory. Делегирането позволява предоставяне на правото да изпълняват определени задачи за управление в AD на обикновените потребители на домейни, без да ги включва в привилегировани групи от домейни, като администратори на домейни, оператори на акаунти и т.н. ... Например, с помощта на делегиране можете да предоставите конкретна група потребители (например Helpdesk ) правото на добавяне на потребители в групи, установяване на нови потребители в AD и нулиране на паролата.

Съдържание:

- Характеристики на делегиране на права в АД

- Делегиране на правомощия за нулиране на пароли и отключване на акаунти

- Делегиране на правомощия за присъединяване на компютри в AD домейна

- Деактивира делегирането на права в домейна AD

Характеристики на делегиране на права в АД

Използва се съветник за делегиране на правомощия на AD Делегиране на съветника за контрол в графичното прихващане на потребителите в Active Directory и потребители (DSA.msc).

Административните права в AD могат да бъдат делегирани на доста подробно ниво. На една група може да бъде предоставено правото да нулира паролата в OU, на другата - да създаде и изтрие акаунти, на третата - да нулира паролата. Можете да конфигурирате наследяване на разрешения за вложени OU. Можете да делегирате правомощия на ниво:

- AD сайт

- Общ домейн

- Специфичен OU в Active Directory.

Обикновено не се препоръчва делегиране на разрешения директно на потребителя. Вместо това създайте нова група за сигурност в AD, добавете потребител към нея и делегирайте OU правомощията на групата. Ако трябва да предоставите същите права в домейна на друг потребител, трябва само да го добавите към групата за сигурност.

Моля, обърнете внимание, че не трябва да предоставяте на никого право да управлява OU с административни акаунти. В противен случай може лесно да възникне ситуация, когато всеки член на екипа за поддръжка може да нулира паролата на администратора на домейна. Всички чувствителни потребители и привилегировани групи трябва да бъдат поставени в отделно ОУ, което не подлежи на правила за делегиране..Делегиране на правомощия за нулиране на пароли и отключване на акаунти

Представете си, че нашата задача е да предоставим на групата HelpDesk правото да нулира паролата и да отключва потребителски акаунти в домейна. Така че, създайте нова група в AD с помощта на PowerShell:

New-ADGroup "HelpDesk" -path "OU = Групи, OU = Москва, DC = corp, dc = winitpro, DC = ru" -GroupScope Global

Добавете необходимите потребители към групата:

Add-AdGroupMember -Identity HelpDesk -Членци ivanovaa, semenovvb

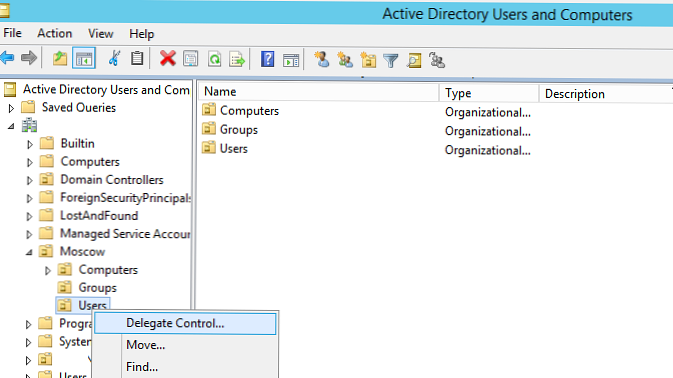

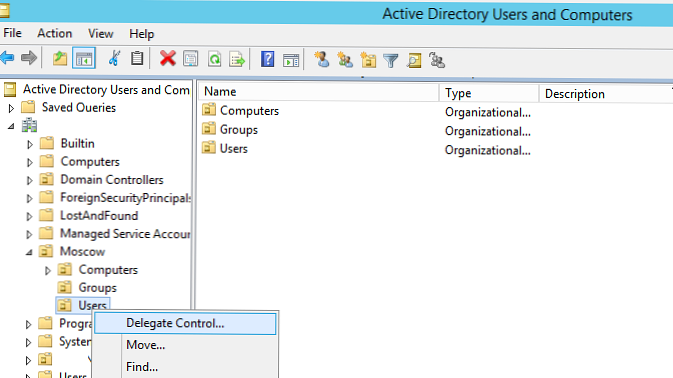

Стартирайте конзолата на Active Directory потребители и компютри (ADUC), щракнете върху RMB на OU с потребители (в нашия пример това е „OU = потребители, OU = Москва, DC = corp, dc = winitpro, DC = ru“) и изберете елемента от менюто Делегат контрол.

Изберете групата, на която искате да предоставите административни привилегии..

Изберете един от предварително зададените набори привилегии (Делегирайте следните общи задачи) от списъка:

- Създаване, изтриване и управление на потребителски акаунти;

- Нулиране на потребителски пароли и принудителна промяна на паролата при следващо влизане;

- Прочетете цялата информация за потребителя;

- Създаване, изтриване и управление на групи;

- Промяна на членството в група;

- Управление на връзки към груповата политика;

- Генериране на резултат от политиката (планиране);

- Генериране на резултиращ набор от правила (регистриране);

- Създавайте, изтривайте и управлявайте акаунти в inetOrgPerson;

- Нулиране на пароли inetOrgPerson и принудителна промяна на паролата при следващо влизане;

- Прочетете цялата информация в inetOrgPerson.

Или създайте своя собствена задача за делегиране (Създайте персонализирана задача за делегиране). Ще избера втория вариант.

Изберете типа AD обекти, на които искате да предоставите права. защото трябва да предоставим права върху потребителски акаунти, изберете Потребителски обект. Ако искате да предоставите правото да създавате и изтривате потребители в този ОУ, изберете опциите Създаване / Изтриване на избрани обекти в тази папка. В нашия пример ние не предоставяме такива правомощия.

В списъка с разрешения трябва да изберете онези привилегии, които искате да делегирате. В нашия пример ще изберем правото за отключване (Прочетете време за блокиране и Напишете timeoutTime) и нулиране на паролата (Нулиране на парола).

За да намерите източника на блокиране на акаунти в даден домейн, поддръжката на потребителя трябва да предостави правото за търсене на регистрационните файлове в контролерите на домейни.

Щракнете върху Напред и на последния екран потвърдете присвояването на избраните разрешения.

Сега, под потребителския акаунт от групата на HelpDesk, опитайте да използвате PowerShell, за да нулирате паролата на потребителя от потребители на OU, например от PowerShell:

Set-ADAccountPassword petricdb -Reset -NewPassword (ConvertTo-SecureString -AsPlainText „PPPPa $$ w0rd1“ -Force -Verbose) -PassThru

Паролата трябва да бъде нулирана успешно (ако съответства на правилата за паролата на домейна).

Сега опитайте да създадете потребител в този OU с командлета New-ADUser:

New-ADUser -Name kalininda -Path 'OU = Потребители, OU = Москва, OU = winitpro, OU = DC = ru' -Enabled $ true

Трябва да се появи грешка в достъпа, като разрешение за акаунт, който не сте делегирали.

Можете да използвате регистрационни файлове на контролерите на домейни, за да контролирате потребители, на които сте делегирали привилегии. Например, можете да проследите кой нулира потребителска парола в домейн, да разберете кой е създал потребителски акаунт в AD или да проследявате промените в определени групи AD.

Делегиране на правомощия за присъединяване на компютри в AD домейна

По подразбиране всеки потребител на домейна може да присъедини 10 компютъра към домейна. Когато добавяте 11-ия компютър към домейна, се появява съобщение за грешка.

Вашият компютър не може да бъде присъединен към домейна. Превишили сте максималния брой компютърни акаунти, на които можете да създавате в този домейн. Свържете се със системния си администратор, за да възстановите или увеличите тази граница.

Можете да промените това ограничение на ниво на целия домейн, като увеличите стойността в атрибута MS-DS-MachineAccountQuota (Link). Или (много по-правилно и по-безопасно), делегиране на правото за присъединяване на компютрите към домейн в конкретна ОУ на конкретна потребителска група (помощна служба). За целта предоставете правото да създавате обекти от тип (Компютърни обекти). В съветника за делегиране изберете Създайте избрани обекти в тази папка.

И в секцията Разрешения изберете Създайте всички детски обекти.

Деактивира делегирането на права в домейна AD

За да премахнете група от делегирани по-рано права на OU, отворете свойствата на OU в конзолата ADUC и отидете на раздела сигурност.

В списъка с разрешения намерете групата, на която сте делегирали правата и щракнете върху Премахни. Списъкът с предоставени разрешения може да се види на раздела напреднал. Както можете да видите, HelpDesk има право да нулира паролите.

Също от раздела Сигурност -> Разширено можете да конфигурирате делегиране на пълномощия чрез задаване на нестандартни разрешения на различни групи за сигурност.