По подразбиране дистанционно ПРСР-достъп към работния плот контролери на домейни Само членове на Active Directory администратори на домейни. В тази статия ще покажем как да осигурим rdp достъп до контролери на домейни на обикновените потребители без административни привилегии..

Мнозина могат да аргументират защо всъщност обикновените потребители се нуждаят от отдалечен достъп до работния плот на DC. В действителност, в малки и средни инфраструктури, когато цялата инфраструктура се обслужва от няколко администратора с права на администратор на домейн, такава нужда е малко вероятно. Въпреки това, в големите корпоративни мрежи, обслужвани от голям брой персонал, често е необходимо да се осигури rdp достъп до DC (обикновено до клонове на DC или RODCs) на различни групи сървърни администратори, екип за наблюдение, дежурни администратори и други технически специалисти. Има и ситуации, когато на DC се разполагат услуги на трети страни, управлявани от администратори без домейн, които също трябва да бъдат обслужвани по някакъв начин..

съвет. Едновременното съвместно съществуване на ролите на Active Directory Domain Services и Remote Desktop Service (роля на терминален сървър) на същия сървър не се поддържа. Ако има само един физически сървър, на който искате да разгърнете DC и терминални услуги, е по-добре да прибягвате до виртуализация, толкова повече политиката за лицензиране на Microsoft позволява стартирането на два виртуални сървъра на същия лиценз за Windows Server 2016/2012 R2 в Standard Edition.След като сървърът е повишен до контролер на домейн, инструментите за управление на локални потребители и групи изчезват от щрапсовете за управление на компютъра. Когато се опитвате да отворите конзолата за местни потребители и групи (lusrmgr.msc). появява се грешка:

Компютърът xxx е контролер на домейн. Това snap-in не може да се използва на контролер на домейн. Сметките на домейни се управляват с добавката на Active Directory потребители и компютри.

Както можете да видите, няма локални групи на контролера на домейна. Вместо локалната група на потребителите на отдалечен работен плот, DC използва вградената домейн група Remote Desktop Users (намира се в контейнера Builtin). Можете да управлявате тази група от конзолата ADUC или от командния ред на DC.

Ние изброяваме състава на локалната група потребители на отдалечен работен плот в контролера на домейна:

net localgroup „Потребители на отдалечен работен плот“

Както виждате, тя е празна. Добавете потребителя на домейна itpro към него (в нашия пример, itpro е обикновен потребител на домейн без административни привилегии).

net localgroup "Потребители на отдалечен работен плот" / добавете corp \ itpro

Уверете се, че потребителят е добавен към групата.

net localgroup „Потребители на отдалечен работен плот“

Можете също така да проверите дали потребителят вече е член на групата домейни на отдалечени потребители на работния плот.

Можете също така да проверите дали потребителят вече е член на групата домейни на отдалечени потребители на работния плот.

Въпреки това, дори и след това, потребителят не може да се свърже с DC чрез отдалечен работен плот.

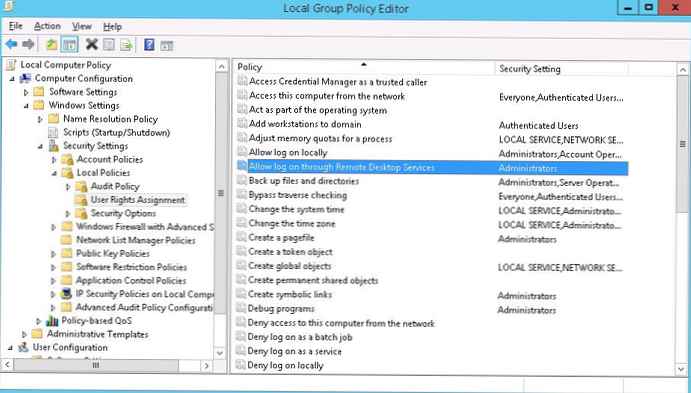

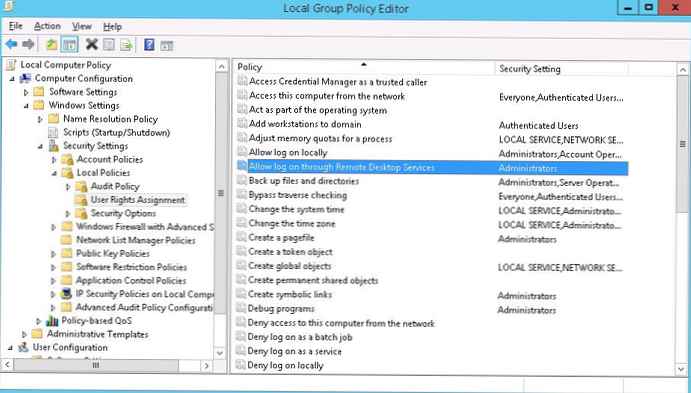

За да влезете от разстояние, се нуждаете от правата за влизане в услугите на отдалечен работен плот. По подразбиране само членове на групата Администратори имат това право. Ако групата, в която се намирате, няма това право или ако правото е премахнато от групата на администраторите, трябва да ви бъде предоставено това право ръчно. Факт е, че възможността за свързване към RDP на Windows системи се определя от политиката Позволете дневник за през Услуги за отдалечен работен плот (в Windows 2003 и по-стари версии) се нарича политика Разрешаване на влизане чрез терминални услуги). След като сървърът е повишен в DC, в тази политика остава само групата Администратори (това са администратори на домейни) ...

Факт е, че възможността за свързване към RDP на Windows системи се определя от политиката Позволете дневник за през Услуги за отдалечен работен плот (в Windows 2003 и по-стари версии) се нарича политика Разрешаване на влизане чрез терминални услуги). След като сървърът е повишен в DC, в тази политика остава само групата Администратори (това са администратори на домейни) ...

За да активирате връзката с членове от групата на потребителите на отдалечен работен плот, трябва да включите контролера на домейна:

- Стартирайте редактора на местната политика (gpedit.msc)

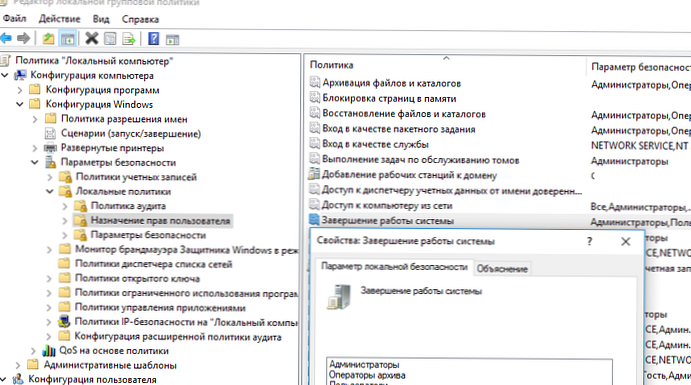

- Отидете в раздел Конфигурация на компютъра -> Настройки на Windows -> Настройки за защита -> Местни политики -> Присвояване на права на потребителя

- Намерете политика с име Разрешаване на влизане чрез Услуги за отдалечен работен плот

- Редактирайте правилото, като добавите групата домейни на отдалечени потребители на работния плот (във формата домейн \ Потребители на отдалечен работен плот) или директно на потребител или група на домейн (във формата домейн \ име на някои групи)

- Пуснете актуализация на местната политика

gpupdate / force

Моля, обърнете внимание, че необходимите групи не трябва да присъстват в регистрацията за отказ, чрез политиката на услугите за отдалечен работен плот, като той има предимство (вижте статията Ограничаване на мрежовия достъп в домейн под локални акаунти).

забележка. За да разрешите на потребителя да влиза локално в DC (чрез сървърната конзола), неговият акаунт или групата, в която е член, също трябва да бъдат добавени към правилата Позволете дневник за локално. По подразбиране следните права имат следните групи домейни- Оператори на сметки

- Администраторите

- Резервни оператори

- Оператори за печат

- Сървърни оператори.

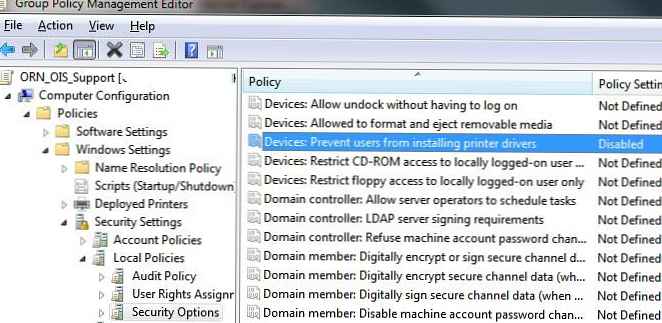

Най-добре е да създадете нова група за сигурност в домейна, например, AllowDCLogin и да добавите потребителски акаунти към нея, които трябва да позволят отдалечен достъп до DC. Ако трябва да разрешите достъпа до всички AD контролери на домейни наведнъж, вместо да редактирате локалната политика на всеки DC, по-добре е да добавите група потребители към политиката за домейн по подразбиране по подразбиране на домейни (Конфигурация на компютъра \ Настройки на Windows \ Настройки за сигурност \ Локални политики \ Потребител чрез конзолата GPMC) Присвояване на права -> Разрешаване на влизане чрез услугите на отдалечен работен плот).

Важно е. Ако промените политиката на домейна, не забравяйте да добавите към нея групите администратори на домейн / корпоративни клиенти, в противен случай те ще загубят отдалечен достъп до контролерите на домейна

След тези промени посочените потребители и групи ще могат да rdp да се свържат с контролера на домейна. Опитайте да използвате RDP за връзка с DC под потребителски акаунт. Той трябва да вижда десктопа на контролера на домейна. Обикновените потребители могат да получат правото да стартират / спират определени услуги на DC, както следва.