Защитната стена на Windows ви позволява да ограничите изходящия / входящия мрежов трафик за конкретно приложение или TCP / IP порт и е популярно средство за ограничаване на мрежовия достъп до (от) потребителски работни станции или сървъри. Правилата на защитната стена на Windows могат да бъдат конфигурирани индивидуално на всеки компютър или, ако компютърът на потребителя е включен в домейна на Windows, администраторът може да контролира настройките и правилата на защитната стена на Windows, като използва групови правила.

В голяма организация правилата за филтриране на порт обикновено се извършват на ниво рутер, L3 превключватели или специализирани защитни стени. Въпреки това, нищо не ви пречи да разширите правилата си за ограничаване на достъпа на мрежата за защитна стена на Windows до работни станции или сървъри на Windows..

Съдържание:

- Групови политики, използвани за управление на настройките на защитната стена на Windows Defender

- Включете защитната стена на Windows с помощта на GPO

- Създайте правило за защитна стена с помощта на групови правила

- Проверка на политиките на защитната стена на Windows на клиенти

- Импортиране / експортиране на правила за защитна стена на Windows в GPO

- Правила за защитна стена на домейни и местни

- Някои съвети за управление на защитната стена на Windows чрез GPO

Групови политики, използвани за управление на настройките на защитната стена на Windows Defender

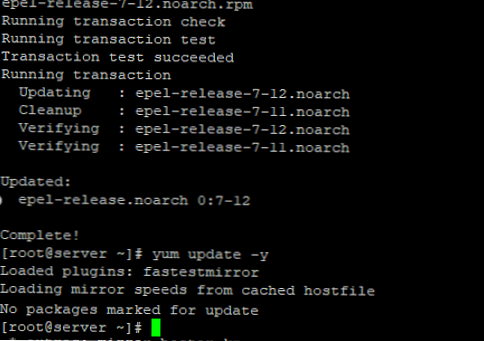

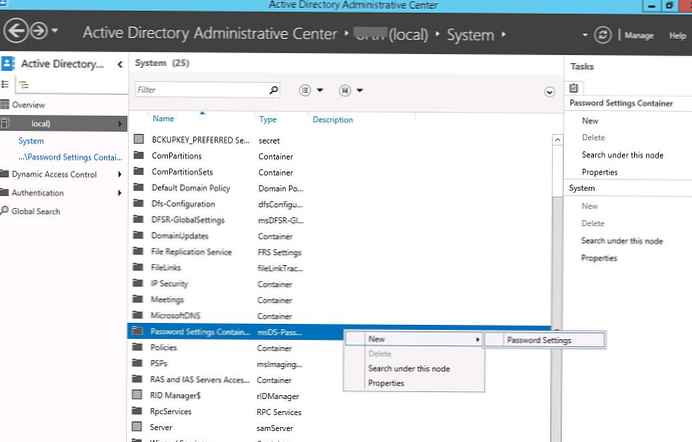

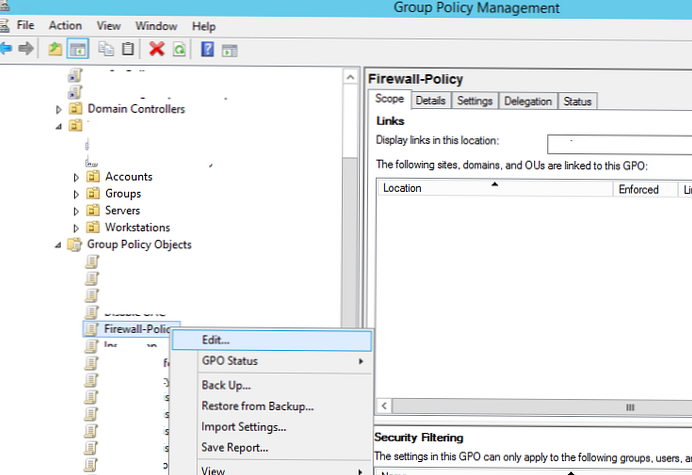

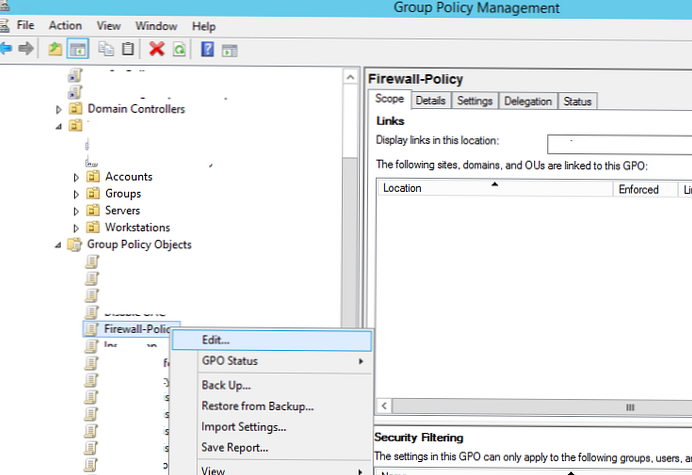

Използвайки конзолата за управление на групови политики (gpmc.msc), създайте нова политика, наречена Firewall-Policy и преминете в режим на редактиране (Редактиране).

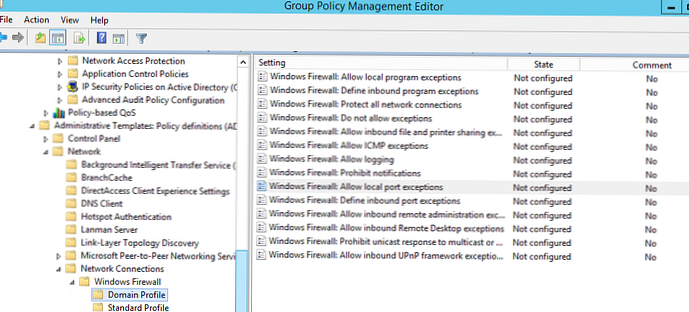

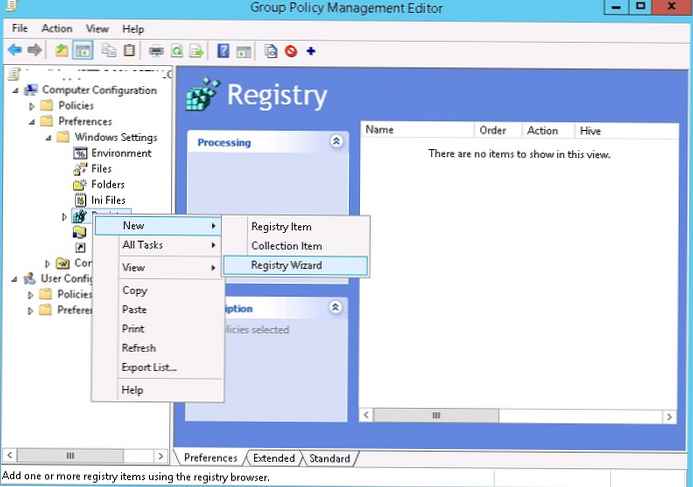

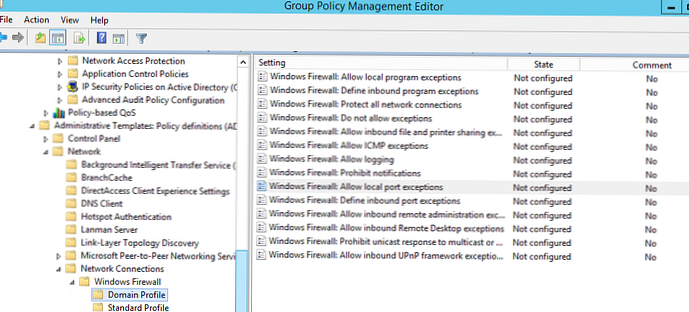

В конзолата за групови правила има два раздела, където можете да управлявате настройките на защитната си стена:

- Конфигурация на компютъра -> Административни шаблони -> Мрежа -> Мрежови връзки -> Защитна стена на Windows - този раздел от GPO е използван за конфигуриране на правила за защитна стена за Vista / Windows Server 2008 и по-ниски версии. Ако нямате компютри със стара ОС в домейна, използвайте следния раздел, за да конфигурирате защитната стена.

- Конфигурация на компютъра -> Настройки на Windows -> Настройки за защита -> Защитна стена на Windows с разширена защита - това е действителният раздел за конфигуриране на защитната стена на Windows в съвременните версии на операционната система и по отношение на интерфейса наподобява интерфейса на локалната конзола за управление на защитната стена..

Включете защитната стена на Windows с помощта на GPO

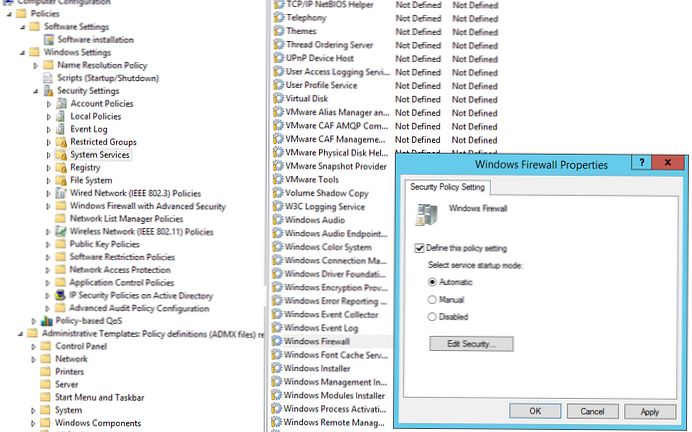

За да не могат потребителите (дори с местни администраторски права) да изключат услугата на защитната стена, препоръчително е да конфигурирате услугата Windows Firewall да се стартира автоматично през GPO. За да направите това, отидете на Конфигурация на компютъра-> Настройки на Windows -> Настройки за защита -> Системни услуги. Намерете в списъка с услуги Windows защитна стена и променете типа старт на услугата на автоматичен (Определете тази настройка на правилата -> Режим на стартиране на услугата Автоматично). Проверете дали потребителите нямат разрешение за спиране на услугата..

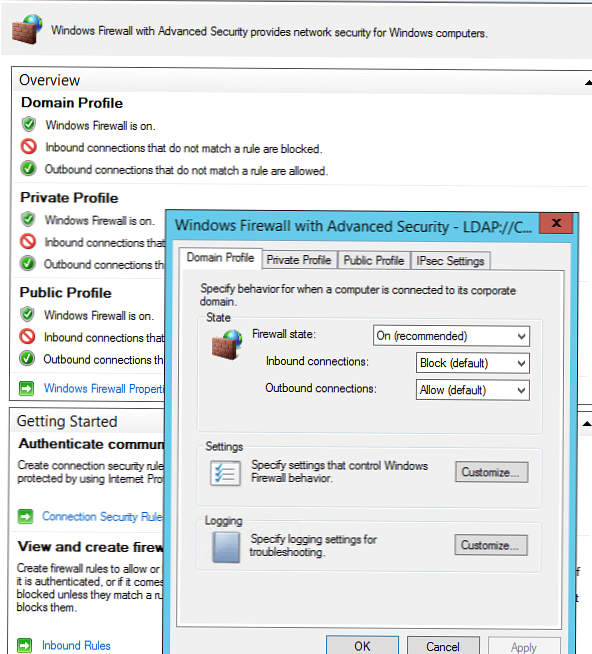

Отидете в секцията за GPO конзола Конфигурация на компютъра -> Настройки на Windows -> Настройки за сигурност. Щракнете с десния бутон върху Защитна стена на Windows с разширена защита и отворени свойства.

И в трите раздела Профил на домейна, Личен профил и Публичен профил (какво е мрежов профил) променете състоянието на защитната стена на Включено (препоръчително). В зависимост от политиките за сигурност във вашата организация можете да определите, че всички входящи връзки са деактивирани по подразбиране (Входящи връзки -> Блокиране), а изходящите връзки са разрешени (Изходящи връзки -> Разреши) и запаметете промените.

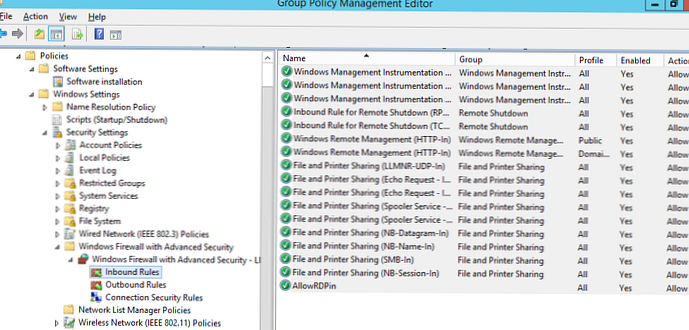

Създайте правило за защитна стена с помощта на групови правила

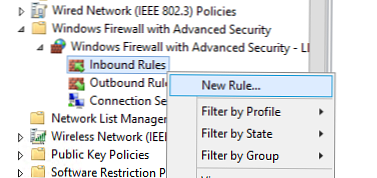

Сега нека се опитаме да създадем разрешително правило за входяща защитна стена за всички. Например искаме да разрешим връзки с компютри чрез RDP (TCP порт 3389). Щракнете с десния бутон върху секцията Правила за входящи и изберете елемента от менюто Ново правило..

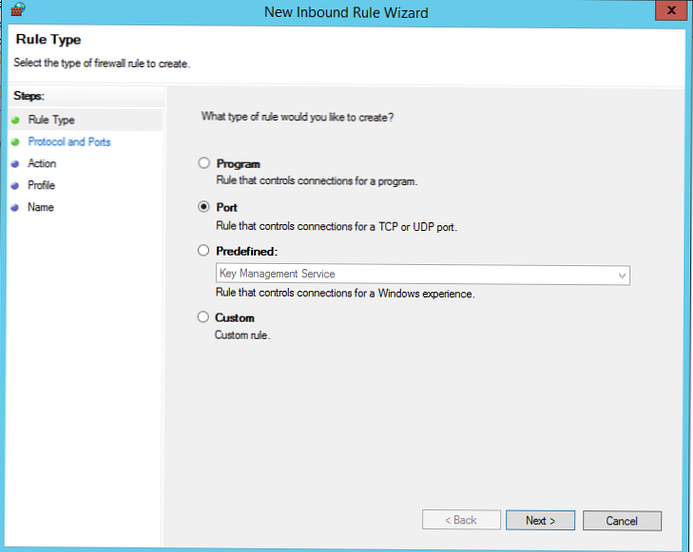

Съветникът за правилата на защитната стена е много подобен на локалния интерфейс на защитната стена на Windows на обикновен компютър.

Изберете тип правило. Можете да разрешите достъп до:

- Програми (програма) - можете да изберете изпълнимия exe програма;

- Port (Port) - изберете TCP / UDP порт или обхват на порт;

- Предварително определено правило (Предварително определено) - изберете едно от стандартните правила на Windows, които вече имат правила за достъп (описани са както изпълними файлове, така и портове) към типичните услуги (например AD, HTTP, DFS, BranchCache, отдалечено рестартиране, SNMP, KMS и и т.н.);

- Персонализирано правило - тук можете да определите програмата, протокола (други протоколи освен TCP и UDP, например ICMP, GRE, L2TP, IGMP и др.), Клиентски IP адреси или цели IP подмрежи.

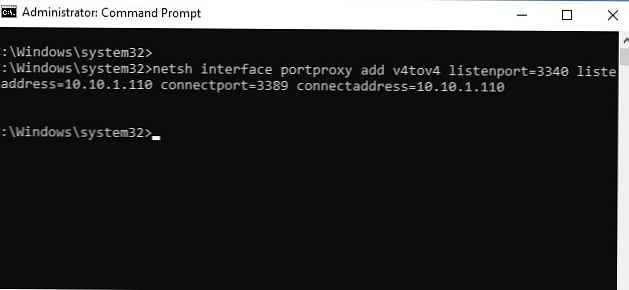

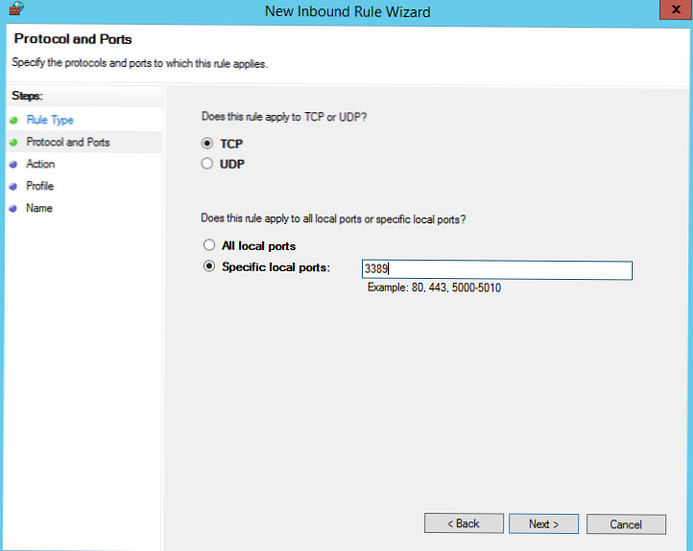

В нашия случай ще изберем правилото Port. Ще посочим TCP като протокол, порт 3389 като порт (RDP порт по подразбиране може да бъде променен).

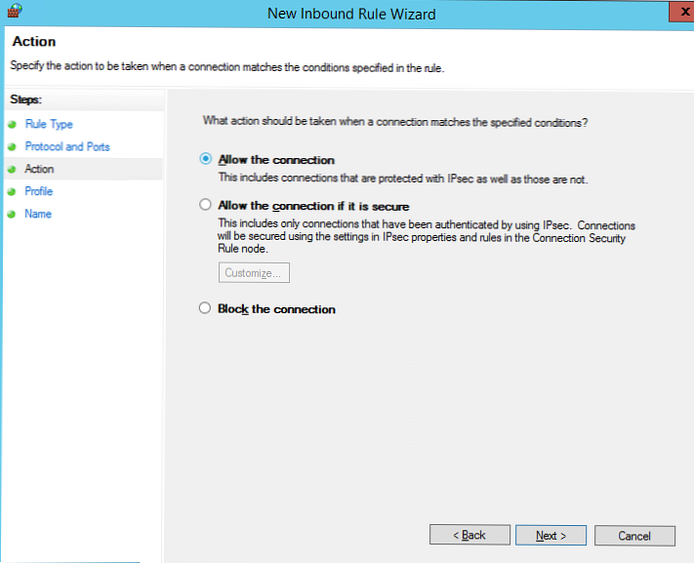

След това трябва да изберете какво трябва да направите с такава мрежова връзка: разреши (Разреши връзката), разреши дали е защитена или блокира (Блокиране на връзката).

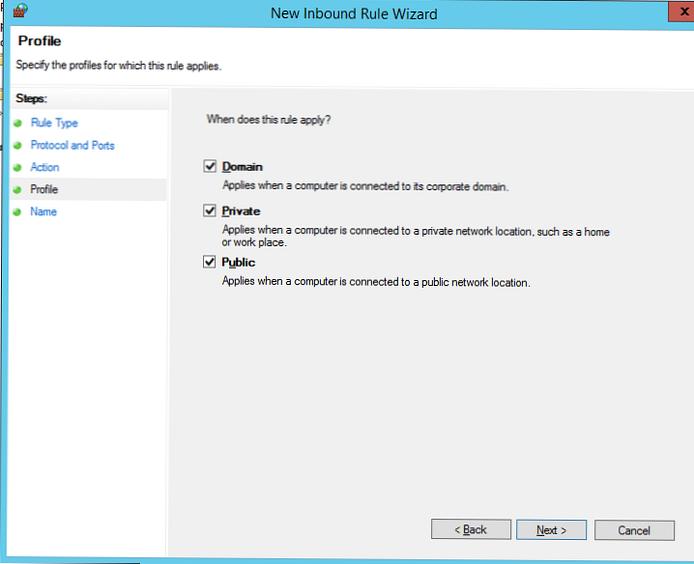

Остава да изберете профилите на защитната стена, които трябва да прилагат правилото. Можете да оставите всички профили (домейн, частен и обществен).

На последната стъпка трябва да посочите името на правилото и неговото описание. Щракнете върху Готово и ще се появи в списъка с правила на защитната стена..

По подобен начин можете да конфигурирате други входящи правила, които трябва да се прилагат за вашите Windows клиенти..

Не забравяйте, че трябва да създадете правила за входящ и изходящ трафик.

Сега остава да зададете Политика за защитна стена на OU с потребителски компютри

Важно е. Преди да приложите политиката на защитната стена към OU с производителни компютри, силно се препоръчва да я тествате на тестови компютри. В противен случай, поради неправилни настройки на защитната стена, можете да парализирате работата на предприятието. За да диагностицирате използването на групови правила, използвайте помощната програма gpresult.exe.Проверка на политиките на защитната стена на Windows на клиенти

Актуализиране на политики за клиенти (gpupdate / force). Проверете дали посочените от вас портове са налични на компютрите на потребителите (можете да използвате командлета Test-NetConnection или помощната програма Portqry).

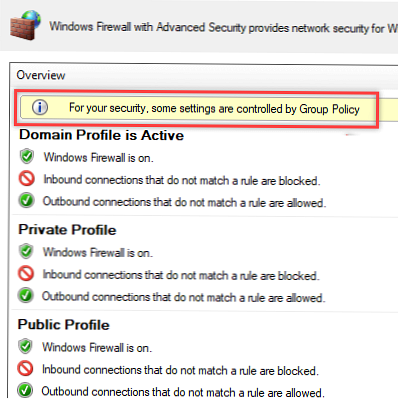

В компютъра на потребителя отворете Контролен панел \ Система и сигурност \ Защитна стена на Windows Defender и се уверете, че се появява следното: От съображения за сигурност някои настройки се контролират от груповата политика. (За ваша сигурност някои настройки се контролират от груповата политика) и се използват настройките на защитната стена, които сте посочили.

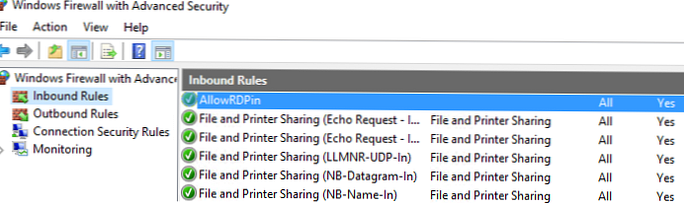

Потребителят вече не може да променя настройките на защитната стена и в списъка с правила за входящи правила трябва да бъдат посочени всички създадени от вас правила.

Можете също да покажете настройките на защитната стена, като използвате командата:

състояние на показване на защитната стена на мрежата

Импортиране / експортиране на правила за защитна стена на Windows в GPO

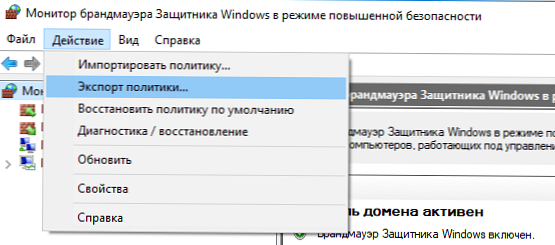

Разбира се, процесът на създаване на правила за защитната стена на Windows е много старателна и продължителна задача (но резултатът си заслужава). За да опростите задачата си, можете да се възползвате от възможността да импортирате и експортирате настройки на защитната стена на Windows. За да направите това, просто трябва да конфигурирате правилата за локална защитна стена на обикновена работна станция. След това отидете на корен на приставката на защитната стена (Монитор на защитната стена на Windows Defender в разширена защита) и изберете Действие -> Експортна политика.

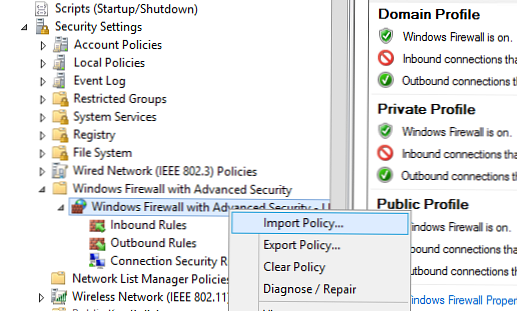

Политиката се качва във WFW файл, който може да бъде импортиран в редактора за управление на групови политики, като изберете Политика за внос и посочване на пътя към wfw файла (текущите настройки ще бъдат презаписани).

Правила за защитна стена на домейни и местни

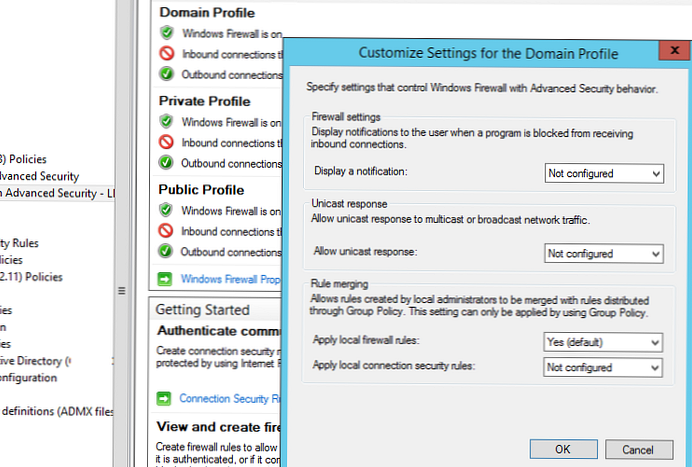

В зависимост от това дали искате местните администратори да могат да създават свои собствени правила за защитна стена на своите компютри и те трябва да се комбинират с правилата, получени чрез групова политика. в груповата политика можете да изберете режима на комбиниране на правила. Отворете свойствата на правилата и обърнете внимание на настройките в секцията Правило сливане. По подразбиране обединяването на правила е активирано. Можете да принудите местния администратор да създаде свои собствени правила за защитна стена: в параметъра Прилагайте местни правила за защитна стена изберете Да (по подразбиране).

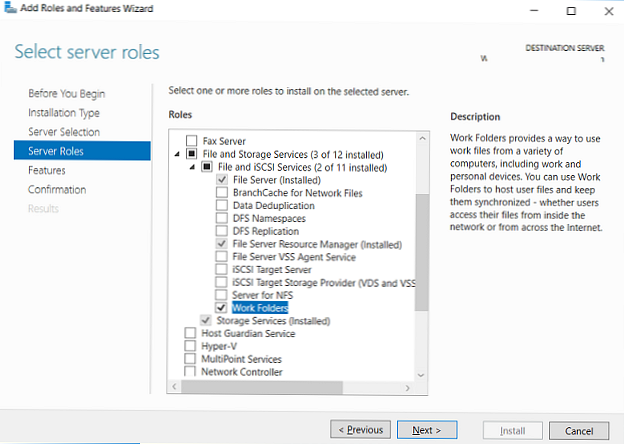

Някои съвети за управление на защитната стена на Windows чрез GPO

Разбира се, за сървъри и работни станции е необходимо да създадете отделни политики за управление на правилата на защитната стена (за всяка група идентични сървъри може да се наложи да създадете свои собствени политики в зависимост от тяхната роля). Т.е. правилата на защитната стена за контролер на домейн, сървър за обмен на поща и SQL сървър ще бъдат различни.

Какви портове трябва да отворите за определена услуга, трябва да погледнете в документацията на сайта на програмиста. Процесът е доста старателен и на пръв поглед сложен. Но постепенно е съвсем реално да стигнем до работеща конфигурация на Windows на защитната стена, която позволява само одобрени връзки и блокира всичко останало. От опит искам да отбележа, че в софтуера на Microsoft можете доста бързо да намерите списък на използваните TCP / UDP портове.