Във версията на Active Directory, въведена в Windows Server 2000, можете да създадете само една политика за парола на домейн. Тази политика е конфигурирана като част от стандартната политика за домейни по подразбиране. В случай, че администраторът назначи нов GPO с различни настройки на паролата в OU, клиентските CSE (Client Side Extensions) игнорират такива правила. Естествено, този подход не винаги е удобен и за да заобиколят такова ограничение, администраторите трябваше да предприемат различни трикове (детски домейни и гори, филтри и т.н.), което създаде допълнителни трудности.

В тази статия ще покажем как да конфигурирате и управлявате подробни политики за управление на пароли въз основа на Windows Server 2012 R2..

Съдържание:

- Политики за фини зърна парола

- Конфигурирайте фино-зърнените правила за паролата на Windows Server 2012 R2

- Конфигурирайте фино-зърнената политика на паролата с PowerShell

Политики за фини зърна парола

В Windows Server 2008 разработчиците добавиха нова отделна GPO опция за управление на настройките на паролата глоба-дребнозърнест парола политики (FGPP - подробни / отделни правила за защита на паролата). Прецизните правила за паролата позволяват на администратора да създаде много специални политики за управление на пароли в един домейн (парола Настройки политика - PSO), които определят изискванията за парола (дължина, сложност, история) и блокиране на акаунта. PSO политиките могат да бъдат зададени на конкретни потребители или групи, но не и на контейнери на Active Directory (OU). Освен това, ако PSO политика е прикачена към потребителя, настройките на политиката за пароли от GPO Default Domain Policy вече не се прилагат към нея.

Например, използвайки FGPP, можете да наложите по-високи изисквания към дължината и сложността на паролата за администраторски акаунти, акаунти за услуги или потребители, които имат външен достъп до ресурси на домейна (чрез VPN или DirectAccess).

Основни изисквания за използване на няколко правила за пароли за FGPP в даден домейн:

- Windows Server 2008 или по-високо функционално ниво на домейна

- политиките за пароли могат да бъдат зададени на потребители или глобални групи за сигурност

- Политиката на FGPP се прилага изцяло (невъзможно е да се опишат част от настройките в GPO и част от FGPP)

Основният недостатък на иновацията в Windows Server 2008 е липсата на удобни инструменти за управление на политики за пароли, които биха могли да бъдат конфигурирани само от помощни програми за ниско ниво за работа с AD, например ADSIEdit, ldp.exe, LDIFDE.exe.

Конфигурирайте фино-зърнените правила за паролата на Windows Server 2012 R2

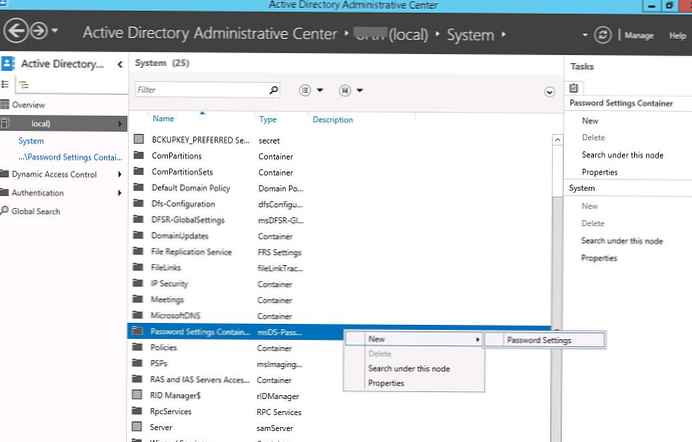

В Windows Server 2012 в конзолата ADAC (Център за администриране на Active Directory) нов графичен интерфейс за управление на политики за пароли Fine-Grained Политики за пароли. В този пример показваме как да присвоим отделна политика за парола на група от домейни домейн Администратори.

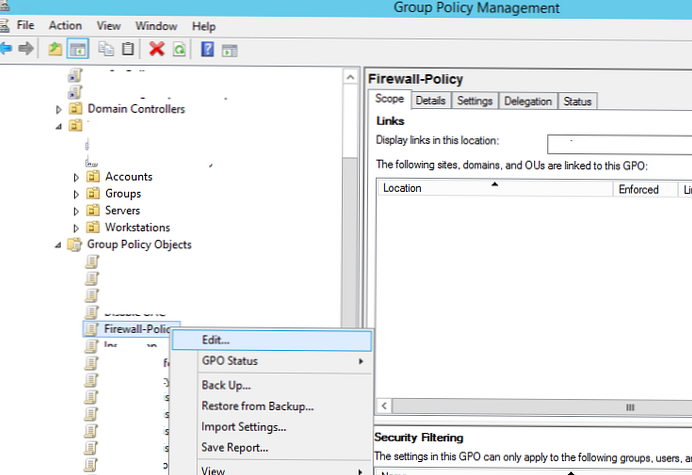

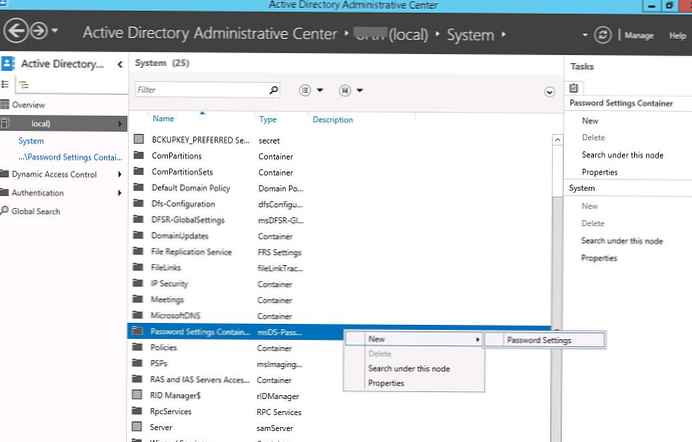

Така че, на контролера на домейна с права на администратор, стартирайте конзолата на Active Directory Administrative Center (ADAC), преминете към изглед на дърво и разширете контейнера система. Намерете контейнер парола Настройки контейнер, щракнете с десния бутон върху него и изберете нов -> парола Настройки

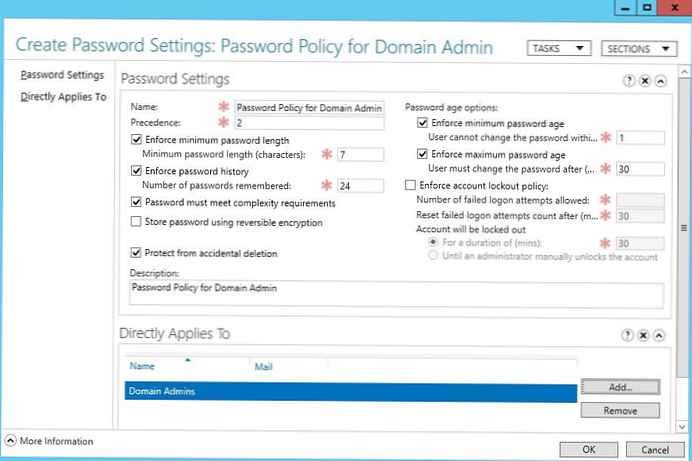

В прозореца, който се отваря, посочете името на политиката за пароли (в нашия пример, Политика за пароли за администратор на домейн) и задайте настройките му. Всички полета са стандартни: минималната дължина и сложност на паролата, броят на запаметените пароли в историята, блокиращи опции, когато паролата е въведена неправилно и т.н. Забележете атрибута предимство. Този атрибут определя приоритета на тази политика за пароли. Ако няколко FGPP политики се приложат към обект, към обекта ще бъде приложена политика с по-ниска стойност в полето Precedence.

забележка.

- Ако потребителят има две политики с еднакви стойности на прецедент, ще се приложи политика с по-нисък GUID..

- Ако няколко политики са назначени на даден потребител, едно от тях действа чрез групата за сигурност на AD, а второто директно към акаунта, тогава политиката, присвоена на акаунта, ще бъде приложена.

След това в секцията Директно се отнася за трябва да добавите групите / потребителите, върху които правилото трябва да действа (в този пример, администратор на домейн). Запазване на политиката.

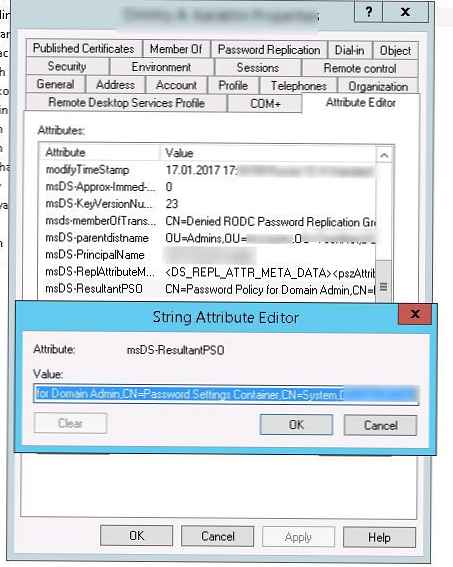

Отсега нататък тази политика за пароли ще се прилага за всички членове на групата Администриране на домейни. Стартирайте конзолата за потребители и компютри на Active Directory (с инсталирана опция за допълнителни функции) и отворете свойствата на всеки потребител от групата на администратор на домейни. Отидете в раздела Редактор на атрибути и на полето филтър изберете опция Конструиран.

Намерете потребителски атрибут Информационен лист за безопасност-ResultantPSO. Този атрибут показва политиката за потребителска парола FGPP (CN = Политика за паролата за администратор на домейн, CN = Контейнер за настройки на паролата, CN = Система, DC = winitpro, DC = ru).

Можете също да получите валидна PSO политика за потребител, който използва dsget:

Можете също да получите валидна PSO политика за потребител, който използва dsget:

dsget потребител "CN = Дмитрий, OU = Администратори, DC = winitpro, DC = bg" -effectivepso

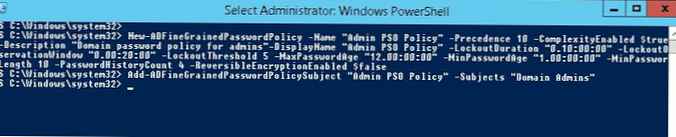

Конфигурирайте фино-зърнената политика на паролата с PowerShell

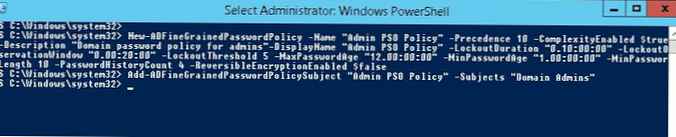

Естествено, в Windows Server 2012 R2, PSO политиките могат да бъдат създадени и присвоени на потребителите, използващи PowerShell:

Създайте политика:

New-ADFineGrainedPasswordPolicy -Наименование „Администриране на PSO политика“ -Прецедентност 10 -ComplexityEnabled $ true -Описание „Политика за парола за домейни за администратори“ -DisplayName „Администриране на PSO политика“ -LockoutDuration „0.10: 00: 00“ -LockoutObservationWindow “0.00“ ”-LockoutThreshold 5 -MaxPasswordAge“ 12.00: 00: 00 ”-MinPasswordAge“ 1.00: 00: 00 ”-MinPasswordLength 10 -PasswordHistoryCount 4 -ReversebleEncryptionEnabled $ false

Задайте политика на потребителска група:

Add-ADFineGrainedPasswordPolicySubject „Администриране на PSO политика“ - Субекти „Администратори на домейни“