Миналата седмица Microsoft пусна актуализации за сигурност, които променят поведението по подразбиране на двигателя на груповата политика на Windows. Става въпрос за актуализации, публикувани като част от бюлетина на MS16-072 от 14 юни 2016 г., който е предназначен за справяне с уязвимостите в механизма за GPO. Нека да разберем защо тази актуализация е пусната и какво системният администратор трябва да знае за промените в приложението на груповите правила.

Актуализации от MS16-072 адресират уязвимостта, която може да позволи на атакуващия да започне атака на човек в средата (MiTM) и да получи достъп до трафик, предаван между компютър и контролер на домейн. За да се защитят от уязвимости, разработчиците на MS решиха да променят контекста на защита, в който се получават политиките. Ако по-рано потребителските политики са получени в контекста на защитата на потребителите, то след инсталиране на MS16-072 се получават потребителски политики в контекста на компютърната сигурност.

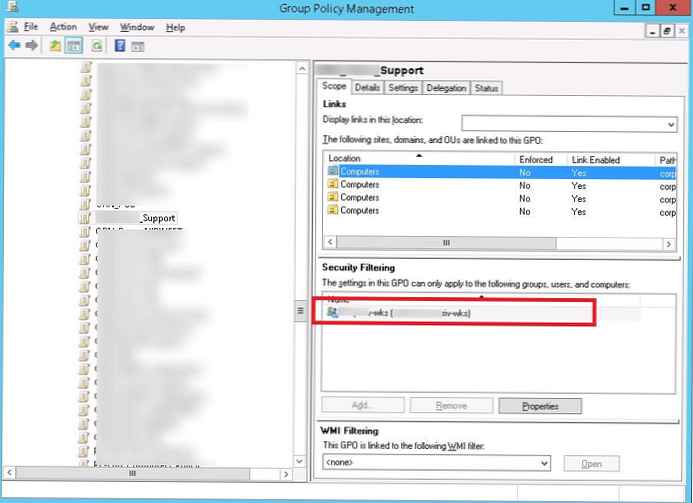

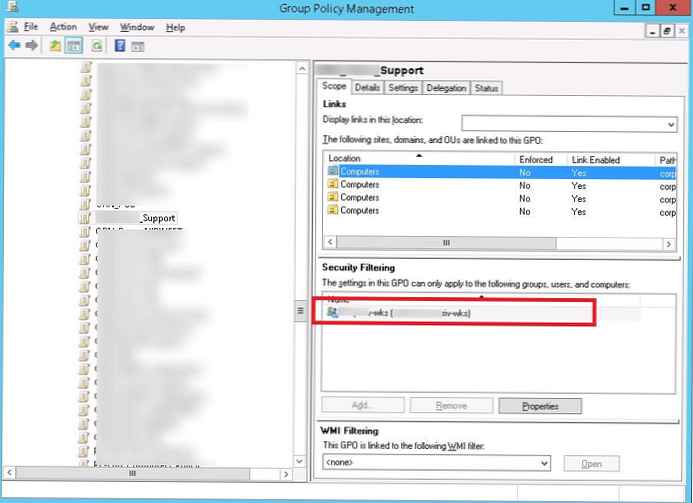

В резултат на това много потребители откриха, че след инсталирането на актуализации от този бюлетин, някои правила вече не се прилагат. GPO със стандартни разрешения, които има Филтриране на сигурността са дадени права за четене и прилагане на групова политика за групата Удостоверени потребители, прилагайте както обикновено. Проблемът се наблюдава само с политики, които са конфигурирани Филтриране на сигурността и от чиито разрешения е премахната групата за удостоверени потребители. .

Във всички предишни препоръки, ако е необходимо, използването на филтриране на защитата MS винаги е съветвано да изтриете групата за удостоверени потребители и да добавяте потребители и да четете и прилагате групи за сигурност.

Във всички предишни препоръки, ако е необходимо, използването на филтриране на защитата MS винаги е съветвано да изтриете групата за удостоверени потребители и да добавяте потребители и да четете и прилагате групи за сигурност.

След като инсталирате актуализацията MS16-072 / KB3159398, сега за успешното прилагане на правилата, правата за четене на GPO обекта трябва да имат и акаунта на самия компютър.

И тъй като удостоверени потребители означава както потребителски, така и компютърни акаунти, изтривайки тази група, ние по този начин блокираме достъпа до GPO.

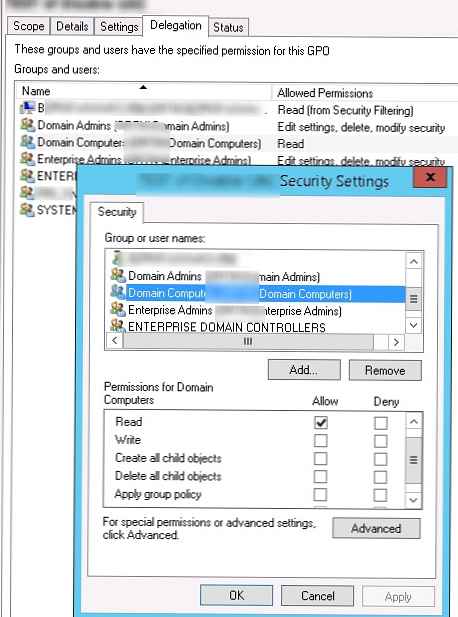

За да разрешите проблема, трябва да премахнете актуализацията (не по правилния, но ефективен начин) или да използвате GPMC.MSC за всички политики, които използват филтриране на сигурността по потребителски групи, в раздела делегация добавете група Компютри с домейни (необходими са само права за четене).

За да разрешите проблема, трябва да премахнете актуализацията (не по правилния, но ефективен начин) или да използвате GPMC.MSC за всички политики, които използват филтриране на сигурността по потребителски групи, в раздела делегация добавете група Компютри с домейни (необходими са само права за четене).

По този начин компютрите с домейни ще имат право да четат тази политика .

По този начин компютрите с домейни ще имат право да четат тази политика .

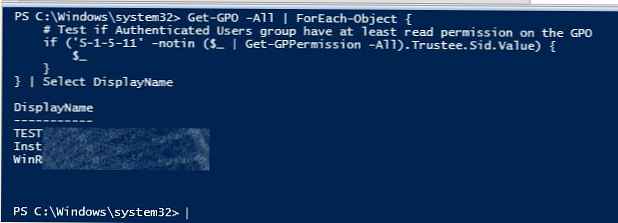

За да намерите всички групови групи в домейн, който няма удостоверени потребители в защитното филтриране, можете да използвате следния скрипт:

Вземете-GPO -Всичко | ForEach-Object

if ('S-1-5-11' -notin ($ _ | Get-GPPermission -All). Trustee.Sid.Value)

$ _

| Изберете DisplayName

За големи и сложни инфраструктури със сложна структура на груповата политика можете да използвате по-удобния скрипт PowerShell MS16-072 - Известен проблем - Използвайте PowerShell за проверка на GPO, за да намерите проблемни политики

Актуализация. Как да направите промени в схемата на AD, така че всички нови групови политики (GPO) веднага да бъдат създадени с необходимите права