Вероятно от медиите, всички вече знаят, че на 12 май по целия свят са регистрирани масови инфекции на вируса на Windows. Wana decrypt0r 2.0 (WannaCry, WCry). Атаката използва доста скорошна уязвимост в протокола за достъп до споделени файлове и принтери - SMBv1. След като компютърът е заразен, вирусът криптира някои файлове (документи, поща, файлове с бази данни) на твърдия диск на потребителя, променяйки разширенията им на WCRY. Вирусът за извличане на софтуер изисква трансфер от $ 300 за дешифриране на файлове. На първо място, всички операционни системи на Windows, които нямат актуализация за коригиране на уязвимостта с активиран протокол SMB 1.0, директно свързан към Интернет и порт 445, достъпен отвън, са застрашени. След като вирусът навлезе в периметъра на локалната мрежа, той може да се разпространи автономно чрез сканиране на уязвими хостове в мрежата.

Съдържание:

- Актуализации за сигурност на Windows за защита срещу WannaCry

- Деактивиране на SMB v 1.0

- WCW Attack Status

Актуализации за сигурност на Windows за защита срещу WannaCry

Вирусът използва уязвимостта SMB 1.0, фиксирана в актуализацията на защитата MS17-010, освободен 14 март 2017г. В случай че вашите компютри редовно се актуализират чрез Windows Update или WSUS, достатъчно е да проверите наличността на тази актуализация на компютъра, както е описано по-долу.

| Vista, Windows Server 2008 | wmic qfe списък | findstr 4012598 |

| Windows 7, Windows Server 2008 R2 | wmic qfe списък | findstr 4012212или wmic qfe списък | findstr 4012215 |

| Windows 8.1 | wmic qfe списък | findstr 4012213илиwmic qfe списък | findstr 4012216 |

| Windows Server 2012 | wmic qfe списък | findstr 4012214илиwmic qfe списък | findstr 4012217 |

| Windows Server 2012 R2 | wmic qfe списък | findstr 4012213илиwmic qfe списък | findstr 4012216 |

| Windows 10 | wmic qfe списък | findstr 4012606 |

| Windows 10 1511 | wmic qfe списък | findstr 4013198 |

| Windows 10 1607 | wmic qfe списък | findstr 4013429 |

| Windows Server 2016 | wmic qfe списък | findstr 4013429 |

Ако командата върне подобен отговор, тогава пластирът, покриващ уязвимостта, вече е инсталиран.

ttp: //support.microsoft.com/? kbid = 4012213 MSK-DC2 Актуализация на сигурността KB4012213 CORP \ admin 5.05.2017

Ако командата не върне нищо, трябва да изтеглите и инсталирате подходящата актуализация. Ако през април или май се инсталират актуализации за сигурност на Windows (като част от новия кумулативен модел на актуализация на Windows), вашият компютър също е защитен.

Ако командата не върне нищо, трябва да изтеглите и инсталирате подходящата актуализация. Ако през април или май се инсталират актуализации за сигурност на Windows (като част от новия кумулативен модел на актуализация на Windows), вашият компютър също е защитен.

Заслужава да се отбележи, че въпреки факта, че Windows XP, Windows Server 2003, Windows 8 вече са премахнати от поддръжка, Microsoft бързо пусна актуализация на деня.

съвет. Директни връзки към кръпки за коригиране на уязвимости за преустановени системи:

Windows XP SP3 x86 RUS - http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsxp-kb4012598-x86-custom-rus_84397f9eeea668b975c0c2cf9aaf0e2312f50077.exe

Windows XP SP3 x86 ENU - http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsxp-kb4012598-x86-custom-enu_eceb7d5023bbb23c0dc633e46b9c2f14fa6ee9dd.exe

Windows XP SP2 x64 RUS - http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x64-custom-enu_f24d8723f246145524b9030e4752c96430981211.exe

Windows XP SP2 x64 ENU - http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x64-custom-enu_f24d8723f246145524b9030e4752c96430981211.exe

Windows Server 2003 x86 RUS - http://download.windowsupdate.com/c/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x86-custom-rus_62e38676306f9df089edaeec8924a6fdb68ec294.exe

Windows Server 2003 x86 ENU - http://download.windowsupdate.com/c/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x86-custom-enu_f617caf6e7ee6f43abe4b386cb1d26b3318693cf.exe

Windows Server 2003 x64 RUS - http://download.windowsupdate.com/c/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x64-custom-rus_6efd5e111cbfe2f9e10651354c0118517cee4c5e.exe

Windows Server 2003 x64 ENU - http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x64-custom-enu_f24d8723f246145524b9030e4752c96430981211.exe

Windows 8 x86 - http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/05/windows8-rt-kb4012598-x86_a0f1c953a24dd042acc540c59b339f55fb18f594.msu

Windows 8 x64 - http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/05/windows8-rt-kb4012598-x64_f05841d2e94197c2dca4457f1b895e8f632b7f8e.msu

Деактивиране на SMB v 1.0

Един прост и ефективен начин за защита от уязвимост е напълно деактивиране на протокола SMB 1.0 на клиенти и сървъри. Ако във вашата мрежа няма компютри, работещи под Windows XP или Windows Server 2003, това може да стане с помощта на командата

dism / онлайн / norestart / забранявам-функция / име на функция: SMB1Protocol

или както е препоръчано в статията Деактивиране на SMB 1.0 в Windows 10 / Server 2016

WCW Attack Status

Според най-новата информация, разпространението на вируса на рансъмуер WannaCrypt е спряно чрез регистриране на домейна iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com. Както се оказа, в кода вирусът имаше достъп до този домейн; ако отговорът беше не, вирусът започна да криптира документи. Очевидно по този начин разработчиците са оставили възможност за себе си бързо да спрат разпространението на вируса. Какво е използвал един от ентусиастите?.

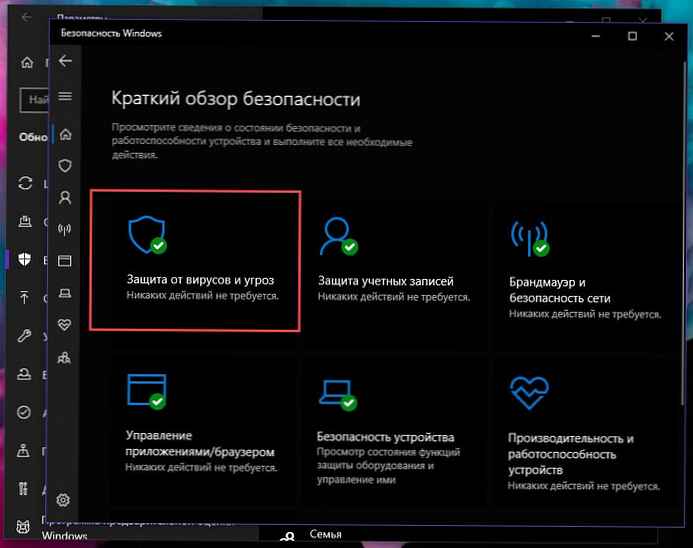

Естествено, нищо не пречи на авторите на вируса да напишат свежа версия на тяхното създаване под експлоатацията ETERNALBLUE и той ще продължи мръсната си работа. По този начин, за да предотвратите Ransom: Win32.WannaCrypt атаки, трябва да инсталирате необходимите актуализации (и да ги инсталирате редовно), да актуализирате антивируси, да деактивирате SMB 1.0 (ако е приложимо) и да не отваряте порт 445 в Интернет без нужда.

И също така ще предоставя връзки към полезни статии, които помагат да се сведе до минимум вредата и вероятността от атака на криптор върху Windows системи:

- Защита от криптиране с FSRM

- Блокирайте вируси със софтуерни ограничения

- Възстановяване на файлове от копия в сянка след заразяване с шифровчик