Инженерите на Google пуснаха критична информация за уязвимостта през октомври SSL версия 3.0, получи смешно име пудел (Padding Oracle On Downgraded Legacy Encryption или Poodle 🙂). Уязвимостта позволява на атакуващия да получи достъп до информация, шифрована с SSLv3, използвайки човека в средната атака. Уязвимостите са засегнати както от сървъри, така и от клиенти, които могат да се свържат чрез SSLv3.

Като цяло ситуацията не е изненадваща, защото протокола SSL 3.0, представена за първи път през 1996 г., тя вече е на 18 години и морално остаряла. В повечето практически задачи той вече е заменен от криптографски протокол TLS (версии 1.0, 1.1 и 1.2).

За да се предпази от уязвимост, POODLE се препоръчва напълно. деактивирайте поддръжката на SSLv3 както от страна на клиента, така и от страна на сървъра продължете да използвате само TLS. За потребители на остарял софтуер (например, използвайки IIS 6 на Windows XP), това означава, че те вече няма да могат да преглеждат HTTPS страници и да използват други SSL услуги. В случай, че поддръжката на SSLv3 не е напълно деактивирана и по подразбиране се предлага да се използва по-силно криптиране, уязвимостта на POODLE все още ще се появи. Това се дължи на особеностите на избора и договарянето на протокол за криптиране между клиента и сървъра, защото ако има неизправност в използването на TLS, той автоматично преминава към SSL.

Препоръчваме да проверите всичките си услуги, които могат да използват SSL / TLS под каквато и да е форма и да деактивирате поддръжката на SSLv3. Можете да проверите вашия уеб сървър за уязвимости, като използвате онлайн теста, например тук: http://poodlebleed.com/.

Съдържание:

- Деактивирайте SSLv3 в Windows на системно ниво

- Деактивиране на SSLv2 (Windows 2008 / Server и по-долу)

- Активирайте TLS 1.1 и TLS 1.2 в Windows Server 2008 R2 и по-нови версии

- Помощ за управление на системния криптографски протокол в Windows Server

Деактивирайте SSLv3 в Windows на системно ниво

В Windows поддръжката на SSL / TLS протокол се управлява чрез системния регистър.

съвет. Преди да направите тези промени, препоръчваме ви да създадете резервно копие на посочения клон, използвайки функцията редактор на системния регистър износа.В този пример ще покажем как напълно да деактивираме SSLv3 в Windows Server 2012 R2 на системно ниво (както на клиентско, така и на сървърно ниво):

- Отворете редактора на системния регистър (regedit.exe) с права на администратор

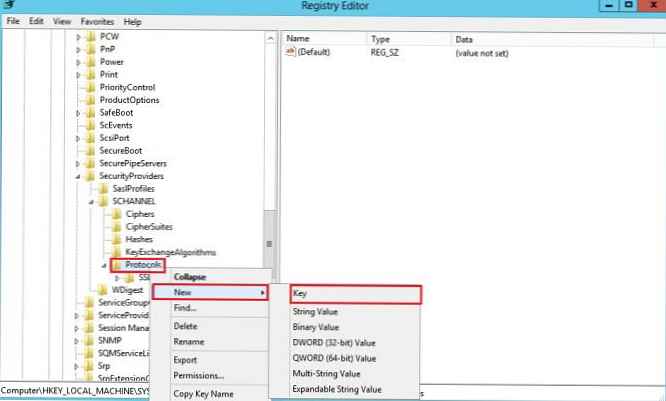

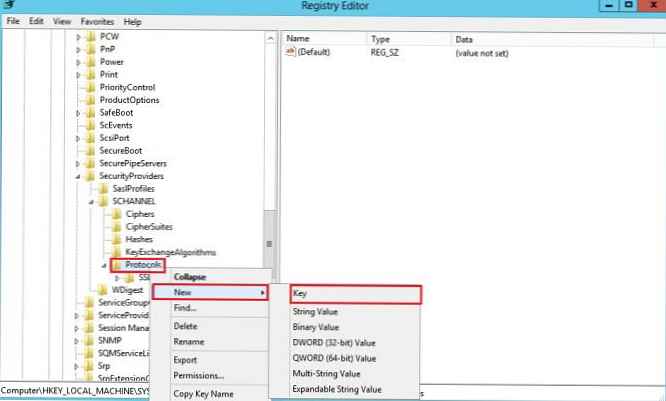

- Отидете до клона HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ SecurityProviders \ Schannel \ Protocols \

- Създайте нов раздел с име SSL 3,0 ( нов-> ключ)

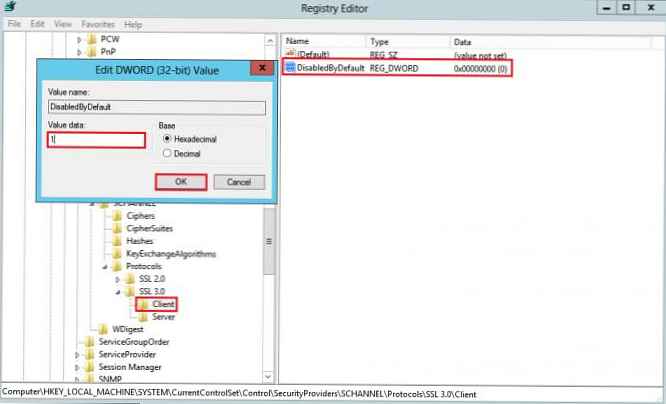

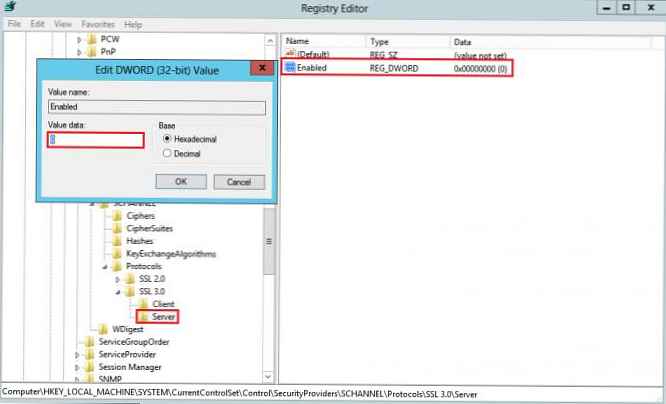

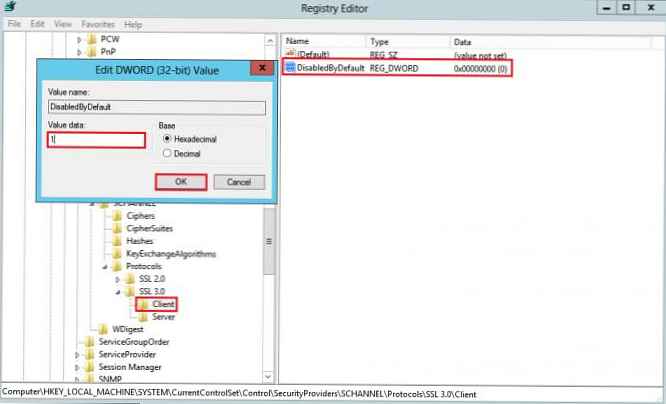

- В създадения разделSSL 3.0 създайте още два подсекции с имена клиент и Сървър.

- След това в секцията „Клиент“ създайте нов DWORD (32-битов) параметър с име DisabledByDefault

- Като ключова стойност DisabledByDefault посоча 1.

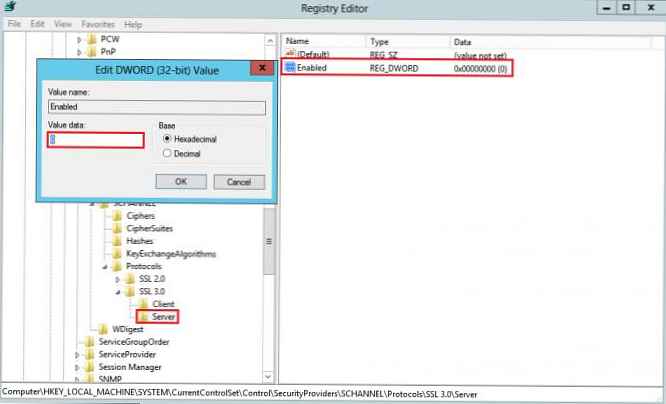

- След това в клона на сървъра създайте нов DWORD (32-битов) параметър с име Enabled и стойност 0.

- За да влязат промените в сила, трябва да рестартирате сървъра

Деактивиране на SSLv2 (Windows 2008 / Server и по-долу)

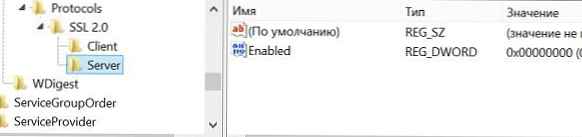

ОС преди Windows 7 / Windows Server 2008 R2 по подразбиране до още по-малко защитен и остарял протокол SSL v2, което също трябва да бъде деактивирано от съображения за сигурност (в по-новите версии на Windows, SSLv2 на ниво клиент е деактивиран по подразбиране и се използват само SSLv3 и TLS1.0). За да деактивирате SSLv2, трябва да повторите горната процедура, само за ключа на системния регистър SSL 2.0.

В Windows 2008/2012 SSLv2 на ниво клиент е деактивиран по подразбиране.

Активирайте TLS 1.1 и TLS 1.2 в Windows Server 2008 R2 и по-нови версии

Windows Server 2008 R2 / Windows 7 и по-нова версия поддържат алгоритмите за криптиране TLS 1.1 и TLS 1.2, но тези протоколи са деактивирани по подразбиране. Можете да активирате поддръжката на TLS 1.1 и TLS 1.2 в тези версии на Windows при подобен сценарий.

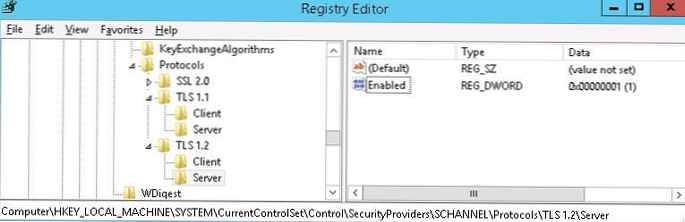

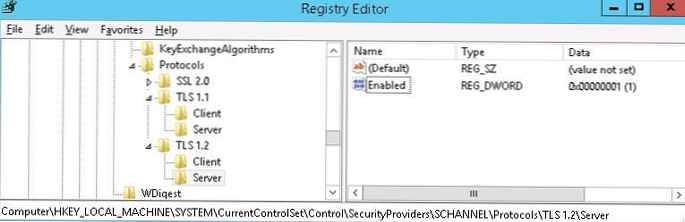

- В редактора на системния регистър отворете клон HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ SecurityProviders \ SCHANNEL \ протоколи

- Създайте два раздела TLS 1.1 и TLS 1.2

- Във всеки раздел създайте подсекция с имената клиент и Сървър

- Във всеки от секциите клиент и сървър създайте ключ DWORD:

- DisabledByDefault със стойност 0

- Enabled със стойност 1

- След промените сървърът трябва да се рестартира..

Помощ за управление на системния криптографски протокол в Windows Server

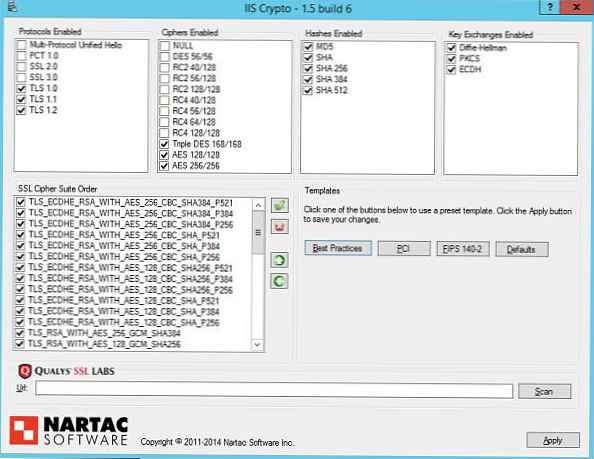

Има безплатна помощна програма IIS Crypto, която ви позволява удобно да управлявате настройките на криптографските протоколи в Windows Server 2003, 2008 и 2012. Използвайки тази помощна програма, можете да активирате или деактивирате всеки от протоколите за криптиране само с два кликвания.

Програмата вече има няколко шаблона, които ви позволяват бързо да прилагате предварително зададени настройки за различни настройки за защита.