Потребителите на Windows трябва да обръщат все повече и повече внимание на сертификатите, инсталирани на компютъра. Скорошни скандали със сертификати Lenovo Superfish, Dell eDellRoot и Comodo PrivDog още веднъж показват, че потребителят трябва да внимава не само при инсталирането на нови приложения, но и ясно да разбере какъв софтуер и сертификати са предварително инсталирани в системата от производителя на оборудването. Чрез инсталирането на фалшиви или специално генерирани сертификати, нападателите могат да извършват MiTM атаки (човек в средата), да прехващат трафик (включително HTTPS), да позволяват стартирането на злонамерен софтуер и скриптове и т.н..

Обикновено тези сертификати са инсталирани в хранилището на Windows Trusted Root Certification Autorities. Нека да видим как можете да проверите магазина за сертификати на Windows за сертификати на трети страни.

По принцип в магазин за сертификати Доверени органи за сертифициране на корени трябва да присъстват само надеждни сертификати, проверени и публикувани от Microsoft като част от програмата Програма на Microsoft Trusted Root Certificate. За да проверите магазина на сертификати за наличие на сертификати на трети страни, можете да използвате помощната програма Sigcheck (от инструментариума на Sysinternals).

- Изтеглете полезност Sigcheck от уебсайта на Microsoft (https://technet.microsoft.com/en-us/sysinternals/bb897441.aspx)

- Разархивирайте архива Sigcheck.цип в произволна директория (например C: \ install \ sigcheck \)

- Отворете командния ред и променете директорията с помощната програма: cd C: \ install \ sigcheck \

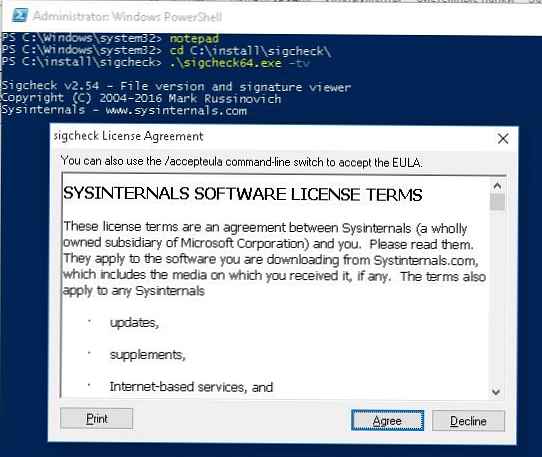

- В командния ред стартирайте командата

sigcheck.exe-тв, илиsigcheck64.exe -tv(за 64-битови версии на Windows) - При първото стартиране услугата sigcheck ще ви помоли да приемете условията за ползване

- След това помощната програма ще изтегли от уебсайта на Microsoft и ще постави своята архивна директория. authrootstl.такси със списък на коренни сертификати на MS във формат Certification Trust List.съвет. Ако компютърът няма директна връзка с Интернет, файлът authrootstl.cab може да бъде изтеглен независимо от връзката http://download.windowsupdate.com/msdownload/update/v3/static/trustedr/en/authrootstl.cab и ръчно поставен в директорията на помощната програма SigCheck

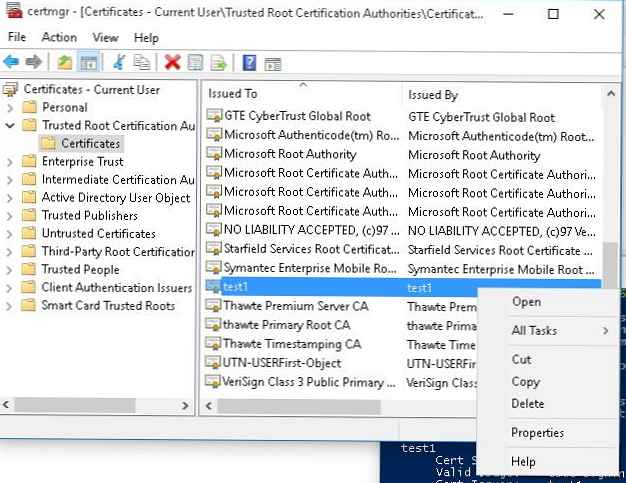

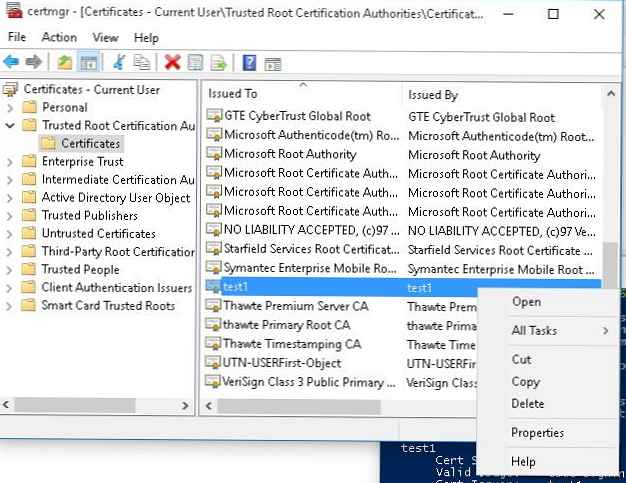

- Помощната програма сравнява списъка на сертификатите, инсталирани на компютъра, със списъка на коренните сертификати на MSFT във файла authrootstl.cab. В случай, че сертификатите на трети страни присъстват в списъка на компютърните коренни сертификати, SigCheck ще покаже списък с тях. В нашия пример има един сертификат на компютъра с името test1 (Това е самоподписан сертификат, създаден с помощта на командлета New-SelfSignedCertificate, който създадох за подписване на скрипта на PowerShell)

- Всеки открит сертификат на трета страна трябва да се анализира за неговата необходимост, като присъства в списъка с доверие. Също така е препоръчително да разберете коя програма е инсталирана и използва.съвет. В случай, че компютърът е част от домейн, коренните сертификати на вътрешния сертифициращ орган на CA и други сертификати, интегрирани в изображението на системата или разпространени от групови политики, които могат да бъдат недоверие от гледна точка на MSFT, най-вероятно ще бъдат в списъка на „трети страни“.

- За да премахнете този сертификат от техния списък с доверие, отворете конзолата за управление на сертификата (MSC) и разширяване контейнер Trusted корен сертифициране Властите (Доверени органи за сертифициране на корени) -> Сертификати и изтрийте сертификатите, намерени от SigCheck.

По този начин проверката на хранилището на сертификати с помощта на помощната програма SigCheck определено трябва да се извършва във всяка система, особено OEM компютри с предварително инсталирана операционна система и различни версии на Windows, разпространени чрез популярни торент проследяващи.