Използването на локални акаунти (включително локалния администратор) за достъп до мрежата в средите на Active Directory е нежелателно поради редица причини. Често много компютри използват едно и също име на локален администратор и парола, което може да компрометира много системи, когато един компютър е компрометиран (заплаха от атака Pass-на хеш). В допълнение, достъпът по локални акаунти през мрежата е труден за персонализиране и проследяване централизирано, защото подобни факти не се записват в AD контролерите на домейни.

За да намалят рисковете, администраторите прибягват до преименуване на името на стандартния локален акаунт за администратор на Windows. Използването на система, която периодично променя паролата на локалния администратор на уникален домейн на всички компютри (например, MS Local Password Password Solution), може значително да увеличи сигурността на локалните администраторски акаунти. Но това решение няма да може да реши проблема с ограничаването на мрежовия достъп под локални акаунти, защото компютрите могат да имат повече от един локален акаунт.

Можете да ограничите достъпа до мрежата за локални акаунти, като използвате правилото. отричам достъп за това компютър от на мрежа. Но проблемът е, че в тази политика ще трябва изрично да изброите всички имена на акаунти, на които трябва да бъде отказан достъп.

Windows 8.1 и Windows Server 2012 R2 представиха две нови групи за сигурност с нови SID. Това означава, че сега е налице възможността да не се изброяват всички възможни SID опции за локални акаунти, а да се използва общ SID.

| S-1-5-113 | NT AUTHORITY \ Локален акаунт | Всички местни акаунти |

| S-1-5-114 | NT AUTHORITY \ Local account and member of Administrators group | Всички акаунти на локални администратори |

Тези групи се добавят към маркера за достъп на потребителя, когато той влезе под локалния акаунт.

На сървър, работещ под Windows Server 2012 R2, проверете дали на локалния администраторски акаунт са назначени два нови NT AUTHORITY \ Local account (SID S-1-5-113) и NT AUTHORITY \ Local account и член на групата Administrators (SID S-1- 5-114):

Whoami / всички

Можете да добавите тази функционалност към Windows 7, Windows 8, Windows Server 2008 R2 и Windows Server 2012, като инсталирате актуализация KB 2871997 (актуализация за юни 2014 г.).

Можете да добавите тази функционалност към Windows 7, Windows 8, Windows Server 2008 R2 и Windows Server 2012, като инсталирате актуализация KB 2871997 (актуализация за юни 2014 г.).

Можете да проверите дали тези групи съществуват в системата чрез техния SID, както следва:

$ objSID = Система за нов обект. Сигурност.Principal.SecurityIdentifier ("S-1-5-113")

$ objAccount = $ objSID.Translate ([System.Security.Principal.NTAccount])

$ objAccount.Value

Ако скриптът връща NT Authority \ Local account, тогава тази локална група (с този SID) е на разположение.

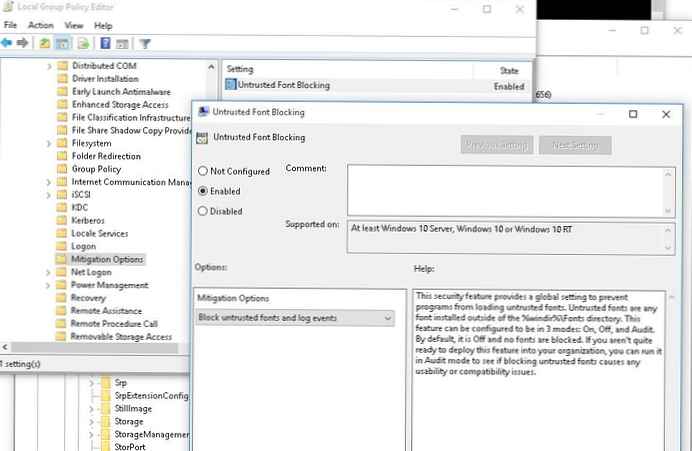

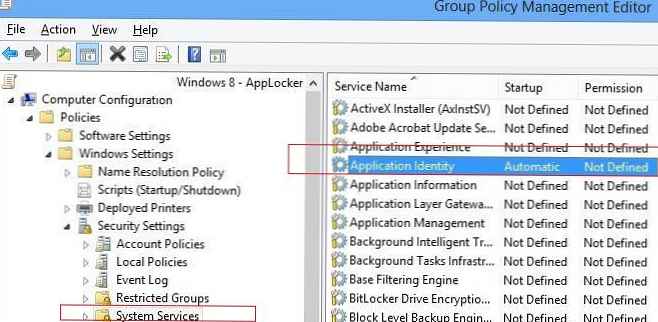

За да ограничите достъпа до мрежата по локални акаунти с тези SID в маркера, можете да използвате следните правила, които са разположени в секцията Конфигурация на компютъра -> Настройки на Windows -> Настройки за защита -> Местни политики -> Присвояване на права на потребителя.

- Забранете достъпа до този компютър от мрежата - Забранен достъп до компютър от мрежата

- отричам дневник за през отдалечен Desktop Услуги - Отказ да влизате чрез услугата от отдалечен работен плот

Добавяне към данните на правилата Локален акаунт и Локален акаунт и член на групата Администратори и актуализирайте политиката с gpupdate / force.

След прилагане на правилото, достъпът до мрежата по локални акаунти е отказан на този компютър. Така че, когато се опитате да установите RDP сесия под акаунт .\администратор ще се появи съобщение за грешка.

След прилагане на правилото, достъпът до мрежата по локални акаунти е отказан на този компютър. Така че, когато се опитате да установите RDP сесия под акаунт .\администратор ще се появи съобщение за грешка.

По този начин можете да ограничите достъпа до мрежата под местните акаунти, независимо от имената им, и да увеличите нивото на сигурност на корпоративната среда.