Продължаваме поредицата от статии за противодействие на класа на рансъмуер вируси в корпоративната среда. В предишните части разгледахме конфигурирането на защита на файлови сървъри с помощта на FSRM и използване на изображения на сенки на диска за бързо възстановяване на данни след атака. Днес ще поговорим за начин предотвратяване на стартирането на изпълними файлове от вируси за извличане (включително обикновени вируси и троянски коне) на персонални компютри на потребители.

В допълнение към антивирусния софтуер, политиките за ограничаване на софтуера могат да бъдат друга пречка за предотвратяване на стартиране на злонамерен софтуер на компютрите на потребителите. В среда на Windows това може да бъде софтуер за ограничаване на софтуера или AppLocker. Ще разгледаме пример за използване на софтуер за ограничаване на софтуера за защита от вируси..

Политики за ограничаване на софтуера (SRP) предоставят възможност за активиране или деактивиране на изпълнение на изпълними файлове с помощта на локална политика или групова политика на домейна. Методът за защита срещу вируси и извличане на софтуер, използващ SRP, включва забрана за стартиране на файлове от определени директории в потребителската среда, които по правило получават файлове или архиви с вирус. В по-голямата част от случаите файлове с вирус, получен от Интернет или от имейл, се появяват в директорията% APPDATA% на потребителския профил (тя също съдържа папките% Temp% и Временни интернет файлове). В същата директория се съхраняват разопаковани временни копия на архивите, когато потребителят, без да търси, отваря архива, получен по пощата или изтеглен от Интернет.

При настройка може да се използва SRP две стратегии:

- Позволете изпълними файлове да се стартират на компютър само от конкретни папки (като правило това са директории% Windir% и Program Files / Program Files x86) - това е най-надеждният метод, но изисква дълъг период на отстраняване на грешки и идентифициране на необходимия софтуер, който не работи в такава конфигурация

- Предотвратете стартирането на изпълними файлове от потребителски директории, в които по принцип не трябва да има изпълними файлове. Именно в тези директории вирусовите файлове се появяват, когато се появят на компютъра. В допълнение, потребител, който няма права на администратор, просто няма разрешения за запис в системни директории, различни от неговите собствени. Следователно вирусът просто няма да може да разположи тялото си навсякъде, освен директории в потребителския профил.

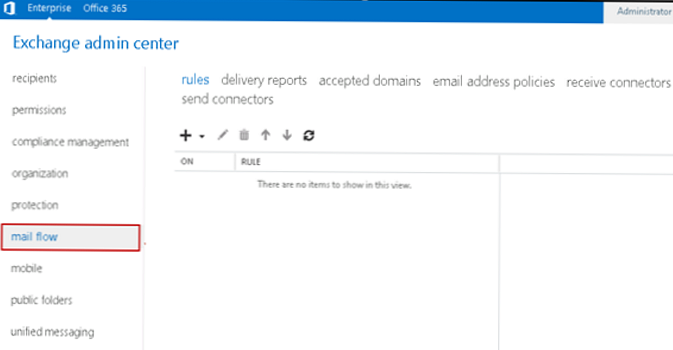

Ще разгледаме създаването на SRP според втория вариант като достатъчно надеждно и по-малко отнемащо време за изпълнение. Така че, нека създадем политика, която блокира стартирането на файлове по определени начини. На локален компютър това може да стане с помощта на конзолата gpedit.MSC, ако политиката трябва да се използва в домейна, това е необходимо в конзолата Управление на груповата политика (GPMC.MSC) създайте нова политика и я присвойте на OU с потребителски компютри.

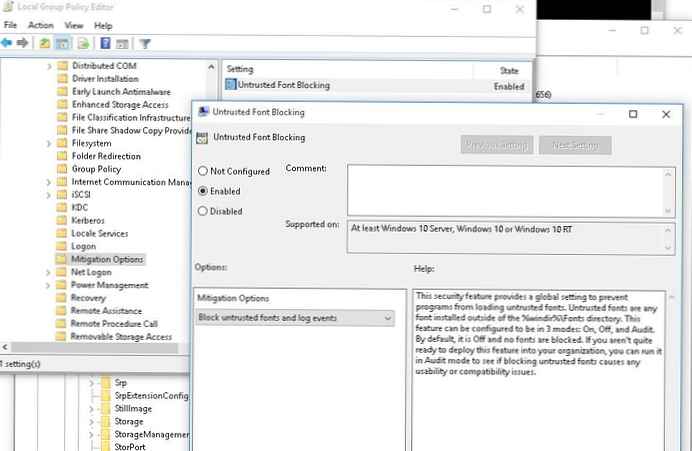

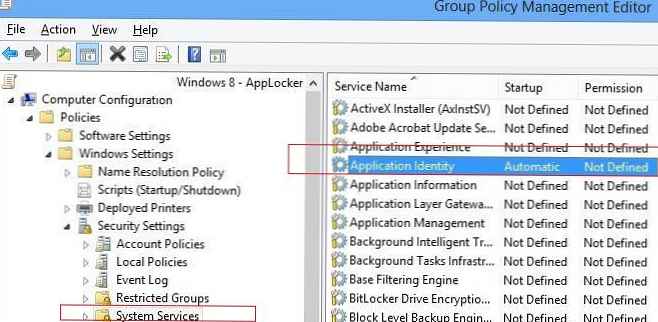

забележка. Силно препоръчваме преди да приложите политиките за SRP, да тествате тяхната работа на група тестови компютри. В случай на откриване на законни програми, които не стартират поради SRP, трябва да добавите отделни правила за разрешения.В конзолата за редактор на GPO отидете на Конфигурация на компютъра -> Настройки на Windows -> Настройки за сигурност . Щракнете с десния бутон върху Политики за ограничаване на софтуера и изберете Нови политики за ограничаване на софтуера.

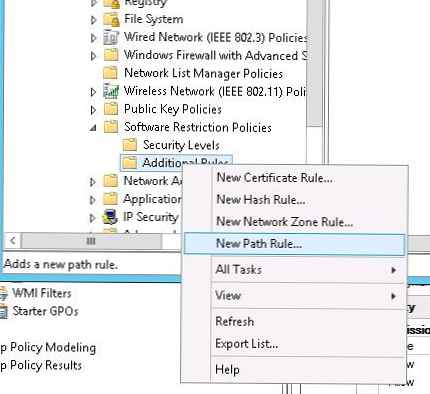

Изберете раздел Допълнителни правила, и създайте ново правило Ново правило за пътя.

Изберете раздел Допълнителни правила, и създайте ново правило Ново правило за пътя.

Нека създадем правило, което забранява стартирането на изпълними файлове с разширението * .exe от директорията% AppData%. Посочете следните параметри на правилото:

Нека създадем правило, което забранява стартирането на изпълними файлове с разширението * .exe от директорията% AppData%. Посочете следните параметри на правилото:

- път:% AppData% \ *. Exe

- Ниво на сигурност: Забранено

- описание: Блокиране на стартирането на exe файлове от папката% AppData%

По същия начин трябва да създадете забранителни правила за пътеките, изброени в таблицата. защото променливите и пътищата на средата са различни в Windows 2003 / XP и Windows Vista / по-горе, таблицата показва стойностите за съответните версии на ОС. Ако все още имате Windows 2003 / XP във вашия домейн, по-добре е те да създадат отделна политика и да я присвоят на OU с компютри, използващи WMI GPO филтър по тип OS.

По същия начин трябва да създадете забранителни правила за пътеките, изброени в таблицата. защото променливите и пътищата на средата са различни в Windows 2003 / XP и Windows Vista / по-горе, таблицата показва стойностите за съответните версии на ОС. Ако все още имате Windows 2003 / XP във вашия домейн, по-добре е те да създадат отделна политика и да я присвоят на OU с компютри, използващи WMI GPO филтър по тип OS.

| описание | Windows XP и 2003 | Windows Vista / 7/8/10, Windows Server 2008/2012 |

| Предотвратяване на стартиране на файлове от% LocalAppData% | % UserProfile% Local Settings * .exe | % LocalAppData% \ *. Exe |

| Предотвратяване на стартиране на файлове от поддиректории% AppData%: | % AppData% \ * \ *. Exe | % AppData% \ * \ *. Exe |

| Предотвратяване на стартиране на файлове от поддиректории% LocalAppData% | % UserProfile% \ Local Settings \ * \ *. Exe | % LocalAppData% \ * \ *. Exe |

| Забрана за стартиране на exe файлове от архиви, открити с WinRAR | % UserProfile% \ Local Settings \ Temp \ Rar * \ *. Exe | % LocalAppData% \ Temp \ Rar * \ *. Exe |

| Предотвратете стартирането на exe файлове от архивите, отворени със 7zip | % UserProfile% \ Local Settings \ Temp \ 7z * \ *. Exe | % LocalAppData% \ Temp \ 7z * \ *. Exe |

| Предотвратете стартирането на EXE файлове от архивите, отворени с WinZip | % UserProfile% \ Local Settings \ Temp \ wz * \ *. Exe | % LocalAppData% \ Temp \ wz * \ *. Exe |

| Предотвратете стартирането на exe файлове от архиви, отворени с вградения архиватор на Windows | % UserProfile% \ Local Settings \ Temp \ *. Zip \ *. Exe | % LocalAppData% \ Temp \ *. Zip \ *. Exe |

| Предотвратете стартирането на exe файлове от директорията% temp% | % Temp% \ *. Exe | % Temp% \ *. Exe |

| Предотвратяване на стартиране на exe файлове от поддиректории% temp% | % Temp% \ * \ *. Exe | % Temp% \ * \ *. Exe |

| по избор. Предотвратете EXE файлове от всякакви директории в потребителския профил .Важно е. с това правило трябва да бъдете внимателни, защото някои софтуер, като плъгини за браузър, инсталатори, съхраняват изпълними файлове в профил. За такива програми ще трябва да направите правилото за изключение на SRP | % UserProfile% \ * \ *. Exe | UserProfile% \ * \ *. Exe |

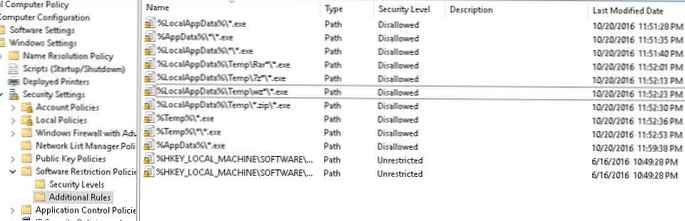

Можете да добавите свои собствени директории. В нашия пример получихме нещо като този списък за забрана на SRP правилата.

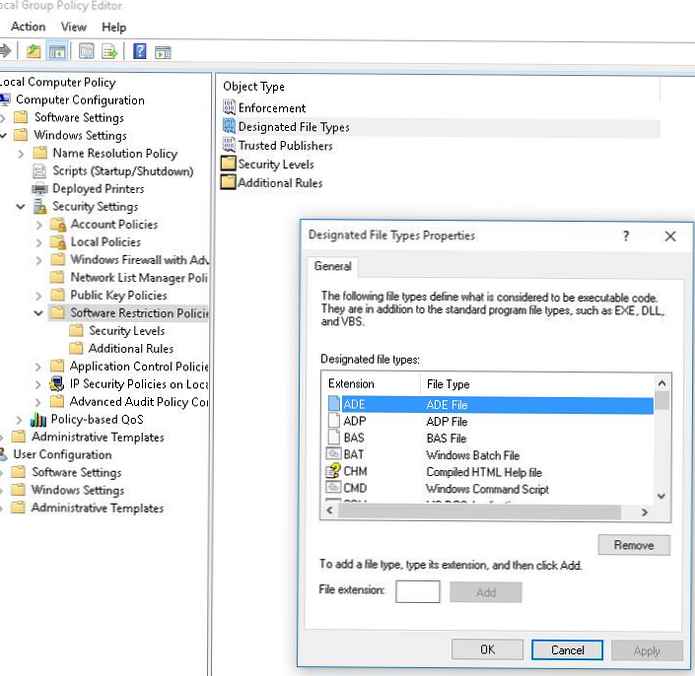

Като правило трябва също така да забраните стартирането на други разширения на потенциално опасни файлове (* .bat, *. Vbs, * .js, * .wsh и т.н.), тъй като злонамерен код може да бъде намерен не само във файлове * .exe. За да направите това, трябва да промените пътищата в SPR правилата, като премахнете * .exe записите. По този начин ще бъде забранено стартирането на всички изпълними файлове и файлове със скриптове в посочените директории. Списъкът с "опасни" разширения на файлове е посочен в настройките на политиката на SRP в секцията Определени досие Видове. Както можете да видите, той вече има предварително определен списък с изпълними файлове и скриптове. Можете да добавяте или премахвате конкретни разширения.

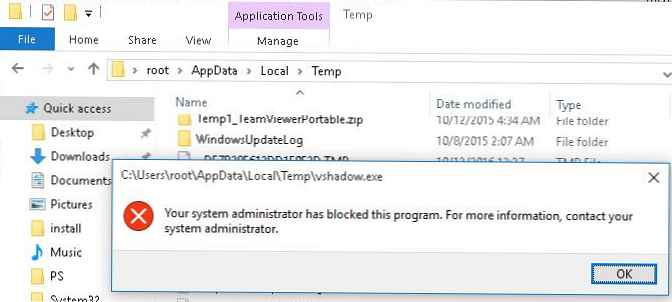

Остава да се провери ефекта на ограниченията на софтуера върху клиентския компютър. За да направите това, актуализирайте правилата с командата gpupdate / force и се опитайте да стартирате изпълним * .exe файл от която и да е от указаните директории. Трябва да получите съобщение за грешка:

Остава да се провери ефекта на ограниченията на софтуера върху клиентския компютър. За да направите това, актуализирайте правилата с командата gpupdate / force и се опитайте да стартирате изпълним * .exe файл от която и да е от указаните директории. Трябва да получите съобщение за грешка:

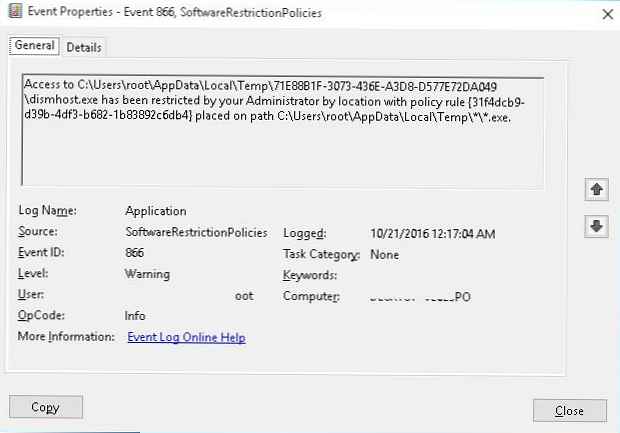

Опитите за стартиране на изпълними файлове от защитени директории, които бяха блокирани от политиките на SRP, могат да бъдат наблюдавани с помощта на дневника на събитията на Windows. Събитията, които ни интересуват, са в секцията приложение, и имат Идентификационен номер на събитието 866, с източник SoftwareRestrictionPolicies и нещо подобно:

Достъпът до C: \ Потребители \ root \ AppData \ Local \ Temp \ 71E88B1F-3073-436E-A3D8-D577E72DA049 \ dismhost.exe е ограничен от вашия администратор по местоположение с правило за политика 31f4dcb9-d39b-4df3-b682-1b83892c6db4 поставен на път C: \ Потребители \ root \ AppData \ Local \ Temp \ * \ *. exe.

И така, ние показахме общ пример за техника за използване на политика за ограничаване на софтуера (SRP или Applocker) за блокиране на вируси, извличане на софтуер и троянски програми на компютрите на потребителите. Разглежданите методи могат значително да повишат степента на защита на системите от злонамерен код, стартиран от потребителите..