Windows Server 2012 представи нова концепция за централно управление на достъпа за цялата компания до файлове и папки, наречени Динамичен контрол на достъпа. Основната разлика между новата система за динамичен контрол на достъпа от старата система за достъп до файлове и папки Списък за контрол на достъпа (ACL - списъци за контрол на достъпа), която позволява да се осигури достъп само до потребителски акаунти и групи, е тази, която използва динамичен контрол на достъпа (DAC) Можете да контролирате достъпа въз основа на почти всеки даден атрибут и дори критерии. Използвайки динамичен контрол на достъпа в Windows Server 2012, можете да създадете цели правила за контрол на достъпа до данни, които ви позволяват да проверите например дали потребителят е в определени групи, дали е член на финансовия отдел и дали таблетът му поддържа RMS криптиране. Тези правила под формата на политики могат по-късно да се прилагат към всеки (или всички) файлови сървъри на организацията, като по този начин се създаде единна система за сигурност.

Недостатъци на достъпа, базирани на ACL

Как е реализиран достъпът до споделени директории на файлови сървъри преди появата на Dynamic Control Control. Специфични списъци за достъп са присвоени на споделена папка на ниво NTFS и / или топки, които включват определени групи в AD (или локални сървърни групи) или специфични акаунти. За да може потребителят да получи достъп до желаната директория, администраторът трябваше да го включи в съответната група. Какви са недостатъците на такъв модел за управление на достъпа??

· Достъпът се регулира само въз основа на членството в групата

· С голям брой споделени папки, трябва да създадете голям брой групи (води до увеличаване на билета на Kerberos)

· Няма възможност за контрол на достъпа въз основа на характеристиките на потребителското устройство, от което потребителят се свързва

· Невъзможност за прилагане на сложни сценарии за достъп

Когато контролът на достъпа се основава само на ACL, не е рядкост даден потребител случайно да качи поверителна информация (заплати на топ мениджърите например) в публичен ресурс, където всеки може да се запознае с нея.

Горните недостатъци са предназначени да премахнат технологията за динамичен контрол на достъпа..

Динамична архитектура и принципи за контрол на достъпа на Windows Server 2012

В Windows Server 2012 Dynamic Access Control създава друго ниво на контрол на достъпа за файлови обекти на нивото на целия домейн и на тези обекти продължете да оперирате с разрешения за NTFS

(ACL). Имайте предвид, че правилата на DAC могат да се прилагат навсякъде, независимо от това какви права на NTFS са зададени на обекта..

Една от основните концепции на модела DAC е концепцията за иск (заявление или одобрение). В модела за контрол на достъпа на Windows Server 2012 претенцията е атрибут Active Directory, който е дефиниран за използване с централни политики за достъп. Като критерии можете да използвате почти всички параметри, съхранени в AD, които принадлежат на конкретен обект, например идентификатор на устройството, метод за вход, местоположение, лични данни и т.н. Претенциите се конфигурират с помощта на конзолата за управление Административен център на Active Directory (ADAC)) в нов контейнер Достъп, базиран на искове. В този контейнер (първоначално празен) можете да създавате свои собствени изявления и да ги свързвате с атрибутите на потребители или компютри. Въз основа на стойностите на претенциите е възможно да се определи дали да се даде достъп на даден потребител / устройство до определен обект на файловата система.

Следващият компонент на ЦАП са свойствата на ресурсите (средство Имоти), с помощта на която се определят свойствата на ресурсите, които в бъдеще ще бъдат използвани в правилата за разрешаване. Resource Properties също е отделен контейнер в динамичния контрол на достъпа..

Следните DAC елементи са правилата за централен достъп и политиките за централен достъп.. централендостъп правилник опишете какво ниво на достъп да предоставите до файлове, до кои потребители, с кои конкретни одобрения, от кои устройства и т.н.. централен достъп политика - Това е политика, която съдържа правила за централни правила за достъп, които ще бъдат разпространявани чрез организацията чрез GPO в цялата организация (или в конкретен ОУ).

Как мога да премина към модела на динамичния контрол на достъпа в организация:

1. Създайте един / няколко вида климат.

2. Активирайте едно / няколко свойства на ресурси (тагове или тагове на файлови обекти)

3. Създайте правило за централен достъп, което определя условията за предоставяне на достъп

4. Добавете създадените правила към централната политика за достъп

5. Използване на групови правила за разпространение на CAP към файлови сървъри

Естествено, преди да внедрите динамичен контрол на достъпа, трябва да конфигурирате система за класификация на файлове, както е описано в статията: Класификация на файлове с помощта на файловата класификационна инфраструктура в Windows Server 2012. Етапът на определяне и класифициране на данни, съхранявани на файлови сървъри, е най-трудният и отнемащ време, резултатът от който ще присвои NTFS тагове на управлявани файлови обекти.

Как се проверяват разрешенията за достъп до файла / директорията на крайния потребител, защото сега, освен разрешенията за NTFS, има и проверка за съответствие на изкачванията? Последователността за проверка на разрешенията е следната:

Споделете ACL

Политика за централен достъп

NTFS ACL

Пример за динамичен контрол на достъпа в Windows Server 2012

Нека се опитаме да разберем на практика един възможен пример за конфигуриране на DAC в Windows 2012. Да предположим, че искаме да създадем политика за достъп, която регулира достъпа въз основа на отдела на потребителите и държавата, в която се намира.

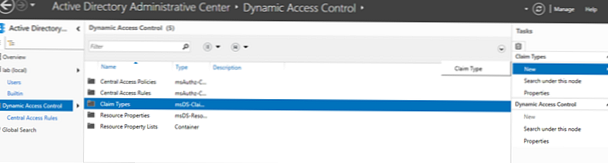

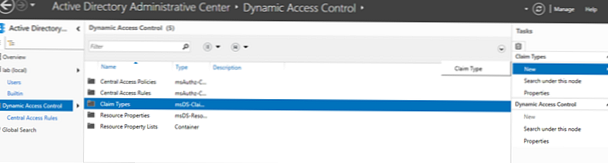

Използвайки конзолата за административен център AD, създайте две нови претенции-а: отдел и държава. За да направите това, отидете на контейнера Динамичен контрол на достъпа -> Видове искания и изберете нов:

Създайте ново изявление с името отдел :

и страна :

В атрибута Country посочете две предварително дефинирани (предложено) стойности (EG - Египет и QR - Катар):

След това създайте нови свойства на ресурса за одобрението на страната: Ново-> Свойства на ресурса.

След това в контейнера Resource Properties активирайте декларацията за отдел.

Сега създайте ново правило Правило за централен достъп. Това правило ще посочи разрешенията, които се прилагат към обекта, ако искането съответства на правилото, описано в CAR.

Да предположим, че имаме правило, което определя, че те са използвали Finance Admins (Department = Finance и County = EG), имат пълен достъп, а потребителите на Finance Execs (Department = Finance) имат пълен достъп само за четене. Това правило ще се прилага за всички правила, класифицирани като свързани с финансовия отдел:

В резултат правилото ще изглежда така:

След това създайте централна политика за достъп (CAP), която ще бъде приложена към всички файлови сървъри, използващи GPO.

В новата политика на ОСП ще включим правилото за създадения по-рано финансов отдел:

След това правилото за централна политика на достъп, използващо групови правила, трябва да се прилага към всички файлови сървъри. За целта създайте нова политика за GPO и я свържете към OU с файлови сървъри.

В прозореца на редактора за управление на групови политики отидете на Конфигурация на компютъра-> Политики-> Настройки на Windows-> Настройки за защита-> Файлова система-Политика за централен достъп-> Управление на правилата за централен достъп.

В прозореца за настройки Конфигурация на правилата за централен достъп добавете политиката за финансови данни и щракнете върху OK.

След това трябва да разрешите на всички контролери на домейни да присвояват изкачвания. Това също се прави с помощта на GPO, но в този случай трябва да редактираме политиката на контролера на домейна - По подразбиране домейн Контрольори политика . Отидете в секцията Компютърна конфигурация-> Политики-> Административни шаблони-> Система-> KDC. Отваряне на опция KDC Поддръжка за претенции, автентичност на съединения и броня Kerberos, задайте го на Активирано и в падащия списък изберете Поддържано

Излезте от редактора на групови политики и актуализирайте правилата на контролера на домейни и файлови сървъри с командата

gpupdate / force

Да видим какво имаме.

Отворете файла на сървъра, към който създадената от нас политика прилага свойствата на всяка споделена папка или документ, и отидете на раздела Класификация. Както можете да видите, в него се появиха две твърдения. Ако автоматичната класификация не е конфигурирана, техните стойности няма да бъдат зададени..

Забележка: За да могат DAC разрешенията да бъдат проверени при достъп до файла, потребителите трябва да имат достъп до директорията / файла на ниво NTFS. В този пример ще дадем на всички пълен достъп до NTFS..

Проверете текущите разрешения в папката.

Отворете раздела Централна политика и приложите политиката за финансови данни..

Ако потребителят няма зададени претенции (той е в правилната група, но няма дефинирани атрибути на отдел и държава), той няма да има достъп до директорията.

заключение

Използвайки комбинация от DAC, AD RMS (как да организирате динамично криптиране на файлове с AD RMS и FCI) и FCI технологии, можете да създадете мощни схеми за контрол на достъпа до документи и защита на чувствителна информация, като внедрите пълноценна DLP система на базата на инфраструктурата на Windows Server 2012.