Продължаваме поредица от статии за методите за противодействие на криптографските вируси. Миналия път разгледахме един прост метод за проактивна защита срещу ransomware на файлови сървъри, използващи FSRM. Днес ще говорим за метод за възстановяване на данни, който ви позволява безболезнено да възстановявате файлове в случаите, когато вирусът вече е пробил и шифровал документи на компютъра на потребителя.

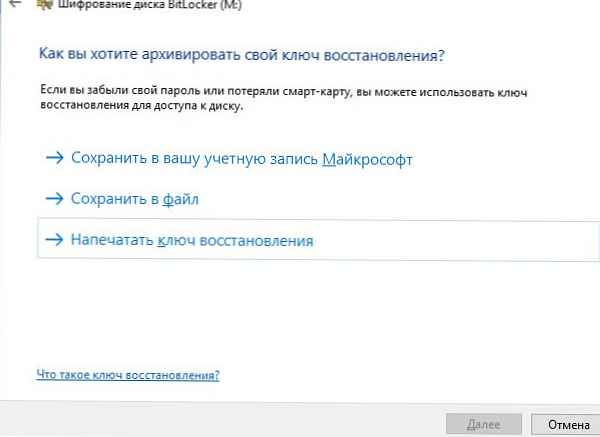

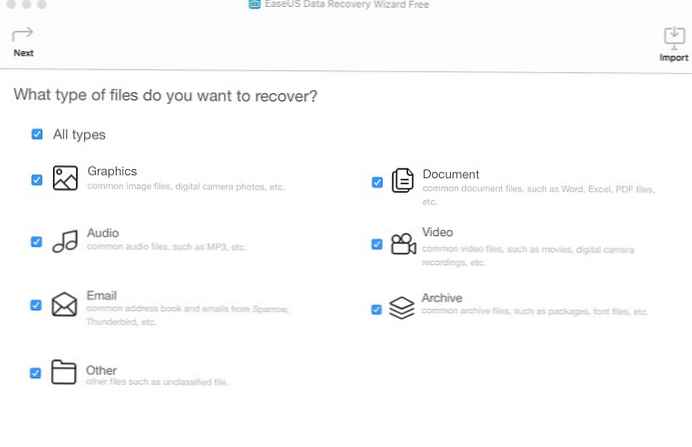

Най-лесният начин да върнете оригиналните данни след криптиране на документи с троянски шифровчик е да възстановите данните от резервно копие. И ако все още може да се организира централизирано архивиране на данни на сървърите, тогава архивирането на данни от компютрите на потребителите е много по-трудно. За щастие, Windows вече има вграден механизъм за архивиране. - копия в сянка, създаден от Службата за копиране на тонове (VSS).

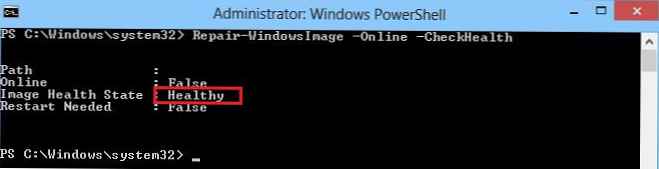

За да можете да възстановите стари версии на файлове от моментни снимки на VSS, трябва да бъдат изпълнени следните условия:

- VSS трябва да е активиран за защитени обеми

- трябва да има достатъчно свободно дисково пространство за съхранение на изображения (поне 10-20%)

- потребителят не трябва да има права на локален администратор на компютъра си (повечето съвременни шифри, работещи с администраторски права, изтриват всички налични снимки на VSS) и защитата на контрола на потребителските акаунти (UAC) е активирана

Помислете за механизма за централизирано управление на политиките за моментни снимки в среда на домейн в Active Directory, за да се даде възможност за възстановяване на данни след атака с вирус на криптор.

Съдържание:

- Активиране на VSS на компютри, използващи GPO

- Копиране vshadow.exe на компютри потребители, използващи GPO

- PowerShell скрипт за създаване на снимки на сенки от всички томове

- Задача на график за създаване на VSS снимки

- Възстановете оригинални данни от копие на сянка на том

- заключение

Активиране на VSS на компютри, използващи GPO

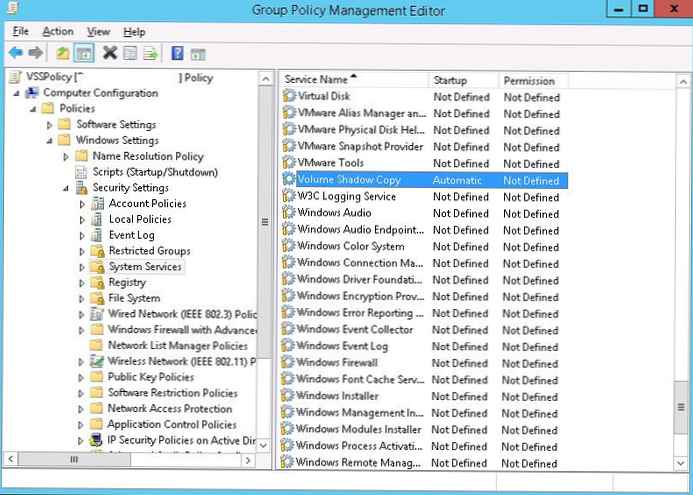

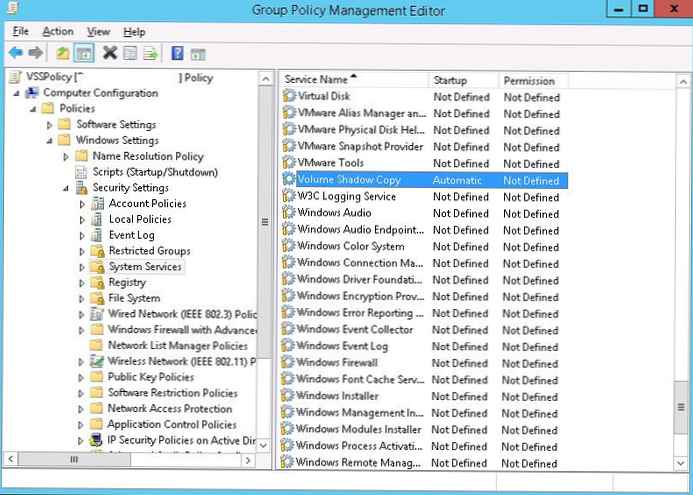

На първо място, ще създадем групова политика, която ще включва услугата Volume Shadow Copy Service (VSS) на компютрите на потребителите. За да направите това, в конзолата GPMC.MSC създайте нов GPO с име VSSPolicy и да го присвоите на OU с компютри потребители.

Да преминем към режим на редактиране на GPO. След това в секцията компютър configuration->Windows Settings->сигурност Settings->система обслужване в списъка на услугите, които трябва да намерите услуга обем сянка копие и задайте типа на стартиране за него автоматичен.

Копиране vshadow.exe на компютри потребители, използващи GPO

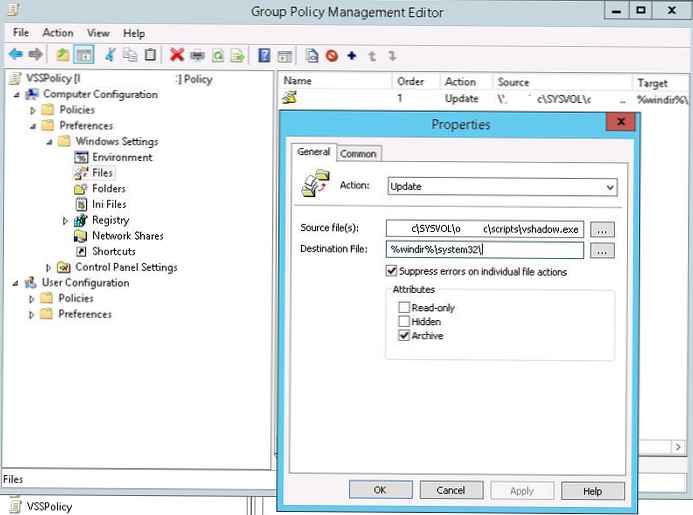

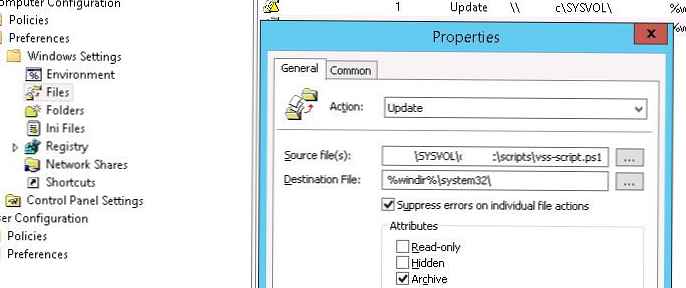

За да създаваме и управляваме сенки от копия на компютрите на потребителите, се нуждаем от помощна програма vshadow.exe от Windows SDK. В този пример ще използваме vshadow от SDK за Windows 7 x64 (в моя случай той работеше правилно както за Windows 7, така и за Windows 10 x64). Използвайки GPP, копирайте файла vshadow.exe в директорията% windir% \ system32 на всички компютри.

съвет. Файлът vshadow.exe може да бъде изтеглен от тази връзка: vshadow-7 × 64.zipЗа да направите това, в раздела за политиката Конфигурация на компютъра -> Предпочитания -> Настройки на Windows -> Файлове създайте нова политика, която копира файла vshadow.exe от директорията \\domain.loc \ SYSVOL \domain.loc \ scriptpts \ (файлът трябва да се копира тук преди) към каталога % windir% \ system32 \ vshadow.exe (трябва да посочите името на файла в местоназначението). Можете да конфигурирате тази политика да работи само веднъж (Прилагайте веднъж и не прилагайте отново).

PowerShell скрипт за създаване на снимки на сенки от всички томове

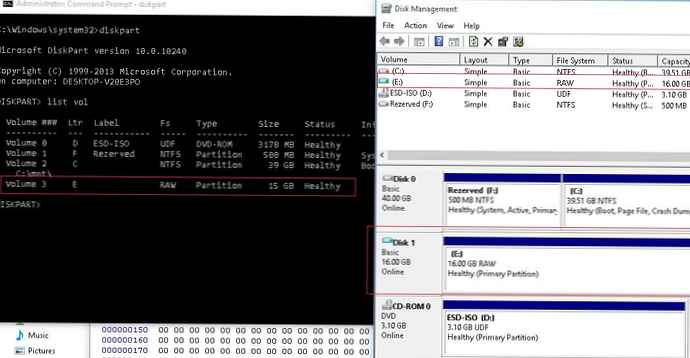

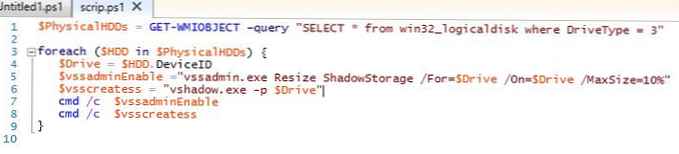

След това се нуждаем от скрипт, който ще определи списъка на дисковете в системата, ще даде възможност за запис на сенки за всички и да създаде нова снимка на VSS. Получих следния скрипт:

$ HDDs = GET-WMIOBJECT -запитване „SELECT * от win32_logicaldisk, където DriveType = 3“

foreach ($ HDD в $ HDD)

$ Drive = $ HDD.DeviceID

$ vssadminEnable = "vssadmin.exe Преоразмерете ShadowStorage / For = $ Drive / On = $ Drive / MaxSize = 10%"

$ vsscreatess = "vshadow.exe -p $ Drive"

cmd / c $ vssadminEnable

cmd / c $ vsscreatess

Първият термин ви позволява да намерите всички дискове в системата, а след това за всеки диск помощната програма vshadow активира сенки копия, които трябва да заемат не повече от 10% от пространството и създава ново копие.

Първият термин ви позволява да намерите всички дискове в системата, а след това за всеки диск помощната програма vshadow активира сенки копия, които трябва да заемат не повече от 10% от пространството и създава ново копие.

Този скрипт ще бъде записан във файл VSS-писменост.ps1 както и да копирате на компютрите на потребителите чрез GPO.

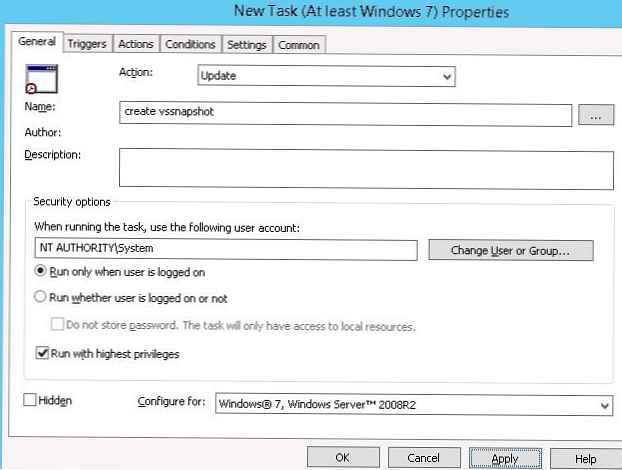

Задача на график за създаване на VSS снимки

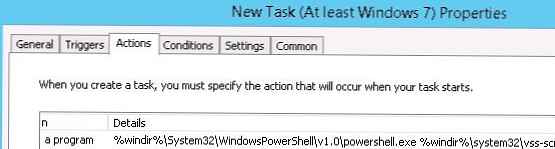

Последното нещо, което трябва да направите, е да създадете задача за планиране на всички компютри, която редовно да изпълнява PowerShell скрипта vss-script.ps1 и да създава нова снимка на vss диск. Най-лесният начин да създадете такава задача е чрез GPP. За това в раздела компютър Конфигурация -> Предпочитания -> планиран Задачи създайте нова задача за планиране (Нова-> Планирана задача (поне Windows 7) с името: създавам vssnapshot, който работи като NT АВТОРИТЕТ \система с повишени права.

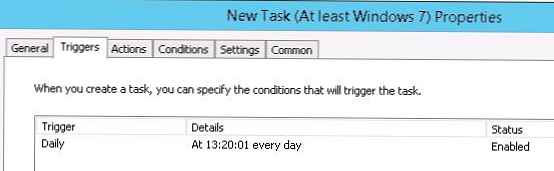

Да речем, че задачата трябва да започва всеки ден в обедното време в 13:20 (тук трябва да обмислите независимо необходимата честота на създаване на изображения).

Да речем, че задачата трябва да започва всеки ден в обедното време в 13:20 (тук трябва да обмислите независимо необходимата честота на създаване на изображения).

Изпълнете скрипт:% windir% \ System32 \ WindowsPowerShell \ v1.0 \ powershell.exe

Изпълнете скрипт:% windir% \ System32 \ WindowsPowerShell \ v1.0 \ powershell.exe

с аргумент% windir% \ system32 \ vss-script.ps1

съвет. Необходимо е също така да се предвиди създаването на седмична задача за планиращия да изтрива стари VSS снимки. За целта създайте нова задача за планиращия, който изпълнява скрипт, подобен на първия, но с редовете:

$ vssadminDeleteOld = "vshadow.exe -do =% $ Drive"

cmd / c $ vssadminDeleteOld

Възстановете оригинални данни от копие на сянка на том

В случай, че въпреки това шифрорът стигна до компютъра на потребителя и извърши мръсната си работа, след като го изкорени от системата, администраторът може да възстанови документите на потребителя от последната моментна снимка.

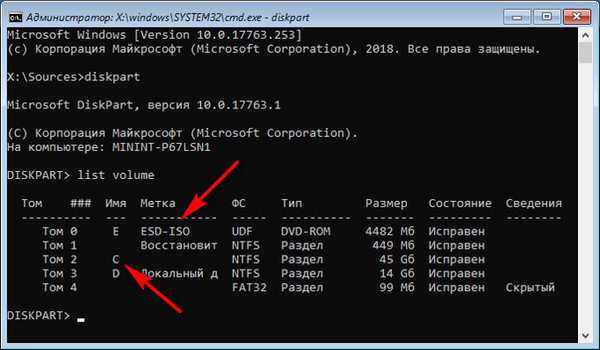

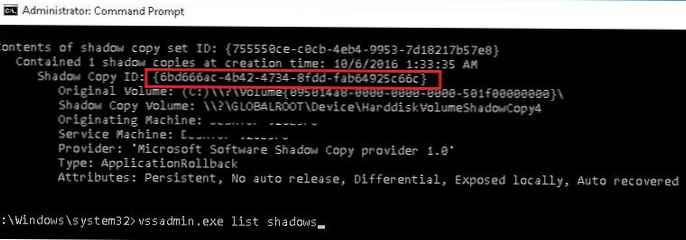

Списък с всички налични снимки може да се покаже с командата:

vssadmin.exe списък сенки

В нашия пример последният кадър е направен на 6.10.2016 1:33:35 AM и има Shadow Copy ID = 6bd666ac-4b42-4734-8fdd-fab64925c66c.

В нашия пример последният кадър е направен на 6.10.2016 1:33:35 AM и има Shadow Copy ID = 6bd666ac-4b42-4734-8fdd-fab64925c66c.

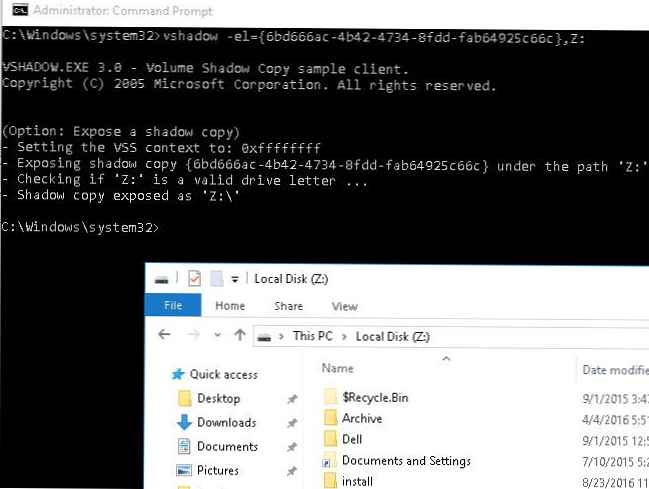

Ние монтираме прочетената снимка като отделно системно устройство по неговия идентификатор:

vshadow -el = 6bd666ac-4b42-4734-8fdd-fab64925c66c, Z:

Сега използвайки File Explorer или който и да е файлов мениджър, копирайте оригиналните файлове от Z: устройството, което е съдържанието на свързания момент.

Сега използвайки File Explorer или който и да е файлов мениджър, копирайте оригиналните файлове от Z: устройството, което е съдържанието на свързания момент.

За да демонтирате диск със моментна снимка:

mountvol Z: \ / D

заключение

Разбира се, сенчестите копия на VSS не са метод за борба с криптографските вируси и не отменят интегрирания подход за организиране на мрежовата защита от вируси (антивируси, блокиране на стартирането на изпълними файлове с помощта на политиките на SRP или AppLocker, филтри за репутация на SmartScreen и др.). Въпреки това, простотата и достъпността на механизма за копиране на томовете в сянка е, според мен, голямо предимство на този прост метод за възстановяване на криптирани данни, който е много вероятно да бъде полезен в случай на инфекция, проникнала в компютъра на потребителя.