В тази статия ще покажем как да възстановим контролера на домейна на Active Directory от резервно копие на System State, създадено по-рано (вижте Active Directory Backup) и ще разгледаме видовете и принципите на възстановяване на DC в AD.

Съдържание:

- Възстановете контролера на AD домейн чрез репликация

- Видове за възстановяване на Active Directory: Разрешени и непълни

- Възстановяване на контролер на домейн AD от архивиране на състоянието на системата

- Възстановяване на отделни обекти в AD

Да предположим, че имате неуспешен контролер на домейн AD и искате да го възстановите от предварително създаден архивен файл. Преди да продължите с възстановяването на DC, трябва да разберете кой сценарий за възстановяване на контролер на домейн трябва да използвате. Зависи дали имате други DC в мрежата и дали базата данни на Active Directory в тях е повредена..

Възстановете контролера на AD домейн чрез репликация

Възстановяването на DC чрез репликация не е съвсем процесът на възстановяване на DC от архивиране. Този сценарий може да се използва, ако имате няколко допълнителни контролери на домейни във вашата мрежа и всички те са функционални. Този сценарий включва инсталиране на нов сървър, надграждането му до нов DC в същия сайт. Старият контролер просто трябва да бъде премахнат от AD.

Това е най-лесният начин да се гарантира, че не правите постоянни промени в AD. В този сценарий базата данни ntds.dit, GPO и съдържанието на папката SYSVOL ще бъдат автоматично репликирани в новия DC с постоянните DC, останали онлайн.

Ако размерът на базата данни ADDS е малък и друг DC е достъпен чрез високоскоростен канал, това е много по-бързо от възстановяването на DC от резервно копие.

Видове за възстановяване на Active Directory: Разрешени и непълни

Има два типа възстановяване на Active Directory DS от резервно копие, което трябва ясно да разберете, преди да започнете възстановяване:

- Авторитетно възстановяване (авторитетно или авторитетно възстановяване) - след възстановяването на AD обектите се извършва репликация от възстановения DC към всички останали контролери в домейна. Този тип възстановяване се използва в сценарии, когато един DC или всички DC са паднали едновременно (например в резултат на криптор или вирусна атака) или когато повредена база данни NTDS.DIT е репликирана в един домейн. В този режим всички възстановени AD обекти имат USN (Update Sequence Number) стойност, увеличена със 100 000. По този начин възстановените обекти ще се възприемат от всички DC като по-нови и ще бъдат репликирани от домейн. Авторитетният метод за възстановяване трябва да се използва много внимателно !!! С авторитетно възстановяване ще загубите голяма част от промените в AD, настъпили след архивирането (членство в AD групи, Exchange атрибути и т.н.).

- Неавторитетно възстановяване (непълно или неавторитетно възстановяване) - след възстановяване на базата на AD, този контролер казва на други DC-та, че е възстановен от резервното копие и се нуждае от последните промени в AD (създаден е нов DSA Invocation ID за DC). Този метод за възстановяване може да се използва на отдалечени сайтове, когато е трудно веднага да се репликира голяма база данни на AD през бавен WAN канал; или когато сървърът е имал важни данни или приложения.

Възстановяване на контролер на домейн AD от архивиране на състоянието на системата

Да предположим, че имате само един DC във вашия домейн. По някаква причина физическият сървър, на който работи, се е провалил.

Имате сравнително скорошно архивиране на системното състояние на стария контролер на домейн и искате да възстановите Active Directory на новия сървър в авторитетен режим на възстановяване.

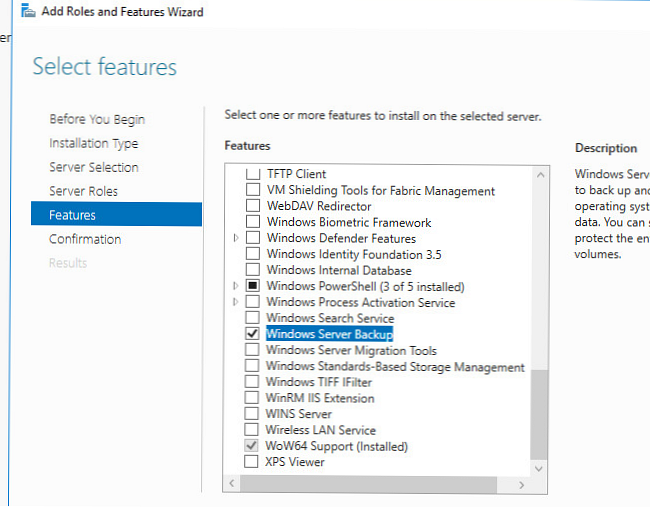

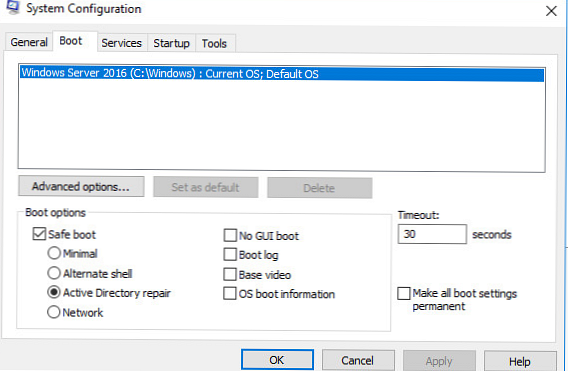

За да започнете възстановяването, трябва да инсталирате на новия сървър същата версия на Windows Server, която е била инсталирана на неуспешния DC. В чиста ОС на нов сървър, трябва да инсталирате ролята ADDS (без да го конфигурирате) и компонента Архивиране на Windows Server.

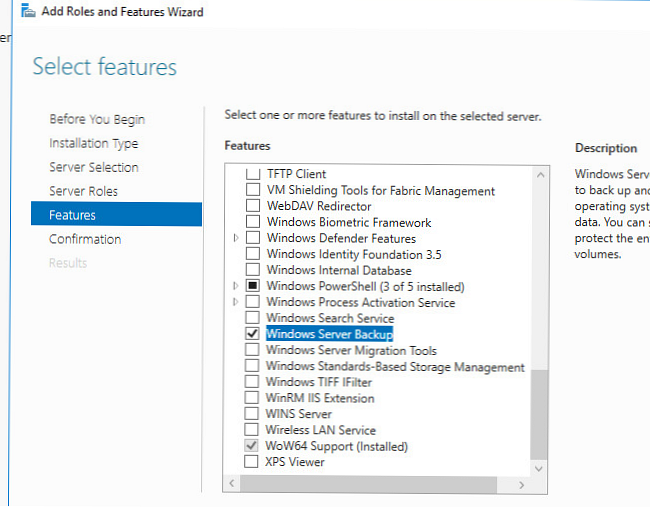

За да възстановите Actve Directory, трябва да стартирате сървъра в режим на възстановяване на услугите на директории DSRM (Режим на възстановяване на услугите на директории). За да направите това, пуснете Msconfig и върху приноса ботуш изберете Safe Boot -> Ремонт на Active Directory.

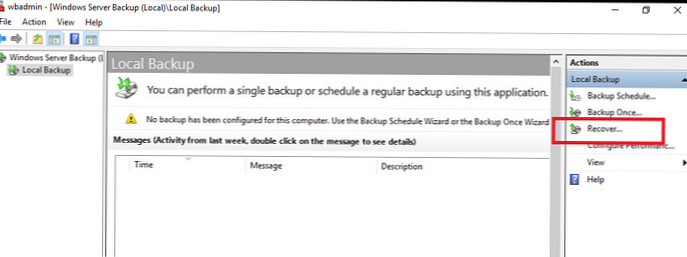

Рестартирайте сървъра. Тя трябва да се зарежда в режим DSRM. Стартирайте архивиране на Windows Server (wbadmin) и изберете в дясното меню възвръщам.

В съветника за възстановяване изберете, че архивът се съхранява на друго място (резервно копие, съхранено на друго място).

Забележка, изберете устройството, в което се намира резервното копие на стария AD контролер, или посочете UNC пътя към него.

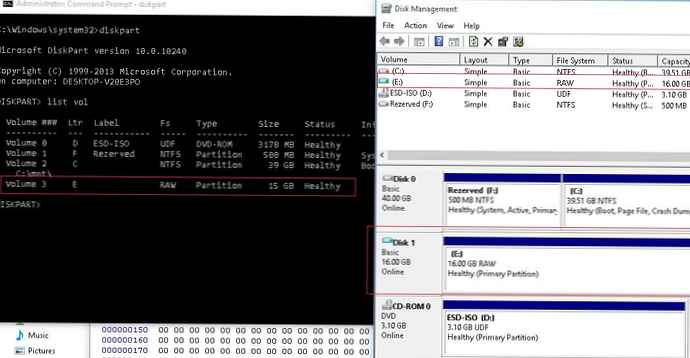

wbadmin получи версии -backupTarget: D:

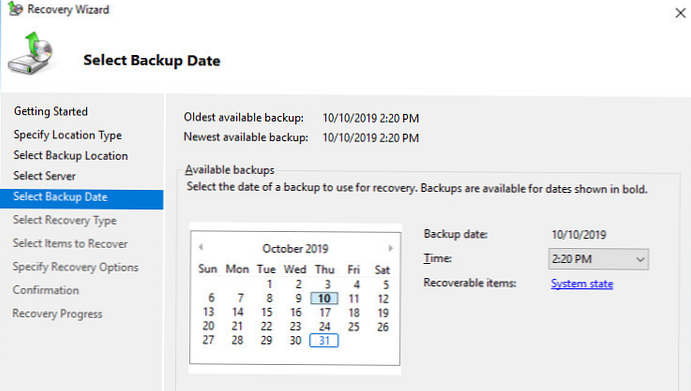

Изберете датата, на която искате да възстановите резервното копие.

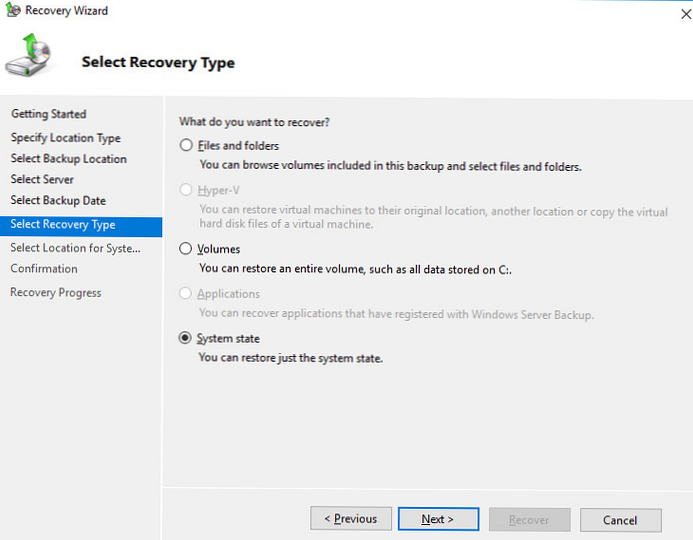

Укажете, че възстановявате състоянието на системата.

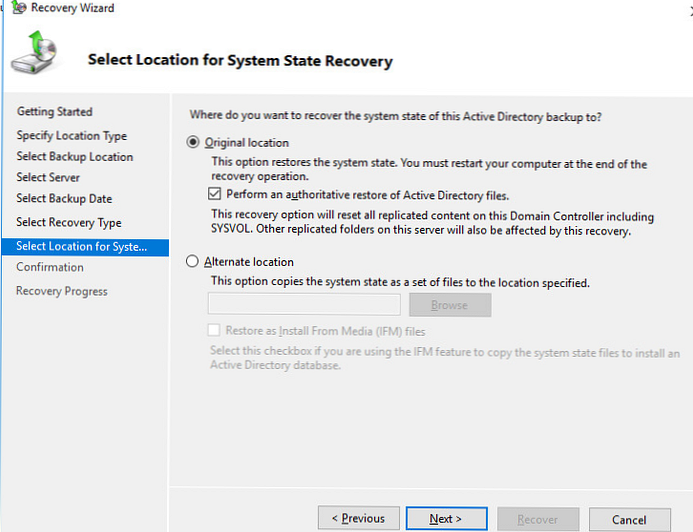

Изберете „Оригинално местоположение“, за да възстановите и не забравяйте да проверите „Извършете авторитетно възстановяване на файлове в Active Directory).

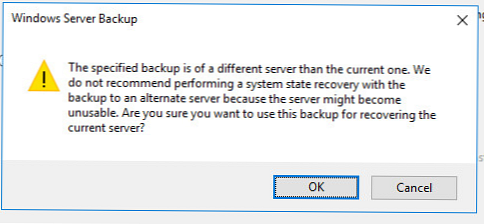

Системата ще покаже предупреждение, че това архивиране е различен сървър и че при възстановяване на друг сървър може да не се стартира. продължавам.

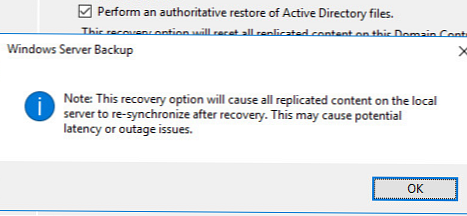

Съгласете се с друго предупреждение:

Резервно копие на Windows Server Забележка: Тази опция за възстановяване ще доведе до повторно синхронизиране на репликирано съдържание на локалния сървър след възстановяване. Това може да причини потенциални проблеми със закъснения или прекъсвания.

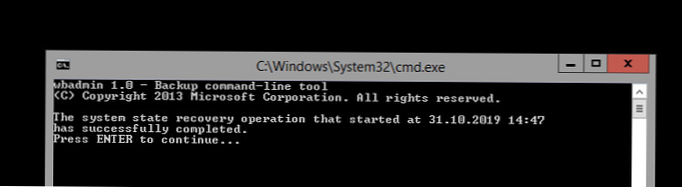

След това ще започне процесът на възстановяване на AD контролера на домейн на новия сървър. След приключване сървърът ще изисква рестартиране (името на новия сървър ще бъде променено на името на DC от резервното копие).

Стартирайте сървъра в нормален режим (деактивирайте зареждането в режим DSRM)

Влезте в сървъра под акаунт с права на администратор на домейн.

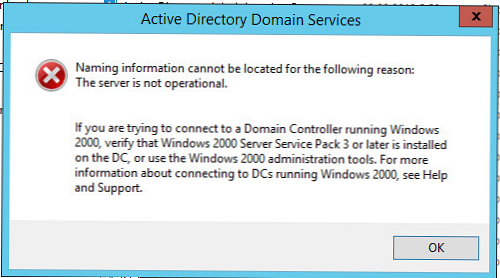

Когато за първи път стартирах конзолата ADUC, получих грешка:

Информацията за имена на домейни в Active Directory не може да бъде намерена по следната причина: Сървърът не работи.

На сървъра обаче няма мрежови папки SYSVOL и NETLOGON. За да коригирате грешката:

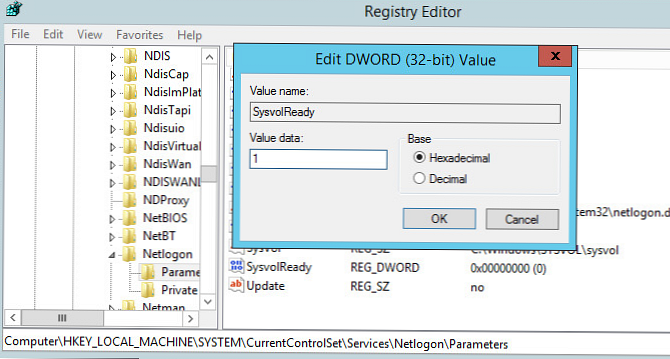

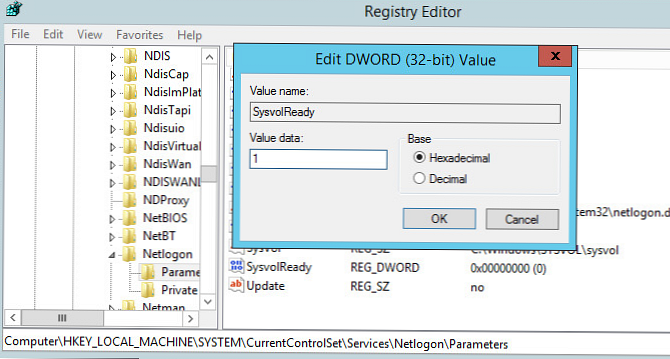

- Изпълнете regedit.exe;

- Отидете до клона HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ Netlogon \ Параметри

- Променете стойността на параметъра SysvolReady от 0 на 1;

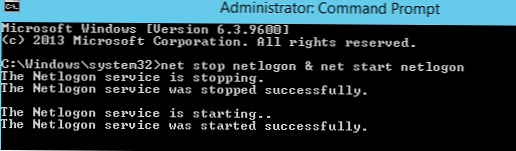

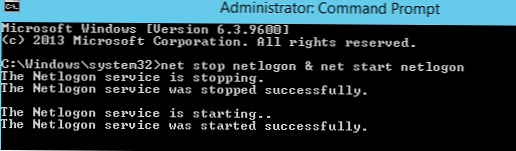

- След това рестартирайте услугата NetLogon:

net stop netlogon & net start netlogon

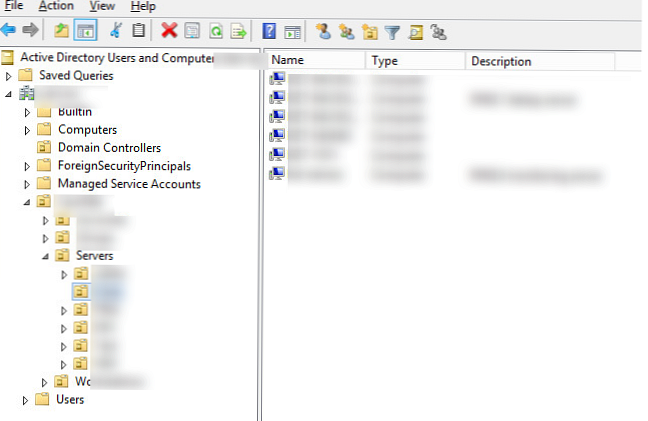

Опитайте отново да отворите конзолата ADUC. Трябва да видите структурата на вашия домейн.

Така че, вие успешно възстановихте вашия AD контролер на домейн в режим Авторитетно възстановяване. Сега всички обекти в Active Directory ще бъдат автоматично репликирани към други контролери на домейни.

Ако ви е останал само един DC, проверете дали той е господар на всички 5 роли FSMO и ги заснемете, ако е необходимо.

Възстановяване на отделни обекти в AD

Ако трябва да възстановите отделни обекти в AD, използвайте кошчето за Active Directory. Ако времето за погребване вече е изтекло или ActiveDirectory RecycleBin не е активиран, можете да възстановите отделни AD обекти в авторитетен режим на възстановяване.

Накратко процедурата е следната:

- Изтеглете DC в режим DSRM;

- Списък на наличните архиви:

wbadmin вземете версии - Започнете възстановяването на избрания архив:

wbadmin start systemstaterecovery -version: [your_version] - Потвърдете възстановяване на постоянен ток (в неавторитетен режим);

- След рестартиране стартирайте:

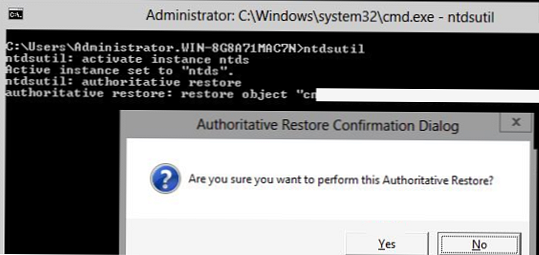

Ntdsutil активирайте инстанция ntdsавторитетно възстановяване

Посочете пълния път към обекта, който ще бъде възстановен. Можете да възстановите целия OU:

възстановяване на поддърво „OU = Потребители, DC = winitpro, DC = ru“

Или един обект:

възстанови обект „cn = Тест, OU = Потребители, DC = winitpro, DC = ru“

Тази команда ще забрани репликацията на посочените обекти (пътища) от други контролери на домейни и ще увеличи USN на обекта с 100000.

Излезте от ntdsutil: напускам

Стартирайте сървъра в нормален режим и проверете дали изтритият обект е възстановен.