Когато свързва ново USB устройство към компютъра, Windows автоматично открива устройството и инсталира съответния драйвер, в резултат на което потребителят може почти веднага да използва свързаното USB устройство или устройство. В някои организации, за да се предотврати изтичането на поверителни данни и навлизането на вируси в мрежата, възможността за използване на USB устройства (флаш устройства, USB HDD, SD карти и др.) Е блокирана от съображения за сигурност. В тази статия ще покажем как да използваме груповата политика (GPO), за да блокираме възможността за използване на външни USB устройства в Windows, да предотвратяваме записването на данни на свързани флаш устройства и да стартирате изпълними файлове.

Съдържание:

- Политики за контрол на достъпа на Windows Media

- Конфигуриране на GPO за заключване на USB медия и други външни устройства

- Как да попречим на определени потребители да използват USB устройства

- Блокиране на достъп до USB дискове чрез системния регистър и GPP

Политики за контрол на достъпа на Windows Media

В Windows, започвайки с Windows 7 / Vista, се появи възможността за доста гъвкава способност за контрол на достъпа до външни дискове (USB, CD / DVD и т.н.) чрез групови политики. Сега можете програмно да забраните използването на USB устройства, без да засягате USB устройства като мишка, клавиатура, принтер и т.н..

Политиката за блокиране на USB устройство ще работи, ако инфраструктурата на вашия домейн AD отговаря на следните изисквания:

- Версия на схемата на Active Directory - Windows Server 2008 или по-нова версия [бдителен]забележка. Набор от политики, които ви позволяват да контролирате напълно инсталирането и използването на подвижни носители в Windows, се появи само в тази версия на AD (схема версия 44). [/ Alert]

- Клиентска ОС - Windows Vista, Windows 7 и по-нови версии

Конфигуриране на GPO за заключване на USB медия и други външни устройства

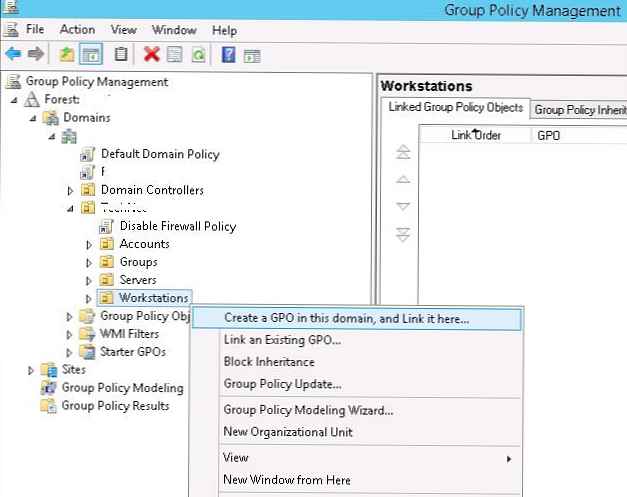

Така че ние планираме да ограничим използването на USB устройства на всички компютри в определен контейнер (OU) на домейна (можете да приложите политиката за забрана на използването на USB за целия домейн, но това ще се отрази и на сървърите и други технологични устройства). Да предположим, че искаме да разширим политика до ОУ с име Работни станции. За целта отворете конзолата за управление на GPO за домейн (GPMC.MSC) и като щракнете с десния бутон на мишката върху OU Workstations, създайте нова политика (създавам а GPO в това домейн и връзка то тук).

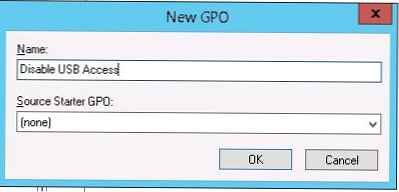

съвет. Ако използвате независим компютър, правилата за ограничаване на използването на USB портове може да се редактира с помощта на редактора на местната групова политика - gpedit.MSC. В домашното издание на Windows локалният редактор на групи липсва, но може да бъде инсталиран така: в Windows 10, в Windows 7. Нека наречем политика Деактивирайте USB достъп.

Нека наречем политика Деактивирайте USB достъп.

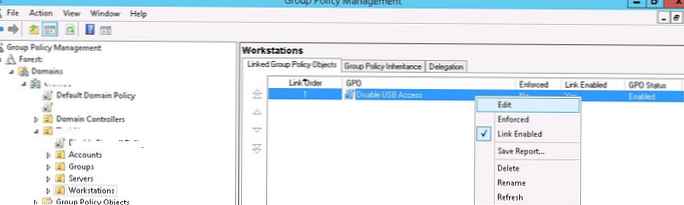

След това редактирайте неговите параметри (редактирам).

След това редактирайте неговите параметри (редактирам).

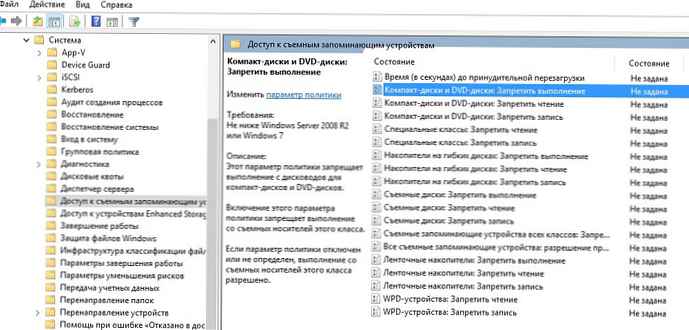

Настройките за блокиране на външни устройства за съхранение присъстват в потребителските и компютърните секции на GPO:

- Конфигурация на потребителя-> Политики-> Административни шаблони-> Система-> Достъп за съхранение на съхранение (Конфигурация на потребителя -> Административни шаблони -> Система -> Достъп до сменяеми устройства за съхранение)

- Конфигурация на компютъра-> Политики-> Административни шаблони-> Система-> Достъп за съхранение на сменяеми устройства (Конфигурация на компютъра -> Административни шаблони -> Система -> Достъп до сменяеми устройства за съхранение)

Ако искате да блокирате USB устройства за всички потребители на компютър с домейн, трябва да редактирате правилата в секцията „Конфигурация на компютъра“. Разширете го.

В секцията „Достъп до сменяеми устройства за съхранение“ (сменяем съхранение достъп) има няколко правила, които ви позволяват да деактивирате използването на различни класове устройства за съхранение: CD / DVD устройства, дискети (FDD), USB устройства, касети и др..

- CD и DVD: Забраняване на изпълнение (CD и DVD: Забраняване на изпълнението).

- CD и DVD: Отказ за четене (CD и DVD: Забран достъп за четене).

- CD и DVD: Забраняване на достъпа за запис (CD и DVD: Забраняване на достъпа за запис).

- Специални класове: Забранено четене (Персонализирани класове: Забраняване на достъп за четене).

- Специални класове: Отказ за достъп до запис.

- Дискети: Отказ за изпълнение на достъп.

- Дискети: Забраняване на достъпа за четене.

- Дискети: Забраняване на достъпа за запис.

- Подвижни дискове: Забранете изпълнението на достъп.

- Подвижни дискове: Забранявате достъп за четене.

- Подвижни дискове: Забраняване на достъпа за запис.

- Класове за подвижно съхранение: Отказ на целия достъп.

- Всичко сменяемо съхранение: Разрешаване на директен достъп в отдалечени сесии.

- Запис на лентата: Забранява се изпълнението на достъп.

- Дискови устройства: Забранява се достъп за четене.

- Запис на лентата: Забраняване на достъпа за запис.

- WPD Устройства: Забраненият достъп за четене е клас преносими устройства (Windows Portable Device). Включва смартфони, таблети, плейъри и т.н..

- WPD устройства: Забраняване на достъпа за запис.

Както можете да видите, за всеки клас устройства можете да забраните изпълнението на изпълними файлове (защита от вируси), да забраните четене на данни и записване / редактиране на информация на външни носители.

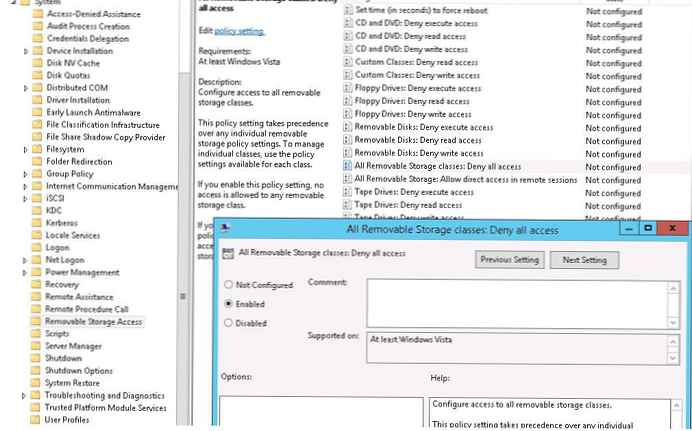

Най-суровата рестриктивна политика - всички сменяем съхранение класове: Откажи всички достъп (Сменяеми устройства за съхранение от всички класове: Отказване на всякакъв достъп) - ви позволява напълно да забраните достъпа до всякакъв тип външно устройство за съхранение. За да активирате тази политика, отворете я и я задайте Активиране.

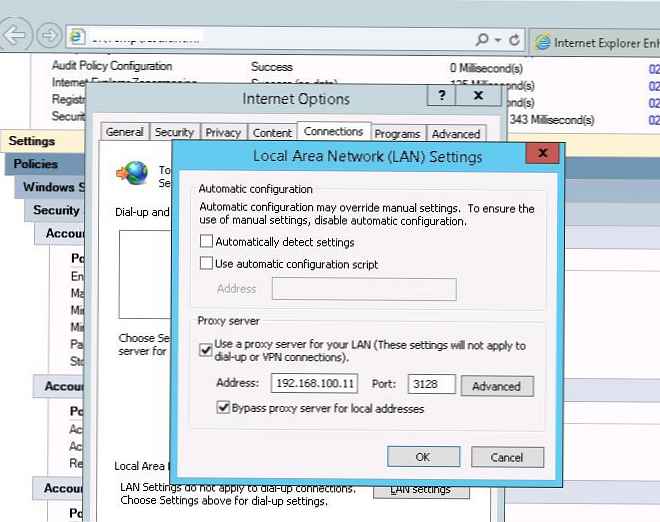

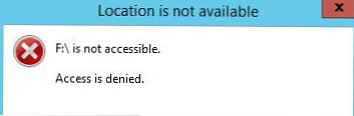

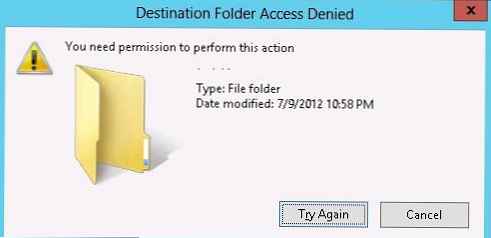

След активиране на правилата и актуализиране на клиентите (gpupdate / force), външните свързани устройства (не само USB устройства, но и всички външни устройства) се откриват от системата, но когато се опитате да ги отворите, се появява грешка в достъпа:

След активиране на правилата и актуализиране на клиентите (gpupdate / force), външните свързани устройства (не само USB устройства, но и всички външни устройства) се откриват от системата, но когато се опитате да ги отворите, се появява грешка в достъпа:

Местоположението не е достъпно

Дискът не е достъпен. Достъпът е отказан

В същия раздел на правилата можете да конфигурирате по-гъвкави ограничения за използването на външни USB устройства.

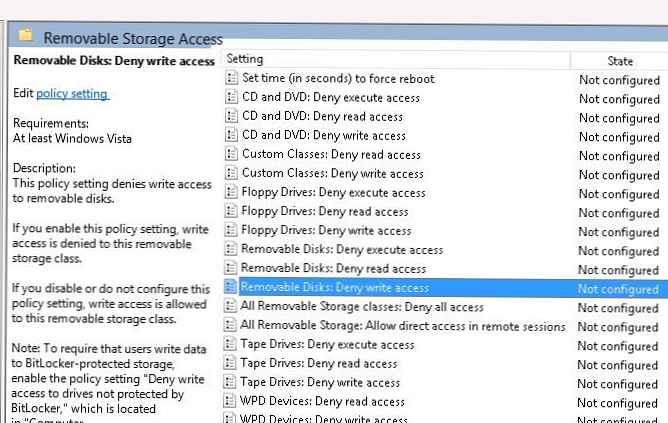

Например, за да забраните писането на данни на USB флаш дискове и други видове USB устройства, просто включете правилото сменяем диск: Откажи пиши достъп (Подвижни дискове: отказване на записа).

В този случай потребителите ще могат да четат данни от флаш устройство, но когато се опитат да напишат информация към него, ще получат грешка в достъпа:

Забранен е достъпът до папката за местоназначение

Имате нужда от разрешение за извършване на това действие

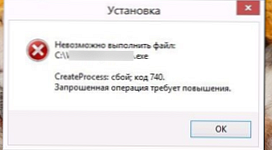

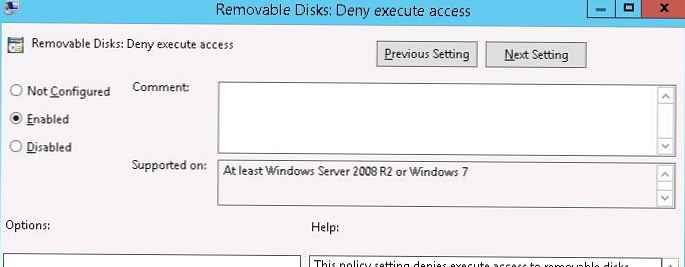

Използване на политика сменяем Дискове: Откажи изпълнявам достъп (Подвижни устройства: Отказ на изпълнение), можете да предотвратите стартирането на изпълними файлове и скриптове от USB устройства.

Използване на политика сменяем Дискове: Откажи изпълнявам достъп (Подвижни устройства: Отказ на изпълнение), можете да предотвратите стартирането на изпълними файлове и скриптове от USB устройства.

Как да попречим на определени потребители да използват USB устройства

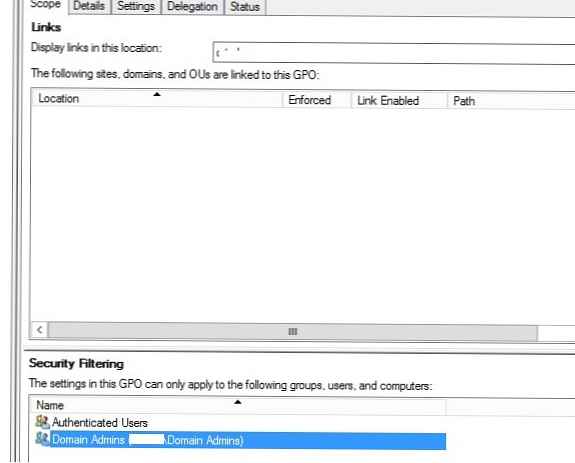

Доста често е необходимо да се забрани използването на USB устройства на всички потребители в домейна, с изключение например на администратори.

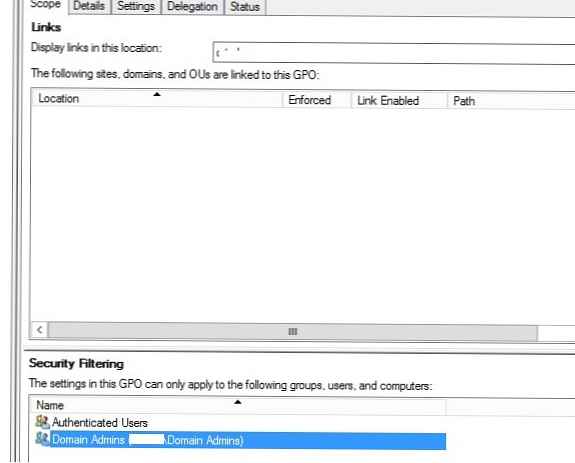

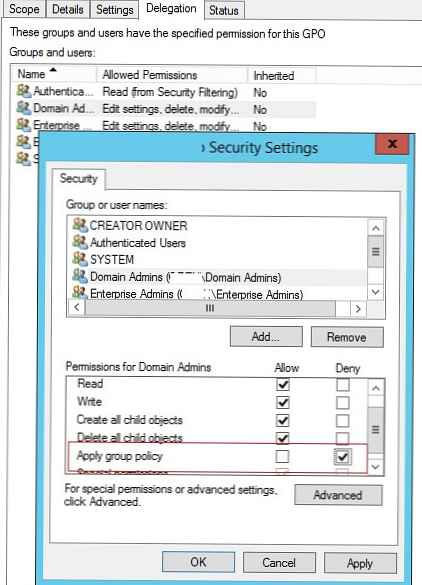

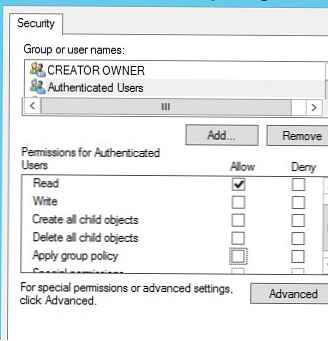

Това се постига най-лесно чрез използването на Security Filtering в GPO. Например, за да се предотврати прилагането на политика за блокиране на USB към група администратори на домейни.

- В конзолата за групово управление на политики изберете вашата Деактивиране на политиката за достъп до USB..

- В секцията За филтриране на сигурност добавете групата Администриране на домейни.

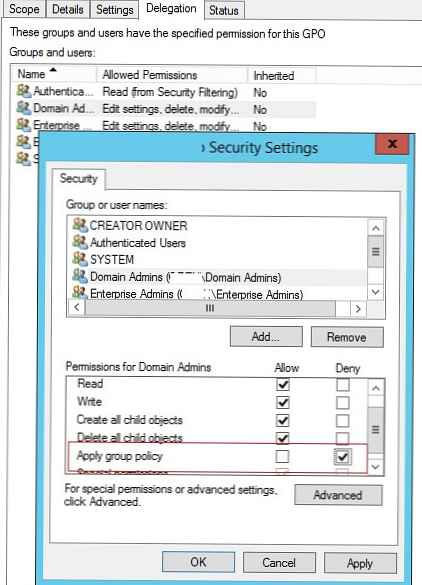

- Отидете на раздела Делегация, кликнете върху бутона Разширени. В редактора на настройките за защита посочете, че на групата на администратори на домейни е забранено да прилагат тази GPO (Прилагане на групови правила - Отказ).

Ако задачата е различна: трябва да разрешите на всички, с изключение на определена група потребители, да използват USB дискове, трябва да добавите вашата потребителска група с разрешения за четене и използване на GPO в настройките за сигурност на правилата и да оставите само разрешение за четене на групата с удостоверени потребители или домейн компютри ( премахнете отметката от елемента на груповата политика за прилагане).

Блокиране на достъп до USB дискове чрез системния регистър и GPP

Можете по-гъвкаво да контролирате достъпа до външни устройства, като задавате параметри на системния регистър, които се задават от политиките, обсъдени по-горе чрез механизма за групови предпочитания (GPP). Всички горепосочени политики съответстват на определени ключове в регистъра в клона HKLM (или HKCU) \ SOFTWARE \ Policies \ Microsoft \ Windows \ RemovableStorageDevices (по подразбиране този раздел не е в системния регистър). За да активирате тази или онази политика, трябва да създадете нова маркировка в указания ключ с името на класа устройства, до които искате да блокирате достъпа (колона 2) и параметъра REG_DWORD с типа ограничение отричам_Read или отричам_Write. Ако стойността на ключа е равна 1- ограничението е активно, ако 0 - забраната за използване на този клас устройства не се прилага.

| Име на политиката | Подсветка, наречена GUID клас на устройството | Име на настройката на системния регистър |

| Дискети: Забраняване на достъпа за четене | 53f56311-b6bf-11d0-94f2-00a0c91efb8b | Deny_Read |

| Дискети: Отказ за достъп до запис | 53f56311-b6bf-11d0-94f2-00a0c91efb8b | Deny_Write |

| CD и DVD: Забраняване на достъпа за четене | 53f56308-b6bf-11d0-94f2-00a0c91efb8b | Deny_Read |

| CD и DVD: Отказ за достъп до запис | 53f56308-b6bf-11d0-94f2-00a0c91efb8b | Deny_Write |

| Подвижни дискове: Забраняване на достъпа за четене | 53f5630d-b6bf-11d0-94f2-00a0c91efb8b | Deny_Read |

| Подвижни дискове: Отказ за достъп до запис | 53f5630d-b6bf-11d0-94f2-00a0c91efb8b | Deny_Write |

| Драйвери на лентата: Забраняване на достъпа за четене | 53f5630b-b6bf-11d0-94f2-00a0c91efb8b | Deny_Read |

| Драйвери на лентата: Отказ за достъп до запис | 53f5630b-b6bf-11d0-94f2-00a0c91efb8b | Deny_Write |

| WPD устройства: Забраняване на достъпа за четене | 6AC27878-A6FA-4155-BA85-F98F491D4F33 F33FDC04-D1AC-4E8E-9A30-19BBD4B108AE | Deny_Read |

| WPD устройства: Отказ за достъп до запис | 6AC27878-A6FA-4155-BA85-F98F491D4F33 F33FDC04-D1AC-4E8E-9A30-19BBD4B108AE | Deny_Write |

По този начин, използвайки тези ключове в системния регистър и възможността да насочвате към GPP политики, като използвате насочване на ниво артикули, можете гъвкаво да прилагате политики, които ограничават използването на външни устройства за съхранение до определени групи за сигурност на AD, сайтове, версии на ОС, OU и други компютърни характеристики, до WMI искания. По този начин можете да накарате политиките за заключване на USB да се прилагат само за компютри, които са (не са) в конкретна AD група..

забележка. По същия начин можете да създадете свои собствени правила за класове устройства, които не са посочени в този списък. Идентификаторът на клас устройство може да се намери в свойствата на драйвера в стойността на атрибута приспособление клас GUID.Ако, когато се опитате да форматирате USB флаш устройство, системата казва „Windows не може да завърши форматирането“, използвайте препоръките от статията Защо SD карта или флаш устройство не са форматирани