В тази статия ще говорим за интересен трик в семейството на ОС на Windows, който ви позволява да изпълнявате всяка команда със системни права директно на екрана за вход в Windows, преди да преминете през процедурата за разрешаване. Тази процедура, разбира се, може да се използва за добри цели (например за бързо нулиране на паролата на администратора), но може да се използва и от нападател, който след като получи достъп до вашата система, може да остави себе си подобна конзола за достъп, което е доста трудно да се открие. Веднага направете резерва, че това не е класическа уязвимост или дупка, а просто кривината на архитектурата на Windows.

Техниката на хакване е да се използва функционалността „Sticky Keys“ (функцията за активиране на лепкави клавиши, която се активира чрез натискане на клавиша [Shift] пет пъти в Windows). Чрез замяна на изпълнимия файл Sticky Keys - sethc.exe с всеки друг файл, можете да гарантирате, че вместо да стартирате полезната програма с лепкави ключове, ще се стартира желаната програма. Нека се опитаме да използваме подобна техника, за да стартираме прозореца на командния ред директно на екрана за влизане в Windows.

Процедурата за подмяна на файла е следната (ако системата е инсталирана в различен дял от C:, коригирайте командите):

- Направете резервно копие на файла, като го копирате в корена на C устройството:

копирайте c: \ windows \ system32 \ sethc.exe c: \

- Заменете файла sethc.exe с файла на командния ред,

copy / y c: \ windows \ system32 \ cmd.exe c: \ windows \ system32 \ sethc.exe

Друг начин за използване на хака е да инсталирате грешка за sethc.exe, това може да стане с командата:

REG ADD "HKLM \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Опции за изпълнение на изображението \ sethc.exe" / v Debugger / t REG_SZ / d "C: \ windows \ system32 \ cmd.exe"

След това рестартираме системата и натискаме клавиша SHIFT пет пъти на екрана за влизане в Windows, в резултат на което се стартира прозорецът на командния ред, с който сме заменихме програмата sethc.exe. Цялото очарование е, че командният ред се стартира с привилегии на SYSTEM, като по този начин получаваме пълен достъп до компютъра и може да работи всичко, дори черупка на Explorer!

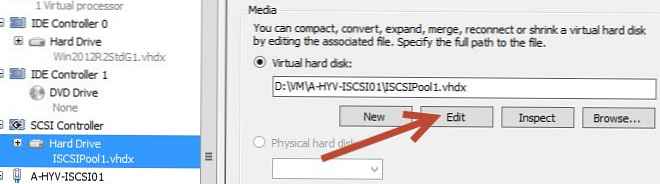

Това е доста стара дупка в системата за сигурност на Windows, когато различни системни приложения се стартират не от ограничен акаунт, а от всемогъщата СИСТЕМА. Подобен трик ще работи както за Windows 7, така и за Windows Server 2008 R2 и Windows 8 Consumer Preview. И което е особено интересно, той ще работи дори когато се свързвате окончателно към сървъра чрез RDP сесия (екран по-долу)!

Обхватът на приложение на такава техника за подмяна на системни изпълними файлове е достатъчно широк. Можете да защитите системата си, като деактивирате Sticky Keys, залепнали на вашия компютър (това може да стане през контролния панел).