В тази статия ще говорим за характеристиките на работата и настройката RBL филтри в Exchange 2013/2016. Нека да припомним накратко какво е RBL.. RBL (Списък на реалните Blackhole в реално време) е услуга, която съхранява база данни, съдържаща списък с IP адреси на пощенски сървъри, които се виждат при спам. Най-често достъпът до RBL се осъществява чрез DNS протокола, така че тези услуги също се извикват DNSBL (DNS списъци с блокове).

След получаване на писмо от неизвестен подател, пощенският сървър може автоматично да проверява такива списъци и да блокира пощата от IP адреси, изброени в базата данни на RBL услуги. Ако адресът на изпращача съвпада със стойността в един от списъците на RBL, в отговор на командата RCPT TO, вашият Exchnage сървър ще покаже SMTP съобщение за грешка 550 5.х.х, и подателят ще получи съответния чипър.

Филтрирането на връзката въз основа на списъци с IP адреси през Exchange 2016 и 2013 се управлява от агента за филтриране на връзката. агент връзка филтриране Той включва:

- IP блок списъци - черен списък на IP адреси, от които не се приема поща (забранени изпращачи);

- IP Позволете списъци - списък с IP адреси (разрешени изпращачи);

- RBL доставчици - списък на доставчици на RBL.

Първите два списъка са статични и се поддържат ръчно от администратора на Exchange. Списъкът на доставчиците на RBL указва списък на източници на данни на трети страни за RBL, които трябва да бъдат консултирани при получаване на писмото.

В Exchange 2007/2010 филтрирането на антиспам беше активирано чрез скрипт инсталирам-AntispamAgents.к.с.1, и двата филтриращи агента (Филтриране на връзката и Филтриране на съдържанието) бяха инсталирани на един и същ сървър с ролята Hub Transport. В Exchange 2013 транспортната роля е разделена на 2 компонента: Front End Transport и Back End Transport, а функционалността за филтриране на спам е разделена на 2 части. Филтрирането на връзката се извършва на сървъра на Front End, а филтрирането на съдържанието в Back End (включва IMF филтър - Exchange Intelligent Message Filter и агент за откриване на вируси - Malware Agent).

В Exchange 2013, ако ролите CAS и Mailbox са инсталирани на един и същ сървър, скриптът Install-AntispamAgents.ps1 инсталира само агент за филтриране на съдържание. Това означава, че функционалността за филтриране по RBL няма да бъде налична..

За да инсталирате агенцията за филтриране на връзката, трябва да използвате командлета инсталирам-TransportAgent:

Install-TransportAgent -Наименование "Агент за филтриране на връзки" -TransportService FrontEnd -TransportAgentFactory "Microsoft.Exchange.Transport.Agent.ConnectionFiltering.ConnectionFilteringAgentFactory" -AssemblyPath "C: \ Програмни файлове \ Microsoft \ Exchange Server \ V15 \ Транспорт \ Hyper Server \ V15 \ агенти на транспорт \ Microsoft.Exchange.Transport.Agent.Hygiene.dll "

защото в Exchange 2016 всички роли (с изключение на Edge Transport) са комбинирани, така че ако нямате специален сървър с ролята на Edge Transport, ще трябва да инсталирате антиспам агенти, използвайки скрипта install-AntispamAgents.ps1 на всички сървъри. След това услугата Exchange Transport трябва да посочи адресите на вътрешни SMTP сървъри, които трябва да бъдат игнорирани при проверка за спам:

Set-TransportConfig -InternalSMTPServers @ Add = "192.168.100.25", "192.168.0.25"

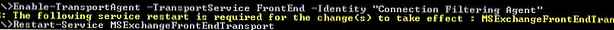

След като инсталирате агента, трябва да го активирате и да рестартирате услугата Front End Transport:

Enable-TransportAgent -TransportService FrontEnd -Идентичност "Агент за филтриране на връзка"

Рестартирайте услугата MSExchangeFrontEndTransport

Можете да проверите дали агентът за филтриране на връзката е инсталиран и работи, както следва:

Get-TransportAgent -TransportService FrontEnd

След това трябва да посочите списък на използваните доставчици на RBL.

забележка. Най-популярните доставчици на RBL в момента са Spamhaus и SpamCop..Add-IPBlockListProvider -Name zen.spamhaus.org -LookupDomain zen.spamhaus.org -AnyMatch $ true -Enabled $ True

За да променим текста на чипъра, върнат на подателя, използваме следната команда:Set-IPBlockListProvider zen.spamhaus.org -RejectionResponse „Вашият IP адрес е посочен от Spamhaus Zen. Можете да го изтриете на страница http://www.spamhaus.org/lookup/“

Можете да добавите няколко доставчици на RBL наведнъж, като предварително сте се запознали с техните функции и политиката за търговска употреба.

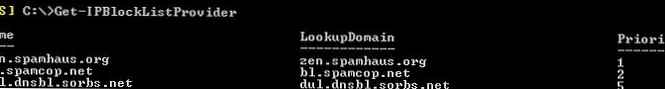

Списъкът на използваните RBL може да бъде изведен както следва:

Get-IPBlockListProvider

Можете да проверите за конкретен IP адрес за присъствие в списъка с RBL, както следва:

Test-IPBlockListProvider -Identity zen.spamhaus.org -IPAddress x.x.x.x

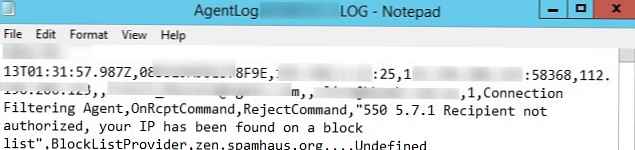

Дневниците на агентите за филтри за връзка се записват в директорията по подразбиране

C: \ програмни файлове \ Microsoft \ Exchange Server \ V15 \ TransportRoles \ Logs \ FrontEnd \ AgentLog.

Можете да получите информация за това кой от доставчиците на RBL е отхвърлил писмото, като търсите * .log файловете в тази директория. За да намерите лог файла с посочения имейл адрес, отворете cmd и изпълнете командите:

cd „C: \ Program Files \ Microsoft \ Exchange Server \ V15 \ TransportRoles \ Logs \ FrontEnd \ AgentLog“

намери / c "[email protected]" * .log | намери ":" | намери / v ": 0"

След това отворете намерения лог файл във всеки текстов редактор и чрез търсене на отхвърления имейл можете да определите доставчика на RBL, който блокира съобщението и времето за блокиране.

Този пример показва, че писмото е отхвърлено от доставчика zen.spamhaus.org.

spam @ mail.ru ,, user @ winitpro.ru, 1, Агент за филтриране на връзки, OnRcptCommand, RejectCommand ", 550 5.7.1 Получателят не е упълномощен, вашият IP е намерен в списък с блокове", BlockLictProvider, zen.spamhaus.org,,,

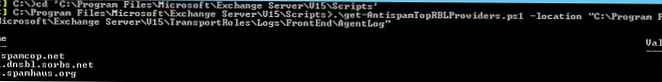

След натрупването на първична информация (обикновено отнема два до три дни, в зависимост от обема на пощенския трафик), можете да получите статистика за резултатите от филтрирането на спам в RBL, използвайки скрипта Get-AntispamTopRBLProviders.ps1.

.\ get-AntispamTopRBLProviders.ps1 -локация "C: \ програмни файлове \ Microsoft \ Exchange Server \ V15 \ TransportRoles \ Logs \ FrontEnd \ AgentLog"

Първият път, когато започнете да използвате филтриране по RBL, трябва внимателно да изучите филтрите за ложни позитиви, за да не блокирате пощата от партньорите си. Можете да добавите тези надеждни имейл адреси или имена на домейни в белия списък на Exchange:

Set-ContentFilterConfig -BypassedSenderDomains partner1.ru, partner2.com, partner3.net

Или добавете IP адреса на конкретен SMTP сървър към надеждните:

IPAllowListEntry -IPAddress x.x.x.x

Освен това, за да получите статистически данни за филтриране на съобщения с помощта на филтриращ агент за свързване, можете да използвате следните предварително зададени скриптове на PowerShell:

- оформление AntispamFilteringReport.ps1

- оформление AntispamSCLHistogram.ps1

- оформление AntispamTopBlockedSenderDomains.ps1

- оформление AntispamTopBlockedSenderIPs.ps1

- оформление AntispamTopBlockedSenders.ps1

- оформление AntispamTopRBLProviders.ps1

- оформление AntispamTopRecipients.ps1

За да деактивирате входящото филтриране, трябва да деактивирате агента за филтриране на връзка:

Disable-TransportAgent -TransportService FrontEnd -Идентичност „Агент за филтриране на връзки“

RBL списъците са доста ефективно средство за борба със спама, но в повечето случаи за пълна защита срещу спам трябва да ги използвате заедно с други методи за борба със спама. В допълнение към RBL можете да блокирате ръчно конкретни адреси или домейни на подател в Exchange.