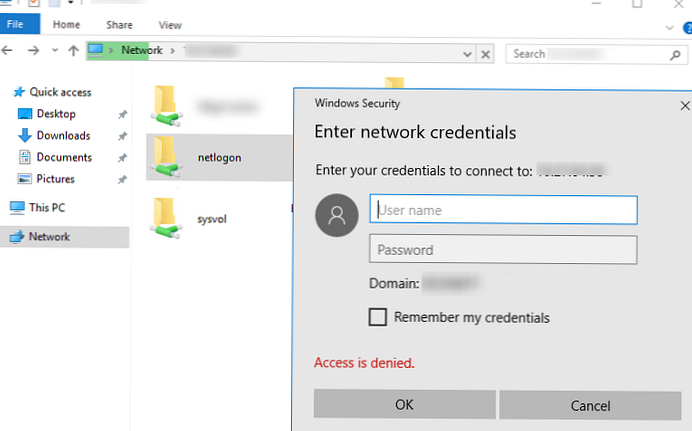

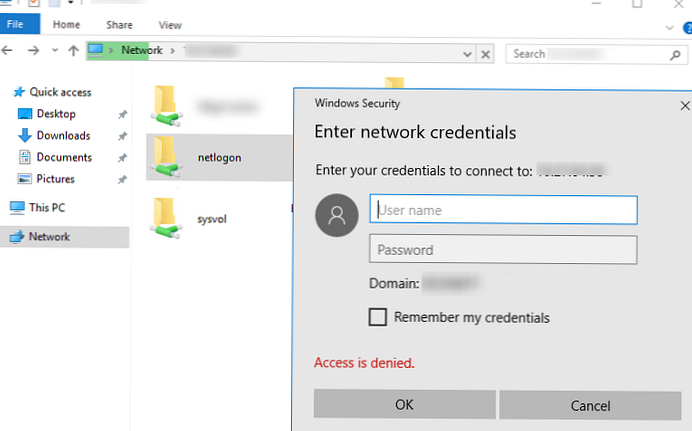

Забелязах някои странности при достъп до директории SYSVOL и NETLOGON в домейн от Windows 10 / Windows Server 2016. При достъп до контролер на домейн от клиент по пътя на UNC \\ SYSVOL или по IP адрес на контролер на домейн \\ 192.168.1.10 \ Netlogon появява се грешка “Забранен достъп”(Достъпът е отказан) със заявка за въвеждане на акаунт и парола. Когато посочвате потребителски акаунт на домейн или дори администратор на домейн, директории все още не се отварят.

В същото време същата директория Sysvol / Netlogon се отваря нормално (без да иска парола), ако посочите името на контролера на домейна: \\ dc1.domain.ru \ sysvol или просто \\ dc1 \ sysvol.

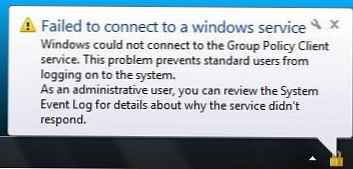

В допълнение, проблеми с прилагането на групови политики могат да се наблюдават на проблемни компютри с Windows 10. В дневника можете да намерите грешки с EventID 1058:

Обработката на груповата политика не бе успешна. Windows се опита да прочете файла \\ domain.ru \ sysvol \ domain.ru \ Policies \ GPO GUID \ gpt.ini от контролер на домейн и не беше успешен. Настройките на груповите правила може да не се прилагат, докато това събитие не бъде разрешено.

Всичко това е свързано с нови настройки за защита, които са предназначени да защитят домейни компютри от работещ код (скриптове за влизане, изпълними файлове) и да получават файлове за конфигуриране на политики от недоверие - UNC втвърдяване. Настройките за защита на Windows 10 / Windows Server 2016 изискват следните нива на защита да се използват за достъп до директории на UNC с подобрена защита (SYSVOL и NETLOGON):

- Взаимно удостоверяване - взаимно удостоверяване на клиента и сървъра. Kerberos се използва за удостоверяване (NTLM не се поддържа). Ето защо не можете да се свържете с директории SYSVOL и NETLOGON на контролера на домейна чрез IP адрес. По подразбиране

RequireMutualAuthentication = 1. - интегритет - Проверка на SMB подпис Позволява ви да се уверите, че данните в SMB сесията не са променени по време на предаването. SMB подпис се поддържа само в SMB версия 2.0 и по-висока (SMB 1 не поддържа SMB подпис за сесия). По подразбиране

RequireIntegrity = 1. - уединение - криптиране на данни в SMB сесия. Поддържа се от SMB 3.0 (Windows 8 / Windows Server 2012 и по-нови версии). По подразбиране RequirePrivacy = 0. Ако имате компютри и контролери на домейни с по-стари версии на Windows (Windows 7 / Windows Server 2008 R2 и по-нови) във вашия домейн, не трябва да използвате опцията

RequirePrivacy = 1. В противен случай старите клиенти няма да могат да се свързват с мрежови директории на контролери на домейни.

Първоначално тези промени бяха направени в Windows 10 през 2015 г. като част от бюлетините за сигурност MS15-011 и MS15-014. В резултат на това беше променен алгоритъмът за множество UNC доставчици (MUP), който сега използва специални правила за достъп до критични директории на контролери на домейни \\ * \ SYSVOL и \\ * \ NETLOGON.

В Windows 7 и Windows 8.1, защитените от UNC пътища са деактивирани по подразбиране.Можете да промените настройките за закаляване на UNC в Windows 10, за да получите достъп до SYSVOL и NETLOGON чрез групови правила. Можете да използвате различни настройки за защита, за да получите достъп до различни UNC пътища, като използвате политика. Втвърдени пътища на UNC (пътеки на UNC с подобрена защита).

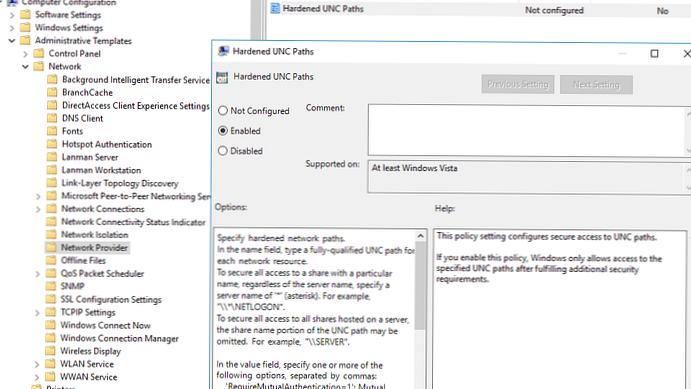

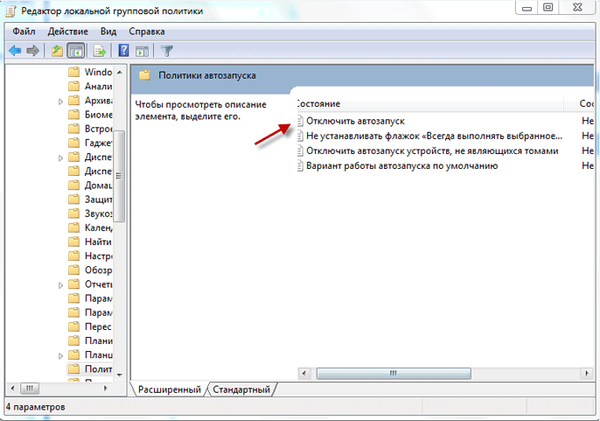

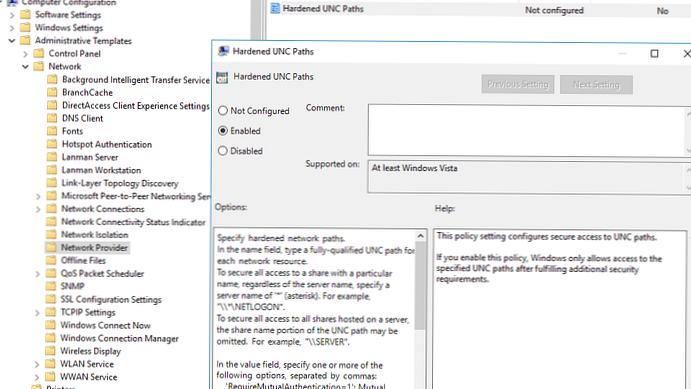

- Отворете локалния редактор на политики за сигурност gpedit.msc;

- Отидете в секцията с политики Конфигурация на компютъра -> Административни шаблони -> Мрежа -> Мрежов доставчик;

- Активиране на политиката Втвърдени unc пътеки;

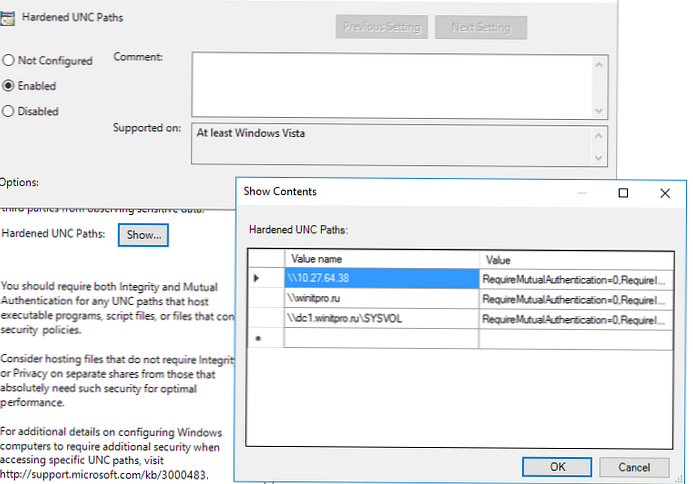

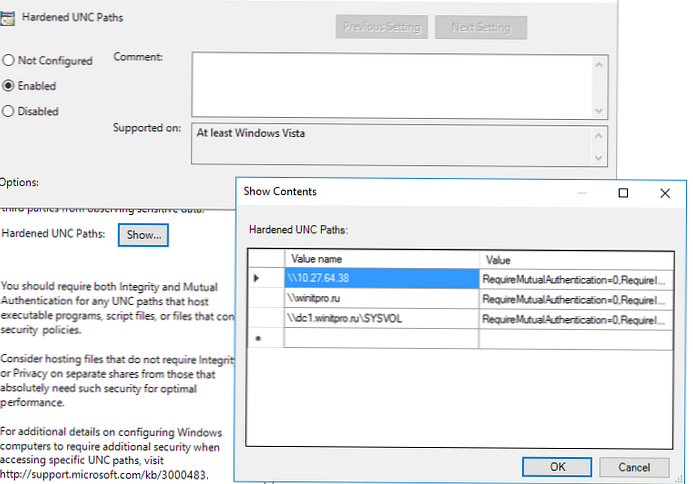

- Кликнете върху бутона шоу и създайте записи за пътеките на UNC до директории Netlogon и Sysvol. За да деактивирате напълно UNC затвърдяването за конкретни директории (не се препоръчва !!), посочете

RequireMutualAuthentication = 0, RequireIntegrity = 0, RequirePrivacy = 0Можете да използвате следните формати за UNC пътеки:- \\ DC_IP

- \\ domain.ru

- \\ DCName

Или можете да разрешите достъп до директории Sysvol и Netlogon, независимо от пътя на UNC:

- \\ * \ SYSVOL

- \\ * \ NETLOGON

Трябва да посочите всички имена на домейни, които са ви необходими (контролери на домейни) или IP адреси.

Microsoft препоръчва да използвате следните настройки за сигурен достъп до критичните UNC директории:- \\ * \ NETLOGON

RequireMutualAuthentication = 1, RequireIntegrity = 1 - \\ * \ SYSVOL

RequireMutualAuthentication = 1, RequireIntegrity = 1

Остава да актуализирате политиките на компютъра с помощта на командата gpupdate / force и проверете дали имате достъп до директории Sysvol и Netlogon.

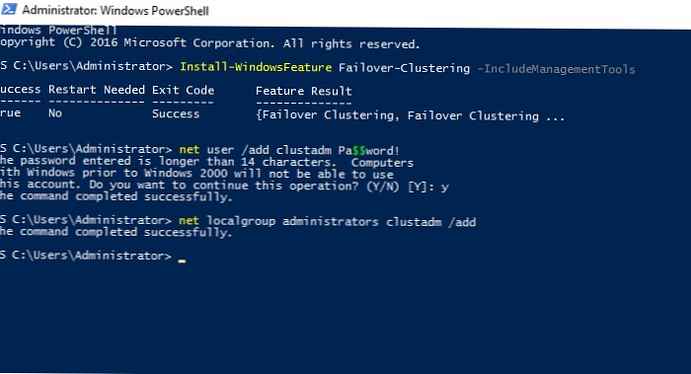

Можете да конфигурирате тези настройки с помощта на централизирана политика на домейна. Или с помощта на следните команди на клиентите. (Тези команди ще деактивират удостоверяването на Kerberos при достъп до посочените директории в DC. Ще се използва NTLM, в резултат на което можете да отворите защитени директории в DC по IP адрес):

reg добавете HKEY_LOCAL_MACHINE \ SOFTWARE \ Политики \ Microsoft \ Windows \ NetworkProvider \ HardenedPaths / v "\\ * \ SYSVOL" / d "RequireMutualAuthentication = 0" / t REG_SZ / f

reg добавете HKEY_LOCAL_MACHINE \ SOFTWARE \ Политики \ Microsoft \ Windows \ NetworkProvider \ HardenedPaths / v "\\ * \ NETLOGON" / d "RequireMutualAuthentication = 0" / t REG_SZ / f

- Имате стара версия на административни шаблони на контролер на домейн (DC от стария Windows Server 2008 R2 / Windows Server 2012), които нямат настройката на Хардените UNC Paths;

- поради недостъпността на директорията Sysvol, клиентите не могат да получат правила за домейни и не можете да разпространявате тези настройки на системния регистър.