В тази статия се опитах да събера основните организационни и технически правила за използване на администраторски акаунти в организация, насочени към подобряване на сигурността в Windows домейн. Използването на тези препоръки значително ще повиши защитата на компютрите с домейни на Active Directory от атаки, подобни на летния инцидент с отбора на Petya, един от методите за разпространение между компютрите с домейни (в допълнение към уязвимостта в SMBv1) е отдалечен достъп с помощта на администраторски идентификационни данни, получени от паметта (използвайки помощна програма, подобна на Mimikatz). Може би някои от препоръките са противоречиви или неприложими за конкретни случаи, но все пак трябва да се стремите към тях..

И така, в предишната статия разгледахме основните методи за защита срещу извличане на пароли от паметта с помощта на Mimikatz. Всички тези технически мерки обаче могат да бъдат безполезни, ако в домейна на Windows не се прилагат основните правила за осигуряване на административни акаунти..

Основното правило за използване - максимално ограничаване на административните привилегии, както за потребители, така и за администратори. Необходимо е да се стремим да предоставяме на потребителите и групите за подкрепа само онези права, които са необходими за ежедневните задачи.

Основен списък от правила:

- Акаунти на администратори на домейн / организация трябва да се използват само за управление на контролерите на домейна и домейна. Не можете да използвате тези акаунти за достъп и управление на работни станции. Подобно изискване трябва да се направи за акаунти на администратор на сървър.

- За акаунти на администратор на домейни е препоръчително да се използва двуфакторна автентификация

- На работните си станции администраторите трябва да работят под акаунти с правата на редовен потребител

- За да защитите привилегированите акаунти (домейн, Exchange, администратори на сървъри), помислете да използвате група от защитени потребители (Защитени потребители)

- Предотвратяване на използването на обезличени общи административни сметки. Всички акаунти на администратор трябва да бъдат персонифицирани

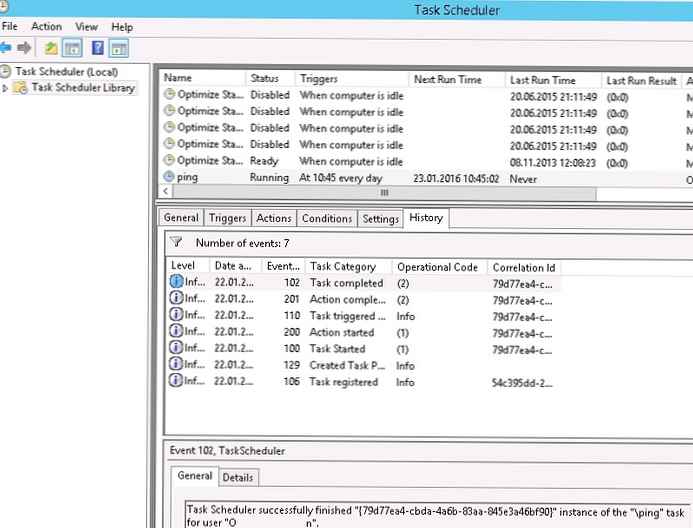

- Не можете да стартирате услуги под администраторски акаунти (и още повече администратор на домейн), препоръчително е да използвате специални акаунти или управлявани акаунти за услуги .

- Деактивиране на потребителите под права на локален администратор

Естествено е необходимо политиците да осигурят достатъчна дължина и сложност на паролата както за потребителите, така и за администраторите и условията за блокиране. Говоря за политиките на секциите Конфигурация на компютъра -> Настройки на Windows -> Настройки за защита -> Политики за акаунт (вижте статия https://winitpro.ru/index.php/2018/10/26/politika-parolej-uchetnyx-zapisej-v-active-directory/):

- Политика за пароли

- Политика за блокиране на акаунта

Можете да зададете по-строги изисквания към дължината и съхраняваната история на паролите за администраторите, използвайки Fine-Grained Password Policies.

Можете да зададете по-строги изисквания към дължината и съхраняваната история на паролите за администраторите, използвайки Fine-Grained Password Policies.

По отношение на вградения акаунт в компютрите на потребителите. Не можете да използвате същите локални пароли за администратор на всички компютри. Препоръчително е като цяло да деактивирате (или поне преименувате) местния администраторски акаунт. За да промените редовно паролата на този акаунт на уникална на всеки компютър в мрежата, можете да използвате LAPS.

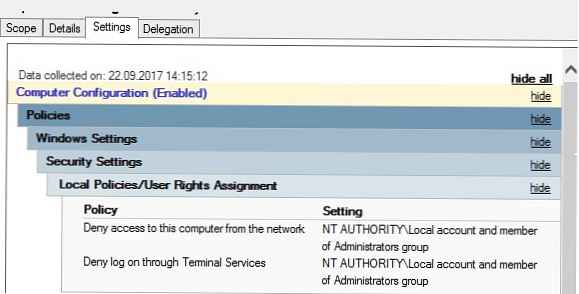

Достъпът до мрежата чрез локални акаунти и отдалечен вход в RDP трябва да бъде отказан от груповите правила. Тези правила са в раздела. Конфигурация на компютъра -> Настройки на Windows -> Настройки за защита -> Местни политики -> Присвояване на права на потребителя.

- Забранете достъпа до този компютър от мрежата - Забранете достъпа до този компютър от мрежата

- Отказ да влезете чрез Remote Desktop Services - Отказ за влизане в услугите за отдалечен работен плот

- отричам дневник за като а партида работа - Отказ за влизане като пакетна работа

- отричам дневник за като а обслужване - Отказ за влизане като услуга

След края на административната сесия (инсталиране на софтуер, настройка на системата и т.н.) е по-добре да рестартирате компютъра на потребителя. И на сървърите на RDS, принуждавайте спирането на спрените сесии, като използвате правилата в секцията Конфигурация на компютъра-> Политики-> Административни шаблони-> Компоненти на Windows-> Услуги за отдалечен работен плот-> Домакин на отдалечен работен плот-> Ограничения на време за сесия.

След края на административната сесия (инсталиране на софтуер, настройка на системата и т.н.) е по-добре да рестартирате компютъра на потребителя. И на сървърите на RDS, принуждавайте спирането на спрените сесии, като използвате правилата в секцията Конфигурация на компютъра-> Политики-> Административни шаблони-> Компоненти на Windows-> Услуги за отдалечен работен плот-> Домакин на отдалечен работен плот-> Ограничения на време за сесия.

В домейн с Windows Server 2016 можете да използвате новата функция за временно членство в групата, за да предоставите временно административни права.

В това описание описах приоритетните правила, които ще ви помогнат да повишите нивото на защита на административните акаунти във вашия домейн Windows. Разбира се, тази статия не претендира за пълноправно ръководство за защита и ограничаване на правата на администраторските акаунти, но може да се превърне в отправна точка за изграждането на защитена инфраструктура. За по-нататъшно проучване на темата препоръчвам да започнете с проучване на документацията на Microsoft: Най-добри практики за осигуряване на Active Directory.