Защита от експлоатация (Exploit Guard) - Това е нова функция в Windows Defender в Windows 10 1709, която е комбинирана и подобрена версия на EMET инструмента на Microsoft. Exploit Guard е предназначен да защити компютъра ви от подвизи и да зарази вашата система със злонамерен софтуер. Не е необходимо да активирате специално защитата от експлоатация, това се случва автоматично, но само когато Windows Defender е включен.

Можете да промените настройките по подразбиране на Exploit Guard в Центъра за сигурност на Windows Defender.

- Можете да получите достъп до него чрез менюто "Старт" или "Настройки" (Windows + I). Настройките ще се извършват чрез Центъра за сигурност, а не от настройките на Defender. Имайте това предвид, когато използвате бързо търсене..

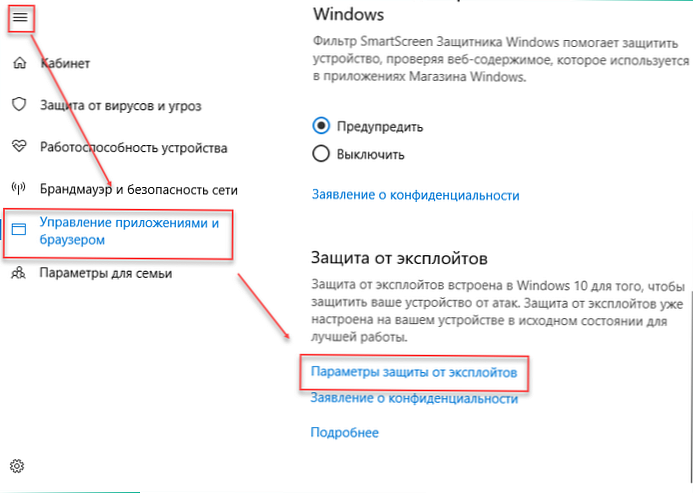

- В прозореца, който се показва, отидете в менюто "Управление на приложения и браузър".

- Превъртете до дъното и изберете "Настройки за предотвратяване на експлоатация".

Има две основни категории за промяна на конфигурации на компютър. Нека разгледаме всеки от тях по-подробно..

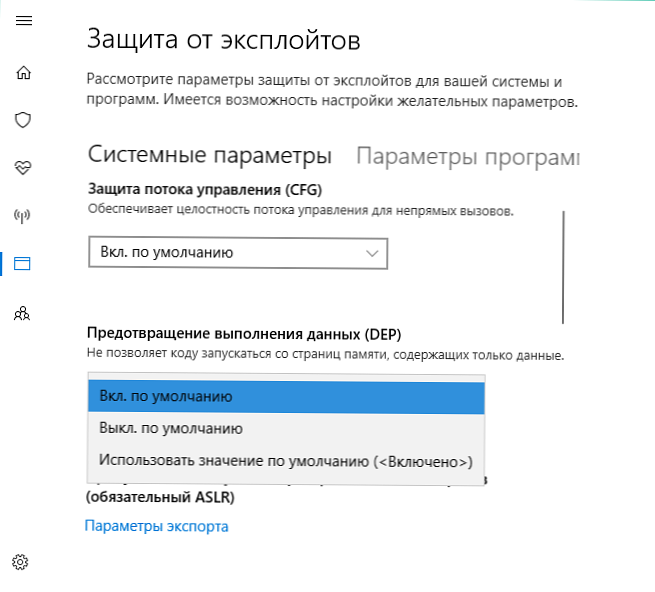

Системни параметри

Тук се показва списък на механизмите за защита на Windows, достъпни за потребителя. Състоянието е посочено до него - включено, изключено. на разположение:

- CFG. Защита на контролния поток и осигуряване на неговата цялост за извършване на непреки разговори (активирани по подразбиране).

- SEHOP. Проверка на вериги за изключения и гарантиране на целостта по време на подаване.

- DEP. Предотвратяване на изпълнението на данни (активирано по подразбиране).

- Задължителен ASLR. Принудително произволно разпределение за изображения, които не съвпадат / DYNAMICBASE (изключено по подразбиране).

- Нисък ASLR. Случайно разпределение на разпределение на паметта. (активирано по подразбиране).

- Проверете целостта на купчината. Ако бъдат открити повреди, процесът автоматично приключва. (активирано по подразбиране).

Потребителят може да ги деактивира независимо.

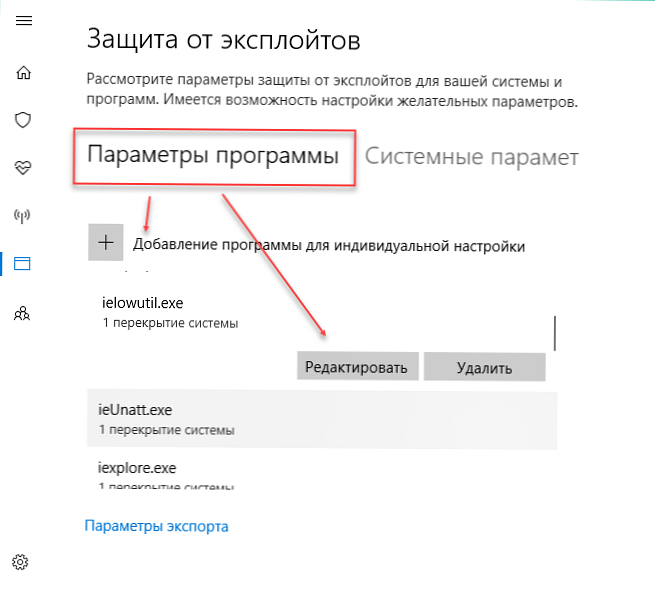

Настройки на програмата

В този раздел можете отделно да редактирате допълнителни настройки за защита за всеки изпълним файл, да ги добавите в списъка за изключване. Ако софтуерът противоречи на всеки модул, активиран в системните параметри, можете да го деактивирате. В същото време настройките на други програми ще останат същите.

Опцията работи на същия принцип като изключенията в инструмента на Microsoft EMET. По подразбиране някои обикновени програми за Windows вече са разположени тук..

Можете да добавите нов изпълним файл към списъка тук, като кликнете върху бутона „Добавяне на програма за индивидуални настройки“. За целта посочете името на програмата или точния път до нея. След това той ще се появи в списъка.

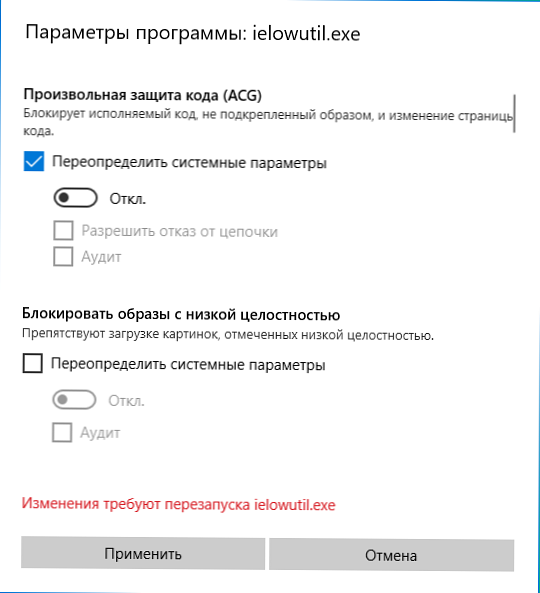

Потребителят може да редактира параметрите за всяка отделна програма. За да направите това, изберете го от списъка и кликнете върху „Редактиране“, след което насила изключете / на желаната опция. По желание програмата може да бъде премахната от списъка с изключения..

Само тези параметри, които не могат да бъдат конфигурирани чрез категорията на системата, са достъпни за редактиране. За някои опции е наличен одит. След активирането си Windows ще записва събития в системния дневник, което е удобно за допълнителен анализ..

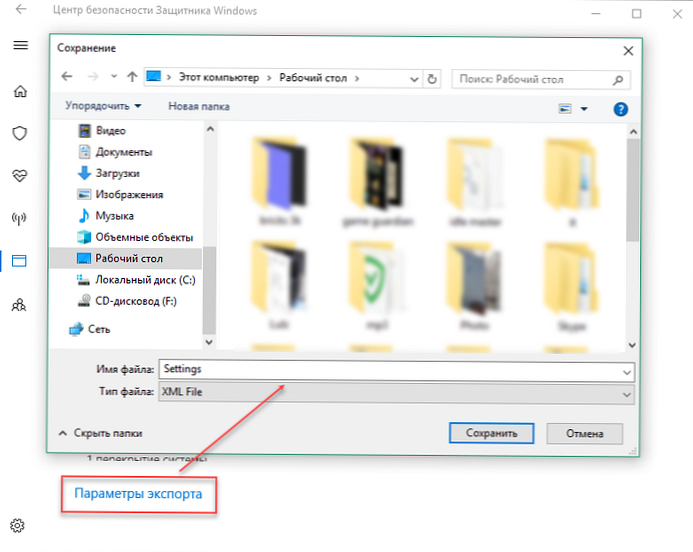

Импортиране и експортиране на настройки

Можете да експортирате текущите настройки на Exploit Guard чрез Центъра за сигурност на Windows Defender. За да направите това, просто кликнете върху съответния бутон и запишете файла в XML формат.

Можете също да експортирате настройки чрез командния ред на Windows PowerShell. Има команда за това:

Get-ProcessMitigation -RegistryConfigFilePath C: \ Users \ Alex \ Desktop \ Settings.xml

За да импортирате, трябва да замените командлета получавам за комплект и по аналогия с примера посочете името и пътя към файла.

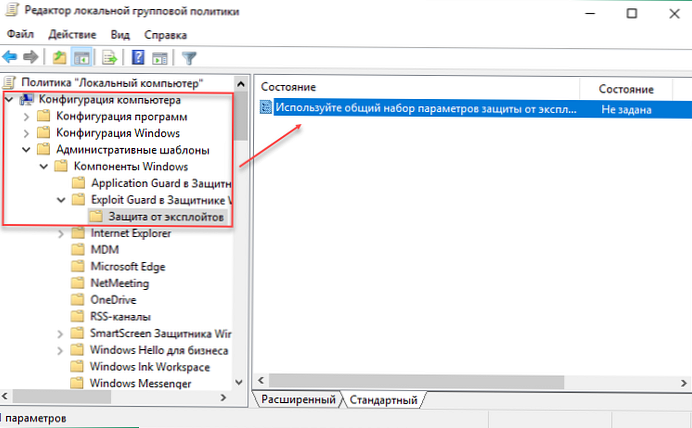

Можете да инсталирате съществуващ XML файл с настройките чрез локалния редактор на групови правила gpedit.msc:

- От лявата страна на екрана отидете на клона на редактора Компютърна конфигурация -> Административни шаблони -> Компоненти на Windows -> Exploit Guard в Windows Defender -> Защита от подвизи. Отворена политика Използвайте общ набор от опции за защита от експлоатация.

- Променете стойността на „Разрешено“ и в полето, което се показва, посочете пътя или URL адреса до съществуващия XML файл с конфигурацията.

Запазете промените си, като кликнете върху „Приложи“. Настройките влизат в сила незабавно, така че рестартирането на компютъра не е необходимо.

Конфигурирайте Exploit Guard с PowerShell

Можете да използвате командния ред на Windows PowerShell, за да редактирате списъка със защитни модули..

Следните команди са достъпни тук:

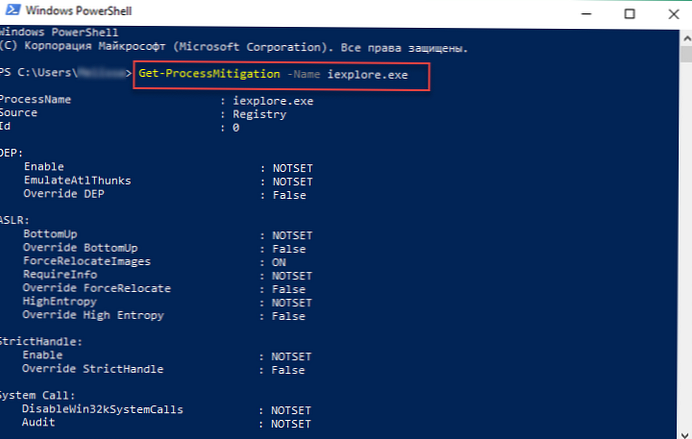

Get-ProcessMitigation -Name iexplore.exe- Вземете списък с всички защитни мерки за избрания процес. В този пример това е iexplore.exe, можете да посочите всяка друга. Вместо името на програмата можете да посочите точния път.- състояние NOTSET (не е зададено) за категорията на системните параметри означава, че стойностите по подразбиране са зададени, за категорията програми тук трябва да въведете параметъра, на който ще бъдат назначени мерки за защита.

- -комплект с допълнителен екип ProcessMitigation използва се за редактиране на всяка отделна стойност. За да активирате SEHOP за конкретен изпълним файл (в нашия пример test.exe) на адрес C: \ Users \ Alex \ Desktop \ test.exe, използвайте командата в PowerShell:

Set-ProcessMitigation -Име C: \ Потребители \ Алекс \ Desktop \ test.exe-Активиране на SEHOP - За да приложите тази мярка към всички файлове, а не към конкретна програма, използвайте командата:

Set-Processmitigation -System -Enable SEHOP - -Активиране - включи се, -Изключване - изключвам.

- кратката команда -Премахни използва се за възстановяване на настройките по подразбиране и се посочва веднага след това -име.

- -Активиране или -Изключване AuditDynamicCode - активирайте или деактивирайте одита.

Когато въвеждате команди, имайте предвид, че всеки параметър на мярка трябва да бъде разделен със запетая. Можете да видите списъка им тук в PowerShell. Те ще се появят след въвеждане на командата. Get-ProcessMitigation -Name process_name.exe.