В тази статия ще анализираме методологията за използване на функционала Мениджър на ресурси за файлов сървър (FSRM) на файлов сървър Windows Server 2012 R2 за откриване и блокирането работа ransomware вируси (Encoder Trojans, Ransomware или CryptoLocker). По-специално, ще разберем как да инсталираме услугата FSRM, да конфигурираме откриването на определени видове файлове и ако такива файлове бъдат открити, ще блокираме достъпа на потребителя до директорията на файловия сървър.

Съдържание:

- Декритиране на шифри с FSRM

- Конфигурирайте SMTP FSRM настройки за изпращане на известия по имейл

- Създайте група разширения на файлове, създадени от ransomware

- Конфигуриране на шаблони на екранния файл

- Прилагане на шаблон на файлов екран към диск или папка

- Автоматично блокирайте достъпа до потребител, заразен с криптор

- Тестване за сигурност на FSRM

Декритиране на шифри с FSRM

Ако компонентът на File Server Resource Manager все още не е инсталиран на сървъра, той може да бъде инсталиран с помощта на графичната конзола на Server Manager или от командния ред PowerShell:

Install-WindowsFeature FS-Resource-Manager -IncludeManagementTools

Проверяваме дали ролята е установена:

Get-WindowsFeature -Name FS-Resource-Manager

След инсталиране на компонента, сървърът трябва да се рестартира.

След инсталиране на компонента, сървърът трябва да се рестартира.

Конфигурирайте SMTP FSRM настройки за изпращане на известия по имейл

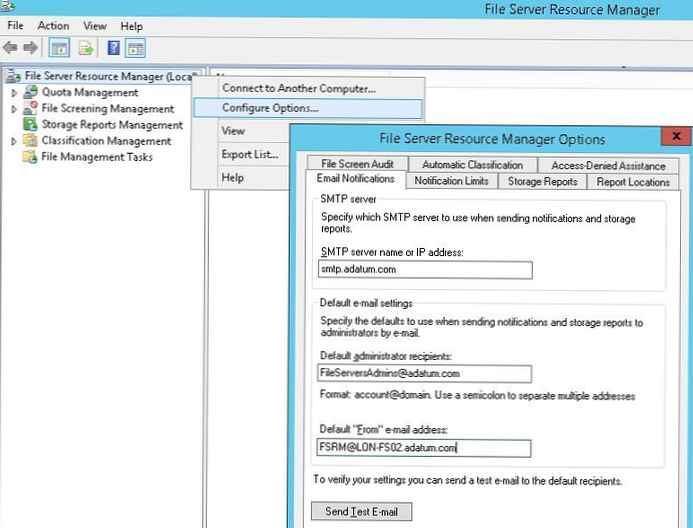

Следващата стъпка е конфигурирането на SMTP параметрите на услугата FSRM, благодарение на което администраторът може да конфигурира изпращане на известия по имейл до своята пощенска кутия. За целта стартирайте конзолата fsrm.MSC, щракнете с десния бутон върху корена на конзолата на File Server Resource Manager и изберете Конфигуриране Опции.

Укажете адреса на SMTP сървъра, пощенската кутия на администратора и името на изпращача.

съвет. Ако нямате вътрешен пощенски сървър, можете да конфигурирате пренасочване чрез SMTP реле към външни пощенски кутии.

Можете да проверите коректността на настройките на SMTP сървъра, като изпратите пробно писмо с помощта на бутона Изпратете тестов имейл.

Можете също да конфигурирате SMTP настройките на FSRM услуга, като използвате Powershell:

Set-FsrmSetting -AdminEmailAddress "[email protected]" -smtpserver smtp.adatum.com -FromEmailAddress "[email protected]"

Създайте група разширения на файлове, създадени от ransomware

Следващата стъпка е да създадете група файлове, които ще съдържат известните разширения и имена на файлове, които шифровете създават в процеса.

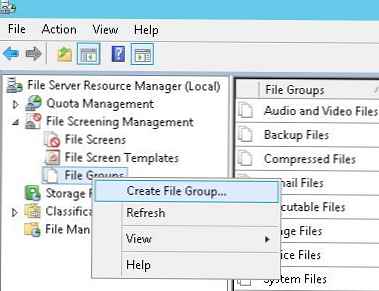

Този списък може да бъде зададен от конзолата FSRM. За да направите това, разширете раздел Управление на скрининг на файлове -> Групи файлове и изберете Създайте група файлове.

Трябва да посочите името на групата (например, Crypto-файлове) и добавете всички известни разширения към списъка, като използвате полето Файлове за включване.

Трябва да посочите името на групата (например, Crypto-файлове) и добавете всички известни разширения към списъка, като използвате полето Файлове за включване.

Списъкът с известни разширения на файлове, създадени от шифровете, е доста голям, така че е много по-лесно да го създадете с помощта на PowerShell.

Списъкът с известни разширения на файлове, създадени от шифровете, е доста голям, така че е много по-лесно да го създадете с помощта на PowerShell.

В Windows Server 2012 можете да създадете група файлове с помощта на PowerShell така:

Нова FsrmFileGroup -name "Крипто-файлове" -IncludePattern @ ( "_ Locky_recover_instructions.txt", "DECRYPT_INSTRUCTIONS.TXT", "DECRYPT_INSTRUCTION.TXT", "HELP_DECRYPT.TXT", "HELP_DECRYPT.HTML", "DecryptAllFiles.txt", "enc_files.txt", "HowDecrypt.txt", "How_Decrypt.txt", "How_Decrypt.html", "HELP_RESTORE_FILES.txt" ,, "Resto_files * .txt", "Resto_files.txt", "RECOVERY_KEY.TXT", "как да дешифрирате aes files.lnk", "HELP_DECRYPT.png", "HELP_DECRYPT.lnk", "DecryptAllFiles * .txt", "Decrypt.exe", "AllFilesAreLocked * .bmp", "MESSAGE.txt", "* .locky "," *. ezz "," * .ecc "," * .exx "," * .7z.encrypted "," * .ctbl "," * .encrypted "," * .aaa "," * .xtbl "," * .abc "," * .JUST "," * .EnCiPhErEd "," * .cryptolocker "," *. micro "," *. vvv ")

В Windows Server 2008 R2 ще трябва да използвате помощната програма filescrn.exe:

filescrn.exe filegroup добавка / filegroup: "Крипто-файлове" / члена: "DECRYPT_INSTRUCTIONS.TXT | DECRYPT_INSTRUCTION.TXT | DecryptAllFiles.txt | enc_files.txt | HowDecrypt.txt | How_Decrypt.txt | How_Decrypt.html | HELP_TO_DECRYPT_YOUR_FILES.txt | HELP_RESTORE_FILES .txt | HELP_TO_SAVE_FILES.txt | Resto_files * .txt | Resto_files.txt | RECOVERY_KEY.TXT | HELP_DECRYPT.png | HELP_DECRYPT.lnk | DecryptAllFiles * .txt | Decrypt.exe | ATTENTEDES. .txt | * .locky | * .ezz | * .ecc | * .exx | * .7z.encrypted | * .ctbl | * .encrypted | * .aaa | * .xtbl | * .EnCiPhErEd | * .cryptolocker | * .micro | * .vvv | * .ecc | * .ezz | * .exx | * .zzz | * .xyz | * .aaa | * .abc | * .ccc | * .vvv | * .xxx | * .ttt | * .micro | * .encrypted | *. заключена | * .crypto | * _crypt | * .crinf | * .r5a | * .XRNT | * .XTBL | * .crypt | * .R16M01D05 | * .pzdc | *. добър | * .LOL! | * .OMG! | * .RDM | * .RRK | * .encryptedRSA | * .crjoker | * .LeChiffre | *.keybtc@inbox_com | * .0x0 | * .bleep | * .1999 | * .vault | * .HA3 | * .toxcrypt | * .magic | * .SUPERCRYPT | * .CTBL | * .CTB2 | * .locky "

съвет. Можете сами да съставите списък с известни разширения на файлове на различни шифри или да използвате готови периодично актуализирани списъци, поддържани от ентусиасти:

https://www.bleib-virenfrei.de/ransomware/

https://fsrm.experiant.ca/api/v1/combined

Във втория случай, текущият списък с разширения на файлове за FSRM може да бъде изтеглен директно от уеб сървъра с помощта на Invoke-WebRequest

new-FsrmFileGroup -name "Анти-Ransomware файлови групи" -IncludePattern @ ((Invoke-WebRequest -Uri "https://fsrm.experiant.ca/api/v1/combined").content | convertfrom-json |% $ _.filters)

Или използвайте готовия файл: crypto_extensions.txt. Този файл може да бъде записан на диск и да се актуализира с помощта на създадената група от FSRM файлове:

$ ext_list = Get-Content. \ crypto_extensions.txt

Set-FsrmFileGroup -Name "Крипто файлове" -IncludePattern ($ ext_list)

Конфигуриране на шаблони на екранния файл

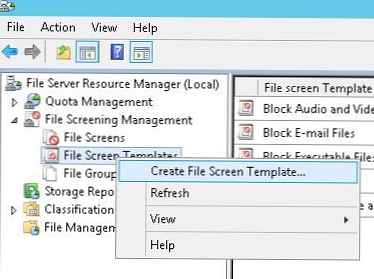

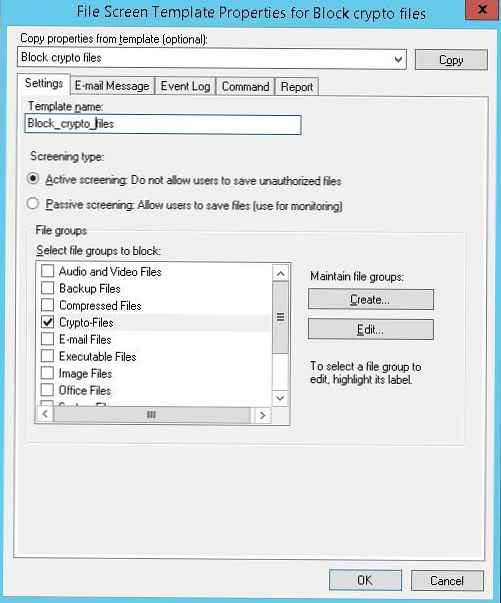

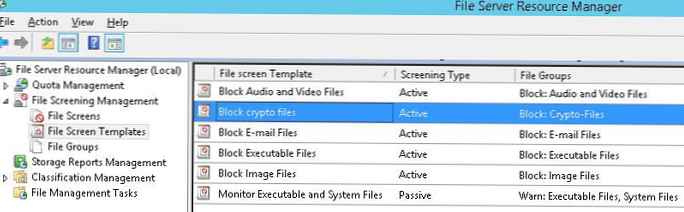

Създайте нов шаблон на файлов екран, който определя действията, които FSRM трябва да предприеме, когато открие посочените файлове. За да направите това, в конзолата FSRM отидете на Управление на файловия екран -> Шаблони на файловия екран. Създайте нов шаблон Създайте шаблон на екранния файл.

В раздела с настройки задайте името на шаблона „Block_crypto_files”, Вид на скрининг - Активен скрининг (забранено е да се създават посочените типове файлове) и изберете Crypto-Files в списъка с файлови групи.

В раздела с настройки задайте името на шаблона „Block_crypto_files”, Вид на скрининг - Активен скрининг (забранено е да се създават посочените типове файлове) и изберете Crypto-Files в списъка с файлови групи.

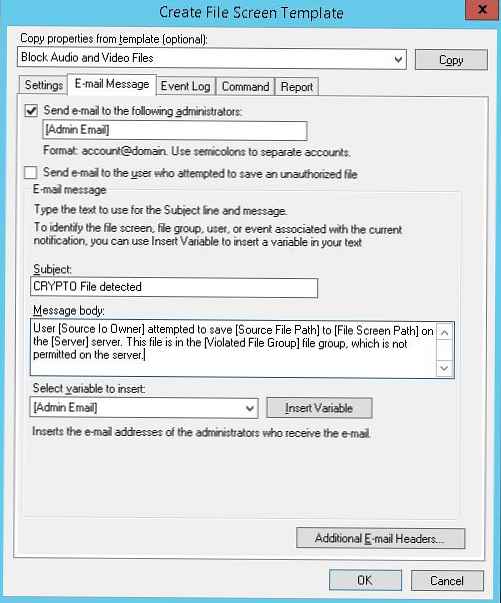

етикет Съобщение по имейл дайте възможност за изпращане на известия по имейл, като персонализирате текста на уведомлението по ваш вкус.

етикет Съобщение по имейл дайте възможност за изпращане на известия по имейл, като персонализирате текста на уведомлението по ваш вкус.

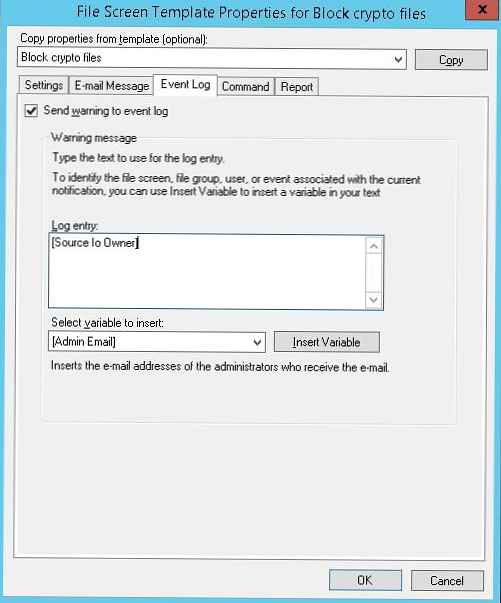

етикет събитие Вход активирайте регистрирането на събития в системния дневник. С указание да се запише само потребителското име: [Източник собственик на Io]

етикет събитие Вход активирайте регистрирането на събития в системния дневник. С указание да се запише само потребителското име: [Източник собственик на Io]

етикет команда Можете да определите действието, което да се предприеме при откриване на този тип файлове. Повече за това по-долу..

Запазете промените. Друг шаблон трябва да се появи в списъка с шаблони..

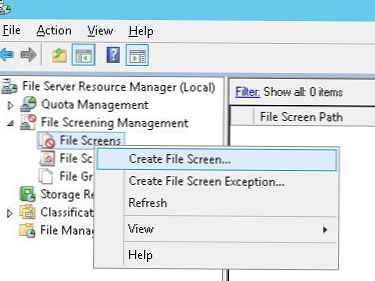

Прилагане на шаблон на файлов екран към диск или папка

Остава да присвоите създадения шаблон на диска или мрежовата папка на сървъра. Създайте ново правило в конзолата FSRM Създаване на файлов екран.

В полето Път на пътя към файла трябва да посочите локалния диск или пътя към директорията, за която искаме да активираме системата за защита на криптиране, и в списъка с шаблони да изберете създадения по-рано шаблон Block_crypto_files..

В полето Път на пътя към файла трябва да посочите локалния диск или пътя към директорията, за която искаме да активираме системата за защита на криптиране, и в списъка с шаблони да изберете създадения по-рано шаблон Block_crypto_files..

Автоматично блокирайте достъпа до потребител, заразен с криптор

Остава да конфигурираме действието, което FSRM ще извърши, когато открие файлове, създадени от шифровете. Ще използваме готов сценарий: Защитете вашия файлов сървър срещу Ransomware, като използвате FSRM и Powershell (Https://gallery.technet.microsoft.com/scriptcenter/Protect-your-File-Server-f3722fce). Какво прави този скрипт? Когато се опитвате да напишете „забранен“ тип файл в мрежовата директория, FSRM изпълнява този скрипт, който анализира дневника на събитията и на нивото на топките забранява на потребителя да пише, беше направен опит да се напише забранения тип файл от по-долу. Така ще блокираме достъпа на заразения потребител до папката на мрежата.

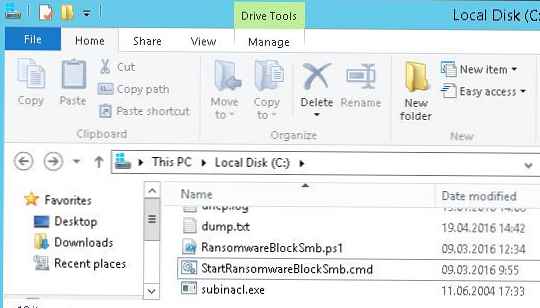

Изтеглете посочения скрипт и го разархивирайте до корена на директорията C: \ на файловия сървър. Копирайте помощната програма в същата папка SubInACL (необходими за промяна на разрешенията в мрежовата директория). Следното трябва да се появи в каталога файлове:

- RansomwareBlockSmb.ps1

- StartRansomwareBlockSmb.cmd

- subinacl.exe

забележка. В PS скрипта трябваше да сменя редовете:

$ SubinaclCmd = "C: \ subinacl / verbose = 1 / share \\ 127.0.0.1 \" + "$ SharePart" + "/ deny =" + "$ BadUser"

и

if ($ Rule -match "Crypto-Files")

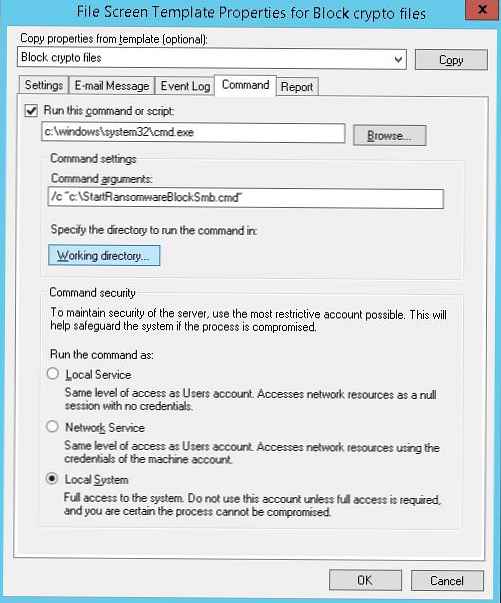

Остава в настройките на шаблона „Блокиране на крипто файлове“ в раздела команда посочете, че командният ред трябва да започва с аргумента StartRansomwareBlockSmb.cmd:

Изпълнете тази команда или скрипт: c: \ windows \ system32 \ cmd.exe

Аргументи на командата: / c „c: \ StartRansomwareBlockSmb.cmd“

Командата трябва да се изпълни с правата на локалната система (местен система).

Тестване за сигурност на FSRM

Нека да тестваме как работи FSRM защитата срещу шифровете. Защо да създадете файл с произволно разширение в защитената директория и да се опитате да го промените в забранения .locky.

Когато се опитвате да запазите забранен файл, FSRM ще регистрира събитие:

Идентификационен номер на събитието: 8215

Източник: SRMSVC

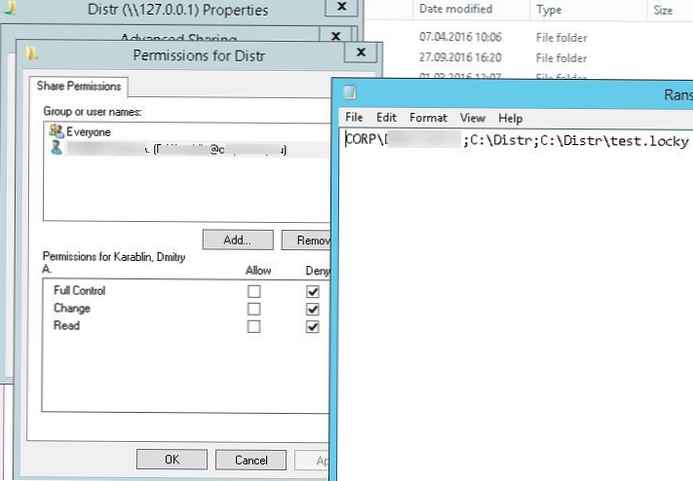

Скриптът RansomwareBlockSmb.ps1 въз основа на данните от събитието ще забрани на текущия потребител да получава достъп до тази директория, като зададе лични откази в разрешенията за бала:

Защитата работи! В корена на диска в дневника можете да видите директорията и потребителя, от който шифрорът се опита да стартира.

Защитата работи! В корена на диска в дневника можете да видите директорията и потребителя, от който шифрорът се опита да стартира.

Ако искате да осигурите още по-високо ниво на защита, можете да превключите от черен списък на файловете към бял, когато на файлов сървър могат да се записват само файлове с разрешени типове.

И така, разгледахме как да използваме FSRM за автоматично блокиране на достъпа до мрежови директории на потребители, чиито компютри са заразени с вирус за криптиране. Естествено, използването на FSRM в този режим не може да даде 100% гаранция за защита на файлове на сървъри от този клас вируси, но като един от ешелоните на защита, техниката е доста подходяща за себе си. В следващите статии ще разгледаме още няколко варианта за противодействие на криптографските вируси:

- Как да възстановим потребителски файлове от VSS моментални снимки, след като са заразени от кодиращ агент

- Блокирайте вируси и извличане на софтуер с ограничения на софтуера