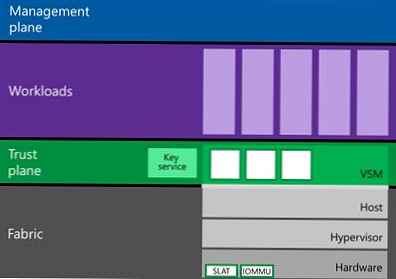

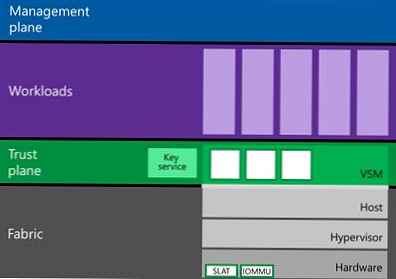

Windows 10 Enterprise (и само в това издание) има нов компонент Hyper-V, наречен действителен Secure вид (VSM). VSM е защитен контейнер (виртуална машина), работещ на хипервизора и отделен от хост Windows 10 и неговото ядро. Критичните за сигурността компоненти на системата се изпълняват в този защитен виртуален контейнер. Не може да се изпълни код на трета страна вътре в VSM и целостта на кода се проверява постоянно за модификации. Тази архитектура ви позволява да защитите данни във VSM, дори ако хост ядрото на Windows 10 е компрометирано, тъй като дори ядрото няма директен достъп до VSM.

VSM контейнерът не може да бъде свързан към мрежата и никой не може да получи административни привилегии в него. В контейнера за виртуален защитен режим могат да се съхраняват ключове за криптиране, данни за авторизация на потребителя и друга информация, критична от гледна точка на компромис. По този начин, нападател вече няма да може да проникне в корпоративната инфраструктура, използвайки локално кеширана информация за потребителския акаунт на домейн.

Следните системни компоненти могат да работят във VSM:

Следните системни компоненти могат да работят във VSM:

- LSASS (местен сигурност подсистема Service) - компонент, отговорен за разрешаването и изолацията на местните потребители (по този начин системата е защитена от атаки като „предаване на хеш“ и комунални услуги като mimikatz). Това означава, че паролите (и / или хешовете) на потребители, регистрирани в системата, не могат да бъдат получени дори от потребител с права на локален администратор.

- действителен TPM (vTPM) - синтетичен TPM за машини за гости, необходими за криптиране на съдържанието на устройството

- Система за контрол на целостта на кода на ОС - защита на системния код срещу модификация

За да използвате VSM режим, следните условия за хардуер са представени на околната среда:

- Поддръжка за UEFI, Secure Boot и Trusted Platform Module (TPM) за сигурно съхранение на ключове

- Поддръжка за хардуерна виртуализация (поне VT-x или AMD-V)

Как да активирате виртуален защитен режим (VSM) в Windows 10

Нека да видим как да активирате виртуалния защитен режим на Windows 10 (в нашия пример това е Build 10130).

- UEFI Secure Boot трябва да е активиран.

- Windows 10 трябва да бъде включен в домейна (VSM - защитава само потребителски акаунти на домейна, но не и локални).

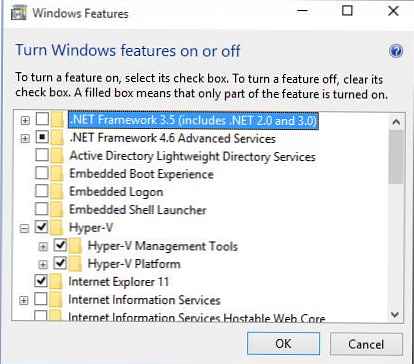

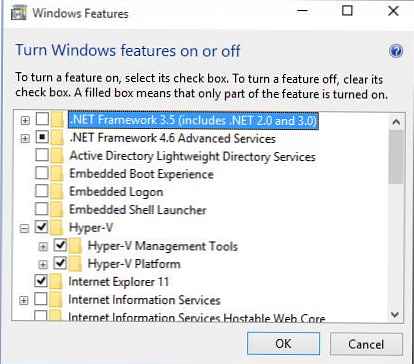

- Ролята на Hyper-V в Windows 10 трябва да бъде инсталирана (в нашия случай първо трябваше да инсталирате Hyper-V платформа и чак след това Hyper-V инструменти за управление).

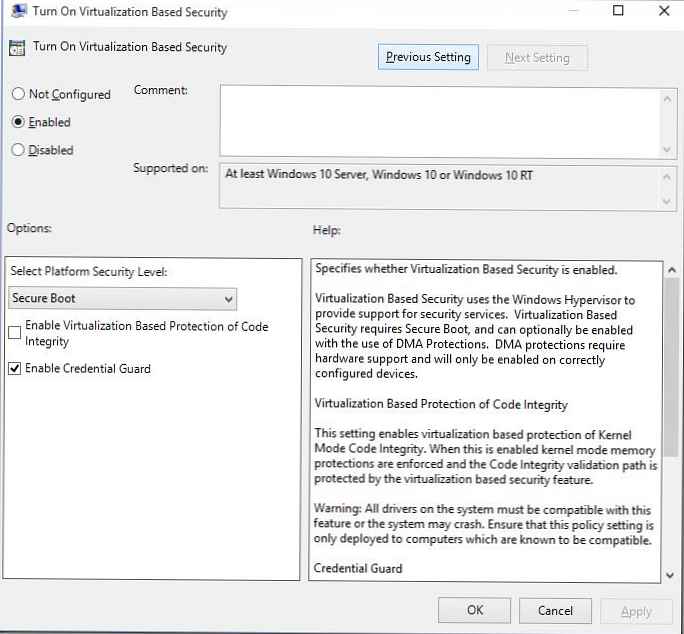

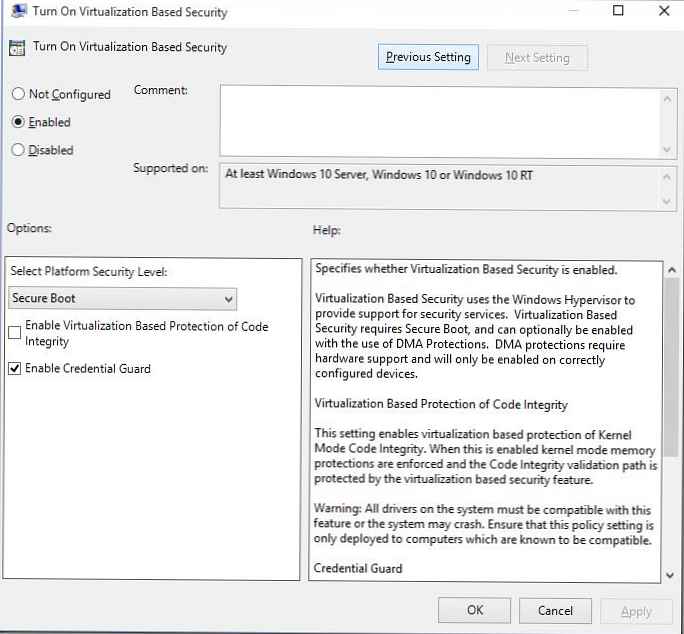

- Виртуалният защитен режим (VSM) трябва да бъде активиран от специална политика в редактора на групови правила gpedit.msc: Конфигурация на компютъра -> Система -> Защита на устройството -> Включете сигурността, базирана на виртуализация. Включете правилото в параграф Изберете ниво на сигурност на платформата изберете Сигурна обувка, и също така маркирайте „Активиране на защитата на идентификационните данни”(LSA изолация).

- И последно, конфигурирайте BCD да работи с Windows 10 в режим VSM

bcdedit / set vsmlaunchtype auto - Рестартирайте компютъра си

Проверете VSM

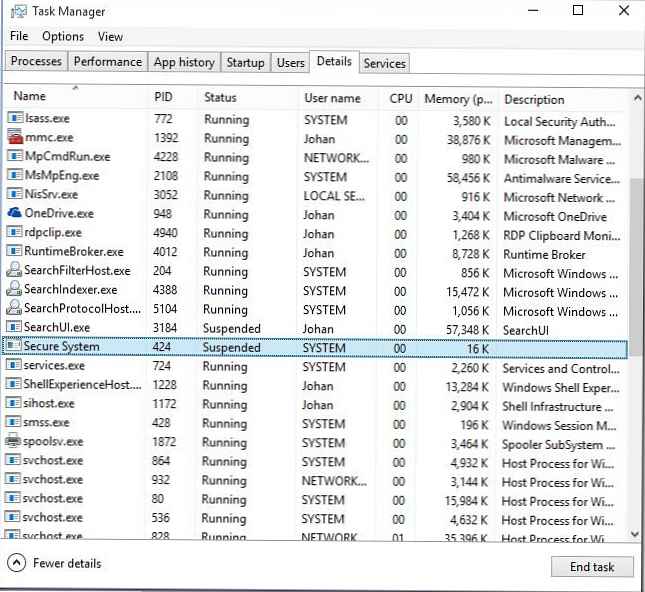

Проверете дали VSM е активен по процес Сигурна система в мениджъра на задачи.

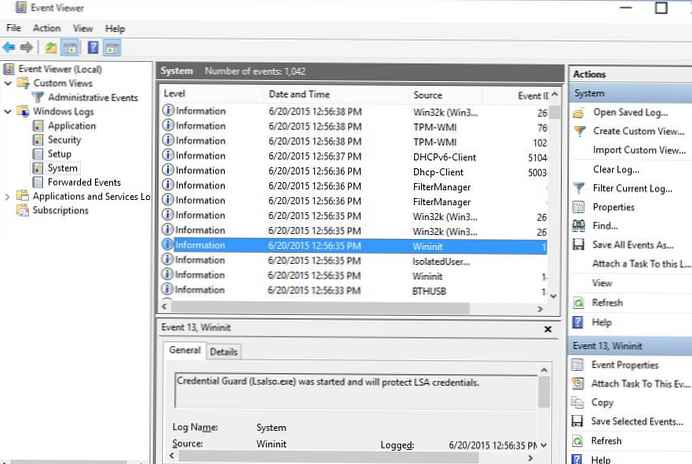

Или по събитие “Credential Guard (Lsalso.exe) беше стартирана и ще защити идентификационните данни на LSA”В системния дневник.

Или по събитие “Credential Guard (Lsalso.exe) беше стартирана и ще защити идентификационните данни на LSA”В системния дневник.

Тест за сигурност на VSM

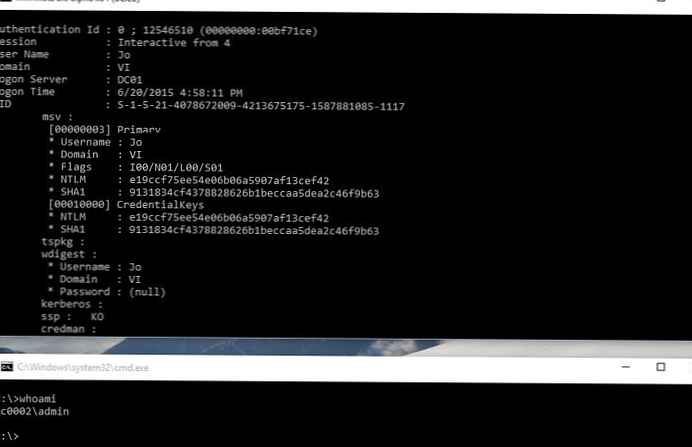

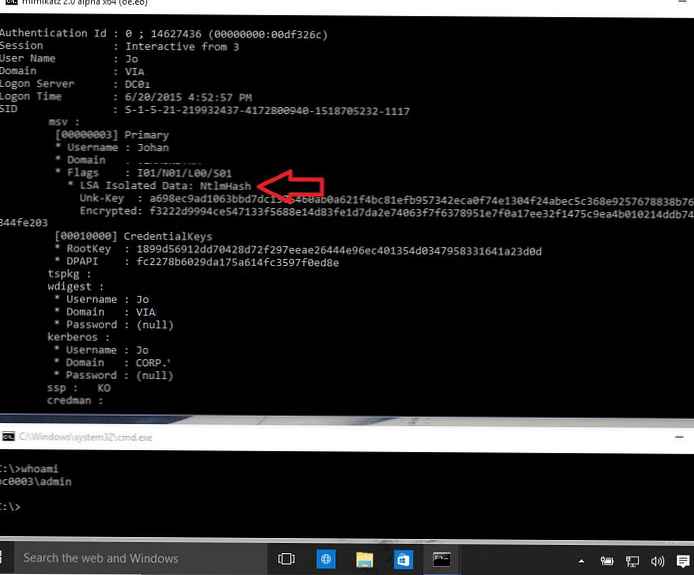

Така че на машини с активиран VSM режим се регистрирайте под акаунт в домейн и изпълнете следната команда mimikatz от под локалния администратор:

mimikatz.exe privilege :: debug sekurlsa :: logonpasswords изход

Виждаме, че LSA работи в изолирана среда и не може да се получат хеши на потребителски пароли.

Ако извършим същата операция на машина с VSM деактивиран, получаваме хеш на NTLM парола на потребителя, който може да бъде използван за атаки „pass-the-hash“.

Ако извършим същата операция на машина с VSM деактивиран, получаваме хеш на NTLM парола на потребителя, който може да бъде използван за атаки „pass-the-hash“.